Datenklassifizierung: Sicherheit, Konformität und Kontrolle

Podcast mit Samuel Rodríguez Tato, EMEA Solution Engineering for Data Protection bei Fortra Schützen Sie Ihre Daten, erreichen Sie operative Spitzenleistungen und treiben Sie Innovationen voran. Samuel, was macht Fortra und wer ist Fortra? Was beinhaltet das Thema „Data Protection“ bei Fortra? Warum müssen / sollten Unternehmen Datenklassifizierung einsetzen? Welche Unternehmen sollten das tun? Was ist Zweck der Datenklassifizierung? Warum ist Datenklassifizierung von Bedeutung? Was macht Fortra bei Datenklassifizierung besser als andere Anbieter? Was kann […]

Die Rolle der KI in der IT-Sicherheit

Podcast mit Eric Per Vogel, Senior Berater bei ADVISORI FTC GmbH Überall liest und hört man, dass durch die KI neue Chancen entstehen, aber auch Risiken für die Rechts- und IT-Sicherheit. Doch: Welchen IT-Sicherheits-Gefahren sieht sich KI ausgesetzt? Welche Unterstützung kann KI gegen Cyberattacken leisten? Und im Umkehrschluss auch: Welche Cyberattacken können von KI ausgehen? Inwiefern kann KI die IT-Sicherheit sowohl gefährden als auch verbessern? Welche Arten von Cyber-Bedrohungen können durch den Einsatz von KI […]

CrowdStrike Global Threat Report 2024 – Einblicke in die aktuelle Bedrohungslandschaft

Podcast mit Ingo Marienfeld, Regional VP EMEA Central bei CrowdStrike Fragen: Lieber Ingo, im Vorfeld unseres Gesprächs habe ich natürlich bereits einen gründlichen Blick in euren neuesten Report werfen können und mal wieder einige interessante, aber auch teilweise erschreckende Zahlen gesehen. Bevor wir hier aber tiefer einsteigen, möchte ich dich bitten, unseren Zuschauern einmal kurz die wichtigsten Erkenntnisse des diesjährigen Reports einmal zusammenfassen? Vielen Dank für diesen ersten Überblick. Da für viele Unternehmen, insbesondere in […]

WatchGuard Managed Detection & Response – Erkennung und Reaktion rund um die Uhr ohne Mehraufwand

Podcast mit Jonas Spieckermann, Manager Sales Engineering Central Europe bei WatchGuard Was genau zeichnet einen Managed Detection & Response Dienst aus? WER ist die Zielgruppe? Warum wird MDR benötigt?- Wie funktioniert dieser Dienst und welche Arten von Vorfällen werden proaktiv erkannt? Was ist das Besondere an WatchGuard MDR? Führen Sie MDR ohne große Investitionen ein – Für wen ist das interessant? Wer soll sich dadurch angesprochen fühlen? Ohne Mehraufwand – Wie soll das gehen? Welchen […]

KI und Compliance: Die Notwendigkeit von Regulierung und Compliance im Bereich der KI

Podcast mit Eric Per Vogel, Senior Berater bei ADVISORI FTC GmbH Außerdem: praxis- und projekterfahrener Trainer bei qSkills – einem der führenden IT-Schulungsunternehmen, wo er zahlreiche Trainings/Schulungen leitet wie z.B. „Komplexität in der digitalen Transformation und KI-Einführung erfolgreich bewältigen“ etc. Ziel: Aufzeigen, dass KI-Systeme Regulierungen unterliegen werden und dass Unternehmen darauf vorbereitet sein müssen, um Risiken zu managen und Compliance sicherzustellen. Ist chatGPT nicht schon überall auf der Blacklist? Warum ist chatGPT trotz der Bedenken […]

SAP Security Jahr 2023 – ein Rückblick

Podcast mit Thomas Fritsch, Content Manager bei Onapsis Bedrohungsakteure zielen direkt auf die Anwendungsebene ab und nutzen häufig Exploit-Ketten, um selbst kleinere Schwachstellen in erheblich größere Vorfälle zu verwandeln. Die zunehmende Komplexität der Anwendungslandschaften und der wachsende Rückstand bei kritischen Patches in Verbindung mit unterbesetzten Teams machen es den Unternehmen schwer, diesem Risiko zu begegnen. Vielen Unternehmen fehlt die Systemtransparenz, die Bedrohungsforschung und der geschäftliche Kontext, den sie benötigen, um kritische Schwachstellen zu identifizieren und […]

Vorhersagen für das Jahr – mehr als ein Blick in die Glaskugel?

Podcast mit Jonas Spieckermann, Manager Sales Engineering Central Europe bei WatchGuard Auf eines kann sich die Redaktion jedes Jahr verlassen. Anfang bis Mitte November fängt es an und hält sich tapfer meist bis Ende Februar des folgenden Jahres. Es ist wieder Zeit für die alljährlichen Ausblicke auf das kommende Jahr. Pressemitteilungen vollgespickt mit Vorhersagen, Prognosen und gutgemeinten Tipps. Jonas, eine ganz einfache Frage: Welche Art von Problemen haben die IT Entscheider? Fällt dir darauf eine […]

Datenschutz – Finanzielle Risiken minimieren durch starkes Sicherheitskonzept

Podcast mit Dr. Christoph Bausewein, Assistant General Counsel, Data Protection & Policy bei CrowdStrike Thema: Europäischer Datenschutztag Christoph, lass uns bitte unsere Zuseher bzgl. der angesprochenen EU-Gesetzgebung zur Stärkung der Cyber-Resilienz kurz abholen. Kannst du uns bitte einen kurzen Überblick geben und sagen, worauf wir uns vorbereiten müssen? Das klingt nach einer weiteren Mammutaufgabe für Unternehmen. Wie können sich Unternehmen optimal vorbereiten? Im Vorfeld zu unserem Gespräch hast du mir von einem Urteil des Europäischen […]

SIEM und die nicht zu bewältigende Menge an Events

Podcast mit Michael Tullius, Sales Director Germany, Exeon Thema: Verschiedene Aspekte von SIEM, Network and Detection Response, XDR, Netzwerkmonitoring. Einblicke in bewährte Praktiken und zukünftige Entwicklungen. Sollten Unternehmen proaktiven und anpassungsfähigen Cybersicherheitsmaßnahmen den Vorrang geben, anstatt sich ausschließlich auf reaktive Strategien bzw. Sicherheitstools zu verlassen? Sollten sich Unternehmen darauf konzentrieren, aufkommenden Bedrohungen zuvorzukommen und sich auf sie vorzubereiten, und zwar durch kontinuierliche Überwachung, Threat Intelligence und die Implementierung fortschrittlicher Technologien wie KI und maschinelles Lernen? […]

SAP Security als Blindspot auf der CISO-Landkarte

Podcast mit Christian Hoppe, CyberTrust Serviceline Leader DACH, IBM Security Services, Volker Eschenbaecher, Onapsis Europe GmbH, Vice President, Sales EMEA Central & South und Stefan Eckstein, Sales Engineer, Onapsis Europe GmbH Thema: Mit verbundenen Augen – SAP Security als Blindspot auf der CISO-Landkarte / Eine offene Diskussion Kann das wirklich sein, dass kein Augenmerk auf das System gelegt wird, das alle wichtigen und geschäftskritischen Daten eines Unternehmens enthält? Ich kann mir nicht vorstellen, dass die […]

Wie sieht eine passwortlose Zukunft via Passkeys aus? & KI: Gefährdung oder Chance?

Podcast mit Stephan Schweizer*, Chief Executive Officer der Nevis Security AG Thema: Wie sieht eine passwortlose Zukunft via Passkeys aus? Wie sieht eine passwortlose Zukunft via Passkeys aus? Auf eurer Webseite gibt es eine Differenzierung von a) passwortlose Authentifizierung b) sichere Authentifizierung ohne Benutzernamen. Wo ist da der Unterschied? Leidet die Sicherheit durch mehr Benutzerfreundlichkeit? Bleibt da etwas auf der Strecke? Was sind die Trends für 2024? KI als Gefährdung oder Chance? * LinkedIn-Profil von […]

Digital Trust in der Praxis – Digitale Transformation und KI-Einführung erfolgreich bewältigen

Podcast mit Kai Michael Hermsen, Digital Trust Aktivist, Entrepreneur und Dozent bei qSkills Thema: Digital Trust is the new Gold – heisst es Warum braucht es Digital Trust? Wofür ist Digital Trust gut und welchen Mehrwert hat eine Organisation dadurch? Wie funktioniert Digital Trust und welche Anwendungsbereiche und Ansätze gibt es? Wie kann man Digital Trust erfolgreich messen? Wo steht Ihr Unternehmen hinsichtlich Digitale Transformation und KI-Einführung? Sollten Sie der Meinung sein, Digital Trust ist […]

Bei KI mitreden können

Podcast mit Eric Per Vogel, Senior Berater bei ADVISORI FTC GmbH Außerdem: praxis- und projekterfahrener Trainer bei qSkills – einem der führenden IT-Schulungsunternehmen, wo er zahlreiche Trainings/Schulungen leitet wie z.B. „Komplexität in der digitalen Transformation und KI-Einführung erfolgreich bewältigen“ etc. Thema: Wichtigkeit des Grundverständnisses von KI für Fach- und Führungskräfte Ziel: Vermitteln, dass ein Grundverständnis von KI für Fachkräfte aller Bereiche wichtig ist, um die Relevanz und Auswirkungen von KI in ihrem Fachgebiet zu erkennen […]

Ja, es gibt sie!! Eine Lösung zur Abwehr von Ransomware!

Podcast mit Pascal Cronauer und Julian Weinberger, ShardSecure Vortrag: Daten Resilienz ⇒ Kontinuität im Geschäftsbetrieb ⇒ HA / Disaster Recovery ⇒ Provider Ausfälle ⇒ Sichere Hybrid-/Multi-Cloud-Adoption Wie Ransomware Ihre Infrastruktur angreift Szenario 1: Ransomware Angriff auf AWS Region 2 Storage Daten Resilienz während einer Ransomware Attacke • Die Geschäftskontinuität wird aufrechterhalten • Alarmierung des Sicherheitsteams bei gefährdeten/ungesunden Speicherorten • ShardSecure-Instanzen sind virtuelle Cluster; mehrere können für HA/Failover konfiguriert werden Automatische Selbstheilung von kompromittierten Daten Datenintegritätsprüfungen […]

Unified-Endpoint Management und Mobile Threat Defense – die perfekte Ergänzung

Podcast mit Roman Usiatycki, Team Lead Service Specialist, EBF-EDV Beratung Föllmer GmbH Die Anzahl der Endgeräte in Unternehmen steigt. Die IT hat mit steigender Komplexität und mit erhöhtem Verwaltungsaufwand zu kämpfen. Dafür werden mehr Personen mit Expertise benötigt. Mehr Geräte und Komplexität bedeuten auch steigende Sicherheitsrisiken. Bei diesen Herausforderungen helfen Unified-Endpoint-Management Systeme, um die es unter anderem heute gehen soll. Fragen: Wie können Unified-Endpoint-Management (UEM) Systeme helfen, diese Probleme zu lösen? Was können UEMs für […]

Wie macht man SAP-Entwickler glücklich?

Podcast mit Alina Smirnova, SAP Solution Architect, Onapsis Format: 5-Minuten-Terrine – Eine Frage & Eine Antwort Weitere Informationen: Bisherige Podcasts mit Onapsis: RISE mit SAP Cyber-Resilienz Thema: SAP deckt nicht die gesamte Sicherheit ab. Kennen Sie Ihre Verantwortlichkeiten? Wie können Sie die Verantwortlichkeiten für die RISE-Sicherheit besser verwalten? Geteilte Sicherheit: Ihre Verantwortlichkeiten / Herausforderungen mit RISE. Das SAP-Entwicklungssystem – der Liebling aller Insiderattacken Welche Aufgaben erfüllt eine SAP ABAP-Security Software? Code-Ausführung in Produktionssystemen – anonym, […]

EZB Cyber Resilience Stress Test 2024: Wie resilient ist das europäische Bankensystem?

Podcast mit Elvira Niedermeier, Senior Managerin im Bereich Financial Services bei KPMG, Peter Hertlein, Director im Bereich Financial Services bei KPMG und Experte für IT-Compliance und Cyber-Security, Lucas Daus, Cyber Security, KPMG Wirtschaftsprüfungsgesellschaft Thema: Ein Cyber-Angriff legt die Kernbankensysteme wesentlicher Finanzinstitute in der Eurozone lahm! Wie realistisch ist dieses Szenario? Wie operativ widerstandsfähig sind Finanzinstitute gegenüber digitalen Angriffen und welche Auswirkungen auf den Finanzmarkt wären zu erwarten? Das will die Europäische Zentralbank (EZB) mit ihrem […]

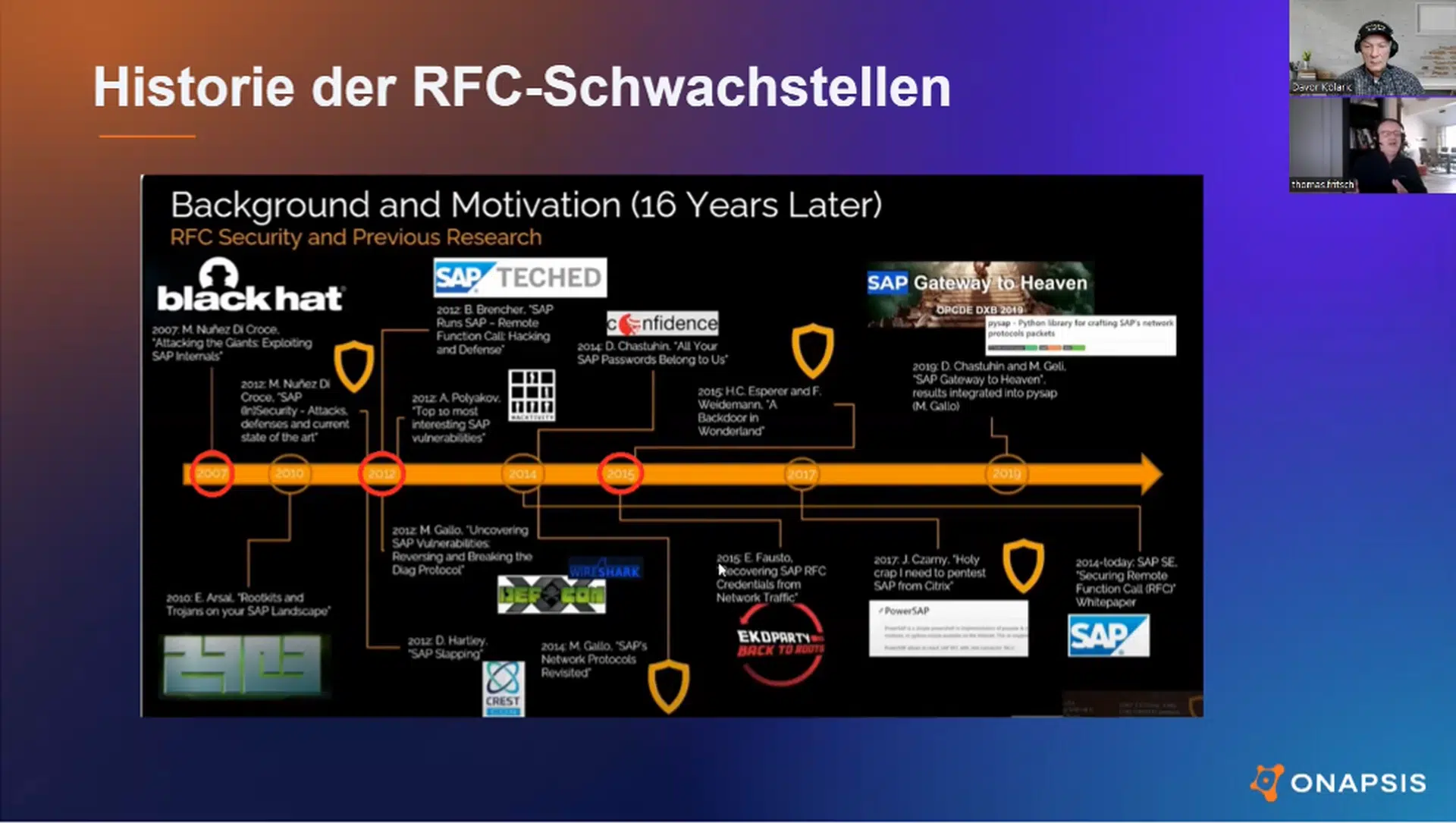

SAP RFC-Bausteine richtig absichern

Podcast mit Thomas Fritsch, Content Manager bei Onapsis Thema: Eine scheinbar häufig vernachlässigte Gefahrenquelle sind Remote Function Calls (RFCs). Denn, per RFC sind Verbindungen zu anderen Systemen möglich – ein hervorragendes Einfallstor für Angriffe. Welche Gefahren können durch eine falsche Konfiguration entstehen und welche Sicherungsmaßnahmen Sie ergreifen sollten – das ist das heutige Thema. Was sind RFC-Bausteine und warum muss man sie absichern? Welche Optionen bietet SAP zur Absicherung? Wie sollte man vorgehen, um eine […]

Schutz von Daten Backups in Multi-Cloud-Umgebungen: Lösungsbeschreibung / Anwendungsfall

Podcast mit Pascal Cronauer*, Head of EMEA Sales bei ShardSecure Thema: Kundenszenario und Einblicke wie ShardSecure eingesetzt wird und werden kann. Ein Anwendungsfall aus dem Finanzsektor (incl. Compliance-Richtlinien etc.). Die Anwendbarkeit / Einsetzbarkeit in anderen Branchen und Industrien ist vergleichbar. ***** Back-Up in der Cloud ShardSecure ermöglicht es, die Backup Daten von den Produktivdaten getrennt in der Cloud aufzubewahren (EBA/SREP Anforderung), damit bei einem Vorfall diese nicht gleichzeitig betroffen sind. Das BSI empfiehlt, dass die […]

RISE mit SAP Cyber-Resilienz

Podcast mit Volker Eschenbaecher, Onapsis Europe GmbH, Vice President, Sales EMEA Central & South und Stefan Eckstein, Sales Engineer, Onapsis Europe GmbH Thema: SAP deckt nicht die gesamte Sicherheit ab. Kennen Sie Ihre Verantwortlichkeiten? Wie können Sie die Verantwortlichkeiten für die RISE-Sicherheit besser verwalten? Geteilte Sicherheit: Ihre Verantwortlichkeiten / Herausforderungen mit RISE. Warum reden wir eigentlich über dieses Thema? Was genau bedeutet das SRM Shared Responsibility Model? Was bedeutet das konkret? → Sicherheit in der Cloud […]

Pentesting: Von den Besten lernen

Podcast mit Moritz Samrock, Hacker und Chief Business Development Officer bei Laokoon SecurITy (kürzlich 2. Platz bei „Deutschlands bester Hacker“) Thema: Einen Pentest? Haben wir doch letztes Jahr erst gemacht! Wenn wir das hören, fragen wir genauer nach. Denn: An dieser Aussage ist oftmals sehr vieles fragwürdig und zeigt auf, dass der Begriff „Penetrationstest“ teilweise missverstanden oder missinterpretiert wird. Was ist ein Pentest und was kann alles gepentestet werden? Was unterscheidet einen Pentest von einem […]

(Tickende) Zeitbombe NIS2 – Kapitel 4

Podcast mit Christian Kreß, Externer Informationssicherheitsbeauftragter (ISB) und CyberSicherheits Coach Thema: Verehrter Zuseher! Um Ihnen dieses Thema mit allen Aspekten, Möglichkeiten und Lösungen anbieten zu können, haben wir uns gefragt, wie wir das anstellen sollten. Wir haben es in 4 Häppchen aufgeteilt – in 4 Kapitel. Heute: Kapitel 4 Kapitel 1: Die Grundlagen (siehe unten) Kapitel 2: Die Hintergründe (siehe unten) Kapitel 3: Die allgemeine Lösung für NIS2 Kapitel 4: Die konkrete NIS2-Lösung für den […]

(Tickende) Zeitbombe NIS2 – Kapitel 3

Podcast mit Christian Kreß, Externer Informationssicherheitsbeauftragter (ISB) und CyberSicherheits Coach Thema: Verehrter Zuseher! Um Ihnen dieses Thema mit allen Aspekten, Möglichkeiten und Lösungen anbieten zu können, haben wir uns gefragt, wie wir das anstellen sollten. Wir haben es in 4 Häppchen aufgeteilt – in 4 Kapitel. Heute: Kapitel 3 Kapitel 1: Die Grundlagen (siehe unten) Kapitel 2: Die Hintergründe (siehe unten) Kapitel 3: Die allgemeine Lösung für NIS2 Kapitel 4: Die konkrete NIS2-Lösung für den […]

Ein konkreter Weg zur Cyber Resilience mit Red Sift

Podcast mit Julian Wulff, Director Cyber Security Central Europe, Red Sift und Markus Schumacher, Trusted Advisor Fragen: Cyber-Resilienz – darüber redet jeder. Was genau bedeutet das denn? Es gibt gefühlt 1.000 Lösungen, wie soll man sich denn hier zurechtfinden? Wie genau geht Red Sift denn dabei vor? Wie genau kann Red Sift dabei helfen, Transparenz zu schaffen und entsprechende Maßnahmen zu ergreifen bezogen auf die zuvor genannten Vektoren? Red Sift in einem Satz! Sie haben […]

qSkills Security Summit 2023: Gipfeltreffen für IT-Experten und Führungskräfte

Podcast mit Birgit Jacobs von der qSkills GmbH & Co. KG, CEO und Gründer Thema: Unter dem Motto „Komplexität bewältigen“ zeigen hochkarätige Referenten auf unserem qSkills Security Summit am 9. Oktober Lösungswege auf. Keynote: Prof. Dr. Dirk Brockmann Komplexität – Erkenntnisse für eine vernetzte Welt Physiker, Biologe und Komplexitätsforscher, Humboldt-Universität zu Berlin Dr. Laurin Weissinger AI im Kontext eines komplexen Großunternehmens – am Beispiel der Fresenius Gruppe Künstliche Intelligenz hat spätestens seit Chat GPT einen unvergleichbaren weltweiten Siegeszug angetreten. […]

(Tickende) Zeitbombe NIS2 – Kapitel 2

Podcast mit Christian Kreß, Externer Informationssicherheitsbeauftragter (ISB) und CyberSicherheits Coach Thema: Verehrter Zuseher! Um Ihnen dieses Thema mit allen Aspekten, Möglichkeiten und Lösungen anbieten zu können, haben wir uns gefragt, wie wir das anstellen sollten. Wir haben es in 4 Häppchen aufgeteilt – in 4 Kapitel. Heute: Kapitel 2 Kapitel 1: Die Grundlagen (siehe unten) Kapitel 2: Die Hintergründe Kapitel 3: Die allgemeine Lösung für NIS2 Kapitel 4: Die konkrete NIS2-Lösung für den Mittelstand Worum […]

(Tickende) Zeitbombe NIS2 – Kapitel 1

Podcast mit Christian Kreß, Externer Informationssicherheitsbeauftragter (ISB) und CyberSicherheits Coach Thema: Verehrter Zuseher! Um Ihnen dieses Thema mit allen Aspekten, Möglichkeiten und Lösungen anbieten zu können, haben wir uns gefragt, wie wir das anstellen sollten. Wir haben es in 4 Häppchen aufgeteilt – in 4 Kapitel. Heute: Kapitel 1 Kapitel 1: Die Grundlagen Kapitel 2: Die Hintergründe Kapitel 3: Die allgemeine Lösung für NIS2 Kapitel 4: Die konkrete NIS2-Lösung für den Mittelstand Worum geht es […]

Optimal vermitteltes und eingesetztes Wissen Made by qSkills – „Hindernisse und Schwierigkeiten sind Stufen, auf denen wir in die Höhe steigen“

Podcast mit Birgit und Kurt-Jürgen Jacobs von der qSkills GmbH & Co. KG. Beide CEO und Gründer. Als Qualifizierungsexperte bietet qSkills seit 2002 hochwertige Trainings, Kurse, Schulungen, Workshops, Seminare, themenübergreifende Kombinationsworkshops und maßgeschneiderte Weiterbildungskonzepte an. Thema und Fragen: Birgit, Du bist seit beinahe 20 Jahren in der Geschäftsleitung bei qSkills tätig. Du hast in den letzten 20 Jahren das Themenfeld SECURITY ausgebaut. Seit Jahren Aussteller auf der itsa. Zum 16. Mal organisiert ihr den Security […]

Die Zukunft der Netzwerksicherheit: Bringt Machine Learning einen Mehrwert?

Podcast mit Michael Tullius, Sales Director Germany, Exeon Thema: Können Sie sich noch an den Werbeslogan „Mein Haus, mein Auto, mein Boot“ erinnern? Heute heißt es: „Mein Machine Learning, meine KI, mein Deep Learning.“ Mit Machine Learning überlässt man einem Algorithmus eine Entscheidung zu treffen. Auf der gegenüberliegenden Seite steht KI. KI ist regelbasiert. Die Regeln für die Entscheidungsabfolge werden vom Menschen festgelegt. (Auszug aus dem Intro) Wieso bringt Machine Learning einen Mehrwert in der […]

ShardSecure around the world – Dahinter steckt immer ein kluger Kopf

Podcast mit Bob Lam, CEO and Co-Founder, ShardSecure Thema: Eine positive Korrelation – Stil, Mitarbeiter, Kunden, Produkt und Märkte Fragen: Bob, ShardSecure is just a name. Is ShardSecure really just a name and nothing else? Who is behind it? What is behind it`? What are the intentions? Why? Your product, your solution is basically extraordinarily simple, yet very powerful, effective and efficient. My problem when I first heard and read about it was: it’s too […]

Next-Gen Vulnerability Management – Made in Sweden

Podcast mit Stefan Thelberg, CEO, Holm Security Fragen: Stefan, what about the Swedish vulnerability management solution in Sweden? Is Holm Security the most popular vulnerability management solution in Sweden? Stefan, who is Holm Security? Why should a German company choose to work with Holm Security and not one of the big three? What is your view on how vulnerability management technology has developed over the years? What are the strengths of vulnerability management compared to […]

Sicherheitslücken unter Kontrolle – dank risikobasierten Patchmanagement

Podcast mit Sascha Gahner, Team Lead Solution Engineering bei der EBF-EDV Beratung Föllmer GmbH Fragen: Warum stellen Sicherheitslücken viele IT-Abteilungen immer wieder vor große Herausforderungen? Was müssen IT-Teams tun, wenn eine Sicherheitslücke auftritt? Was passiert, wenn eine Lücke ausgenutzt wird? Wie kann risikobasiertes Management von Sicherheitslücken und Patchmanagement hierbei helfen? Welche Lösungen gibt es hier am Markt bzw. können Sie empfehlen? Was kann dabei alles gescannt werden? Wie geht das? Ist es möglich den „Gesundheitsstatus“ […]

Von Cyber Security zur Cyber Resilience: So begegnen Finanzdienstleister und Unternehmen der wachsenden Bedrohung im Netz

Podcast mit Christian Nern, Partner und Head of Security bei KPMG im Bereich Financial Services und Julian Wolff, Senior Manager sowie Digital Identities Lead bei KPMG im Bereich Financial Services Thema: Banken zählen seit Jahren zu den präferierten Zielen von Hackern. Und die Bedrohung setzt sich fort, auch für andere Branchen. In der Studie „Von Cyber Security zur Cyber Resilience – Strategien im Umgang mit einer steigenden Bedrohungslage“ stellte KPMG gemeinsam mit Lünendonk und Hossenfelder […]

Third Party Access Management

Podcast mit Walter Karl, Head of Technical Sales DACH – Infrastucture & DevSecOps bei DAGMA Thema: Zugriffsmanagement für Drittanbieter – Hierfür gibt es gute Lösungen die Unternehmen helfen, Verwaltungskosten zu reduzieren, die Komplexität zu reduzieren, den Zugang für Mitarbeiter von Drittanbietern zu vereinfachen und auch noch Sicherheitsrisiken und Schwachstellen zu verringern. Reden kann man über vieles, doch wird es genutzt? Fragen: „Meine Service-Leister greifen auf meine Infrastruktur zu und ich habe keine Kontrolle“ – Ist […]

Threat Hunting – Was genau verbirgt sich hinter dem Begriff und welche unterschiedlichen Modelle/Ansätze stehen zur Verfügung

Podcast mit Jonas Spieckermann, Manager Sales Engineering Central Europe bei WatchGuard Fragen: Wie definiert WatchGuard den Begriff Threat Hunting, bzw. was bedeutet er? Ist Threat Hunting nötig, wenn umfassende und aktuelle Schutztechnologien genutzt werden und Zero-Trust Konzepte verwendet werden? Wie sehen IT-Verantwortliche und Administratoren den Bedarf dieser Technologie? Threat Hunting benötigt neben Technologie auch Expertenwissen – wie kann dies auch für kleine und mittelständige Unternehmen gelingen? Weitere Informationen: Bedrohungen keinen Platz zum Verstecken bieten Wussten […]

Network Detection & Response aus Sicht der SOC-Analysten

Podcast mit Michael Tullius, Sales Director Germany, Exeon Fragen: Michael, ihr arbeitet mit Logdaten. Das macht auch eine SIEM. Weshalb denn 2-mal die gleiche Lösung? Das braucht doch kein Mensch! Wo seht ihr den Unterschied zwischen Forensik ( SIEM) und Analyse ( SOC)? Ist doch das gleiche, oder? Wie sieht denn die Arbeitsweise eines SOC-Analysten aus und was bedeutet die Unterstützung durch Exeon für ihn? Schadsoftware ist immer erfolgreicher. Wir werden jede Woche mit neuen […]

Neue Studie zum Thema sicherer Datenaustausch: viele Firmen unterschätzen ihr Risiko Opfer eines Cyberangriffs zu werden

Podcast mit Andreas Öttl, FTAPI Eine aktuelle FTAPI Studie zeigt den Nachholbedarf deutscher Unternehmen und Behörden beim sicheren Datenaustausch. Die Ergebnisse sind alarmierend: Während viele Unternehmen bereits gute Maßnahmen in Bezug auf Firewalls, Passwortmanagement und Backups ergreifen, vernachlässigen sie den Schutz sensibler Daten beim Transfer. Lediglich 35 Prozent der Befragten sichern ihre E-Mail-Kommunikation und Dateiübertragungen zuverlässig ab. Andreas spricht in dieser Podcast-Folge darüber, warum viele Behörden und Unternehmen unnötige Risiken eingehen, wenn es um Cybersecurity […]

360° Next-Gen Vulnerability Management – den Bedrohungen einen Schritt voraus

Podcast mit Jürgen Zorenc*, Head of Technical Sales bei DAGMA Thema: Kennen Sie Holm Security? Holm Security ist ein europäischer Anbieter einer Schwachstellen-Management-Plattform. Ich muss mich korrigieren: Einer Schwachstellen-Management-Plattform der nächsten Generation. Da heißt es: „Identifizieren Sie Schwachstellen in Ihrer gesamten Angriffsfläche und decken Sie dabei sowohl Ihre technischen als auch Ihre menschlichen Ressourcen ab – alles in einer einheitlichen Plattform.“ Diese soll unvergleichliche Einblicke und Transparenz bieten und deckt alle technischen Ressourcen eines Unternehmens […]

Network Detection and Response (NDR) in der modernen Security-Architektur

Podcast mit Michael Tullius, Sales Director Germany, Exeon Thema: Im Gegensatz zu herkömmlichen Network Detection & Response (NDR) Lösungen verfügt ExeonTrace über eine schlanke Architektur, die durch KI-Algorithmen ergänzt wird. Diese intelligente Bedrohungserkennung nutzt Ihre bestehende Infrastruktur, sodass Sie nicht in zusätzliche Hardware investieren müssen. Da keine Appliances beteiligt sind, sind Bereitstellung und Wartung ein Leichtes. Außerdem erreichen Sie mühelos eine größere Skalierbarkeit. Wie muss / sollte ein Unternehmen seine Investitionen in die IT-Sicherheit ändern […]

CIAM: Hohe Cyber-Sicherheit ohne Passwort

Podcast mit Stephan Schweizer*, Chief Executive Officer der NEVIS Security AG Thema: Der neue Nevis Sicherheitsbarometer – Wie unterschiedlich Konsumenten und IT-Entscheider zur IT-Sicherheit stehen. Ein Thema, zwei Perspektiven: Wie blicken Kunden und Entscheider auf die Datensicherheit? Wie sehen die aktuellen Cyber-Bedrohungen aus und was prognostizieren Sie für die Zukunft? An was mangelt es den aktuellen/ gängigen Sicherheitslösungen? Wie kann Nevis und die Produkte rund um CIAM (Customer Identity & Access Management) diese Herausforderungen lösen? […]

Das SAP-Entwicklungssystem – der Liebling aller Insiderattacken

Podcast mit Thomas Fritsch, Content Manager bei Onapsis Thema: Generelle Designschwächen des Transportwesens und um andere Verbindungselemente zu Produktivsystemen, die dadurch auch Risiken ausgesetzt sind Was macht ein SAP-Entwicklungssystem für Angreifer so attraktiv? Wo liegen die konkreten Angriffspunkte? Entwickler brauchen nun mal viele Rechte – Wie kann man sich trotzdem schützen? Sind sich SAP-Anwender dieser speziellen Thematik bewusst? Wie gehen sie damit um? Und weitere Fragen zwischendurch…. Sie haben Fragen? Ihr Ansprechpartner für D/A/CH Do […]

UX- und UI-Design: Was hat das mit Software-Sicherheit zu tun?

Podcast mit Bernhard Weber, Tech Lead bei FTAPI Thema: Wie eine nutzerfreundliche Software dabei helfen kann die Sicherheitslücke „Mensch“ zu schließen Wir alle wissen: Der Mensch ist ein Gewohnheitstier. Und was uns kompliziert und umständlich erscheint, vermeiden wir gerne. Gerade aber wenn es um Sicherheit und Software geht, sind dies Faktoren, die zu einer Sicherheitslücke werden können. Denn häufig geht hohe Sicherheit mit Komplexität für den Nutzer einher, was dazu führt, dass die korrekte Nutzung […]

Von der Attacke zurück zur Produktion in weniger als 10 Minuten

Podcast mit Christoph Linden, Field Technical Director, Cohesity Thema: Ständige Ausfälle bei nicht wenigen Unternehmen und das nicht seit gestern. Teilweise recht lange Ausfälle. Tendenz steigend! Stichwort „Lufthansa Ausfall“ im Februar mit tausenden gestrichenen Flügen und einem geschlossenen Flughafen. Ransomware-Attacke: Kassensystemhersteller NCR Opfer von Cyber-Angriff. Anscheinend sind wir sind nicht gut genug vorbereitet, nicht robust genug im IT-Betrieb. Christoph, es sieht so aus, als würden CIOs denken, dass sie bereit und auf Katastrophen vorbereitet sind. […]

Akquise – nicht mit mir!

Podcast mit Gian-Luca Salerno, Business Development Representative bei Onapsis Thema: Ob ein Gespräch erwünscht ist oder nicht, setzt die Bedarfsermittlung und die damit verbundene Bedarfsfeststellung im eigenen Unternehmen die Weichen für den Gesprächsverlauf. Ganz simpel auf den Punkt gebracht: Ist Bedarf vorhanden, so wird ein Gespräch, auch wenn es sich um eine Kaltakquise handelt, positiv entgegengenommen. Es könnte sich ja eine Win-Win-Situation ergeben. Jedoch, aufgrund der Vielfältigkeit, welche die IT Unternehmenssicherheit mit sich bringt, des […]

Datenresilienz – Verbesserung von Robustheit und Ausfallsicherheit

Podcast mit Pascal Cronauer*, Head of EMEA Sales bei ShardSecure Thema: Die IT-Entscheider bekommen zu diesem Thema eine Menge um die Ohren geklatscht. Ein Versprechen jagt das nächste. Irgendwann hat jeder die Faxen dicke. Daher: Wie solide, wie zuverlässig und wie effektiv ist MicroSharding? Robuste data resilience! – Hört sich „stark“ an und vielversprechend – ist aber nur ein Begriff. Was versteht ihr darunter? Viel mehr würde mich interessieren, was die Folgen einer schwachen Datenresilienz […]

Dauerlauf gegen Cyberbedrohungen: So geht Banken nicht die Puste aus

Podcast mit Christian Nern, er ist Partner bei KPMG im Bereich Financial Services und Detection and Response-Experte Julian Krautwald, KPMG Thema: Mittels Detection & Response können Bedrohungen von vornherein erkannt und ausgeschaltet werden. Security Operations Center (SOC) machen die Bedrohungslage, Angriffsvektoren und Schwachstellen einer Bank sichtbar – und können diese gleichzeitig bekämpfen. So gesehen liegt die Herausforderung für Banken in der kontinuierlichen Optimierung und Automatisierung von SOCs. Doch: Bei den meisten Banken fehlt es neben der nötigen […]

MSP-Effizienz durch die Zentralisierung der Sicherheit – Welche Vorteile bieten sich für MSPs mit der Unified Security Platform?

Podcast mit Jonas Spieckermann, Manager Sales Engineering Central Europe bei WatchGuard Was genau ist mit „Zentralisierung der Sicherheit“ gemeint? Wie hilft eine Plattform wie WatchGuards Unified Security Platform einem Managed Service Provider? Beziehen sich die Vorteile nur auf die technischen Aspekte? Weitere Informationen: eBook – The Security of ONE: IT-Sicherheit beflügeln – NEU Umfassende, vereinfachte Sicherheit in einer komplexen BedrohungslandschaftIT-Sicherheit WatchGuard Automation Core Nicht zögern – jetzt automatisieren Stellen Sie sich vor, Sie könnten die […]

Welche Aufgaben erfüllt eine SAP ABAP-Security Software?

Podcast mit Waldemar Kucznierz, Senior Quality Expert bei Onapsis Thema: Wofür steht ABAP? Welche Aufgaben erfüllt eine SAP ABAP-Security Software? Kannst Du mir ein paar Beispiele bezüglich der Security-Problematik nennen? Was ist Deine Rolle bei der Erstellung einer ABAP-basierten Security Software? …insbesondere die Integration von SAP HANA macht ABAP hier als Programmiersprache zukunftsfähig…. Contact option for Germany, Austria and Switzerland Thomas Fritsch, Onapsis Weitere Informationen: Cybersecurity & Compliance Platform from Onapsis Now an SAP Endorsed […]

IT-Versicherungen erfordern MFA – Warum wollen IT-Versicherungen das und was bringt das für die Sicherheit?

Podcast mit Jonas Spieckermann, Manager Sales Engineering Central Europe bei WatchGuard Warum wählt ein Hersteller von IT-Sicherheitslösungen ein Thema im Zusammenhang mit IT-Versicherungen? Von welchen typischen Anforderungen von Versicherern hast Du gehört? Welche Auswirkungen können die typischen Anforderungen auf die IT-Sicherheit haben? Wie verbreitet sind IT Versicherungen bei mittelständischen Unternehmen? Weitere Informationen: Game Changer – Cyber-Versicherungen setzen Multifaktor-Authentifizierung voraus Möchten Sie eine Cyber-Haftpflichtversicherung abschließen? Die allermeisten Anbieter von Cyber-Versicherungen schreiben die Einführung von MFA für […]

Cyber-Sicherheit in der Produktion

Podcast mit Tanja Hofmann, Lead Security Engineer bei Trellix Thema: Mit zunehmender Digitalisierung, dem Voranschreiten von Industrie 4.0 und Innovationen, wie dem Internet of Things, steigt nicht nur die Innovationskraft in der Produktion, sondern auch die Gefahr von Cyber-Angriffen. Was sind Deine persönlichen Erwartungen von der diesjährigen Hannover Messe? Sind IT Entscheider auf der Hannover Messe „anders“? Ticken die anders? Trellix steht für XDR. Erkläre mir bitte, was es damit auf sich hat – insbesondere […]

Die aktuelle Bedrohungsentwicklung und warum XDR immer wichtiger wird

Podcast mit Jonas Spieckermann, Manager Sales Engineering Central Europe bei WatchGuard Thema: Bessere Threat Detection and Response mit XDR Welche Bedrohungen und Angriffsarten sind aktuell im Umlauf? XDR – was bedeutet diese Abkürzung? Wie unterscheidet sich der XDR-Ansatz von SIEM Lösungen? Welche Mehrwerte entstehen durch XDR-Lösungen und für welche Unternehmen ist es besonders nützlich? Zum Buzzword-Karussell bzw. zum Finale: EPP, EDR, NDR, XDR. Hier geht es mir um das „entweder oder“ bzw. reicht XDR oder […]

Optimierung der Cloud-Ressourcen und Kosteneinsparungen in AWS

Podcast mit Pascal Cronauer*, Head of EMEA Sales bei ShardSecure Thema: Nach der Migration in die Cloud stellen sich Unternehmen die Frage, wie es weitergehen soll. Für viele besteht die Antwort darin, die Sicherheit zu erhöhen und die Kosten für den bestehenden Cloud-Speicher zu minimieren. Bei euch heisst es: „Erzielen Sie starke Sicherheit und Kosteneinsparungen für unstrukturierte Daten in AWS, ohne bestehende Systeme umzuschreiben.“ Größere Kosteneinsparungen und mehr Flexibilität mit ShardSecure. Wieso? Weshalb? Warum? Wie? […]

DDoS – der stille Killer

Podcast mit Markus Manzke, Leiter Technik / CTO, zeroBS GmbH – mit Beispielen Thema: DDoS kann jeder! Enttäuschte Kunden, einzelne Kriminelle, Gruppierungen, Wettbewerber, professionelle und semiprofessionelle Angreifer, politische Aktivisten etc. Mit geringem Aufwand und Eigenkosten „auf den Putz hauen“. Aus dem Nähkästchen geplaudert Der Bericht mit dem Titel „The Evolution of DDoS: Return of the Hacktivists“ (Die Rückkehr der Hacktivisten) stellt fest, dass das Volumen der DDoS-Angriffe auf Finanzunternehmen im Jahr 2022 um 22 Prozent […]

Continuous Adaptive Trust – mehr Sicherheit und gleichzeitig weniger mühsame Interaktionen

Podcast mit Roman Hugelshofer, Managing Director, Airlock und Marc Bütikofer, Director Innovation/CTO Airlock Thema: CAT Continuous Adaptive Trust – Kontinuierliche Vertrauensanalyse basierend auf Identität und Benutzerverhalten Was steckt hinter dem Akronym „CAT“? Wie muss ich Continuous Adaptive Trust in der Security-Welt einordnen? Wie ist der Zusammenhang mit Zero Trust? Wo liegen die Vorteile für Unternehmen? Wie passt nun CAT in das Lösungsportfolio von Airlock? Weitere Informationen: Continuous Adaptive Trust – Keine Kompromisse zwischen Benutzerkomfort und […]

Datenschutz und -kontrolle in jeder beliebigen Cloud bei gleichzeitiger Kostensenkung, Reduzierung der Komplexität, Verbesserung der Datenverfügbarkeit und Ausfallsicherheit

Podcast mit Pascal Cronauer*, Head of EMEA Sales bei ShardSecure Thema: Wollen Sie… die Kontrolle über Ihre Daten zurück? angesichts steigender Speicherkosten, Cyberangriffen und betrieblicher Komplexität ihre Datensicherung vereinfachen? Ihre Daten flexibel und kostensparend sichern, wo immer sie wollen: vor Ort, in der Cloud oder in Hybrid-Cloud-Architekturen? starken Datenschutz, robuste Ausfallsicherheit, nativen Ransomware-Schutz, agentenlosen Schutz auf Dateiebene, einfache Plug-and-Play-Integration und vieles mehr!? Fragen an Pascal Cronauer: Wer und was ist ShardSecure…. Wie nennt ihr eure […]

PwC Deutschland – Corporate Security Benchmarking Survey

Podcast mit Jens Greiner, Director Forensic Services, PwC Deutschland und Gunar Korm, Senior Manager Corporate Security Advisory, PwC Deutschland Thema: PwC hat 2022 eine Umfrage mit 150 CSOs Chief Security Officers und C-Level Managern durchgeführt, durch die erforscht wurde, wie Corporate Security von beiden Gruppen eingeschätzt wird und welche Herausforderungen und Erfolgsfaktoren sie dabei sehen. Was waren die Haupterkenntnisse des Corporate Security Benchmarking Survey / Umfrage 2022? Was haben CSOs den Erkenntnissen zufolge ordentlich gemacht […]

Entkommen Sie dem Ransomware-Labyrinth

Podcast mit Jonas Spieckermann, Manager Sales Engineering Central Europe bei WatchGuard Ransomware ist eine schon länger bekannte Bedrohung – ist es für Cyberkriminelle noch lukrativ und dadurch eine akute Bedrohung für Unternehmen? Was zeichnet aktuelle Ransomware Varianten aus? Wie gehen Cyberkriminelle bei Ihren Angriffen mit Ransomware vor und warum sind sie leider oft erfolgreich? Wie gelingt die erfolgreiche Abwehr der Angriffe? Weitere Informationen: Neutralisieren Sie fortschrittliche Bedrohungen und entkommen Sie dem Ransomware-Labyrinth eBook herunterladen Sind […]

Diese Netzwerküberwachungs-Plattform hebt die Cybersicherheit von Unternehmen auf ein komplett neues Niveau an

Podcast mit Michael Tullius, Sales Director Germany, Exeon (Teil 1) Thema: XDR (Extended Detection and Response) gilt aktuell als die „Eierlegende Wollmilchsau“. In Kombination mit EDR (Endpoint Detection and Response) ein unschlagbares Duo. So weit, so gut! So manche Aussage riecht nach Räucherkammer und ist trotzdem nicht haltbar. Ist für eine NDR Plattform (Network Detection & Response) überhaupt noch Platz?! Ob nun XDR, EDR oder NDR – eine Entscheidung ist oftmals nicht einfach. Erschwerend hinzukommen […]

Angreifer stoppen: agentenlose Malware-Prävention auf Deep Learning-Basis für Cloudspeicher und Webanwendungen

Podcast mit Sebastian Herten, Regional Sales Manager, Deep Instinct Thema: „Deep Instinct Prevention for Applications“ ist eine agentenlose On-Demand-Antimalware-Lösung für Unternehmen, die geräte- und systemunabhängig ist. Wir reden oft und viel über die Absicherung von Netzwerken und Servern gegenüber Ransomware Angriffen, aber gilt das auch für Webanwendungen und Cloud-Speicher? Was sind die Voraussetzungen, die eine Cybersicherheitslösung mitbringen muss, um diese Bereiche erfolgreich (und präventiv) vor Malware schützen zu können? DPA – Wofür steht das genau? […]

Netzwerke sicher segmentieren

Podcast mit Jonas Spieckermann, Manager Sales Engineering Central Europe bei WatchGuard Muss man immer noch über Netzwerksegmentierung sprechen? Für welche Situationen und Unternehmen ist eine Netzwerksegmentierung sinnvoll? Was macht eine Segmentierung sicher und welche Technologien können dies bieten? Wie ist Segmentierung im Zusammenhang mit Zero-Trust zu positionieren? Weitere Informationen: BestPractices.Live – Netzwerke sicher segmentieren – YouTube Die Segmentierung von Netzwerken ist ein wichtiger Bestandteil um die Stabilität als auch die Performance für Clients, Server, etc… […]

Digital Trust & die Rolle von Cybersicherheit

Podcast mit Stefan Rabben, Area Sales Director DACH & Eastern Europe, WALLIX Thema: Es ist eine der wichtigsten Voraussetzungen für das Zeitalter der digitalen Transaktionen. Menschen und Unternehmen müssen darauf vertrauen können, dass Organisationen (oder Plattformen) ihre Daten sicher, zuverlässig und integer behandeln – und hier spielen Cybersicherheitslösungen wie Privileged Access Management eine wichtige Rolle. Das pure Einhalten von Vorschriften und Regularien allein reicht nämlich in einer Ära, in der alles zu einer Transaktion wird, […]

Sinn und Unsinn von Passwörtern – Hilfe meine Identität ist gefährdet

Podcast mit Jonas Spieckermann, Manager Sales Engineering Central Europe bei WatchGuard Was sind eigentlich sichere Passwörter? Welche Risiken bestehen im Unternehmensumfeld wenn Anmeldungen an Unternehmensressourcen nur durch Benutzername und Passwort möglich sind? Wie gelangen Cyberkriminelle an die Passwörter Ihrer Mitarbeiter? Welche Technologien können die Risiken eines Passwort-Diebstahls eindämmen? Geht es auch ohne Passwort? Weitere Informationen: Testversion der Multi-Faktor-Authentifizierung Probieren Sie die leistungsstarke Multi-Faktor-Authentifizierung kostenlos 30 Tage lang aus WatchGuard AuthPoint bietet fortschrittlichen MFA-Schutz mit einzigartigen […]

Rechenzentren und mögliche Stromausfälle

Podcast mit Wolfgang Huber, Regional Director Central Europe, Cohesity Thema: Auf dem gesamten europäischen Kontinent fordern Vertreter von Politik und IT-Verbänden, dass Rechenzentren unabhängig von ihrer Größe als systemrelevante Infrastrukturen anerkannt werden. Die operative Resilienz spielt bei Stromausfällen eine wichtige Rolle. Viele Unternehmen verfügen über solide Disaster-Recovery-Pläne für ihre Rechenzentren, die allerdings auf größere Ausfallszenarien ausgerichtet sind. Dabei handelt es sich um Notfallwiederherstellungspläne. Sie beschreiben im Detail, wie Unternehmen Datenverluste in ihrer kritischen IT Infrastruktur […]

Neue SaaS-Lösung ermöglicht rechtskonformes Arbeiten mit Microsoft 365

Podcast mit Wilfried Reiners, Rechtsanwalt und Geschäftsführer PRW Legal Tech Thema: PRW Compliance Set: M365 – eine Lösung für die Analyse und rechtskonforme Abbildung von Microsoft 365-Landschaften Fragen: Warum gibt es mit Microsoft 365 Compliance-Probleme und was können die Folgen sein? Wie sind Sie auf die Idee gekommen, eine Software-Lösung zu entwickeln, mit der sich diese Probleme lösen lassen? Wie funktioniert jetzt die Software-as-a-Service-Lösung PRW Compliance Set: M365? Wer sind Ihre Kunden und was erhalten […]

Security Operation Center as a Services (SOCaaS) – Das moderne Managed SOC kommt zum Kunden, nicht umgekehrt!

Podcast mit Markus Auer, Security Advisor and Sales Director DACH bei BlueVoyant Thema: Rundumschlag zum Thema Managed SOC Eine ehrliche Einleitung in das Thema: Wünsche, Erwartungen, Ziele und Annahmen etc. Was macht so ein Security Operation Center? Warum sieht man eine steigende Nachfrage nach Managed Security Services? Was sind die größten Herausforderungen, mit einem Managed SOC zusammenzuarbeiten? Wie sieht die Zukunft eines Managed SOC aus? Anmerkung der Redaktion: Ein sehr fruchtbares Gespräch mit laut ausgesprochener […]

Schere, Stein, Deep Learning – Wie die Technologie herkömmliche Malware-Protection in den Schatten stellt

Podcast mit Kevin Börner, Senior Sales Engineer DACH bei Deep Instinct Wie funktioniert Malware-Prävention mit Deep Learning? Wo liegt der Unterschied zu traditionellen Antiviren Programmen? Vorab: Ich habe um dieses Gespräch nicht gebeten, vielmehr bin ich Deep Instinct so richtig auf die Nerven gegangen. Der Auslöser & die Vorgeschichte: Vor nicht allzu langer Zeit gab es ein Live-Webinar mit Deep Instinct – mit nicht wenigen Anmeldungen. So weit, so gut! Das spannende an der Geschichte […]

Angriffe auf kritische Infrastrukturen häufen sich. Ist XDR hier einfach ein Buzzwort – oder was kann es leisten?

Podcast mit Andreas Gross, Sr. Manager Presales (CISSP) bei Trellix Thema: XDR ist eine aufstrebende Technologie, die einen einheitlicheren und effizienteren Ansatz zur Prävention, Erkennung und Reaktion auf Bedrohungen verspricht. Einleitung: akutelle Lage & ein sanfter Rundumschlag XDR: Was genau ist nun darunter zu verstehen? Welche wesentlichen Anforderungen soll/muss eine XDR-Lösung erfüllen. Was zeichnet eine wahre XDR-Lösung aus? Was ist das Neue daran? Und was sind die Vorteile gegenüber herkömmlichen EDR-Tools? Angriffe auf kritische Infrastrukturen […]

Back to basics: Alles, was Sie über die Sicherheit Ihres Unternehmens wissen müssen

Podcast mit Jonas Spieckermann, Manager Sales Engineering Central Europe bei WatchGuard Was sind ganz generell gesprochen Risiken für Unternehmen im Sinne von IT Security? Im Zusammenhang mit Cyberkriminalität werden oft Begrifflichkeiten wie Incident, Vulnerability und Data Breach verwendet – Was verbirgt sich dahinter? Welche Strategien sind sinnvoll um Unternehmen und die oft Hybrid arbeitenden Mitarbeiter vor Cyberkriminaltiät zu schützen? Welche Technologien erfüllen diese Anforderungen bzw. können zur Umsetzung der Strategien zum Einsatz kommen? Weitere Informationen: […]

Code-Ausführung in Produktionssystemen – anonym, unbeaufsichtigt & unbemerkt

Podcast mit Mehmet Ucar, TransportProfiler bei Onapsis Thema: There is a Ghost in Your SAP Haben Sie bereits etwas von Geistern in Ihrer SAP-Systemlandschaft gehört? Welche Gefahren können sich hinter vermeintlich „harmlosen“ SAP-Transportaufträgen verstecken? Spiegelt der Inhalt des Transportauftrags auch das wider, was man auf den ersten Blick erwarten würde? Oder wird gerade versucht, unbehelligt Schadcode im System auszuführen? Fragen über Fragen….. Code-Ausführung in Produktionssystemen – anonym, unbeaufsichtigt, unbemerkt – Wie geht das? Wie ist […]

Customer Success = „Journey to Success“

Podcast mit Yusuf Tabak, Customer Success Manager (CSM) bei Onapsis Thema: Customer Success Service ist kein Produkt. Service ist keine Lösung. Service ist kein Projekt. Service ist viel mehr – Service ist eine Haltung! Service per Excellence heisst mitdenken, vorausschauen, berücksichtigen, fingerspitzengefühl, Verständnis, Geduld, Durchgreifen und lösen. Ergebnis: Customer Success = Kunden nachweisbar erfolgreicher machen Eine offene Unterhaltung über Kunden (!) CSM ist das Bindeglied zwischen Kunde und Unternehmen. Yusuf, eure Unternehmensorganisation ist auf den […]

Was sind die Treiber für zukünftige Rechenzentren?

Podcast mit Christian Marhöfer, Geschäftsführer, Regional Director DACH, Nordics and Benelux, Kingston Technology GmbH Thema: Ich wollte wissen – Ist das Thema RZ überhaupt noch relevant!? Geht die Ära der Rechenzentren ihrem Ende zu? In Zeiten von Cloud etc. verabschieden sich immer mehr Unternehmen von deren RZ. Ist das so oder ist es nicht so!? Was sind die Treiber für zukünftige Rechenzentren? Was bringen die neuen Technologien? Und für wen ist das von Interesse? Warum […]

Schatten IT – Wie DNS Licht ins Dunkel bringen kann

Podcast mit Rocco Koll, Sales Director DACH and Eastern Europe bei efficientIP Thema: Der Begriff Schatten-IT steht für IT-Anwendungen, die in Organisationen genutzt werden, ohne in die eigentliche IT-Landschaft eingebettet zu sein – sprich es werden Systeme und/oder Software durch Abteilungen oder einzelne Mitarbeiter parallel zur offiziellen IT-Infrastruktur genutzt. In der Regel ist diese Nutzung auch nicht von der IT-Abteilung genehmigt worden. Bringt zwar für einige im Arbeitsalltag Erleichterung, aber auch einige Probleme mit sich. […]

Cyberrisiken im erweiterten Zulieferer-Netzwerk

oder: (Keine) Cyberrisiken (mehr) im erweiterten Zulieferer-Netzwerk Podcast mit Markus Auer, Security Advisor and Sales Director DACH bei BlueVoyant Thema: Das verflixte Zulieferer-Netzwerk! 99% sind in den letzten zwölf Monaten einer Sicherheitsverletzung aufgrund von Schwachstellen bei Drittanbietern zum Opfer gefallen; 99,9% waren von einer Cybersicherheitsverletzung in ihrer Lieferkette negativ betroffen Markus, ich habe das bei euch gelesen und mir gedacht: „Schon wieder so eine billige Nummer mit der Angstmacherei!“ Übertreibt ihr da nicht ein bisschen? […]

In der Rumpelkammer der Softwareentwicklung – mit Fokus auf SAP

Podcast mit Markus Heid, Solution Architect, Onapsis Thema: Ein großer Vorteil von SAP ERP – Das System ist den meisten Nutzern vertraut. Man kennt die Anwendungen, man kennt die Funktionen. Darüber hinaus gibt es massig Module und man kann, man könnte einiges durch SAP-Add-ons automatisieren. Man könnte einiges verbessern. Soweit die Theorie! Markus, es fiel mir schwer konkrete Fragen zu formulieren, so würde ich gerne „zusammengestellte Stichpunkte“ vorlesen und deine Aufgabe wird es sein, diese […]

We are Killnet! Die pro-russische Hackergruppe setzt Deutschland auf die Abschussliste

Podcast mit Markus Manzke, Leiter Technik / CTO, zeroBS GmbH – mit Beispielen Thema: DDoS als Angriffsvektor für staatlich gesponserte Hacktivisten-Gruppen in Krisenzeiten DDoS ist die am einfachsten einzusetzende Cyberwaffe und gehört garantiert zum Arsenal jeder Nation, die es ernst meint. Zahlreiche und vor allem aktuelle Angriffsbeispiele mit erschreckenden und beunruhigenden (Erfolgs-) Ergebnissen der Hackergruppe Killnet. Es wurden -„mit Ansage“- wichtige Institutionen, (Bundes-) Behörden, Finanzbehörden, Global Player etc. lahmgelegt, blockiert. Rien ne va plus! Und […]

Scrum: User-Stories, aber richtig!

Podcast mit Nicolas Lanquetin, Solutions Architect Onapsis Thema: User-Stories bei Scrum, aber richtig Wieso genau dieses Thema? Was passiert denn, wenn ein oder mehrere Punkte nicht sauber definiert worden sind? Eine Story so „ready“ zu bekommen, wie du es genannt hast, hört sich nach einem ziemlich hohen Zeitaufwand an. Für die, die jetzt sagen, dass der Aufwand für die Vorbereitung allein schon viel zu hoch ist: wie könnte man diesen Aufwand rechtfertigen? Jetzt hast du […]

Kritische Infrastrukturen (KRITIS) im Healthcare Sector: Über die Notwendigkeit einer Transformation

Podcast mit Benedikt Ernst, Partner Leader and Head of IT Strategy & Transformation bei Kyndryl – Germany Thema: Kritische Infrastrukturen im Healthcare Sector. Darum ist eine Transformation notwendig. Kyndryl ist ein sehr junges Unternehmen, und kommt inhaltlich mit einem starken IBM Background. Was genau macht Kyndryl Advisory und Implementation Services aus? Warum ist diese Branche in deinen Augen aktuell so relevant? Geht’s nur um Profit!? Du sagst, dass der Gesundheitssektor in Deutschland überdurchschnittlich wächst und […]

Die Last mit den Altlasten – Mitigationsprojekte, Teil 2

Podcast mit Christian Fein, Senior Security Consultant EMEA bei Onapsis Im ersten Teil dieser Serie haben wir gelernt, dass die Ausgangssituation für viele Unternehmen mit dem Thema Mitigation umzugehen sehr kompliziert ist. Wie kann man mittel bis langfristig die Ziele erreichen die eigenen Systeme sicher zu gestalten? Wie genau unterscheiden sich die zwei Phasen? In Phase 1 wurde dafür gesorgt, dass keine neuen sicherheitsrelevanten Fälle auftauchen. Aber, wie geht man mit den bereits bestehenden Problematiken […]

Was genau sind False Positives und wie kommen sie zustande?

Podcast mit Kevin Börner, Senior Sales Engineer DACH bei Deep Instinct Thema: „False Positives“ Was genau sind False Positives und wie kommen sie zustande? Warum sind False Positives im Kontext, im Zusammenhang von Cybersicherheit so eine Challenge/Hemmnis? Wie kann man dieses Problem minimieren bzw. den Prozess diese herauszufiltern automatisieren? Was bedeutet diese Automatisierung und Optimierung wiederum für die IT Security Teams? Wie können Deep Learning und Prevention-Solutions hierbei helfen? Inwiefern führt eine Verminderte Anzahl von […]

Ergebnisse von SentinelOne bei der vierten Runde der MITRE Engenuity ATT&CK-Evaluierungen

Podcast mit Milad Aslaner, Senior Director, Cyber Defense Strategy & Public Affairs, SentinelOne Thema: In der vierten Runde der MITRE ATT&CK-Evaluierungen wurde die Fähigkeit von Anbietern bewertet, sich gegen fortschrittliche Angriffstechniken wie Wizard Spider und Sandworm zu schützen. „Ein offenes und streckenweise provokantes Gespräch“ Solche Ergebnisse sind eine reine Gelddruckmaschine! Wie reagieren eure Kunden und wie reagieren eure potentielle Kunden darauf? Oder warten die lieber etwas ab? Wie ist die Akzeptanz von MITRE ATT&CK? Und […]

Cyber-Angriffe, kritische Infrastrukturen in Gefahr

Podcast mit Dominik Bredel, Security-Experte der IBM-Ausgründung Kyndryl in Deutschland Thema: Der Anlass für das Gespräch war eine Pressemitteilung von Bitkom 22. März 2022* – Folgen des Ukraine-Kriegs: Großes Informationsbedürfnis und Angst vor digitaler Eskalation In dieser höchst kritischen Lage erscheinen folgenreiche Cyber-Angriffe von jeglicher Seite jederzeit möglich. Darum sollten Unternehmen und Behörden – ebenso wie die politisch Verantwortlichen in Deutschland – grundlegende Fragen möglichst schnell angehen: Was müssen Unternehmen jetzt tun, um ihre kritischen IT-Infrastrukturen zu schützen und ihre Business Continuity zu bewahren? Was müssen Behörden jetzt tun, um ihre […]

Die Last mit den Altlasten – Mitigationsprojekte

Podcast mit Christian Fein, Senior Security Consultant EMEA bei Onapsis Ich behaupte, dass das heutige Thema „Mitigation“ eine Besonderheit ist. Doch Besonderheiten haben es in sich. Eine Besonderheit ist, dass der Begriff Mitigation in Kombination mit IT, bei Google so gut wie keine Ergebnisse erzielt. Besteht überhaupt ein Interesse an diesem Thema? Meine Definition von Mitigation: Vorbereitung auf, Vorbereitung zur Verringerung der Auswirkungen von Bedrohungen, denen ein Unternehmen ausgesetzt ist, ausgesetzt sein könnte. Andererseits drängt […]

Risiko-basierter Ansatz und Compliance

Podcast mit Stefan Rabben, Area Sales Director DACH & Eastern Europe, WALLIX & Guido Kraft, Strategic & Presales Consultant, WALLIX Wenn ich nicht wüsste, dass dieser Begriff von euch gekommen ist, so würde ich es fast den Politikern in die Schuhe schieben wollen. Aber: Es klingt gut! Was kann man sich konkret unter einem risiko-basierten Ansatz vorstellen? Und nur aus purer Neugier: Was wäre das Gegenstück eines risko-basierten Ansatzes? Etwa: sicherheits-basierter Ansatz und Compliance!? Was […]

EDR ist nicht genug! Warum?

Podcast mit Kevin Börner, Senior Sales Engineer DACH bei Deep Instinct Thema: Deep Instinct hat kürzlich ein ebook herausgebracht mit dem Titel: EDR is Not enough! Auszug: Endpoint Detection and Response- Tools stoppen und beseitigen die meisten der Cybersecurity-Bedrohungen, mit denen Unternehmen täglich konfrontiert werden. Sie ermöglichen das Überwachen, Sammeln und Analysieren der Aktivitäten und Daten von Endgeräten in Echtzeit. Dies erlaubt es ihnen verdächtiges Verhalten bzw. Bedrohungen zu identifizieren und zu bekämpfen. Aber ist […]

Was ist der Kontext für NFTs in unserer Gesellschaft und wo begegnet man „der Kennzeichnung NFT“?

Podcast mit Dr. Wolfgang Richter, Rechtsanwalt und Geschäftsführer der gunnercooke Rechtsanwaltsgesellschaft Thema: Wollen wir NFTs mal unter die Lupe nehmen? / NFT steht für „Non Fungible Token“ Kunst in Bits und Bytes: Welche Rechtsnatur haben NFTs? Wie sieht es mit Urheber- Nutzungs-, Übertragungsrechten aus? Angesichts des Hypes um NFTs, worauf ist beim Kauf von Kunst-NFTs zu achten? Wie ist die Kritik an NFTs zu bewerten: Umweltbelastung, enorme Schwankungen auf dem Kunstmarkt, Raum für Missbrauch ggf. […]

Müssen wir uns Sorgen um unsere Cyber-Sicherheit machen?

Podcast mit Wilhelm Dolle, Partner und Head of Cyber Security bei KPMG Thema: Wie sieht die aktuelle Bedrohungslage in Deutschland aus? Trägt Corona eine Mitschuld/Teilschuld/gar keine Schuld an der aktuellen Lage? Mit der voranschreitenden Vernetzung unserer Welt steigen die Risiken und Angriffspunkte. In welchen Bereichen sehen Sie in 2022 die größten Gefahren bzw. den dringendsten Handlungsbedarf? Gerade durch die aktuellen Ransomware-Angriffe ist die Sicherheit der Lieferketten der (deutschen) Unternehmen in den Fokus gerückt. Welche Gefahren […]

DDoS-Stresstests um den Vektor IPv6 erweitert

Podcast mit Markus Manzke, Leiter Technik / CTO, zeroBS GmbH – mit Demo Thema: IPv6-Attacken sind unvermeidbar Ipv6 – Stresstest: Ist diese Maßnahme unvermeidbar und sinnvoll? Oder kann man sich zurücklehnen und abwarten? Für wen ist es relevant? Warum? Das Thema hat sowohl an Gewicht als auch an Wichtigkeit gewinnen können? Warum? IPv6 bietet Hackern enorme Möglichkeiten. Beispiel: Das 32-Bit-Modell wird bei IPv4 genutzt. Das 128Bit-Modell bei IPv6. Mit IPv6 stehen Hackern weit über 300 […]

Cyber Kill Chain

Podcast mit Stefan Rabben, Area Sales Director DACH & Eastern Europe, WALLIX und Thorsten Mandau, CISSP, Pre-Sales Engineer, WALLIX Kein Tag ohne Meldungen über Sicherheitsvorfälle. Was genau ist eigentlich diese Cyber Kill Chain? Habt ihr dafür eine persönliche Beschreibung? Danke! Wunderschön erklärt. Nur … Welchen Nutzen können Unternehmen daraus ziehen? Wie sieht ein Hackerangriff auf Basis der Cyber Kill Chain tatsächlich aus? OK, das Prinzip der Cyber Kill Chain ist verstanden. War sehr einleuchtend und […]

Die Vorteile der Cloud und warum Best of Suite auch Best of Breed beinhaltet

Podcast mit Michael Haas, Regional Vice President, Central Europe bei WatchGuard Schon die Aussage allein: Warum Best of Suite auch Best of Breed beinhaltet, bringt mich ins Schwanken. Und solange ich das nicht beseitigt habe, kann ich keine vernünftigen Fragen stellen. Unternehmen wählen zwischen verschiedenen Einzellösungen oder einer integrierbaren Gesamtlösung. Ist es nicht am schwierigsten eine Wahl zwischen modularen Einzellösungen und einer Gesamtlösung zu treffen? Ist es nicht eine Art Weichenstellung? Wenn die Wahl getroffen […]

Die Suche nach dem Bösen

Podcast mit Thomas Fritsch, Content Manager bei Onapsis Thema: Onapsis Research Labs / Schwerpunkt SAP – „Mir geht es um die gewonnenen Erkenntnisse eures Research Labs für die Kunden/Anwender. Was ist der Zweck?“ Was sind die sogenannten Research Labs? Was passiert da? Was macht den Bereich so interessant? Ihr seid ja eigentlich eine Produktfirma. Was haben eure Kunden davon? Die meisten Nutzer haben hauptsächlich „nur“ Produkte und Lösungen im Kopf, was ja auch nachvollziehbar ist. […]

Deep-Learning: Die nächste Evolutionsstufe in der Cybersecurity-Abwehr?

Podcast mit Kevin Börner, Senior Sales Engineer DACH bei Deep Instinct Thema: Reichen herkömmliche Lösungen noch aus oder nicht? AV bis XDR, EDR, MDR etc. Deep Instinct sagt, dass EDR nicht mehr genug ist! Warum? 1. Wie funktioniert die Lösung von Deep Instinct bzw. was genau macht Deep Instinct? 2. Was bedeutet Deep Learning? 3. Mal so zwischendurch: Was glaubst du, wie lange wird es dauern bis die Hacker es geschnallt haben, Lösungen wie eure […]

Cybersecurity Booster für Krankenhäuser

Podcast mit Martin Braun, Security Management Consulting Spezialist und Managing Director bei CyberSecurity manufaktur und Stefan Rabben, Area Sales Director DACH & Eastern Europe bei WALLIX Thema: Krankenhauszukunftsgesetz für die Digitalisierung von Krankenhäusern Welche Herausforderungen bringt das Krankenhauszukunftsgesetz für die Kliniken und deren IT-Abteilungen? Gibt es Schlüsseltechnologien die jede Klinik als Security-Baustein einführen sollte? Welche Vorteile hat die Einführung einer PAM Lösung im Klinikumfeld? An welcher Stelle seht ihr diesen „einen“ Ansatz? Warum verbessert die […]

„Sicher war gestern“ – 64 Prozent der geschäftskritischen Systeme wurden in den vergangenen beiden Jahren angegriffen

Podcast mit Volker Eschenbächer, Vice President Sales DACH & Eastern Europe bei Onapsis Thema: Was ich nicht weiß, macht mich nicht heiß Es gibt immer noch CISOs, die kein Verständnis für die Absicherung Ihrer geschäftskritischen Applikationen haben und sagen, es ist noch nie was passiert wir haben doch Firewalls wir gehen das Risiko ein (ohne Kenntnis des Risikolevels) Volker, was kannst du mir dazu sagen? Dummes Geschwätz oder Realität!? Wie kann man Angriffe auf ERP […]

Wie wichtig wird Zero Trust und User Based Security in der Zukunft werden?

Podcast mit Jonas Spieckermann, Manager Sales Engineering Central Europe bei WatchGuard Thema: Zero Trust und User Based Security Welche IT Systeme und Bereiche sollten Zero-Trust Ansätze umfassen? Wo fängt Zero Trust an und wo ist die Abgrenzung zu herkömmlichen Sicherheitskonzepten? Was bedeutet Zero Trust für die Unternehmenskommunikation und Vernetzung? Führt Zero Trust zu komplizierten Anmeldeverfahren für die Anwender und zu „langsamerem“ Zugriff auf Firmen-Ressourcen? Mit welchen Technologien kann schnell und einfach der Einstieg in Zero-Trust […]

ProLog, das Doppelherz für Log Management und Compliance

Podcast mit Robert Korherr, Geschäftsführer der ProSoft GmbH und Martin Klopsch, Vorstandsvorsitzender der ProLogAG Thema: Log Management & SIEM Einige Anwender behaupten, die Auditsicherheit bei ProLog sei etwas Einmaliges. Man könne den nächsten IT-Audit ohne Sorgen und Schweißperlen angehen. So gesehen, ist es eine Art „Doppelherz“. Schont das Herz durch Stressreduzierung und hilft bei der Erledigung anstehender Aufgaben und gesetzlicher Regularien. Unter anderem möchte ich heute erfahren: Wie hilft Log Management? Welche Vorteile bietet es? […]

Wie setzt man erfolgreich Access Management Projekte auf?

Podcast mit Stefan Rabben, Area Sales Director DACH & Eastern Europe bei WALLIX Thema: Wie setzt man erfolgreich Access Management Projekte auf? Was sind denn die generellen Grundvoraussetzungen, um mit einem „Access Management Projekt“ zu starten? Welche Fragen müssen im Vorfeld geklärt sein? Was ist von organisatorischer Seite zu beachten? Wie sollte ein Kunde vorgehen, um die richtigen Technologien auszusuchen, die individuell am besten für ihn passen? Wo genau sollte man anfangen? Wie ordnet sich […]

Was hilft DevOps-Engineers und Applikationsteams, ihre Services mit wenig Aufwand vor unerlaubtem oder bösartigem Zugriff zu schützen?

Podcast mit Roman Hugelshofer, Managing Director, Airlock und Dr. Martin Burkhart, Head of Product Management, Airlock Thema: Airlock Microgateway – ein leichtgewichtiges Security Gateway, das speziell für den Einsatz in Container-Umgebungen konzipiert wurde Gleicht IT Sicherheit einem Lottospiel? Ist es eine Lebensaufgabe? Eine Never Ending Story? Warum gibt es so vieles, das nicht funktioniert? Obwohl es Zigfach mehr Lösungen als es Probleme gibt! DevSecOps bedeutet nichts anderes, als dass Sicherheit zum festen Bestandteil der kompletten […]

Automation für Netzwerke in Hybriden Szenarien

Podcast mit Jonas Spieckermann, Manager Sales Engineering Central Europe bei WatchGuard Thema: Netzwerksicherheit Jonas, warum hast Du dieses Thema gewählt? Bedeutet Netzwerksicherheit „nur“ eine Firewall am Perimeter? Eigentlich eine blöde Frage! Von wieviel und von welcher Netzwerksicherheit sprechen wir hier? Nur von der Netzwerksicherheit, in der WatchGuard überzeugt, doch der Rest wird schön unter den Teppich gekehrt?! Wie kann im Zusammenhang mit „Homeoffice“ Netzwerksicherheit erzielt werden? In welchem Zusammenhang stehen Netzwerksegmentierung und Zero-Trust Prinzipien? Welche […]

Access Management – zielgerichtet, unverzichtbar, doch mit menschlichen Hemmschwellen behaftet

Podcast mit Stefan Rabben, Area Sales Director DACH & Eastern Europe bei WALLIX Thema: Rolle, Bedeutung und Potential von Access Management Gerne würde ich eure Definition hören Auf einer Skala von 1 bis 10: Wie hoch ist die Akzeptanz von Access Management? Hemmschwelle/n (!): Ein Grund oder mehrere Gründe; mögliche Maßnahmen Cyber-Angriffe entwickeln sich (be-)ständig und rasant weiter. Welche Rolle wird Access Management zukünftig einnehmen? Kann Access Management hier noch Schritt halten, ohne aus der […]

Das SAP Transportwesen oder „Wie ich mir mein Gehalt selbst anpassen kann“

Podcast mit Thomas Fritsch, Content Manager bei Onapsis SAP Transportwesen – SAP Transport Management: Ein und dasselbe!? Oder doch nicht. Ist das Thema überhaupt wichtig? Und wenn ja, für wen, wann und wo!? Was genau ist das „SAP-Transportwesen“ und wozu wird es benötigt? Wo stecken die Sicherheitsrisiken? Welche Angriffsszenarien sind da denkbar? Wie kann man sich schützen? Kommentar: Jedes Interview hat seine Höhen und Tiefen. Und ja, ich gebe es offen zu, dass beim Thema […]

Hersteller-Konsolidierung in der IT

Podcast mit Michael Haas, Regional Vice President, Central Europe bei WatchGuard Warum macht ein breiteres Portfolio für einen Hersteller Sinn? Welche Vorteile bietet die Hersteller-Konsolidierung? Was sind die Pläne und Visionen von WatchGuard? Bitte um eine kurze Antwort: Konsolidierung … wie geht ihr damit um und was versteht WatchGuard darunter? IT Sicherheit ist schon kompliziert genug. Ständige „Konsolidierungen“ machen die Sache nicht besser. Oder!? Weitere Informationen: Produkte und Services Lösungen Produkt-Ressourcen Music by BlueSwine […]