Was ist bei einem Zero-Click-Angriff zu erwarten?

Man sagt, dass der Mensch die größte Fehlerquelle im Bereich der Cybersicherheit darstellt. So zeigt der Verizon Data Breach Investigations Report 2023 auf, dass sich […]

Erste Schritte zur Einhaltung des PCI DSS

Wenn Ihr Unternehmen an der Abwicklung von Kreditkartenzahlungen tätig ist, sind Sie wahrscheinlich verpflichtet, die Payment Card Industry Data Security Standards (PCI DSS) einzuhalten. Die […]

Kubernetes auf dem Vormarsch

2014, also vor genau zehn Jahren, wurde Kubernetes – als von Google entwickeltes Open-Source-System – erstmals der Öffentlichkeit vorgestellt. Inzwischen ist das Konzept zur Verwaltung […]

Strategien für eine fortgeschrittene digitale Hygiene

In Zeiten von Feiertagen oder festlicher Anlässe verzeichnet die digitale Welt eine signifikante Zunahme an Cyberbedrohungen. Applikationen und digitale Plattformen geraten verstärkt ins Visier. Dieser […]

Mit LogRhythm 7.16 können Sie das Dashboard-Rauschen reduzieren und Log-Quellen leicht zurückziehen

Bei LogRhythm konzentrieren wir uns darauf, Ihnen die Arbeit im Bereich Sicherheit zu erleichtern, indem wir alle 90 Tage neue Funktionen für unsere selbst gehostete […]

Wie man RMM-Software mit einer Firewall absichert

Mit Lösungen für die Fernüberwachung und -verwaltung (Remote Monitoring and Management, RMM) sind Managed Service Provider in der Lage, Netzwerk- und Geräteanomalien frühzeitig zu erkennen […]

Red Sifts vierteljährliche Produktveröffentlichung vom Frühjahr 2024

Schon jetzt, im Jahr 2024, herrscht auf dem Gebiet der Cybersicherheit rege Betriebsamkeit. Aufkommende Standards wie die Massenversender-Anforderungen von Google und Yahoo markieren eine neue […]

Konvergiert vs. Einheitlich: Was ist der Unterschied?

Identitätssicherheit durchläuft derzeit eine spannende Entwicklung. Ältere Lösungen, die in erster Linie menschliche Identitäten und lokale Umgebungen unterstützen, weichen SaaS-basierten Lösungen, die sowohl menschliche als […]

HackGPT: Ein Blick auf KI-gesteuerte Cyberbedrohungen und Verteidigungsmechanismen

Die Technologie der künstlichen Intelligenz (KI) hat eine Revolution in zahlreichen Branchen ausgelöst, nicht zuletzt in der Welt der Cybersicherheit. Während KI-Systeme, insbesondere ChatGPT und […]

Echos der Täuschung: Entlarvung der neuen Welle von KI-generierten Robocall-Betrügereien

Vorbei sind die Zeiten roboterhafter, monotoner Anrufe. Cyberkriminelle haben sich modernste künstliche Intelligenz (KI) zu Nutze gemacht und Stimmen geschaffen, die so unheimlich lebensecht sind, […]

ChatGPT und das Dark Web: Eine gefährliche Allianz

Künstliche Intelligenz (KI) ist heute in fast allen Bereichen unseres Lebens präsent. Im IT-Security-Umfeld ist ihr Einfluss jedoch besonders markant, schließlich schlägt sie sich sowohl […]

Schlüsselkomponenten einer robusten Strategie für die Cloud-Sicherheitsreife

Eine Strategie für den Reifegrad der Cloud-Sicherheit ist dynamisch und entwickelt sich im Laufe der Zeit weiter, um neuen Bedrohungen, Technologien und Geschäftsanforderungen gerecht zu […]

Navigieren durch den „SubdoMailing“-Angriff: Wie Red Sift proaktiv ein neues Risiko für unseren Kundenstamm erkannt und beseitigt hat

In der Welt der Cybersicherheit ist eine neue Bedrohung aufgetaucht. Dieser neue Angriff, bekannt als „SubdoMailing“, umgeht auf raffinierte Weise einige der Schutzmechanismen, die DMARC […]

CrowdStrike Global Threat Report 2024 – Einblicke in die aktuelle Bedrohungslandschaft

Podcast mit Ingo Marienfeld, Regional VP EMEA Central bei CrowdStrike Fragen: Lieber Ingo, im Vorfeld unseres Gesprächs habe ich natürlich bereits einen gründlichen Blick in […]

Von DevOps zu DevSecOps – Wie Microgateways den Boden für Sicherheit in der Software-Entwicklung bereiten

In einer zunehmend digitalen und von Software geprägten Welt ist der Erfolg eines Unternehmens maßgeblich davon abhängig, wie schnell und sicher es Dienste entwickeln und […]

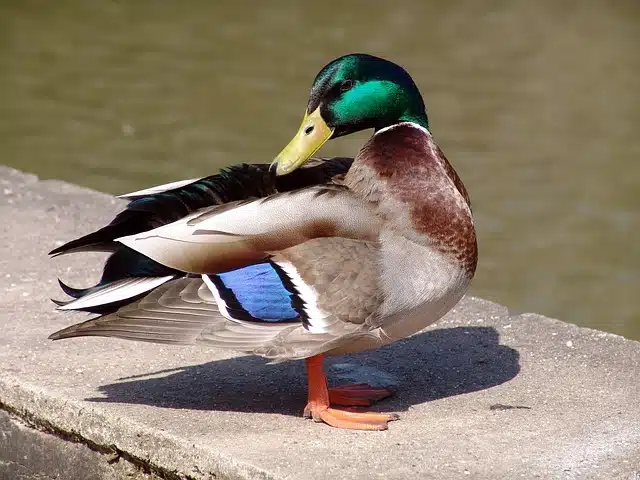

Ducktail-Malware: Was ist das und warum ist sie für Unternehmen gefährlich?

Die Zahl der neuen Angriffsmethoden, welche die Cybersicherheit von Unternehmen gefährden, nimmt jedes Jahr zu. Cyberkriminelle sind mehr denn je in der Lage, ihre Angriffsformate […]

Ransomware-Angriffe kosteten Unternehmen im Jahr 2023 Millionen

Von der Wiederherstellung gestohlener Daten bis hin zur Beauftragung eines Rechtsbeistands: Ein Cyberangriff kann Unternehmen teuer zu stehen kommen. Dabei ist Ransomware nicht nur auf […]

Drei Leitfäden zur Bewertung, Anschaffung und Aktivierung einer modernen PAM-Lösung

PAM-Tools stammen noch aus der Zeit, als menschliche Administratoren hauptsächlich in lokalen Infrastrukturen arbeiteten. Seitdem haben Cloud-Infrastrukturen, Remote-Arbeit und eine Flut von Rechneridentitäten die Fähigkeiten […]

Zero Trust bringt sie sicher zu DORA

Bis zum 17. Januar 2025 sind EU-Finanzinstitute dazu verpflichtet, die Vorschriften des Digital Operational Resilience Act (DORA) umzusetzen, um ihre Systeme gegen Cyberangriffe zu stärken. […]

Leitfaden für die SubdoMailing-Kampagne

Eine beträchtliche Anzahl bekannter Organisationen wurde im Rahmen der so genannten SubdoMailing (Subdo)-Kampagne angegriffen, die seit mindestens 2022 läuft, wie Untersuchungen von Guardio Labs ergeben […]