In der Welt der Cybersicherheit ist eine neue Bedrohung aufgetaucht. Dieser neue Angriff, bekannt als „SubdoMailing“, umgeht auf raffinierte Weise einige der Schutzmechanismen, die DMARC zum Schutz der E-Mail-Integrität vorsieht.

In diesem Blog werden wir uns darauf konzentrieren, wie die strategischen Investitionen, die wir bei Red Sift getätigt haben, es uns ermöglicht haben, diesen Angriff schnell zu entdecken und zu bekämpfen. Wir werden aufschlüsseln, wie wir in der Lage waren, diesen Angriff in Kundenumgebungen zu identifizieren und sicherzustellen, dass alle unsere Kunden innerhalb von 48 Stunden nach Bekanntwerden des Angriffs geschützt waren.

Wir werden hier einige Details des Angriffs erläutern. Wenn Sie wissen möchten, wie dieser Angriff im Detail funktioniert, lesen Sie unseren SubdoMailing-Leitfaden.

Identifizierung früher Fälle von SubdoMailing bei unseren Kunden

Einige Wochen bevor der SubdoMailing-Angriff von Guardio Labs aufgedeckt wurde, entdeckten wir einen vermeintlichen Einzelfall, bei dem Absender mit schlechtem Ruf SPF-Prüfungen umgingen und betrügerische E-Mails im Namen eines unserer Kunden versendeten.

In einer Kundeninstanz von Red Sift OnDMARC stellten wir fest, dass E-Mails von einem Absender mit schlechtem Ruf und einer Subdomain kamen, die nicht mit der Hauptdomain unseres Kunden verbunden zu sein schien. Diese Subdomain hatte einen CNAME und zeigte auf einen SPF-Eintrag, der Dienste autorisierte, die wir noch nie gesehen hatten. Als wir die Includes und IPs untersuchten, sah alles verdächtig aus.

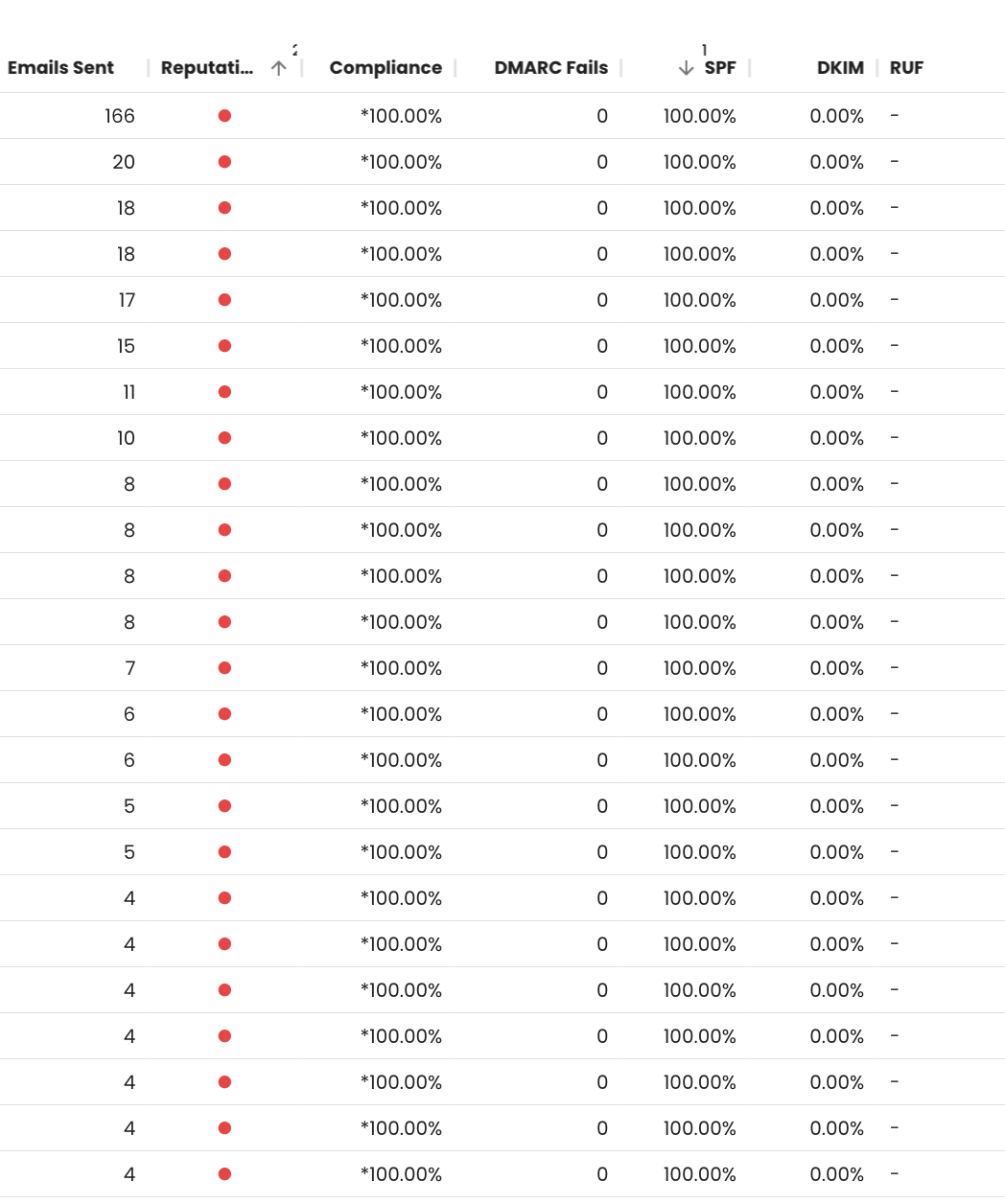

Beispiele für E-Mails, die im Namen unseres Kunden mit einem schlechten Ruf versandt wurden, aber SPF vollständig bestanden

Wir benachrichtigten unseren Kunden und baten das Team, noch einmal zu überprüfen, ob die Subdomain, die die E-Mails versendet, rechtmäßig ist. Der Kunde bestätigte, dass dies nicht der Fall war, und löschte die Subdomain.

Wir begannen, an automatisierten Methoden zu arbeiten, um Fälle wie diese zu identifizieren, in denen DMARC und SPF zwar korrekt konfiguriert waren, aber jemand veraltete, vergessene oder falsch konfigurierte Einträge, die fälschlicherweise im DNS enthalten waren, zum Versenden von Spam genutzt hatte. Wir erkannten, dass dieser Ansatz in größerem Umfang ausgenutzt werden könnte, da er sich die mangelnde Sorgfalt bei DNS-Einträgen zunutze macht.

Die Entdeckung einer weit verbreiteten „SubdoMailing“-Kampagne

Nach diesem ersten Beispiel sahen wir eine Handvoll weiterer Fälle von „vergifteten“ SPF-Einträgen, die im DNS von Kunden auftauchten. Das wahre Ausmaß dessen, womit wir es zu tun hatten, wurde jedoch deutlich, als Guardio Labs seine Ergebnisse zu SubdoMailing veröffentlichte. Guardio entdeckte, dass mehr als 8.000 Domänen und 13.000 Subdomänen für dieselbe Art von Angriff verwendet worden waren, die wir gesehen hatten, und dass die Operation seit mindestens 2022 im Gange war.

Als wir die Ergebnisse von Guardio lasen, wurde uns klar, dass wir aufgrund unserer Anwendungen, unserer Investitionen in Daten zur Cybersicherheit und der Sicherheitsexpertise, die wir in unserem Unternehmen einsetzen, in einer einzigartigen Position waren, um die weitreichende Natur dieses Angriffs zu verstehen. Wir mussten dringend handeln, um sicherzustellen, dass unsere Kunden geschützt sind.

Das Ausmaß von SubdoMailing verstehen

Wir bei Red Sift wissen, dass die Zeiten, in denen ein Patch zum Schutz vor einem Sicherheitsangriff eingesetzt wurde, größtenteils vorbei sind. Unsere Kunden tauschen Schwachstellenmanagement gegen Exposure Management ein – sie bewerten kontinuierlich die Sichtbarkeit und den Sicherheitsstatus ihres gesamten digitalen Besitzes über patchbare und nicht-patchbare Angriffsvektoren. Wie im Fall von SubdoMailing zu sehen ist, werden einstmals diskrete Bedrohungen zunehmend miteinander verknüpft.

Um sicherzustellen, dass unsere Kunden über die benötigten Informationen verfügen, haben wir in Feeds mit Cybersecurity-Intelligence-Signalen investiert – wie passive DNS-Feeds, private Datenkanäle mit wichtigen Anbietern, Echtzeit-Spamtrap-Feeds, Bedrohungs- und Reputationsinformationen auf IP-Ebene und ASN-Metadaten. Wir haben dies mit der strategischen Übernahme von Hardenize weiter ausgebaut.

Dies bildete die Grundlage für das Verständnis der Auswirkungen von SubdoMailing auf die Kunden.

Entdeckung mit CNAME-Übernahmen und manipulierten SPF-Includes

Guardio berichtete, dass böswillige Akteure gefährliche CNAME-Einträge und SPF-Include-Angaben ausgenutzt haben, um im Namen legitimer Marken betrügerische E-Mails zu versenden. Dies deckt sich auch mit unseren eigenen Erkenntnissen.

Was ist eine CNAME-Übernahme?

Der erste Schritt für die Angreifer, im Namen einer anderen Person zu senden, bestand darin, die DNS-Einträge zu untersuchen, um Fälle zu finden, in denen eine Domäne mit einer anderen über den CNAME-Eintrag verknüpft war. Wenn eine Subdomain, auf die im DNS verwiesen wurde, aufgegeben wurde, registrierten die Angreifer sie neu, um die DMARC-Richtlinie der Root-Domain zu übernehmen und sie mit ihrer eigenen E-Mail-Farm zu kombinieren.

In unserem eigenen Kundenstamm haben wir dies zum Beispiel bei CNAME-Einträgen festgestellt, die auf aufgegebene Marketo-Hosts verweisen.

go2.{customerdomain}.com CNAME mkto-lon123456.com

Was ist ein manipulierter SPF-Eintrag?

Sobald die CNAME-Übernahme abgeschlossen war, fügten die Angreifer vergessene oder übernommene Domänen zu SPF-Einträgen hinzu, indem sie die include Anweisungen manipulierten.

Ein Beispiel, das uns besonders gut gefallen hat, wurde von Guardio Labs aufgedeckt. In der SPF-Richtlinie msnmarthastewartsweeps.com für war folgendes:

v=spf1 include:harrisburgjetcenter.com include:greaterversatile.com -all

Dies bedeutet, dass die Absender harrisburgjetcenter.com im SPF nun berechtigt sind, im Namen von und, was vielleicht noch wichtiger ist, im Namen von marthastewart.msn.com.

(Bitte beachten Sie, dass ab dem 12. März 2024 harrisburgjetcenter.com, und greaterversatile.comentfernt wurden.)

Identifizierung anderer manipulierter SPF-Einträge

Anhand von verdächtigen Includes, die wir intern in Kundenumgebungen gesehen hatten, und von Beispielen, die Guardio aufgedeckt hatte, wie z. B. harrisburgjetcenter.com, begannen wir, eine Liste von Domänen zusammenzustellen, bei denen wir den Verdacht hatten, dass sie zum Versenden betrügerischer E-Mails missbraucht worden waren.

Wir konnten diese Liste weiter ausbauen, indem wir unseren eigenen Daten-Feed analysierten, der täglich 70 Millionen Apex-Domains untersucht. Ein Teil dieses Datenfeeds umfasst die SPF-Erkennung, die wir normalerweise verwenden, um legitime Versanddienste zu erkennen. In diesem Fall haben wir jedoch erkannt, dass wir damit auch mögliche betrügerische Versanddienste aufspüren können.

Durch die Kombination dieser Signale mit Domänenregistrierungsdaten und passiven DNS-Feeds konnten wir Muster erkennen, die darauf hinwiesen, dass eine Domäne für SubdoMailing verwendet wurde. Durch die Visualisierung von DNS-Änderungen im Laufe der Zeit für bestimmte Domains können wir erkennen, wann ein anormales Verhalten auftritt und Domains daher gekapert werden.

Nehmen wir das Beispiel von greaterversatile.com (eine verseuchte SPF-Domäne, die von Guardio erkannt wurde). Wir können ganz normale Veränderungen im Laufe der Zeit erkennen, mit TXT-Einträgen, die gelegentlich in der Zeit vor der SubdoMailing-Kampagne auftauchen – dargestellt durch blaue Punkte. Ende 2023 und Anfang 2024 sehen wir jedoch eine Flut von Aktivitäten, bei denen die NS geändert wird – dargestellt durch den rosafarbenen Punkt – und eine überwältigende Anzahl von TXT-Änderungen, die unter legitimen Umständen selten vorkommen würden.

.

Durch die Suche nach solchen Mustern konnten wir überprüfen, ob unsere Hypothesen über gekaperte Subdomänen richtig waren. Wir können eine unserer vermuteten bösen Domänen nehmen und nach anomaler DNS-Aktivität suchen, wie bei jacksonbox.com

Dies war die Grundlage für unsere „Liste der bekannten Absender“, die die wichtigsten für SubdoMailing verwendeten Domänen umfasst. Während wir uns weiter mit diesen Daten beschäftigen, wächst unsere Liste jeden Tag.

Identifizierung betroffener Kunden

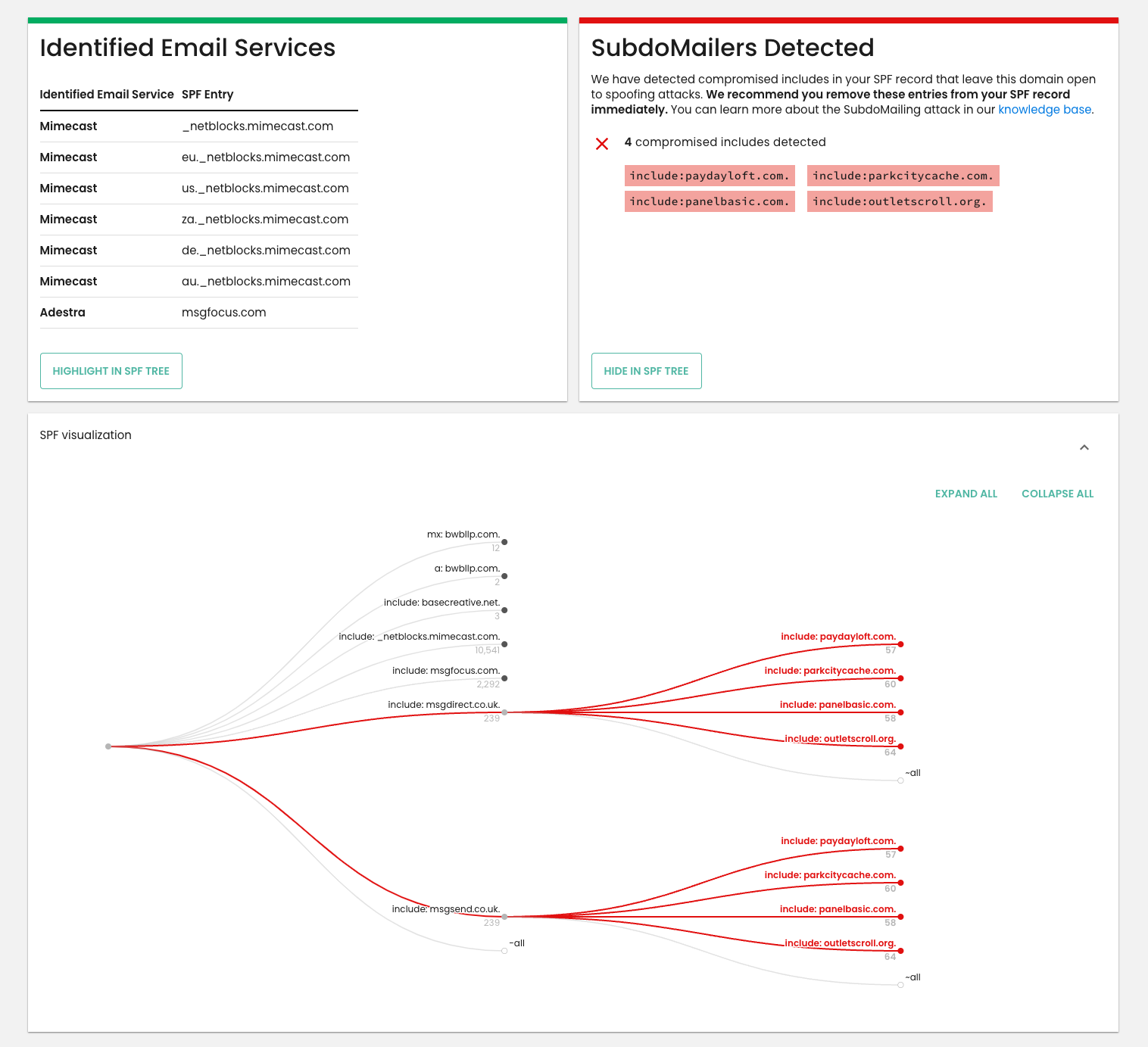

Sobald wir unsere „Liste bekannter böser Domains“ hatten, konnten wir mit Red Sift ASM die SPF-Einträge aller unserer Kunden programmatisch untersuchen, um festzustellen, ob einer ihrer SPF-Einträge vergiftet war.

Wir entdeckten Unternehmen aller Größen, Regionen und Märkte, die betroffen waren, und machten uns schnell an die Arbeit, sie zu benachrichtigen und Abhilfe zu schaffen. Innerhalb von 24 Stunden nach Veröffentlichung des ersten Guardio-Berichts hatten wir alle betroffenen Kunden benachrichtigt. Wir haben dann Hand in Hand gearbeitet, um den betroffenen Kunden zu helfen, die Datensätze innerhalb von 48 Stunden nach der Veröffentlichung des Berichts zu entfernen.

Wohin Sie sich wenden können, wenn Sie Hilfe benötigen

Red Sift Investigate & Red Sift SPF Checker

Wenn Sie sich fragen, ob Sie von SubdoMailing betroffen sind, ist die beste Anlaufstelle Red Sift Investigate. Sollte Investigate irgendwelche „SubdoMailer“ – auch bekannt als „Poisoned Includes“ – aufdecken, können Sie diese mit dem Red Sift SPF Checker in einem dynamischen „SPF-Baum“ visualisieren, so dass Sie schnell herausfinden können, wo sie sich befinden und die Abhilfemaßnahmen beschleunigen.

Wir haben alle unsere Erkenntnisse aus unserer „known bad list“ destilliert, so dass jede Domain auf der Welt daraufhin überprüft werden kann, ob ihre SPF-Includes vergiftet sind. Wir arbeiten kontinuierlich daran, die Liste zu erweitern – sie ist in einer Woche um 500 % gewachsen und wir finden jeden Tag mehr Domains.

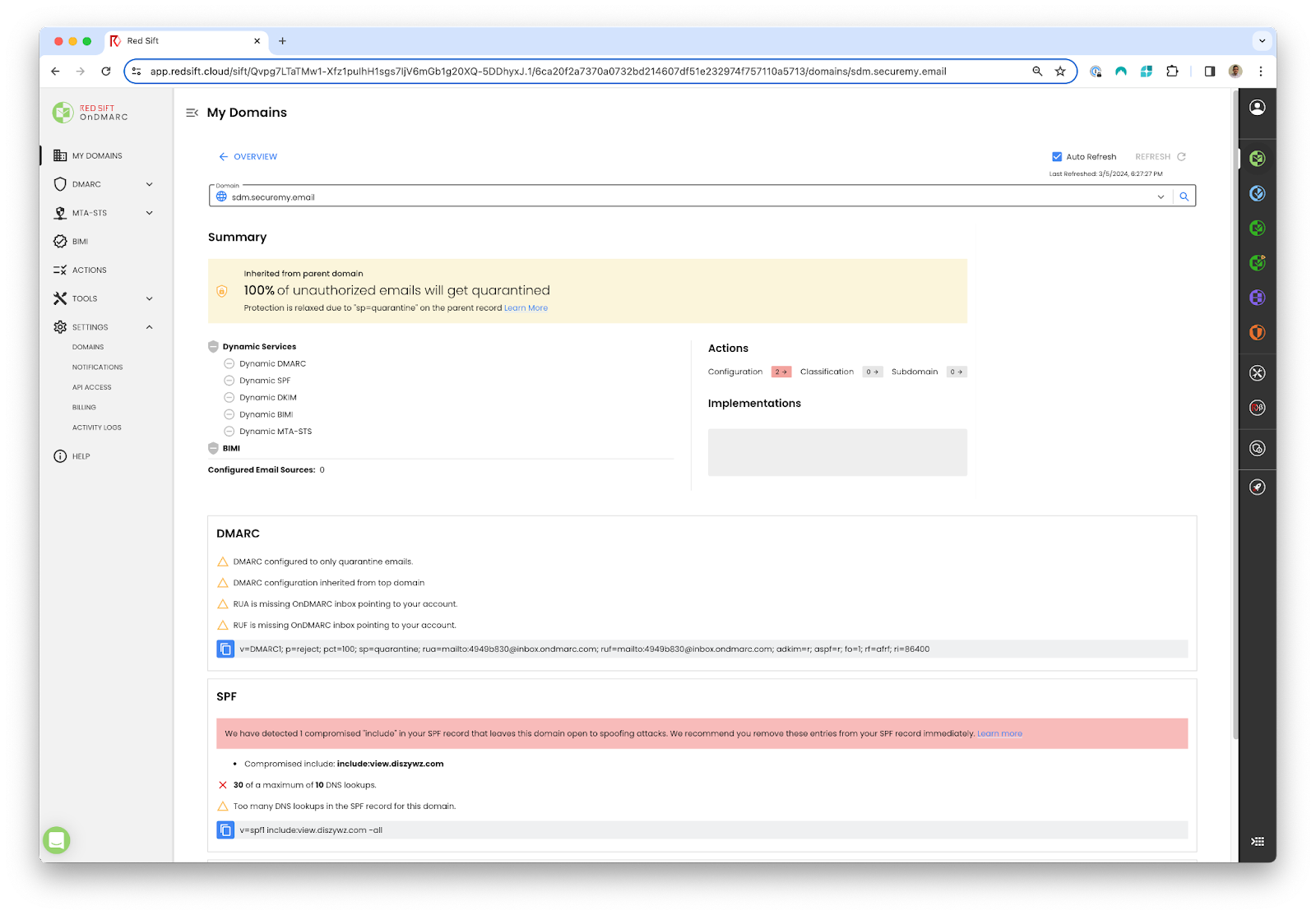

Red Sift OnDMARC

Für Red Sift-Kunden haben unsere Teams mit Hochdruck an der Einführung von SubdoMailing-Schutzfunktionen gearbeitet. Wir freuen uns, sagen zu können, dass diese nun für unsere Kunden verfügbar sind und automatisch auftauchen, wenn Domains, die für SubdoMailing verwendet werden, in Ihrer DMARC-Umgebung vorhanden sind.

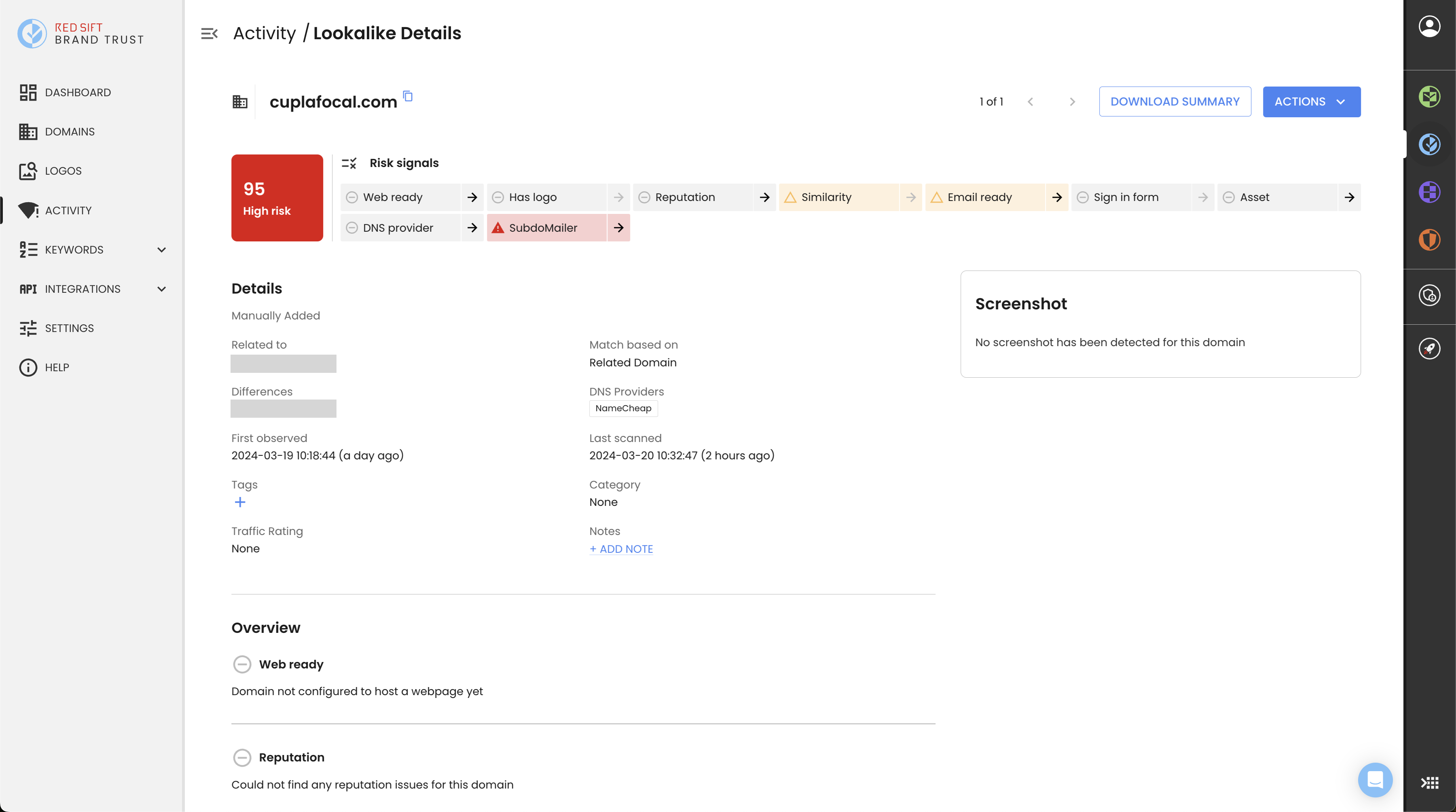

Red Sift ASM

Unternehmen, die ihre Domains und Subdomains proaktiv überwachen möchten, um diese Art von Angriffen in Zukunft zu verhindern, sollten sich Red Sift ASM ansehen. Red Sift ASM führt die wichtigsten Überprüfungen durch, die erforderlich sind, um ähnliche Bedrohungen wie SubdoMailing zu verhindern: Überwachung des Ablaufs von Domänennamen, damit Sie nicht die Kontrolle über Ihre Domänen verlieren, und Auffinden von ungültigen Einträgen und Diensten, damit Sie Ihr DNS bereinigen können. Die Erkennung und Überwachung von Assets erfolgt häufig in Echtzeit, so dass Ihr Team wichtige Informationen genau dann erhält, wenn sie benötigt werden – und nicht erst nach Tagen, Wochen oder Monaten.

Wenn Sie mehr über SubdoMailing erfahren möchten und darüber, wie Red Sift den Angriff entdeckt und seine Kunden davor geschützt hat, melden Sie sich für das Live-Briefing an, das wir Ihnen auf Anfrage zur Verfügung stellen.

Source: Red Sift-Blog

Sie haben Fragen? Ihr Ansprechpartner für D/A/CH

Do you have any questions? Your contact person for D/A/CH

Julian Wulff, Director Cyber Security Central Europe at Red Sift

Fachartikel

Studien

Drei Viertel aller DACH-Unternehmen haben jetzt CISOs – nur wird diese Rolle oft noch missverstanden

AI-Security-Report 2024 verdeutlicht: Deutsche Unternehmen sind mit Cybersecurity-Markt überfordert

Cloud-Transformation & GRC: Die Wolkendecke wird zur Superzelle

Threat Report: Anstieg der Ransomware-Vorfälle durch ERP-Kompromittierung um 400 %

Studie zu PKI und Post-Quanten-Kryptographie verdeutlicht wachsenden Bedarf an digitalem Vertrauen bei DACH-Organisationen

Whitepaper

Unter4Ohren

Datenklassifizierung: Sicherheit, Konformität und Kontrolle

Die Rolle der KI in der IT-Sicherheit

CrowdStrike Global Threat Report 2024 – Einblicke in die aktuelle Bedrohungslandschaft

WatchGuard Managed Detection & Response – Erkennung und Reaktion rund um die Uhr ohne Mehraufwand