Zeit ist Geld: Effizienter Schutz für resilientere ERP-Systeme

Schnelligkeit ist Key bei Security-Vorfällen – wie maßgeschneiderte Lösungen ressourcen- und zeitsparend beim Erkennen, Bewerten und Beheben von Sicherheitsrisiken unterstützen Jährlich entstehen der deutschen Wirtschaft […]

Pentesting: Von den Besten lernen

Podcast mit Moritz Samrock, Hacker und Chief Business Development Officer bei Laokoon SecurITy (kürzlich 2. Platz bei „Deutschlands bester Hacker“) Thema: Einen Pentest? Haben wir […]

Verbesserte digitale Mitarbeitererfahrungen, beschleunigte Erkennung von Schwachstellen und die schnellste Plattform aller Zeiten

Tanium hat seiner Plattform neue Funktionen zu Tanium Digital Employee Experience (DEX) hinzugefügt. Dabei handelt es sich um ein neues Modul zu XEM Core. Die […]

(Tickende) Zeitbombe NIS2 – Kapitel 4

Worum geht es insgesamt? Kurze Fassung Welche Ziele verfolgt NIS2? Was hat NIS2 mit KRITIS zu tun? Welche Unternehmen sind von NIS2 betroffen? Die Aussagen […]

(Tickende) Zeitbombe NIS2 – Kapitel 3

Worum geht es insgesamt? Kurze Fassung Welche Ziele verfolgt NIS2? Was hat NIS2 mit KRITIS zu tun? Welche Unternehmen sind von NIS2 betroffen? Die Aussagen […]

CrowdStrike stellt neue Innovationen in den Bereichen Datenschutz, Exposure Management und IT-Automatisierung vor, um die Konsolidierung der Plattform voranzutreiben

Neue Angebote erweitern die einheitliche CrowdStrike Falcon-Plattform, um die Konsolidierung voranzutreiben und den Bedarf an komplexen und kostspieligen Sicherheits- und IT-Point-Tools zu beseitigen CrowdStrike hat […]

Adaptiver DDoS-Schutz für Arbor TMS verbessert dynamische Erkennung verteilter Angriffe einschließlich Carpet-Bombing

Schutz vor Cyberangriffen mit automatisierter Echtzeitanalyse, globaler Bedrohungsdaten und ML-basierter Mitigation NETSCOUT SYSTEMS hat heute Adaptive DDoS Protection für sein Arbor Threat Mitigation System (TMS) […]

SentinelOne präsentiert Singularity RemoteOps Forensics als Lösung für Incident Response und Beweiserhebung

Die neue Lösung kombiniert forensische Beweismittel mit Echtzeit-Telemetrie, um einheitliche Einblicke in Sicherheitsvorfälle zu liefern, die Analysten benötigen, um Untersuchungs- und Reaktionsaktivitäten effizient und schnell […]

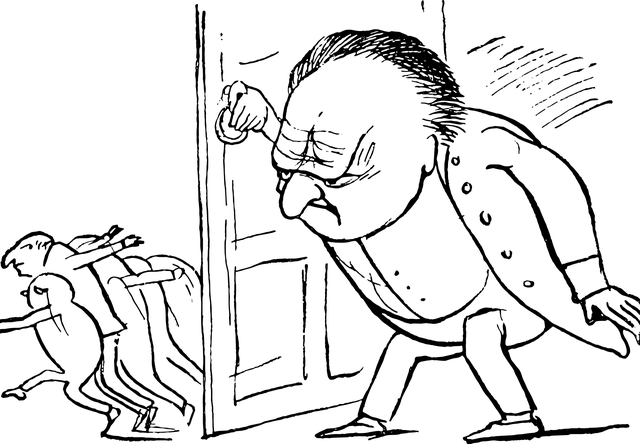

SAP sollte Tür zu Innovationen für alle Kunden wieder öffnen

Neueste SAP-Innovationen auch für On-Premises-Kunden gefordert + SAP-Strategie passt für ein Drittel der Kunden + Mehr Transparenz bei Produkt- und Preisstrategie notwendig „Wunderbar wandelbar – […]

Ein konkreter Weg zur Cyber Resilience mit Red Sift

Fragen: Cyber-Resilienz – darüber redet jeder. Was genau bedeutet das denn? Es gibt gefühlt 1.000 Lösungen, wie soll man sich denn hier zurechtfinden? Wie genau […]

Taschenspielertricks: Wie China Software-Schwachstellen als Waffe einsetzt

Die chinesische Cyberspace-Verwaltung (CAC), das Ministerium für öffentliche Sicherheit (MPS) und das Ministerium für Industrie und Informationstechnologie (MIIT) veröffentlichten im Juli 2021 die „Vorschriften zum […]

Shared Workstations – ein Einfallstor für Hacker

Kosteneinsparungen und Produktivitätssteigerungen sind die ausschlaggebenden Argumente für Shared Workspaces für Mitarbeiter. Gemeinsam genutzte Arbeitsplätze haben sich in der Tat in vielen Branchen durchgesetzt. Nichtsdestotrotz […]

Incident Response Ransomware Report: KMU am stärksten von Ransomware betroffen

Der Report liefert Informationen zur Entwicklung der globalen Cyberbedrohungslandschaft in der ersten Jahreshälfte 2023 Anstieg der Ransomware-Fälle um 46 % in der ersten Jahreshälfte 2023 […]

IBM X-Force Report: „Freifahrtschein“ zum Datendiebstahl – Angreifer verwenden gültige Anmeldedaten, um Cloud-Umgebungen zu kompromittieren

IBM X-Force hat den Cloud Threat Landscape Report 2023 veröffentlicht, in dem allgemeine Trends und die wichtigsten Bedrohungen aufgeführt sind, die im vergangenen Jahr in […]

(Tickende) Zeitbombe NIS2 – Kapitel 2

Worum geht es insgesamt? Kurze Fassung Welche Ziele verfolgt NIS2? Was hat NIS2 mit KRITIS zu tun? Welche Unternehmen sind von NIS2 betroffen? Die Aussagen […]

Studie: Sicherheitsbedenken bremsen Tech-Innovation aus

HPE Aruba Networking befragte 2100 IT-Führungskräfte Laut einer Studie von HPE Aruba Networking sind 64 Prozent der IT-Führungskräfte der Meinung, dass sich Bedenken hinsichtlich der […]