Während der März-„Patch Tuesday“-Sicherheitsaktualisierung wurde eine neue Outlook-Sicherheitsanfälligkeit aufgedeckt, die in freier Wildbahn ausgenutzt wird. Dabei handelt es sich um eine schwerwiegende Sicherheitslücke, die das Potenzial hat, Domänen durch das Ausspähen von NTLM-Hashes zu gefährden. Diese Schwachstelle ist nur die jüngste in einer Reihe verwandter Schwachstellen, die bis ins Jahr 2017 zurückreichen, wie CVE-2017-8572 und CVE-2017-11927, die es Angreifern ermöglicht haben, die NTLMv2-Anmeldeinformationen eines Benutzers aus Outlook auszuspähen. Mit diesen Anmeldeinformationen kann sich ein Angreifer bei der Authentifizierung bei Windows-Hosts im Netzwerk als das Opfer ausgeben und je nach den Benutzerrechten des Opfers möglicherweise uneingeschränkten Zugriff auf wichtige Server gewähren.

Wie funktioniert diese Sicherheitslücke?

CVE-2023-23397 ist eine Sicherheitsanfälligkeit, die es Angreifern ermöglicht, NTLMv2-Hashes von Outlook auszuspähen. Dies kann aus der Ferne erreicht werden, indem eine bösartige Kalendereinladung an ein Opfer gesendet wird. Potenziell kann jede Outlook-Entität, die durch das .msg-Format dargestellt wird und Erinnerungen unterstützt, zum Auslösen der Sicherheitslücke verwendet werden. Der eigentliche verwundbare API-Endpunkt ist PlayReminderSound in Outlook, der PidLidReminderFileParameter verwendet, um einen benutzerdefinierten Warnton für Erinnerungen anzugeben.

Das Problem tritt auf, wenn der PidLidReminderFileParameter auf einen UNC-Pfad gesetzt wird, der auf einen von einem Angreifer kontrollierten Server verweist, was Outlook vor dem Update zuließ. Ein Angreifer kann dies ausnutzen, indem er einem Opfer einen Kalendertermin mit einem solchen benutzerdefinierten Speicherort für den Erinnerungston sendet und den Outlook-Client des Opfers dazu veranlasst, zu versuchen, sich bei dem vom Angreifer kontrollierten Server zu authentifizieren, um den Erinnerungston abzurufen, was mithilfe der NTLM-Authentifizierung erfolgt. Dies wiederum führt dazu, dass das Opfer seinen NTLMv2-Hash an den Angreifer weitergibt. Angreifer würden wahrscheinlich auch den API-Parameter PidLidReminderOverride verwenden, um die Verwendung des Erinnerungstons zu erzwingen. Dieser Parameter weist Outlook an, die von PidLidReminderFileParameter angegebenen Werte zu respektieren, und löst damit effektiv die Verwendung des Tons aus. Ohne diesen Parameter ignoriert Outlook möglicherweise die benutzerdefinierte Sounddatei, die den Angriff auslöst.

Ein NTLMv2 was?

NTLMv2-Hashes sind die neueste Form des „LANMAN“-Hashes von Windows, der für verschiedene Formen der Authentifizierung verwendet wird. Das LM in NTLM steht für „LAN-Manager“ und hat seinen Ursprung in einem älteren Windows-Netzwerkdienst. Ältere Windows-Anwendungen verwendeten das NTLMv1-Protokoll, das einen kryptographisch schwachen Hash-Algorithmus verwendete. Daher wird NTLMv1 in modernen Anwendungen nicht mehr verwendet.

NTLMv2 ist ein Challenge-Response-Protokoll, bei dem nach dem Empfang einer Server-Challenge zwei Antworten gesendet werden. Jede Antwort enthält eine gehashte Darstellung der Anmeldeinformationen des Benutzers, einschließlich eines Hashes des Benutzernamens und des Kennworts zusammen mit einigen anderen Informationen.

Was kann ein Angreifer mit meinem NTLMv2-Hash machen?

Viele Dienste verwenden den NTLMv2-Hash direkt zur Authentifizierung. Angreifer können versuchen, einen NTLM-Relay-Angriff durchzuführen, um Zugang zu Hosts oder Diensten zu erhalten. In verschiedenen Szenarien können sich Angreifer direkt an Windows-Hosts authentifizieren, indem sie den Hash verwenden. Dies kann wiederum zu einer vollständigen Kompromittierung der Domäne führen, insbesondere wenn NTLMv2-Hashes für administrative Benutzer durchgesickert sind. Sobald der Hash eines einzelnen Benutzers durchgesickert ist, ist es für Angreifer nicht ungewöhnlich, die Domäne zu durchqueren und die Berechtigungen in diesen NTLM-Relaying-Szenarien zu erhöhen.

Sollte ich besorgt sein?

Kurze Antwort: Ja!

Lange Antwort: Diese Sicherheitslücke ist äußerst einfach auszunutzen und wurde bereits in freier Wildbahn beobachtet. Außerdem muss das Opfer nicht direkt mit der E-Mail interagieren, die das schädliche Ereignis enthält. Eine Interaktion mit dem Vorschaufenster ist nicht erforderlich.

Kurz gesagt: Wenn Ihr Unternehmen Outlook verwendet, sollten Sie sich wegen dieser Sicherheitslücke Sorgen machen.

Wo wird sie ausgenutzt?

Es werden immer noch Informationen über die aktive Ausnutzung bekannt, aber es gab bereits mehrere bestätigte Angriffe auf diese Sicherheitslücke. Forscher von Digital Forensics haben aktive Ausnutzungskampagnen entdeckt, wobei einige Anekdoten über Angriffe auf militärische Auftragnehmer in der Türkei ans Licht gekommen sind.

Wie kann ich feststellen, ob mein Unternehmen Ziel eines Angriffs ist?

Microsoft hat ein Skript veröffentlicht, mit dem Exchange auf bösartige Nachrichten überprüft und diese entfernt werden können. Eine Yara-Regel finden Sie hier.

Kurz gesagt, suchen Sie vor einem Angriff mit dem PidLidReminderFileParameter nach bösartigen .msg-Dateien. Nach dem Angriff suchen Sie nach Hinweisen auf NTMLv2-Relay-Angriffe im Netzwerk und Anzeichen dafür, dass einzelne Benutzerkonten über NTLMv2-Hashes kompromittiert wurden. Dies könnte in Form von ungewöhnlichen Anmeldungen von neuen oder nicht erkannten IP-Adressen geschehen.

Wie kann ich dieses Problem beheben?

Zuallererst sollten Sie das März-Sicherheitsupdate für Outlook installieren.

Zweitens: Führen Sie mit dem oben verlinkten Skript eine Überprüfung des Exchange-Servers Ihrer Organisation durch.

Drittens: Wenn ein sofortiges Patchen nicht möglich ist, sollten Sie die Hinweise von Microsoft zur Schadensbegrenzung befolgen, die wie folgt lauten

- „Fügen Sie Benutzer zur Sicherheitsgruppe Geschützte Benutzer hinzu, die die Verwendung von NTLM als Authentifizierungsmechanismus verhindert. Die Durchführung dieser Abschwächung erleichtert die Fehlerbehebung im Vergleich zu anderen Methoden zur Deaktivierung von NTLM. Erwägen Sie die Verwendung für hochwertige Konten wie z. B. Domänenadministratoren, wenn möglich. Bitte beachten Sie: Dies kann Auswirkungen auf Anwendungen haben, die NTLM benötigen. Die Einstellungen werden jedoch wiederhergestellt, sobald der Benutzer aus der Gruppe der geschützten Benutzer entfernt wird. Weitere Informationen finden Sie unter Sicherheit für geschützte Benutzer.“

- „Blockieren Sie TCP 445/SMB ausgehend von Ihrem Netzwerk mit Hilfe einer Perimeter-Firewall, einer lokalen Firewall und über Ihre VPN-Einstellungen. Dadurch wird das Senden von NTLM-Authentifizierungsnachrichten an Remote-Dateifreigaben verhindert.“

Wie wird das Problem durch den Patch behoben?

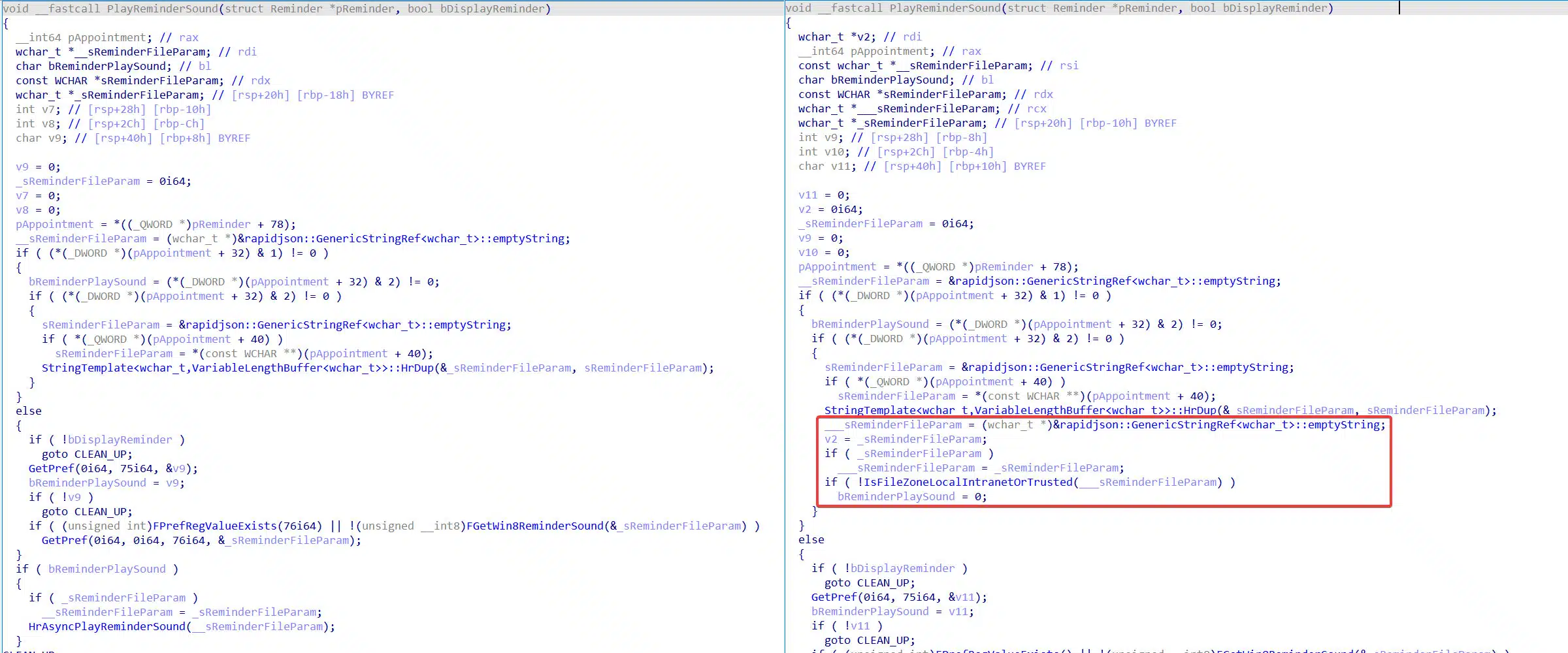

Nachdem wir eine Patch-Diff der Outlook.exe-Binärdatei vor und nach der Anwendung des Sicherheitsupdates vom März durchgeführt haben, haben wir festgestellt, dass eine der geänderten Funktionen PlayReminderSound ist. Abbildung 1 oben zeigt den dekompilierten Code für diese Funktion vor (links) und nach (rechts) der Anwendung des Patches. Es ist anzumerken, dass diese Funktion größtenteils eine Wrapper-Funktion für HrAsyncPlayReminderSound ist, die am unteren Ende des vorgepatchten Funktionscodes zu sehen ist und die eigentliche Arbeit des Abrufens und Abspielens der Erinnerungssounddatei übernimmt.

Wir können sehen, dass in der gepatchten Version ein Codeblock hinzugefügt wurde, der rot hervorgehoben ist und die Funktion IsFileZoneLocalIntranetOrTrusted für ReminderFileParam aufruft. IsFileZoneLocalIntranetOrTrusted prüft, wie der Name schon sagt, einfach, ob der übergebene Dateipfad Teil des lokalen Intranets des Geräts oder einer vertrauenswürdigen Domäne ist – und gibt 1 (true) zurück, wenn dies der Fall ist, und 0 (false), wenn dies nicht der Fall ist. Wenn diese Prüfung fehlschlägt, wird das ReminderPlaySound-Flag auf 0 (false) gesetzt, was dazu führt, dass die Funktion den CLEAN_UP-Schritt überspringt und den Aufruf von HrAsyncPlayReminderSound ganz vermeidet, wodurch der anfällige Codepfad unerreichbar wird, wenn der angegebene ReminderFileParam als unsicher gilt.

Weitere Härtungsmaßnahmen für die Zukunft

Wenn uns die Geschichte etwas gelehrt hat, dann, dass dies sicherlich nicht die letzte NTLMv2-Hash-Leak-Schwachstelle sein wird. Nutzen Sie diese Gelegenheit, um die Infrastruktur Ihres Unternehmens gegen alle Arten von NTLM-Relay-Angriffen zu schützen. Zum Glück gibt es einen KB-Artikel von Microsoft, der einige Anleitungen zum Erreichen genau dieses Ziels enthält.

Darüber hinaus gibt es einige allgemeine Richtlinien, mit denen Sie beginnen können:

- Aktivieren der SMB-Signierung

- Aktivieren des erweiterten Schutzes für die Authentifizierung

- Sicherstellen, dass Sie Anmeldungen überprüfen und Sicherheitsprotokollierungsmechanismen konfigurieren, um abnormale Anmeldungen effektiv zu kennzeichnen.

- Wenden Sie das Prinzip der geringsten Privilegien an, indem Sie die Verteilung der administrativen Privilegien in der Domäne begrenzen. NTLM-Relay-Angriffe sind oft der erste Schritt zu einer vollständigen Kompromittierung der Domäne, die in der Regel nur möglich ist, wenn die administrativen Anmeldeinformationen zu weit in einer Organisation verbreitet sind.

Further reading

- https://msrc.microsoft.com/update-guide/vulnerability/CVE-2023-23397

- https://learn.microsoft.com/en-us/office/client-developer/outlook/mapi/pidlidreminderoverride-canonical-property

- https://www.mdsec.co.uk/2023/03/exploiting-cve-2023-23397-microsoft-outlook-elevation-of-privilege-vulnerability/

- https://microsoft.github.io/CSS-Exchange/Security/CVE-2023-23397/

Fachartikel

Studien

Drei Viertel aller DACH-Unternehmen haben jetzt CISOs – nur wird diese Rolle oft noch missverstanden

AI-Security-Report 2024 verdeutlicht: Deutsche Unternehmen sind mit Cybersecurity-Markt überfordert

Cloud-Transformation & GRC: Die Wolkendecke wird zur Superzelle

Threat Report: Anstieg der Ransomware-Vorfälle durch ERP-Kompromittierung um 400 %

Studie zu PKI und Post-Quanten-Kryptographie verdeutlicht wachsenden Bedarf an digitalem Vertrauen bei DACH-Organisationen

Whitepaper

Unter4Ohren

Datenklassifizierung: Sicherheit, Konformität und Kontrolle

Die Rolle der KI in der IT-Sicherheit

CrowdStrike Global Threat Report 2024 – Einblicke in die aktuelle Bedrohungslandschaft

WatchGuard Managed Detection & Response – Erkennung und Reaktion rund um die Uhr ohne Mehraufwand