Der Begriff „Stand der Technik“ ist in der IT-Sicherheit längst mehr als nur eine Floskel. Wer als Unternehmen seine Systeme zuverlässig schützen und gleichzeitig gesetzlichen Anforderungen genügen will, kommt nicht darum herum, den Stand der Technik konsequent umzusetzen.

Besonders seit der Einführung neuer Regulierungen wie NIS2, DORA oder BSI-Grundschutz ist die Frage, wie sich der Stand der Technik umsetzen lässt, von zentraler Bedeutung. Doch was genau steckt genau dahinter? Warum reicht es nicht, IT-Systeme nur „irgendwie“ zu betreiben? Und welche Maßnahmen gelten konkret als Stand der Technik?

Was bedeutet „Stand der Technik“ überhaupt?

Wer den Stand der Technik umsetzen will, muss zunächst verstehen, was darunter zu verstehen ist. Der Begriff ist nicht immer eindeutig. Er variiert je nach Kontext. Grundsätzlich beschreibt er aber den Entwicklungsstand fortschrittlicher Verfahren, Systeme und Methoden, die sich in der Praxis bereits bewährt haben und deren Anwendung als gesichert gilt.

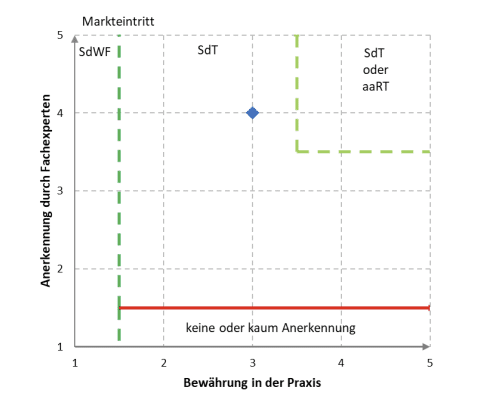

Um eine Einordnung zu erleichtern, wird häufig das sogenannte Drei-Stufen-Modell herangezogen. Es unterscheidet zwischen den „allgemein anerkannten Regeln der Technik“ (aaRdT), dem „Stand der Technik“ (SdT) und dem „Stand von Wissenschaft und Forschung“ (SdWF). Während die allgemein anerkannten Regeln eher etablierte Mindeststandards beschreiben und der Stand von Wissenschaft und Forschung auf brandneue oder kommende Innovationen verweist, markiert der Stand der Technik die bestmögliche, am Markt verfügbare Lösung, die in der Praxis nachweislich funktioniert.

Der IT-Branchenverband Teletrust definiert seinem aktuellem Ratgeber “Handreichung – Stand der Technik in der IT-Sicherheit” den Begriff für den Cybersecurity-Bereich folgendermaßen: Der Stand der Technik bezeichnet die am Markt verfügbare Bestleistung einer IT-Sicherheitsmaßnahme, die zur Erreichung gesetzlicher Sicherheitsziele geeignet ist. Im Mittelpunkt stehen dabei Effizienz und Effektivität. Eine Maßnahme muss also nicht nur sicher sein, sondern sich auch praktikabel in den Unternehmensalltag integrieren lassen.

Warum Unternehmen den Stand der Technik umsetzen müssen

Die Verpflichtung, den Stand der Technik umzusetzen, ergibt sich nicht allein aus technischen Erwägungen, sondern ist in zahlreichen Gesetzen, Normen und Standards fest verankert. Wer den Stand der Technik nicht umsetzt, riskiert daher mehr als nur Sicherheitslücken. Unternehmen setzen sich Bußgeldern, Haftungsansprüchen und Imageschäden aus. Verstöße können zu massiven finanziellen Einbußen führen – und im schlimmsten Fall die Existenz bedrohen.

Gleichzeitig fordern auch Kunden, Geschäftspartner und Investoren zunehmend Nachweise, dass Unternehmen nach dem Stand der Technik arbeiten.

Die Einhaltung des Standes der Technik ist daher kein „Kann“, sondern ein „Muss“. Es reicht also nicht, nur eine Firewall zu betreiben oder Antiviren-Software einzusetzen. Vielmehr müssen Unternehmen nachweisen können, dass ihre Cybersecurity-Strategie mit vielfältigen Maßnahmen dem aktuellen Entwicklungsstand entspricht und regelmäßig angepasst wird.

Genau hier setzt die Herausforderung an: Wie lässt sich der Stand der Technik umsetzen, wenn sich die Technologie ständig weiterentwickelt?

Stand der Technik umsetzen: Welche Maßnahmen gehören dazu?

Die Frage, wie Unternehmen den Stand der Technik umsetzen können, beantwortet die aktuelle Teletrust-Handreichung sehr detailliert. Auf über 140 Seiten werden zahlreiche technische und organisatorische Maßnahmen vorgestellt, die als Stand der Technik gelten. Dazu gehören unter anderem:

- Die Einführung und Durchsetzung sicherer Passwörter

- Der Einsatz von Multifaktor-Authentifizierung

- Die Anwendung moderner kryptographischer Verfahren

- Der Aufbau verschlüsselter VPN-Verbindungen

- Datenschutzgerechte Verarbeitung von Cloud-Daten

- Netzwerküberwachung mit Intrusion Detection Systemen

- Angriffserkennung mittels Security Information and Event Management

- Eine konsequente Systemhärtung

Die Handreichung betont ausdrücklich, dass der Stand der Technik kein starres Konstrukt ist. Vielmehr handelt es sich um einen dynamischen Prozess. Unternehmen müssen ihre Cybersecurity-Maßnahmen regelmäßig überprüfen und an neue Entwicklungen anpassen. Nur so lässt sich der Stand der Technik umsetzen, dauerhaft und wirksam.

Systemhärtung als Schlüssel zum Stand der Technik

Ein zentrales Element ist die Systemhärtung, engl. System Hardening. Darunter versteht man die sichere Konfiguration von Betriebssystemen, Anwendungen und Netzwerkdiensten. Ziel ist es, überflüssige Funktionen zu deaktivieren, Schwachstellen zu schließen und die Angriffsfläche zu minimieren.

In der Teletrust-Handreichung von 2025 wird der Systemhärtung ein deutlich höherer Stellenwert beigemessen als in früheren Versionen. Sie gilt heute als unverzichtbare Grundlage, um den Stand der Technik umzusetzen. Die höhere Einstufung verdeutlicht, dass System Hardening von Fachexperten inzwischen durchgängig anerkannt wird. Damit zählt diese IT-Sicherheitsmaßnahme eindeutig zum Stand der Technik!

Die Entscheidung, der Systemhärtung einen höheren Stellenwert zu geben, ist verständlich. Denn selbst die besten Überwachungs- und Abwehrsysteme sind wirkungslos, wenn die Basis unsicher bleibt.

Vergleichen lässt sich das mit einem Haus: Eine hochmoderne Alarmanlage nützt wenig, wenn Fenster und Türen sperrangelweit offenstehen. Genau deshalb ist Systemhärtung ein Muss. Sie sorgt dafür, dass Systeme von Anfang an so konfiguriert sind, dass sie Angriffen besser standhalten. Es sind sinnbildlich alle Türen und Fenster geschlossen.

Wie Unternehmen die Systemhärtung praktisch umsetzen

Die Umsetzung der Systemhärtung kann auf verschiedene Arten erfolgen. Drei verbreitete Ansätze sind Rapid Hardening, Layered Hardening und Lifecycle Hardening.

- Beim Rapid Hardening steht Geschwindigkeit im Vordergrund. Es geht darum, möglichst schnell einen Basisschutz herzustellen, indem eine überschaubare Zahl sicherheitsrelevanter Einstellungen aktiviert wird.

- Das Layered Hardening verfolgt einen schrittweisen Ansatz. Besonders kritische Systeme wie Domain Controller werden zuerst umfassend gehärtet, bevor man sich nach und nach um weniger sensible Systeme kümmert.

- Beim Lifecycle Hardening wird die Systemhärtung direkt in Rollout-Projekte integriert. So lassen sich neue Betriebssysteme wie Windows 11 bereits vor der breiten Einführung im Unternehmen absichern. Dieser Ansatz ist besonders effizient, da Systeme gar nicht erst unsicher in den Betrieb gehen.

Doch: In der Praxis reicht es nicht, Systeme manuell zu konfigurieren. Bei größeren Umgebungen ist das weder zeitlich noch organisatorisch realistisch. Auch Gruppenrichtlinien (GPO) stoßen hier schnell an ihre Grenzen. Sinnvoller ist eine automatisierte Härtung – etwa mit PowerShell-Skripten oder PowerShell Desired State Configuration (DSC). Unternehmen, die den Stand der Technik umsetzen wollen, setzen zunehmend auf spezialisierte Tools wie den Enforce Administratir, die diese Prozesse automatisieren und gleichzeitig dokumentieren.

Herausforderungen bei der Umsetzung

So klar die Anforderungen auf dem Papier sind, so groß sind die Hürden in der Praxis. Den Stand der Technik umzusetzen, bedeutet für viele Unternehmen erhebliche Investitionen in Zeit, Personal und Geld. Besonders kleine und mittelständische Unternehmen stehen oft vor der Herausforderung, mit begrenzten Ressourcen hohe Sicherheitsstandards erfüllen zu müssen.

Ein weiteres Problem ist die Dynamik: Was heute dem Stand der Technik entspricht, kann morgen schon veraltet sein. Deshalb reicht es nicht, einmalige Maßnahmen zu ergreifen. Unternehmen jeder Größe müssen kontinuierlich prüfen, ob ihre Systeme noch den aktuellen Anforderungen genügen.

Tipp: Möchten Sie erfahren, wie man seine Windows Server Systeme auf den Stand der Technik bringt? Der heise Academy Workshop “Windows Server absichern und härten” hilft Ihnen mit viel Know-how und praktischen Ratschlägen.

Noch mehr Inspiration:

Bild/Quelle: https://depositphotos.com/de/home.html

Fachartikel

OpenAI präsentiert GPT-5.2-Codex: KI-Revolution für autonome Softwareentwicklung und IT-Sicherheit

Speicherfehler in Live-Systemen aufspüren: GWP-ASan macht es möglich

Geparkte Domains als Einfallstor für Cyberkriminalität: Über 90 Prozent leiten zu Schadsoftware weiter

Umfassender Schutz für geschäftskritische SAP-Systeme: Strategien und Best Practices

Perfide Masche: Wie Cyberkriminelle über WhatsApp-Pairing ganze Konten übernehmen

Studien

![Featured image for “Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum”](https://www.all-about-security.de/wp-content/uploads/2025/12/phishing-4.jpg)

Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum

Gartner-Umfrage: Mehrheit der nicht geschäftsführenden Direktoren zweifelt am wirtschaftlichen Wert von Cybersicherheit

49 Prozent der IT-Verantwortlichen in Sicherheitsirrtum

Deutschland im Glasfaserausbau international abgehängt

NIS2 kommt – Proliance-Studie zeigt die Lage im Mittelstand

Whitepaper

State of Cloud Security Report 2025: Cloud-Angriffsfläche wächst schnell durch KI

BITMi zum Gutachten zum Datenzugriff von US-Behörden: EU-Unternehmen als Schlüssel zur Datensouveränität

Agentic AI als Katalysator: Wie die Software Defined Industry die Produktion revolutioniert

OWASP veröffentlicht Security-Framework für autonome KI-Systeme

Malware in Bewegung: Wie animierte Köder Nutzer in die Infektionsfalle locken

Hamsterrad-Rebell

Platform Security: Warum ERP-Systeme besondere Sicherheitsmaßnahmen erfordern

Daten in eigener Hand: Europas Souveränität im Fokus

Sicherer Remote-Zugriff (SRA) für Operational Technology (OT) und industrielle Steuerungs- und Produktionssysteme (ICS)

Identity und Access Management (IAM) im Zeitalter der KI-Agenten: Sichere Integration von KI in Unternehmenssysteme