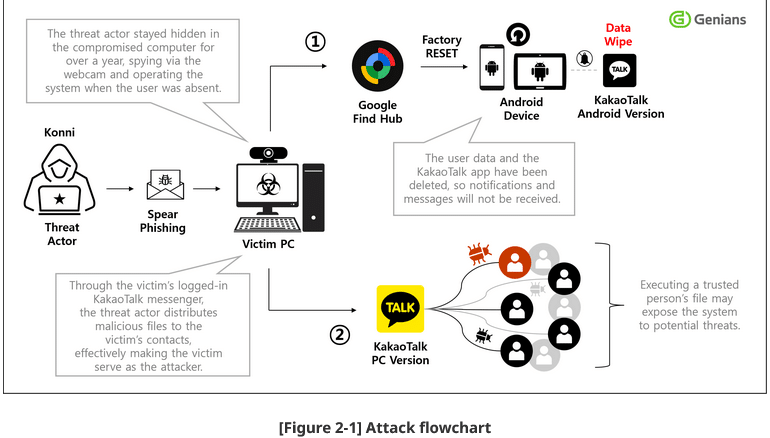

Ermittler haben erstmals bestätigt, dass staatlich unterstützte Angreifer den Google-Dienst „Find Hub“ gezielt für Android-Angriffe missbrauchen.

Dabei kompromittierten sie Google-Konten, orteten Geräte und löschten persönliche Daten aus der Ferne. Laut Sicherheitsforschern handelt es sich um den ersten bekannten Fall, in dem staatlich finanzierte Akteure eine legitime Google-Funktion zu Sabotagezwecken einsetzten.

KONNI-APT nutzt Social Engineering und KakaoTalk

Das Genians Security Center (GSC) ordnet die Kampagne der nordkoreanischen KONNI-APT-Gruppe zu, die mit Kimsuky und APT37 in Verbindung steht. Die Angreifer verteilten Schadsoftware über den südkoreanischen Messenger KakaoTalk, getarnt als psychologische Beratungs- oder Stressbewältigungsprogramme. Mithilfe gefälschter Identitäten nutzten sie das Vertrauen ihrer Opfer aus, um infizierte Dateien zu verbreiten.

Missbrauch legitimer Google-Funktionen

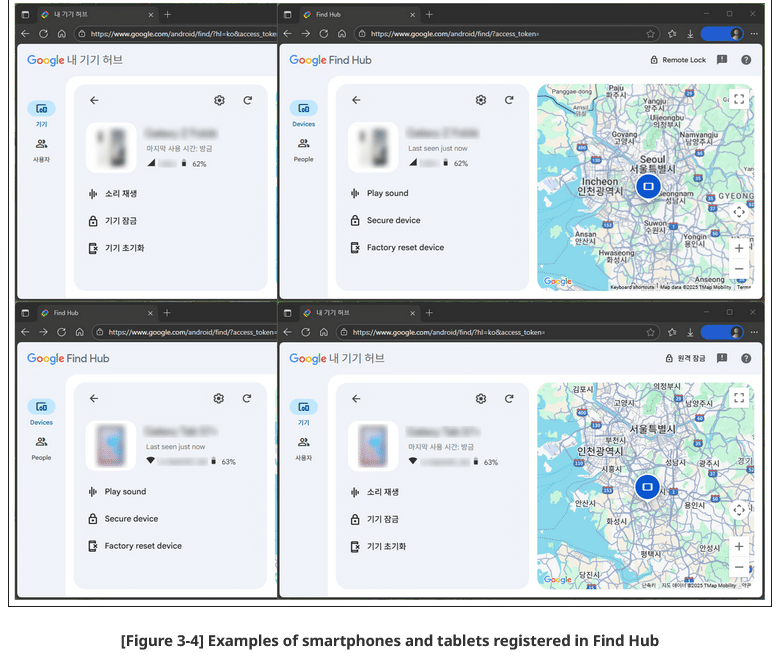

Googles Find Hub dient eigentlich dazu, verlorene oder gestohlene Geräte zu schützen. Die Angreifer nutzten jedoch kompromittierte Konten, um dieselben Funktionen für Ortung, Sperrung und Fernlöschung der Geräte zu missbrauchen. Laut GSC handelt es sich um eine neuartige APT-Taktik, die auf Cloud- und Sicherheitsinfrastrukturen zielt, anstatt eigene Schadmodule zu entwickeln.

Verbindung zu staatlichen Cyberoperationen

Ein Bericht des Multilateralen Sanktionsüberwachungsteams (MSMT) beim UN-Sicherheitsrat bestätigt, dass KONNI und Kimsuky eng mit dem 63 Research Center der Demokratischen Volksrepublik Korea (DVRK) zusammenarbeiten. Diese Organisation steht im Verdacht, Cyberoperationen zur Informationsbeschaffung und Sabotage zu koordinieren.

Die Täter nutzen Social-Engineering-Methoden wie manipulierte Steuerdokumente oder Bewerbungsformulare. Die eingesetzten Skripte sichern Persistenz, kommunizieren mit C2-Servern und erlauben eine nahezu dauerhafte Systemüberwachung.

Grafik Quelle: Genians Security Center (GSC)

Gefahr für Privatsphäre und Unternehmensdaten

Neben Datenlöschung konnten die Forscher beobachten, dass die Angreifer Webcams und Mikrofone aktivierten, um die Umgebung der Opfer zu überwachen. Geräte ohne LED-Anzeige gelten dabei als besonders anfällig.

Das GSC empfiehlt, Zwei-Faktor-Authentifizierung (2FA) zu aktivieren, Passwörter regelmäßig zu ändern und Geräte bei Abwesenheit vollständig auszuschalten. Außerdem sollten Messenger-Anhänge grundsätzlich geprüft und Nutzer im Umgang mit Social-Engineering-Angriffen geschult werden.

Der Fall zeigt, wie staatlich geförderte APT-Gruppen zunehmend legitime Cloud-Dienste wie Google Find Hub in ihre Angriffsketten integrieren. Organisationen sollten ihre Sicherheitsrichtlinien um Echtzeitüberwachung, EDR-Analysen und Multi-Faktor-Schutzmechanismen erweitern, um solchen Bedrohungen effektiv zu begegnen.

Ablauf des Angriffs

Erster Zugriff

Die Angreifer nutzten Spear-Phishing, getarnt als nationale Steuerbehörde, um gezielt psychologische Berater und andere hochsensible Ziele zu kompromittieren. Betroffene öffneten Anhänge wie „Guidance on submitting explanatory materials pursuant to a tax-evasion report.zip“, wodurch Malware ausgeführt wurde. Die Opfer führten teilweise Folgeaktionen wie Öffnen einer zweiten E-Mail nicht ernsthaft nach, wodurch die Angreifer unbemerkt Fuß fassten. Diese Vorgehensweise verdeutlicht die hohe Raffinesse von Social-Engineering-Angriffen.

Angriffsszenario

Analysen zeigen, dass kompromittierte Geräte als Relais für sekundäre Malware-Verbreitung über KakaoTalk genutzt wurden. Ein gezieltes Opfer wurde am 5. September 2025 attackiert: Das KakaoTalk-Konto eines psychologischen Beraters wurde kompromittiert, Malware als „Stressabbauprogramm“ verbreitet und mehrere Geräte infiziert. Zehn Tage später folgte eine größere Verbreitungswelle über ein weiteres Messenger-Konto.

Nach Bestätigung über Find Hub, dass das Opfer abwesend war, löste der Angreifer einen Remote-Reset auf Smartphone und Tablet aus. Messenger-Benachrichtigungen und Alarme wurden blockiert, wodurch die Entdeckung verzögert und die Malware-Ausbreitung erleichtert wurde. Diese Kombination aus Geräte-Neutralisierung und kontobasierter Verbreitung gilt als beispiellos für APT-Szenarien.

Grafik Quelle: Genians Security Center (GSC)

Grafik Quelle: Genians Security Center (GSC)

Ferngesteuerte Geräte-Manipulation

Mit gestohlenen Google- und Naver-Zugangsdaten verschafften sich die Angreifer vollständige Kontrolle über Konten und missbrauchten Find Hub, um mehrere Fernlöschbefehle auf Android-Geräten auszuführen. Selbst nach erfolgreichem Zurücksetzen wurden die Befehle mehrfach wiederholt, was die normale Nutzung erheblich störte. Parallel dazu nutzten die Angreifer das kompromittierte KakaoTalk-Konto, um weitere Malware schnell zu verbreiten. Opfer erlitten Informationsdiebstahl, Datenverlust auf mobilen Geräten und Kontokompromittierung.

Eingehende Analyse

MSI- und AutoIt-Malware

Die verbreitete „Stress Clear.zip“-Datei enthält ein MSI-Installationspaket, getarnt mit einer gültigen digitalen Signatur aus China. Bei Ausführung werden eine Batch-Datei („install.bat“) und ein VBS-Skript („error.vbs“) gestartet, die AutoIt-Skripte wie „IoKlTr.au3“ installieren, persistente Hintertüren aufbauen und die Ausführung verschleiern. Das VBS-Skript erzeugt gefälschte Fehlermeldungen, um bösartige Aktionen zu verbergen.

Command-and-Control und Persistenz

Die Malware kommuniziert über C2-Server in Deutschland, Russland, den USA, Japan und den Niederlanden, wobei WordPress-basierte Webserver als Relay-Knoten dienen. Ein Mutex verhindert doppelte Ausführung, und die Verknüpfung „Smart_Web.lnk“ im Autostart sichert Persistenz. Die AutoIt-Skripte verwalten Payloads, aktualisieren Malware-Komponenten und führen Keylogging sowie Fernzugriff durch.

Digitale Forensik und Threat Attribution

DFIR-Analysen identifizierten den gesamten Angriffsablauf, von Spear-Phishing über MSI-Ausführung bis zur Verbreitung über Messenger. Sprachliche Spuren und wiederkehrende Skriptnamen (z. B. „IoKlTr.au3“) sowie die Infrastruktur der C2-Knoten deuten eindeutig auf die KONNI-APT-Kampagne hin. Die Angreifer nutzen kommerzielle RATs wie RemcosRAT 7.0.4, fortgeschrittene Verschleierungstechniken und geografisch verteilte Relay-Server, um Entdeckung und Rückverfolgung zu erschweren.

Die Kampagne zeigt den gezielten Missbrauch legitimer Funktionen wie Find Hub, kombiniert mit hochentwickeltem Social Engineering und persistenter Malware. Unternehmen und öffentliche Einrichtungen müssen EDR-Systeme, Multi-Faktor-Authentifizierung und Awareness-Programme einsetzen, um APT-Angriffe dieser Art effektiv abzuwehren. Die Verbindung von Fernlöschung, Messenger-basierten Angriffen und persistenter Malware markiert einen neuen Standard für staatlich geförderte Bedrohungen.

Das sollten Sie sich ansehen:

Bild/Quelle: https://depositphotos.com/de/home.html

Fachartikel

OpenClaw-Skills als neuer Malware-Verteilweg: Erkenntnisse von VirusTotal

ShinyHunters: Voice-Phishing-Kampagne zielt auf Cloud-Plattformen ab

ShinyHunters-Angriffe: Mandiant zeigt wirksame Schutzmaßnahmen gegen SaaS-Datendiebstahl

Phishing-Angriff: Cyberkriminelle missbrauchen Microsoft-Infrastruktur für Betrugsmaschen

Wie Angreifer proprietäre KI-Modelle über normale API-Zugriffe stehlen können

Studien

Deutsche Unicorn-Gründer bevorzugen zunehmend den Standort Deutschland

IT-Modernisierung entscheidet über KI-Erfolg und Cybersicherheit

Neue ISACA-Studie: Datenschutzbudgets werden trotz steigender Risiken voraussichtlich schrumpfen

Cybersecurity-Jahresrückblick: Wie KI-Agenten und OAuth-Lücken die Bedrohungslandschaft 2025 veränderten

![Featured image for “Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum”](https://www.all-about-security.de/wp-content/uploads/2025/12/phishing-4.jpg)

Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum

Whitepaper

DigiCert veröffentlicht RADAR-Bericht für Q4 2025

Koordinierte Cyberangriffe auf polnische Energieinfrastruktur im Dezember 2025

Künstliche Intelligenz bedroht demokratische Grundpfeiler

Insider-Risiken in Europa: 84 Prozent der Hochrisiko-Organisationen unzureichend vorbereitet

ETSI veröffentlicht weltweit führenden Standard für die Sicherung von KI

Hamsterrad-Rebell

NIS2: „Zum Glück gezwungen“ – mit OKR-basiertem Vorgehen zum nachhaltigen Erfolg

Cyberversicherung ohne Datenbasis? Warum CIOs und CISOs jetzt auf quantifizierbare Risikomodelle setzen müssen

Identity Security Posture Management (ISPM): Rettung oder Hype?

Platform Security: Warum ERP-Systeme besondere Sicherheitsmaßnahmen erfordern