Akamai-Experten haben Beweise für einen Angreifer entdeckt, der WordPress-Websites parasitär nutzt, um einen umfassenden PayPal-Phishing-Betrug durchzuführen.

Phishing ist eine besonders verbreitete Methode der Cyberkriminalität. Dabei werden Betrugsmaschen immer professioneller. So nehmen die Vorfälle kontinuierlich zu, obwohl User sensibler für Online-Betrügereien und Social-Engineering-Techniken werden.

Ein aktuelles Beispiel dafür entdeckte der Security-Experte Akamai jüngst bei der Untersuchung eines WordPress-Honeypots: Eine PayPal-Betrugsseite offenbarte eine Datei im .zip-Format. Die Datei mit dem Namen paypal_crax_original.zip enthält mehr als 150 Dateien, vom PHP-Quellcode bis hin zu Schriftartendateien.

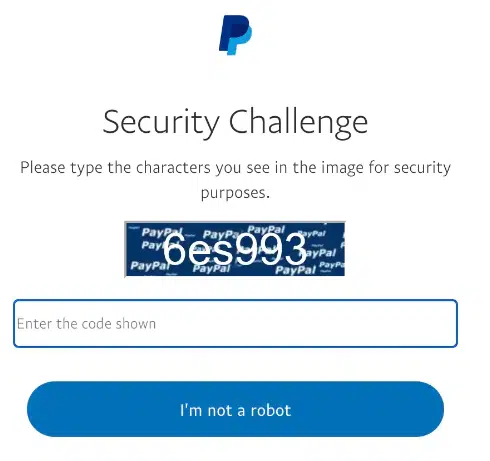

Um den Betrug zu verschleiern, hat der Angreifer das Erscheinungsbild von PayPal nachgebaut. Dabei werden etwa Captchas verwendet, die dem Benutzer als übliches Tool vertraut sind.

Abgesehen von den typischen Kreditkarteninformationen oder dem Abgreifen von Anmeldedaten zielt dieser Betrug auf einen vollständigen Identitätsdiebstahl ab. Das Kit nutzt verschiedene Social-Engineering-Techniken, um die Opfer in die Irre zu führen und sie dazu zu bringen, mehr und mehr sensible Informationen preiszugeben.

So wird etwa das Vertrauen der Nutzer gewonnen, indem das Kit auf angebliche ungewöhnliche Aktivitäten auf dem Konto hinweist. Um die scheinbar gefährdete Sicherheit wiederherzustellen, werden Benutzer aufgefordert, zusätzlich zu ihren Bankdaten und E-Mail-Passwörtern staatliche Dokumente und Fotos einzureichen sowie umfangreiche persönliche Daten einzugeben.

Gefährlich ist dieser Betrugsversuch besonders durch das scheinbar seriöse Aussehen. Der Autor des Phishing-Kits verwendet htaccess, um die URLs so umzuschreiben, dass am Ende der URL kein .php steht. Dadurch erhält die Phishing-Seite ein professionelleres Aussehen.

Alle weiteren und detaillierten Informationen sowie Grafiken, finden Sie in dem aktuellen Blog von Akamai: Akamai Blog | The Kit That Wants It All: Scam Mimics PayPal’s Known Security Measures

Fachartikel

Studien

Drei Viertel aller DACH-Unternehmen haben jetzt CISOs – nur wird diese Rolle oft noch missverstanden

AI-Security-Report 2024 verdeutlicht: Deutsche Unternehmen sind mit Cybersecurity-Markt überfordert

Cloud-Transformation & GRC: Die Wolkendecke wird zur Superzelle

Threat Report: Anstieg der Ransomware-Vorfälle durch ERP-Kompromittierung um 400 %

Studie zu PKI und Post-Quanten-Kryptographie verdeutlicht wachsenden Bedarf an digitalem Vertrauen bei DACH-Organisationen

Whitepaper

Unter4Ohren

Datenklassifizierung: Sicherheit, Konformität und Kontrolle

Die Rolle der KI in der IT-Sicherheit

CrowdStrike Global Threat Report 2024 – Einblicke in die aktuelle Bedrohungslandschaft

WatchGuard Managed Detection & Response – Erkennung und Reaktion rund um die Uhr ohne Mehraufwand