Warum ist die Erkennung von Datenexfiltration von grösster Bedeutung?

In der heutigen Zeit gibt es einen beispiellosen Anstieg von Ransomware-Angriffen und Datenschutzverletzungen, die darauf abzielen, Unternehmen zu erpressen. Gleichzeitig ist die Cybersicherheitsbranche mit zahlreichen kritischen Schwachstellen in Datenbanksoftware und Unternehmenswebsites konfrontiert. Diese Entwicklungen zeichnen ein düsteres Bild der Datenenthüllung und der unbefugten Datenentfernung, mit denen Sicherheitsverantwortliche und ihre Teams konfrontiert sind. Dieser Artikel beleuchtet diese Herausforderungen und erläutert die Vorteile, die Algorithmen des maschinellen Lernens und Network Detection & Response (NDR) – Methoden bieten.

Die Datenexfiltration markiert häufig die Schlussphase eines Cyberangriffs und stellt die letzte Chance dar, die Sicherheitslücke und einen erfolgreichen Angriff aufzudecken, bevor die Daten öffentlich werden oder für schändliche Zwecke wie Spionage ausgenutzt werden. Datenverluste sind jedoch nicht nur eine Folge von Cyberangriffen, sondern können auch durch menschliches Versagen verursacht werden. Es ist zwar ideal, die Datenexfiltration durch robuste Sicherheitsmassnahmen zu verhindern, aber die zunehmende Komplexität und die weit verbreitete Verteilung von Infrastrukturen in Kombination mit der Integration veralteter Geräte machen die Prävention zu einem herausfordernden Unterfangen. In solchen Situationen fungiert die Erkennung als unser ultimativer Schutz – In der Tat besser, sie spät zu erkennen als gar nicht.

Die Schwierigkeit, Datenexfiltration zu erkennen

Eindringlinge können mehrere Sicherheitslücken ausnutzen, um Daten zu sammeln und illegal zu übertragen, indem sie Protokolle wie DNS, HTTP(S), FTP und SMB verwenden. Das MITRE ATT&CK Framework beschreibt zahlreiche Muster von Angriffen zur Datenexfiltration. Dennoch ist es eine grosse Herausforderung, bei jeder Änderung von Protokollen und Infrastrukturen auf dem neusten Stand zu bleiben, was das Streben nach einer umfassenden Sicherheitsüberwachung noch komplexer macht. Erforderlich ist eine massgeschneiderte Analyse auf der Grundlage des Datenvolumens, spezifisch für Geräte oder Netze, mit angepassten Schwellenwerten zur Steigerung der Wirksamkeit.

Hier kommt die Network Detection & Response (NDR) – Technologie ins Spiel. NDR basiert sich auf maschinellem Lernen und bietet zwei wichtige Funktionen:

- Es ermöglicht die praktische Überwachung aller relevanten Netzwerkkommunikationen und dient als Grundlage für eine umfassende Überwachung der Datenexfiltration. Dazu gehören nicht nur Interaktionen zwischen internen und externen Systemen, sondern auch die interne Kommunikation. Einige Angreifergruppen übertragen Daten direkt nach aussen, während andere spezielle interne Exfiltrationshosts verwenden.

- Algorithmen des maschinellen Lernens spielen eine zentrale Rolle bei der Anpassung und dem Erlernen kontextspezifischer Schwellenwerte für verschiedene Geräte und Netzwerke, was in der derzeitigen vielfältigen Infrastrukturlandschaft von entscheidender Bedeutung ist.

Einige der Schlüsselpersonen des Teams für maschinelle Lernalgorithmen von Exeon, von links nach rechts: Stefan Nyffenegger, Professional Services Engineer, David Gugelmann, CEO, and Markus Happe, CTO.

Entschlüsselung von Machine Learning zur Erkennung von Datenexfiltration

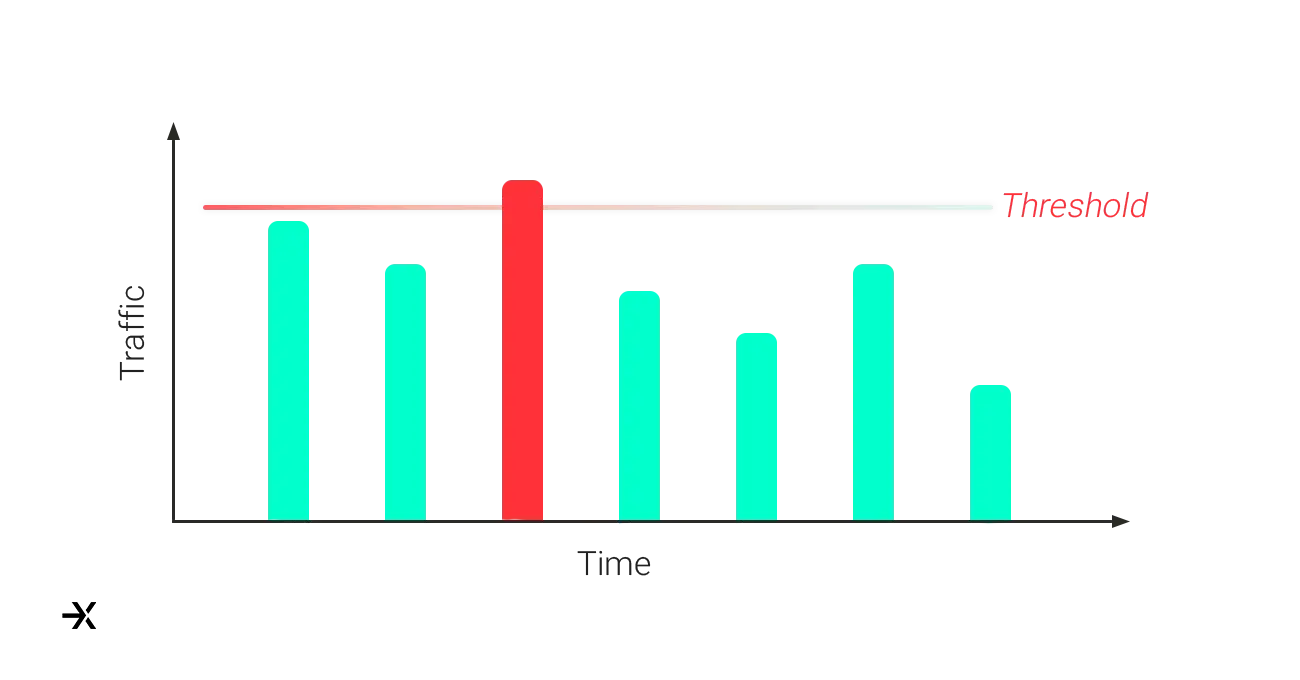

Vor dem Aufkommen des maschinellen Lernens erforderte der Prozess die manuelle Konfiguration von Schwellenwerten für bestimmte Netzwerke oder Clients. Folglich würde eine Warnung ausgelöst werden, wenn ein Gerät bei der Kommunikation ausserhalb des Netzes die vordefinierte Datenschwelle überschreitet.

Die Einführung von Algorithmen des maschinellen Lernens hat jedoch mehrere Vorteile für die Erkennung von Datenexfiltration mit sich gebracht:

- Erwerb von Kenntnissen über die Kommunikationsmuster des Datenverkehrs und das Up-/Download-Verhalten von Servern und Endgeräten, was eine wichtige Grundlage für die Ermittlung von Anomalien darstellt.

- Festlegung geeigneter Schwellenwerte für die verschiedenen Clients, Server und Netzwerke. Die Verwaltung und Festlegung dieser Schwellenwerte für jedes Netzwerk oder jede Client-Gruppe wäre sonst eine mühsame Aufgabe.

- Erkennen von Abweichungen in gelernten Volumenmustern, wodurch Ausreisser und verdächtige Datenübertragungen aufgedeckt werden, unabhängig davon, ob sie intern auftreten oder den Austausch zwischen internen und externen Systemen betreffen.

- Verwendung von Scoring-Systemen zur Quantifizierung aussergewöhnlicher Datenpunkte, Herstellung von Verbindungen mit anderen Systemen zur Bewertung der Daten und Erstellung von Meldungen für festgestellte Unregelmässigkeiten.

Darstellung: Wenn das Verkehrsaufkommen einen bestimmten Schwellenwert überschreitet, der durch das erlernte Profil bestimmt wird, wird ein Alarm ausgelöst.

Darstellung: Wenn das Verkehrsaufkommen einen bestimmten Schwellenwert überschreitet, der durch das erlernte Profil bestimmt wird, wird ein Alarm ausgelöst.

Network Detection & Response auf der Grundlage von Machine Learning ist die Rettung

Network Detection & Response (NDR) Lösungen bieten einen ganzheitlichen und aufschlussreichen Ansatz zur Erkennung von ungewöhnlichem Netzwerkverhalten und plötzlichen Peaks bei der Datenübertragung. Durch die Nutzung der Möglichkeiten des maschinellen Lernens (ML) schaffen diese Lösungen eine Grundlage für die Kommunikationsmuster im Netzwerk und ermöglichen so die schnelle Erkennung von Anomalien, wenn es um die Analyse von Datenvolumen oder verdeckten Kanälen geht. Mit diesem fortschrittlichen und proaktiven Ansatz können NDRs die frühesten Indikatoren für ein Eindringen identifizieren, oft lange bevor es zu einer Datenexfiltration kommt.

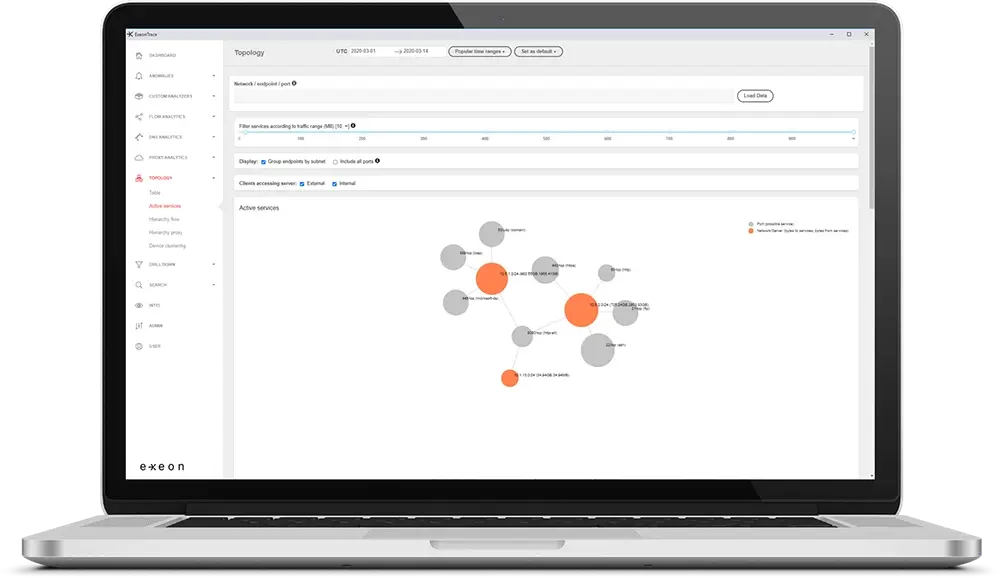

Eine herausragende NDR-Lösung, die für ihre akribische Überwachung des Datenvolumens bekannt ist, ist ExeonTrace. Dieses in der Schweiz entwickelte NDR- System nutzt preisgekrönte Algorithmen des maschinellen Lernens, um den Netzwerkverkehr in Echtzeit passiv zu untersuchen und zu bewerten und so potenzielle Fälle von riskantem oder unautorisiertem Datentransfer zu erkennen. ExeonTrace lässt sich nahtlos in Ihre aktuelle Infrastruktur integrieren, so dass keine zusätzliche Hardware erforderlich ist. Die Vorteile von ExeonTrace gehen über die blosse Verbesserung der Sicherheit hinaus. Es trägt auch zu einem tieferen Verständnis normaler und ungewöhnlicher Netzwerkaktivitäten bei, was ein entscheidender Aspekt bei der Stärkung und Optimierung Ihres gesamten Sicherheitsrahmens ist.

ExeonTrace Plattform: Erkennung von Ausreissern beim Datenvolumen

ExeonTrace Plattform: Erkennung von Ausreissern beim Datenvolumen

Machine Learning in der Netzwerkerkennung: Die wichtigsten Elemente

In der heutigen digitalen Landschaft sind die Ausdehnung des Netzwerks und die zunehmende Schwachstellen eine ständige Herausforderung. Daher ist eine robuste Erkennung der Datenexfiltration unerlässlich. Angesichts der Komplexität moderner Netzwerke kann die manuelle Festlegung von Schwellenwerten für die Erkennung von Ausreißern jedoch nicht nur mühsam, sondern auch nahezu unpraktisch sein. Durch den Einsatz volumenbasierter Erkennung und die Überwachung des Verkehrsverhaltens kann man Datenexfiltration erkennen, indem man Abweichungen im Datenvolumen und in den Up-/Download-Verkehrsmustern identifiziert. Dies unterstreicht das Potenzial des maschinellen Lernens (ML) innerhalb von Network Detection & Response (NDR)-Systemen, die die Erkennung von infrastrukturspezifischen Schwellenwerten und Anomalien automatisieren.

Unter diesen NDR-Lösungen zeichnet sich ExeonTrace durch eine umfassende Netzwerktransparenz, eine effiziente Erkennung von Anomalien und eine verstärkte Sicherheitslage aus. Diese Eigenschaften stellen sicher, dass die Geschäftsabläufe sicher und effizient ablaufen können. Um herauszufinden, wie ML-gestütztes NDR die Erkennung von Datenexfiltration verbessern und unregelmässiges Netzwerkverhalten für Ihr Unternehmen identifizieren kann, laden wir Sie ein, eine Demonstration anzufordern.

Autor: Andreas Hunkeler, Head of Professional Services

Sie haben Fragen? Michael Tullius*, Sales Director, Exeon können Sie über Linkedin direkt ansprechen.

* Kontaktmöglichkeit über Linkedin

Fachartikel

Studien

Drei Viertel aller DACH-Unternehmen haben jetzt CISOs – nur wird diese Rolle oft noch missverstanden

AI-Security-Report 2024 verdeutlicht: Deutsche Unternehmen sind mit Cybersecurity-Markt überfordert

Cloud-Transformation & GRC: Die Wolkendecke wird zur Superzelle

Threat Report: Anstieg der Ransomware-Vorfälle durch ERP-Kompromittierung um 400 %

Studie zu PKI und Post-Quanten-Kryptographie verdeutlicht wachsenden Bedarf an digitalem Vertrauen bei DACH-Organisationen

Whitepaper

Unter4Ohren

Datenklassifizierung: Sicherheit, Konformität und Kontrolle

Die Rolle der KI in der IT-Sicherheit

CrowdStrike Global Threat Report 2024 – Einblicke in die aktuelle Bedrohungslandschaft

WatchGuard Managed Detection & Response – Erkennung und Reaktion rund um die Uhr ohne Mehraufwand