Vor zwanzig Jahren führte Microsoft das Konzept des Patch Tuesday ein, um „die Belastung der IT-Administratoren zu verringern, indem ein höheres Maß an Vorhersehbarkeit und Verwaltbarkeit geschaffen wurde“. Das Ziel des Patch Tuesday war es, einen weitgehend ad hoc durchgeführten Prozess zu strukturieren.

Durch die Konsolidierung der meisten Sicherheitsupdates und erforderlichen Patches in einem geplanten Veröffentlichungszyklus konnten IT-Abteilungen und Systemadministratoren besser planen und Ressourcen zuweisen, um das Chaos zu beseitigen, das einer Patch-Veröffentlichung folgte. Bis heute gibt es den Patch Tuesday. Microsoft veröffentlicht nach wie vor am zweiten Dienstag eines jeden Monats Sicherheitsupdates.

Doch während der Zeitplan konstant geblieben ist – mit Ausnahmen für gelegentliche Notfallkorrekturen – hat sich die Welt seit Oktober 2003 verändert. Um die Arbeit an entfernten Standorten zu unterstützen, stürzten sich Unternehmen in das digitale Zeitalter, indem sie schnell in die Cloud wechselten und die traditionellen Sicherheitsgrenzen aufhoben. Die Anzahl der Endpunkte, verbundenen Geräte, Anwendungen und Cloud-Systeme, die verwaltet werden müssen, ist in die Höhe geschnellt, wodurch sich die Angriffsfläche für Schwachstellen vergrößert hat.

Auch das Microsoft-Produkt-Ökosystem hat sich dramatisch vergrößert und umfasst eine Reihe von Technologien, Software, Anwendungen, Cloud-Angeboten und mehr. Dies hat zu einer größeren Anzahl von Schwachstellen geführt, die sich über den gesamten Technologiebereich erstrecken, und zu einer Ausweitung des Unternehmensrisikos. Die Last der Bewältigung dieses massiven Anstiegs an Schwachstellen – und der darauf abzielenden Cyberangriffe – wird allzu oft vom Anbieter auf den Kunden verlagert.

Aus diesem Grund ist der Patch Tuesday für viele Sicherheits- und IT-Teams nicht länger ein Hoffnungsschimmer im Chaos des Patchens. Er ist zum Sinnbild für den Alptraum geworden, mit dem sie jeden Monat konfrontiert werden, wenn sie darum ringen, Patches nach Priorität zu ordnen, die nachgelagerten Auswirkungen zu verstehen und zu handeln, bevor ein Angreifer die Schwachstellen ausnutzen kann, die sie gefährden.

20 Jahre später: Microsofts Schwachstellenproblem hat sich vergrößert

Die Allgegenwärtigkeit von Microsoft-Produkten und die Menge der Microsoft-Schwachstellen haben eine massive Angriffsfläche geschaffen. Dies sollte angesichts der Beliebtheit des Betriebssystems und der Bürosoftware von Microsoft nicht überraschen. Einer Studie zufolge ist Microsoft Windows das weltweit am häufigsten verwendete Betriebssystem (Desktop, Tablet und Konsole).

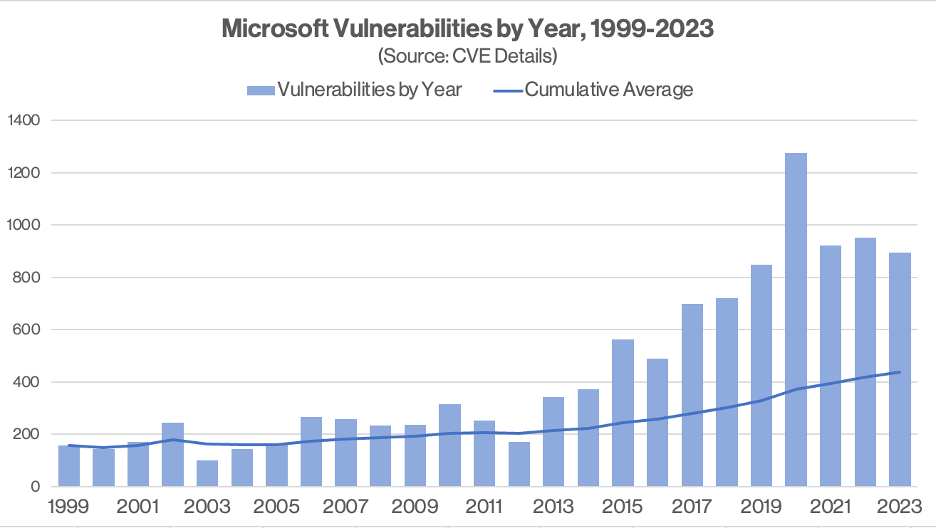

Die Angreifer suchen ständig nach Schwachstellen in den Umgebungen potenzieller Opfer. Und wie wir mit der Zunahme des Patch Tuesday über die Jahre gesehen haben, bieten Microsoft-Schwachstellen eine breite Angriffsfläche für Angreifer.

Seit Beginn des Patch Tuesday hat Microsoft mehr als 10.900 Patches herausgegeben, die meisten davon allein in den letzten Jahren. Seit 2016 hat Microsoft 124 Zero-Day-Schwachstellen, mehr als 1.200 als kritisch eingestufte Schwachstellen und mehr als 5.300 als wichtig eingestufte Schwachstellen gepatcht. Für kritische und wichtige Sicherheitslücken gibt es mehr als 630 Exploits. Allein im Jahr 2023 hat Microsoft bereits Patches für mehr als 800 Sicherheitslücken veröffentlicht.

This data can be found at CVE Details.

Diese Zahlen mögen hoch erscheinen, aber sie verbergen das Ausmaß des Problems. Wenn wir die mehr als 1.200 kritischen Sicherheitslücken, für die Microsoft seit 2016 Patches herausgegeben hat, hochrechnen, um die gleichen Sicherheitslücken zu berücksichtigen, die sich auf mehrere Microsoft-Produkte auswirken, steigt die Zahl der kritischen Sicherheitslücken auf fast 21.000+. Während die meisten Microsoft-Patches mehrere betroffene Microsoft-Produkte mit einer einzigen Installation adressieren, gibt es immer Ausnahmefälle und spezifische Patching-Prozesse können variieren.

Das massive Anwachsen des Microsoft-Schwachstellenproblems hat die Effizienzgewinne durch die Verbesserung des Patching-Prozesses mehr als wettgemacht. Für viele Sicherheits- und IT-Teams ist der Patch Tuesday zu einer größeren Belastung geworden. Sie müssen versuchen herauszufinden, welche Schwachstellen Priorität haben, welche sie am meisten gefährden, welche Auswirkungen auf die IT-Abteilung haben und welche das Unternehmen gefährden könnten. Oft scheint es so zu sein, dass gerade in dem Moment, in dem das Team herausfindet, welche Schwachstellen Priorität haben sollen, ein weiterer Stapel von Schwachstellen auftaucht.

Dies hat enorme Auswirkungen in Bezug auf Zeit, Kosten, Ressourcen und Risiko. Nach Angaben des Infosec Institute dauert es im Durchschnitt zwischen 60 und 150 Tagen, bis eine Sicherheitslücke geschlossen ist. Einige Sicherheits- und IT-Teams benötigen „mindestens 38 Tage, um einen Patch zu erstellen“. Das Tempo bei der Bereitstellung von Patches kann mit der Geschwindigkeit moderner Angreifer und ihrer Fähigkeit, Schwachstellen auszunutzen, nicht mithalten.

Wenn eine Schwachstelle nicht schnell genug gepatcht wird und es zu einem Sicherheitsverstoß kommt, wird das Opfer oft dafür verantwortlich gemacht, dass es seine Sicherheitspraktiken nicht eingehalten und keine Patches installiert hat. Dabei wird die Tatsache ignoriert, dass das schiere Ausmaß der Microsoft-Schwachstellen die Last wieder auf den Kunden zurückverlagert hat – eine Last, die immer größer wird, je mehr die Angreifer die Schwachstellen zu Waffen machen.

Microsoft Sicherheitslücken: Die Angriffsfläche des modernen Angreifers

Schwachstellen in Microsoft-Produkten sind de facto zur Angriffsfläche für moderne Angreifer geworden. Es sollte nicht überraschen, dass die Angreifer dieses wachsende Problem als Waffe einsetzen.

Laut einer von der Cybersecurity and Infrastructure Security Agency (CISA) veröffentlichten Studie befinden sich vier der 12 häufigsten routinemäßig ausgenutzten Schwachstellen in Microsoft-Produkten. CISA stellte außerdem fest, dass Microsoft die Liste der ausgenutzten CVEs anführt, die in Ransomware-Angriffen verwendet werden. Mehr als 40 % der Schwachstellen, die zur Verbreitung von Ransomware ausgenutzt werden, stehen in Verbindung mit Microsoft-Produkten.

Die Angreifer nutzen nicht nur bestehende Schwachstellen aus, sondern läuten auch eine neue Ära der „Wiederentdeckung von Schwachstellen“ ein. Der CrowdStrike 2023 Global Threat Report hat herausgefunden, dass Angreifer dieselbe Schwachstelle modifizieren oder erneut anwenden, um andere, ähnlich anfällige Produkte anzugreifen. Sie umgehen auch frühere Patches.

Als Beispiel für diese Aktivität hebt der Bericht hervor: „… die Proxy-Mechanismen, die zur Kompromittierung von Microsoft Exchange während der ProxyLogon- und ProxyShell-Kampagnen im Jahr 2021 ausgenutzt wurden, wurden im vierten Quartal 2022 erneut angegriffen, dieses Mal unter Verwendung einer authentifizierten Variante namens ProxyNotShell (CVE-2022-41040 und CVE-2022- 41082). ProxyNotShell-Minderungsmaßnahmen wurden anschließend umgangen, als mit Ransomware verbundene Akteure einen alternativen Exploit-Vektor verwendeten, der CVE-2022-41080 missbrauchte, um die gleichen Ziele zu erreichen.“

Moderne Angreifer sind schneller, schlauer und skrupelloser als je zuvor, während die Menge an Schwachstellen und der Prozess des Testens und Patchens Teams, die versuchen, ihre Organisationen vor Angriffen zu schützen, ausbremsen kann.

Der Patch Tuesday sollte den Sicherheits- und IT-Teams einen Vorteil gegenüber den Angreifern verschaffen, aber die schiere Menge der Microsoft-Schwachstellen in den letzten Jahren hat das Gegenteil bewirkt. Das Patchen von Systemen, die Änderung von Konfigurationen und ähnliche Maßnahmen wirken sich auf die Tools und Arbeitsabläufe von Unternehmen aus. Diese Änderungen können erhebliche Auswirkungen auf die Produktivität haben. Hinzu kommt das Risiko, das entsteht, wenn keine Patches installiert werden. Die Geschwindigkeit, mit der Angreifer Schwachstellen ausnutzen, nimmt weiter zu.

Der Patch Tuesday selbst ist zwar nicht das Problem, aber er ist zu einem Sinnbild für das allgemeine Problem der Sicherheitslücken geworden, das die Branche plagt. Solange Unternehmen wie Microsoft nicht damit beginnen, von vornherein sicherere Produkte zu entwickeln und die Belastung durch Patches zu verringern, müssen Unternehmen die Risiken verstehen, denen sie ausgesetzt sind, und proaktive Schritte unternehmen, um die Schwachstellen zu entdecken und zu priorisieren, die den größten Schaden anrichten können.

Wenn es um den Schutz geht, lohnt es sich zu fragen: Wem können Sie vertrauen? Können Sie dem Anbieter vertrauen, der Sicherheit verkauft, wenn er auch für eine so große Anzahl kritischer Schwachstellen verantwortlich ist?

Additional Resources

- Download the CrowdStrike 2023 Global Threat Report and CrowdStrike 2023 Threat Hunting Report to learn how the threat landscape has shifted in the past year and understand the adversary behavior driving these shifts.

- See how Falcon Spotlight can help you discover and manage vulnerabilities and prioritize patches in your environments.

- Make prioritization painless and efficient. Watch how Falcon Spotlight enables IT staff to improve visibility with custom filters and team dashboards.

- Test CrowdStrike next-gen AV for yourself with a free trial of CrowdStrike Falcon® Prevent next-generation antivirus.

Fachartikel

Studien

Drei Viertel aller DACH-Unternehmen haben jetzt CISOs – nur wird diese Rolle oft noch missverstanden

AI-Security-Report 2024 verdeutlicht: Deutsche Unternehmen sind mit Cybersecurity-Markt überfordert

Cloud-Transformation & GRC: Die Wolkendecke wird zur Superzelle

Threat Report: Anstieg der Ransomware-Vorfälle durch ERP-Kompromittierung um 400 %

Studie zu PKI und Post-Quanten-Kryptographie verdeutlicht wachsenden Bedarf an digitalem Vertrauen bei DACH-Organisationen

Whitepaper

Unter4Ohren

Datenklassifizierung: Sicherheit, Konformität und Kontrolle

Die Rolle der KI in der IT-Sicherheit

CrowdStrike Global Threat Report 2024 – Einblicke in die aktuelle Bedrohungslandschaft

WatchGuard Managed Detection & Response – Erkennung und Reaktion rund um die Uhr ohne Mehraufwand