Die Digital Crimes Unit (DCU) von Microsoft hat den schnell wachsenden Phishing-Dienst „RaccoonO365“ außer Betrieb gesetzt, der darauf abzielt, Benutzernamen und Passwörter für Microsoft 365 zu stehlen. Auf Grundlage einer gerichtlichen Anordnung des Southern District of New York wurden 338 Websites beschlagnahmt, die mit dem Dienst in Verbindung standen. Dadurch wurde die technische Infrastruktur des Netzwerks gestört und der Zugriff der Täter auf ihre Opfer unterbunden. Der Fall zeigt, dass Cyberkriminelle keine hochentwickelten Methoden benötigen, um erheblichen Schaden anzurichten: Selbst einfache Tools wie RaccoonO365 machen Cyberkriminalität für viele zugänglich und gefährden Millionen von Nutzern.

Die wichtigsten Neuigkeiten im Überblick:

- RaccoonO365 hatte sich auf Aboangebote für Phishing-Kits spezialisert. Damit konnten selbst Laien täuschend echte Microsoft-Loginseiten erstellen, um Zugangsdaten zu stehlen. Seit Juli 2024 wurden so mehr als 5.000 Accounts in 94 Ländern kompromittiert.

- Es wurden 338 Webseiten beschlagnahmt, um die Infrastruktur von RaccoonO365 zu zerschlagen und den Zugang für Cyberkriminelle zu blockieren.

- Joshua Ogundipe (Nigeria) wurde als Anführer identifiziert, der den Dienst über Telegram vermarktete und über 100.000 USD in Kryptowährungen erhielt.

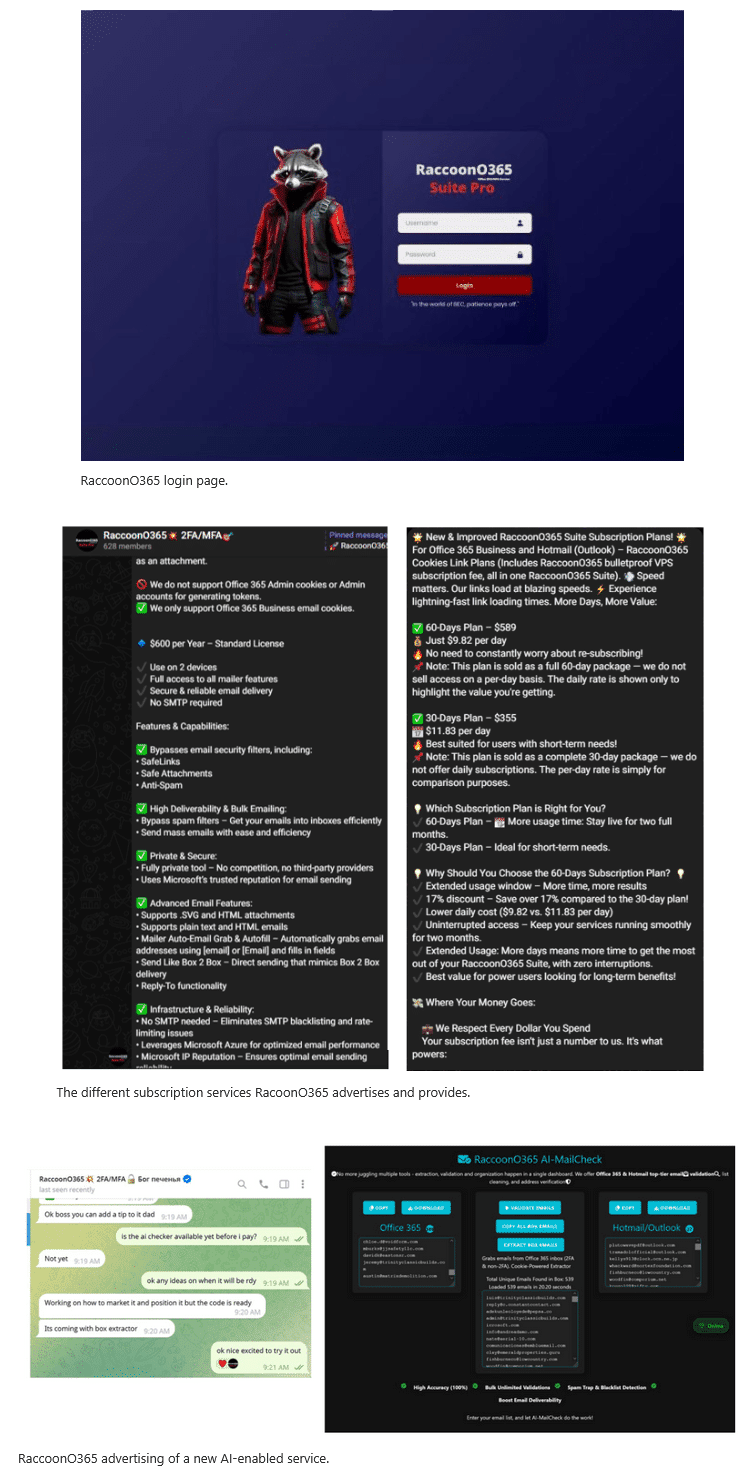

RaccoonO365, von Microsoft unter dem Namen Storm-2246 verfolgt, bietet abonnementbasierte Phishing-Kits an. Damit können selbst Personen mit geringen technischen Kenntnissen Microsoft-Anmeldedaten stehlen, indem sie offizielle Mitteilungen des Unternehmens nachahmen. Die Kits nutzen das Microsoft-Branding, um E-Mails, Anhänge und Websites authentisch erscheinen zu lassen und Nutzer dazu zu bringen, ihre Daten einzugeben.

Seit Juli 2024 wurden mit den Kits von RaccoonO365 mindestens 5.000 Microsoft-Anmeldedaten in 94 Ländern abgegriffen. Nicht alle gestohlenen Daten führten zu direkten Schäden, da viele Sicherheitsfunktionen der Opfer den Zugriff verhinderten. Dennoch verdeutlichen die Zahlen die Dimension der Bedrohung und bestätigen, dass Social-Engineering-Angriffe weiterhin eine beliebte Taktik von Cyberkriminellen sind. Die schnelle Entwicklung, Vermarktung und einfache Zugänglichkeit solcher Dienste deutet darauf hin, dass die Cyberkriminalität in eine neue, besorgniserregende Phase eintritt, in der Betrugsfälle wahrscheinlich stark zunehmen werden.

RaccoonO365 wurde branchenübergreifend eingesetzt. Besonders besorgniserregend ist der Einsatz der Kits gegen mindestens 20 US-amerikanische Gesundheitsorganisationen. Phishing-E-Mails des Dienstes dienen häufig als Vorläufer für Malware und Ransomware, was schwerwiegende Folgen für Krankenhäuser hat: Verzögerungen bei der Patientenversorgung, abgesagte Behandlungen, Gefährdung von Laborergebnissen und der Verlust sensibler Daten sind nur einige der Konsequenzen, die auch zu finanziellen Schäden und direkten Risiken für Patienten führen. Aus diesen Gründen reichte die DCU die Klage in Zusammenarbeit mit Health-ISAC ein, einer globalen gemeinnützigen Organisation, die sich auf Cybersicherheit und Bedrohungsinformationen im Gesundheitswesen spezialisiert hat.

Grafik Quelle: Microsoft

Rasche Entwicklung von RaccoonO365 und Enttarnung seines Anführers

In nur etwas mehr als einem Jahr hat sich der Phishing-Dienst RaccoonO365 rasant weiterentwickelt und regelmäßig neue Updates veröffentlicht, um der steigenden Nachfrage gerecht zu werden. Dieses schnelle Wachstum macht deutlich, warum es jetzt notwendig ist, rechtliche Schritte gegen die Plattform einzuleiten. Nutzer von RaccoonO365 können täglich bis zu 9.000 Ziel-E-Mail-Adressen angeben und fortschrittliche Methoden einsetzen, um Multi-Faktor-Authentifizierung zu umgehen, Anmeldedaten zu stehlen und dauerhaften Zugriff auf die Systeme der Opfer zu erlangen. Kürzlich begann die Gruppe zudem, für einen neuen KI-gestützten Dienst zu werben: RaccoonO365 AI-MailCheck, der die Operationen weiter skalieren und die Effektivität der Angriffe steigern soll.

Im Zuge der Ermittlungen konnte die Digital Crimes Unit (DCU) auch den Anführer der kriminellen Vereinigung identifizieren: Joshua Ogundipe, wohnhaft in Nigeria. Ogundipe und seine Komplizen vermarkteten und verkauften ihre Dienste über Telegram an eine wachsende Zahl von Kunden. Zum Zeitpunkt der Einreichung zählte die Plattform über 850 Mitglieder auf Telegram und hatte mindestens 100.000 US-Dollar in Kryptowährungen eingenommen – ein Betrag, der etwa 100 bis 200 Abonnements entspricht und vermutlich die tatsächliche Zahl der Verkäufe unterschätzt. Die Abonnements sind wiederverwendbar, sodass ein einzelner Nutzer täglich Tausende von Phishing-E-Mails verschicken kann, was sich auf Hunderte Millionen potenziell bösartiger E-Mails pro Jahr summiert.

Grafik Quelle: Microsoft

Ogundipe und seine Komplizen hatten jeweils feste Rollen innerhalb der Organisation: Sie entwickelten und verkauften den Dienst und boten gleichzeitig Kundensupport, um anderen Cyberkriminellen beim Diebstahl von Microsoft-Daten zu helfen. Um ihre Aktivitäten zu verschleiern, registrierten sie Domains unter fiktiven Namen und Adressen in mehreren Städten und Ländern. Laut Microsoft besitzt Ogundipe einen Hintergrund in Computerprogrammierung und verfasste den Großteil des Codes. Eine Sicherheitslücke, durch die die Gruppe versehentlich eine geheime Kryptowährungs-Wallet preisgab, erleichterte der DCU die Zuordnung und Analyse ihrer Aktivitäten. Eine Strafanzeige gegen Ogundipe wurde an internationale Strafverfolgungsbehörden weitergeleitet.

Microsoft im Kampf gegen ein globales Netzwerk der Cyberkriminalität

RaccoonO365 zeigt einen wachsenden Trend: Cyberkriminalität ist global, skalierbar und für praktisch jeden zugänglich, unabhängig von technischen Kenntnissen. Um den Dienst zu stoppen, reagierte Microsoft schnell, um Kunden zu schützen und weiteren Schaden zu verhindern. Gleichzeitig entwickelt sich das Unternehmen kontinuierlich weiter: Blockchain-Analyse-Tools wie Chainalysis Reactor werden genutzt, um Kryptowährungstransaktionen von Kriminellen nachzuverfolgen und Online-Aktivitäten mit realen Identitäten zu verknüpfen.

In Rechtsfällen arbeitet Microsoft eng mit Sicherheitsfirmen wie Cloudflare zusammen, um bösartige Infrastruktur schnell zu beschlagnahmen und Einnahmequellen der Täter zu unterbrechen. Dabei setzt das Unternehmen ein Signal: Microsoft und seine Partner gehen konsequent gegen Cyberkriminelle vor. Die Einreichung einer Klage ist jedoch nur der Anfang – die Digital Crimes Unit (DCU) plant weitere rechtliche Schritte, um neue oder wiederauftauchende Netzwerke zu zerschlagen.

Gleichzeitig bestehen weiterhin Herausforderungen, insbesondere in Ländern, in denen die Strafverfolgung von Cyberkriminellen schwierig ist. Uneinheitliche internationale Gesetze erschweren die Bekämpfung, und Täter nutzen diese Lücken aus. Microsoft betont die Notwendigkeit globaler Zusammenarbeit: Regierungen sollten ihre Gesetze anpassen, grenzüberschreitende Strafverfolgungen beschleunigen und Länder unterstützen, die ihre Abwehrmaßnahmen stärken, während sie Staaten zur Rechenschaft ziehen, die bei Cyberkriminalität wegsehen.

Organisationen und Einzelpersonen sind ebenfalls gefordert: Multi-Faktor-Authentifizierung, aktuelle Anti-Phishing-Tools und Schulungen zur Erkennung von Betrugsmaschen sind essenziell.

Die Operation zeigt, was möglich ist, wenn Technologieunternehmen, Sicherheitsfirmen und gemeinnützige Organisationen zusammenarbeiten. Microsoft setzt auf diese Zusammenarbeit über Sektoren und Ländergrenzen hinweg, um kriminelle Netzwerke zu zerschlagen und eine sicherere digitale Welt aufzubauen.

Das könnte Ihnen gefallen

Bild/Quelle: https://depositphotos.com/de/home.html

Fachartikel

ShinyHunters-Angriffe: Mandiant zeigt wirksame Schutzmaßnahmen gegen SaaS-Datendiebstahl

Phishing-Angriff: Cyberkriminelle missbrauchen Microsoft-Infrastruktur für Betrugsmaschen

Wie Angreifer proprietäre KI-Modelle über normale API-Zugriffe stehlen können

KI-Agenten in cyber-physischen Systemen: Wie Deepfakes und MCP neue Sicherheitslücken öffnen

Sicherheitslücke in Cursor-IDE: Shell-Befehle werden zur Angriffsfläche

Studien

Deutsche Unicorn-Gründer bevorzugen zunehmend den Standort Deutschland

IT-Modernisierung entscheidet über KI-Erfolg und Cybersicherheit

Neue ISACA-Studie: Datenschutzbudgets werden trotz steigender Risiken voraussichtlich schrumpfen

Cybersecurity-Jahresrückblick: Wie KI-Agenten und OAuth-Lücken die Bedrohungslandschaft 2025 veränderten

![Featured image for “Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum”](https://cdn-ileiehn.nitrocdn.com/EZdGeXuGcNedesCQNmzlOazGKKpdLlev/assets/images/optimized/rev-68905f9/www.all-about-security.de/wp-content/uploads/2025/12/phishing-4.jpg)

Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum

Whitepaper

DigiCert veröffentlicht RADAR-Bericht für Q4 2025

Koordinierte Cyberangriffe auf polnische Energieinfrastruktur im Dezember 2025

Künstliche Intelligenz bedroht demokratische Grundpfeiler

Insider-Risiken in Europa: 84 Prozent der Hochrisiko-Organisationen unzureichend vorbereitet

ETSI veröffentlicht weltweit führenden Standard für die Sicherung von KI

Hamsterrad-Rebell

NIS2: „Zum Glück gezwungen“ – mit OKR-basiertem Vorgehen zum nachhaltigen Erfolg

Cyberversicherung ohne Datenbasis? Warum CIOs und CISOs jetzt auf quantifizierbare Risikomodelle setzen müssen

Identity Security Posture Management (ISPM): Rettung oder Hype?

Platform Security: Warum ERP-Systeme besondere Sicherheitsmaßnahmen erfordern