Phishing-Falle nach dem Verlust eines iPhones

Menschen, die ihr iPhone verloren haben, erhalten derzeit gefälschte Textnachrichten, in denen behauptet wird, ihr Gerät sei im Ausland gefunden worden. Diese falsche Hoffnung führt oft dazu, dass Betroffene die Aktivierungssperre aufheben und ihre Apple-ID-Zugangsdaten preisgeben. Davor warnen die Schweizer Behörden.

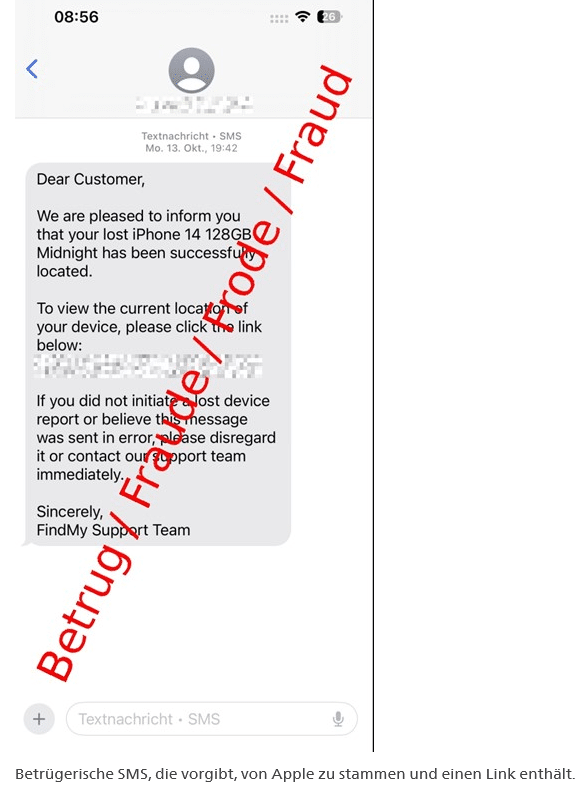

Das Bundesamt für Cybersicherheit (BACS) weist darauf hin, dass Kriminelle eine gezielte Social-Engineering-Methode einsetzen, um Personen zu täuschen, die kürzlich ihr iPhone verloren haben. Mehrere Opfer berichteten, sie hätten SMS-Nachrichten erhalten, in denen stand, ihr Gerät sei Monate nach dem Verlust wieder aufgetaucht. Diese Nachrichten enthalten präzise Angaben wie Modell, Farbe und Speicherkapazität.

Betrüger nutzen Hoffnung der Opfer aus

Der Verlust eines iPhones ist für viele ein einschneidendes Erlebnis. Neben dem materiellen Schaden steht auch der Verlust persönlicher Daten im Raum. Betrüger machen sich diese Situation zunutze, indem sie täuschend echte Nachrichten verschicken, die angeblich von Apple stammen. Darin wird behauptet, das Gerät sei im Ausland geortet worden.

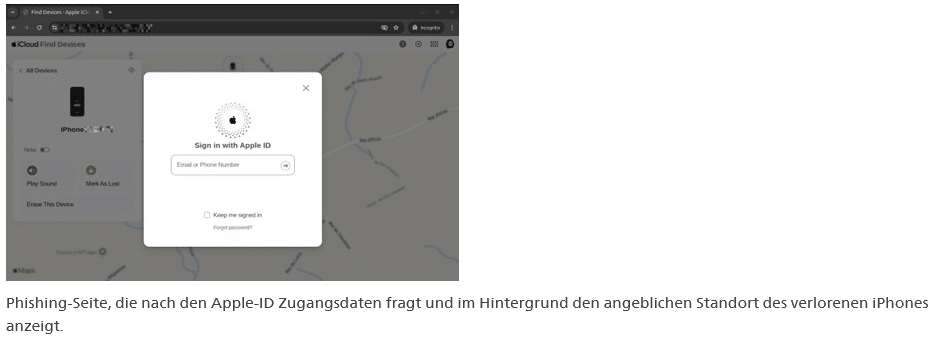

Um glaubwürdig zu wirken, enthalten die Nachrichten korrekte Details zum verlorenen iPhone, etwa Modell, Farbe und Speichergröße – Informationen, die direkt vom gestohlenen Gerät ausgelesen werden. Der Empfänger wird aufgefordert, auf einen Link zu klicken, um den Standort zu sehen. Dieser führt jedoch auf eine gefälschte Website, die der offiziellen Apple-Login-Seite ähnelt. Gibt das Opfer dort seine Apple-ID und das Passwort ein, erhalten die Täter Zugriff auf das Konto.

Ziel: Deaktivierung der Aktivierungssperre

Das Hauptziel der Betrüger ist die Aufhebung der sogenannten Aktivierungssperre. Diese Sicherheitsfunktion von Apple bindet jedes iPhone an die Apple-ID des Besitzers und macht es für Diebe unbrauchbar. Da es keine technische Möglichkeit gibt, die Sperre zu umgehen, setzen Kriminelle auf Social Engineering.

Wie die Täter an die Telefonnummer der Opfer gelangen, ist nicht immer eindeutig. Möglich ist, dass sie die Nummer über eine noch aktive SIM-Karte auslesen. Alternativ nutzen sie die „Find My”-Funktion, über die Besitzer auf dem Sperrbildschirm des verlorenen Geräts eine Kontaktmöglichkeit hinterlassen können. Diese Option ist zwar hilfreich für ehrliche Finder, kann jedoch auch von Betrügern missbraucht werden, um gezielte Phishing-Nachrichten zu versenden.

Empfehlungen der Behörden

-

Ignorieren Sie solche Nachrichten. Apple informiert niemals per SMS oder E-Mail über gefundene Geräte.

-

Klicken Sie nicht auf Links in unaufgeforderten Mitteilungen und geben Sie Ihre Apple-ID-Daten niemals auf verlinkten Seiten ein.

-

Aktivieren Sie bei Verlust sofort den „Verloren-Modus” über die „Wo ist?”-App oder über iCloud.com/find

Grafik Quelle: Bundesamt für Cybersicherheit (BACS)

Grafik Quelle: Bundesamt für Cybersicherheit (BACS)

Auch spannend:

Fachartikel

UNC1069: Nordkoreanische Hacker setzen auf KI-gestützte Angriffe gegen Finanzbranche

KI-gestütztes Programmieren bedroht Open-Source-Ökosystem

Einfache Trainingsabfrage hebelt Sicherheit von 15 KI-Modellen aus

Künstliche Intelligenz verstärkt Arbeitsbelastung statt sie zu verringern

Schatten-DNS-Netzwerk nutzt kompromittierte Router für verdeckte Werbeumleitung

Studien

Sicherheitsstudie 2026: Menschliche Faktoren übertreffen KI-Risiken

Studie: Unternehmen müssen ihre DNS- und IP-Management-Strukturen für das KI-Zeitalter neu denken

Deutsche Unicorn-Gründer bevorzugen zunehmend den Standort Deutschland

IT-Modernisierung entscheidet über KI-Erfolg und Cybersicherheit

Neue ISACA-Studie: Datenschutzbudgets werden trotz steigender Risiken voraussichtlich schrumpfen

Whitepaper

KuppingerCole legt Forschungsagenda für IAM und Cybersecurity 2026 vor

IT-Budgets 2026 im Fokus: Wie Unternehmen 27 % Cloud-Kosten einsparen können

DigiCert veröffentlicht RADAR-Bericht für Q4 2025

Koordinierte Cyberangriffe auf polnische Energieinfrastruktur im Dezember 2025

Künstliche Intelligenz bedroht demokratische Grundpfeiler

Hamsterrad-Rebell

KI‑basierte E‑Mail‑Angriffe: Einfach gestartet, kaum zu stoppen

NIS2: „Zum Glück gezwungen“ – mit OKR-basiertem Vorgehen zum nachhaltigen Erfolg

Cyberversicherung ohne Datenbasis? Warum CIOs und CISOs jetzt auf quantifizierbare Risikomodelle setzen müssen

Identity Security Posture Management (ISPM): Rettung oder Hype?