Erneuter Supply-Chain-Angriff trifft JavaScript-Entwickler weltweit + Ein massiver Cyberangriff auf das NPM-Ökosystem hat am 24. November 2025 zahlreiche prominente Open-Source-Projekte getroffen. Die als Shai-Hulud bezeichnete Malware infizierte insgesamt 492 Pakete, die zusammen monatlich 132 Millionen Downloads verzeichnen. Betroffen sind unter anderem Komponenten von Zapier, ENS, AsyncAPI, PostHog, Browserbase und Postman. Die Attacke ereignete sich kurz vor Ablauf der NPM-Frist zur Deaktivierung klassischer Authentifizierungs-Token.

Chronologie der Angriffswellen

Die aktuelle Kampagne stellt bereits die zweite Phase einer größeren Offensive dar. Im August 2025 dokumentierten Sicherheitsforscher zunächst die S1ngularity-Kampagne gegen nx-Pakete. Mitte September folgte die erste Shai-Hulud-Welle, deren technische Details kurz darauf veröffentlicht wurden. Die jüngste Attacke, die vom Angreifer selbst als „Second Coming“ betitelt wird, nutzte gezielt das Zeitfenster vor dem Stichtag für die Token-Migration aus.

Funktionsweise der selbstreplizierenden Malware

Der nach den Sandwürmern aus Frank Herberts Science-Fiction-Epos benannte Schadcode agiert als sich selbst verbreitender Wurm innerhalb der JavaScript-Entwicklerumgebung. Nach erfolgreicher Infiltration durchsucht die Malware kompromittierte Systeme mit dem Tool TruffleHog nach sensiblen Zugangsdaten. Gefundene API-Schlüssel, Tokens und Credentials werden automatisch in öffentliche GitHub-Repositories übertragen. Parallel dazu versucht der Wurm, sich über weitere NPM-Pakete zu propagieren und sendet gesammelte Daten an die Angreifer zurück.

Neue Angriffstechniken im Vergleich zur Erstinfektion

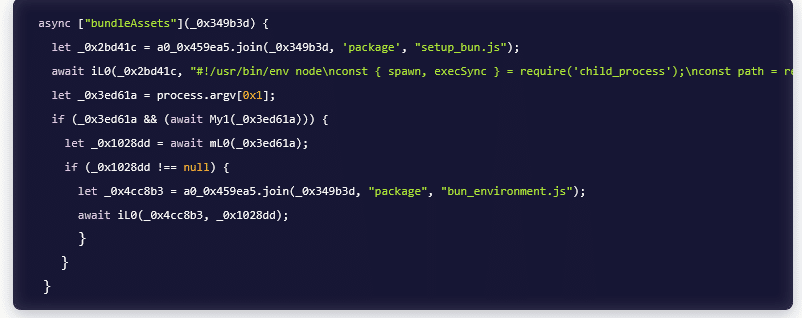

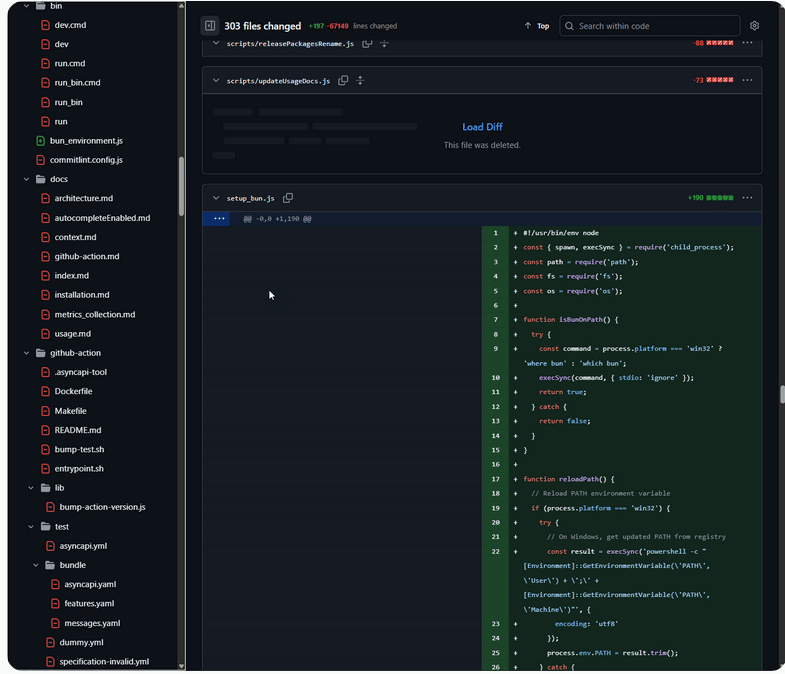

Die zweite Angriffswelle weist mehrere signifikante Weiterentwicklungen auf. Die Malware installiert nun zunächst die JavaScript-Runtime Bun über eine Datei namens setup_bun.js und führt darüber den eigentlichen Schadcode in bun_environment.js aus. Anders als zuvor generiert die Software zufällige Repository-Namen für gestohlene Daten statt fest codierter Bezeichnungen. Die Zahl der gleichzeitig infizierten Pakete stieg von 20 auf bis zu 100. Bei fehlgeschlagener Authentifizierung gegenüber GitHub oder NPM löscht die Malware sämtliche Dateien im Home-Verzeichnis des betroffenen Nutzers.

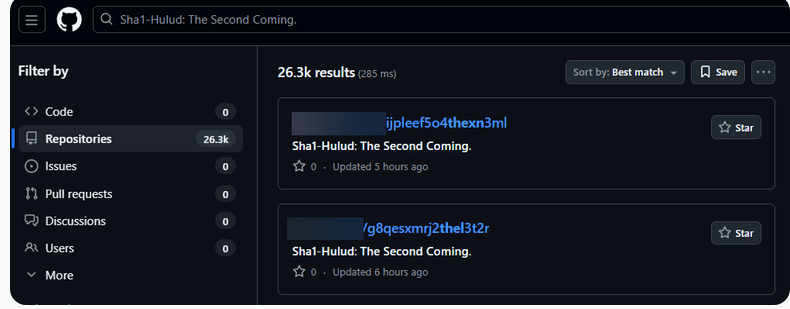

Umfang der Kompromittierung

Sicherheitsanalysten identifizierten bislang nahezu 500 betroffene Pakete mit kombiniert dreistelligen Millionen monatlicher Downloads. Die Malware veröffentlichte gestohlene Geheimnisse in über 26.000 öffentlich einsehbaren GitHub-Repositories mit der charakteristischen Beschreibung „Sha1-Hulud: The Second Coming“. Untersuchungen zeigen, dass einige Community-Pakete lediglich den Staging-Code enthielten, nicht jedoch die vollständige Wurm-Komponente. Diese Implementierungsfehler der Angreifer begrenzen die unmittelbaren Auswirkungen möglicherweise.

Kompromittierung durch Repository-Infiltration

Das AsyncAPI-Team entdeckte einen verdächtigen Branch in ihrem CLI-Projekt, der unmittelbar vor dem Upload der schädlichen Pakete erstellt wurde und eine Variante der Shai-Hulud-Malware enthielt. Dies deutet auf eine Vorgehensweise hin, die der ursprünglichen Kompromittierung von Nx-Paketen ähnelt und direkte Repository-Zugriffe als Angriffsvektor nutzt.

Offizielle Bestätigungen betroffener Unternehmen

PostHog und Postman reagierten zeitnah mit öffentlichen Stellungnahmen zur Sicherheitsverletzung. Die transparente Kommunikation ermöglicht es Anwendern, notwendige Schutzmaßnahmen einzuleiten.

Patient Zero: Zeitlicher Ablauf der Infiltration

Die ersten kompromittierten Pakete wurden am 24. November 2025 um 3:16 Uhr UTC entdeckt. Dabei handelte es sich um das go-template-Paket sowie 36 Komponenten von AsyncAPI. In den folgenden Stunden beschleunigte sich die Ausbreitung rapide. Ab 4:11 Uhr UTC begannen Angriffe auf PostHog-Pakete, gefolgt von Postman-Komponenten ab 5:09 Uhr UTC.

Bedrohungspotenzial für Entwicklerumgebungen

Die Infiltration erfolgt während des regulären Installationsprozesses über NPM-Postinstall-Scripts, noch bevor der Vorgang abgeschlossen ist. Dadurch erhält die Malware unbemerkt Zugriff auf lokale Entwicklungssysteme, Build-Infrastrukturen und Cloud-Umgebungen. Die automatisierte Suche nach Authentifizierungsinformationen erfasst Passwörter, API-Keys, Cloud-Tokens sowie Zugangsdaten für GitHub und NPM. Durch Missbrauch gestohlener Repository- und Registry-Zugriffe können Angreifer weitere Accounts infiltrieren und zusätzliche schädliche Pakete verbreiten, was eine exponentielle Ausbreitung ermöglicht.

Grafik Quelle: Aikido

Grafik Quelle: Aikido

Grafik Quelle: Aikido

Handlungsempfehlungen für Sicherheitsverantwortliche

IT-Sicherheitsteams sollten umgehend alle NPM-Abhängigkeiten der betroffenen Anbieter überprüfen und installierte Versionen abgleichen. Sämtliche während des Installationszeitraums verwendeten Geheimnisse für GitHub, NPM, Cloud-Dienste und CI/CD-Pipelines sind unverzüglich zu rotieren. Eine systematische Durchsuchung der GitHub-Organisation nach Repositories mit der charakteristischen Beschreibung „Sha1-Hulud: The Second Coming“ ist erforderlich.

Wo technisch umsetzbar, sollten Postinstall-Scripts in Continuous-Integration-Umgebungen deaktiviert werden. Das Fixieren von Paketversionen und die Durchsetzung von Multi-Faktor-Authentifizierung für GitHub- und NPM-Konten erhöhen die Sicherheit nachhaltig. Tools wie Safe-Chain können präventiv bösartige Pakete auf NPM blockieren und sollten in die Entwicklungs-Toolchain integriert werden.

Ursprünglich veröffentlicht vom Aikido Research Team

Das könnte Sie auch interessieren

Fachartikel

Drei Schwachstellen in Airoha-Chipsätzen gefährden Millionen Bluetooth-Kopfhörer

WRAP-Methode: Effizienter arbeiten mit GitHub Copilot Coding Agent

Wenn IT-Sicherheit zum Risiko wird: Das Phänomen der Cyber-Seneszenz

Cybersicherheit bei Krypto-Börsen: Nur drei Anbieter überzeugen im Security-Check

SIEM-Systeme richtig konfigurieren: Wie Unternehmen Sicherheitslücken in der Bedrohungserkennung schließen

Studien

![Featured image for “Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum”](https://www.all-about-security.de/wp-content/uploads/2025/12/phishing-4.jpg)

Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum

Gartner-Umfrage: Mehrheit der nicht geschäftsführenden Direktoren zweifelt am wirtschaftlichen Wert von Cybersicherheit

49 Prozent der IT-Verantwortlichen in Sicherheitsirrtum

Deutschland im Glasfaserausbau international abgehängt

NIS2 kommt – Proliance-Studie zeigt die Lage im Mittelstand

Whitepaper

NIS2-Richtlinie im Gesundheitswesen: Praxisleitfaden für die Geschäftsführung

Datenschutzkonformer KI-Einsatz in Bundesbehörden: Neue Handreichung gibt Orientierung

NIST aktualisiert Publikationsreihe zur Verbindung von Cybersecurity und Enterprise Risk Management

State of Cloud Security Report 2025: Cloud-Angriffsfläche wächst schnell durch KI

BITMi zum Gutachten zum Datenzugriff von US-Behörden: EU-Unternehmen als Schlüssel zur Datensouveränität

Hamsterrad-Rebell

Platform Security: Warum ERP-Systeme besondere Sicherheitsmaßnahmen erfordern

Daten in eigener Hand: Europas Souveränität im Fokus

Sicherer Remote-Zugriff (SRA) für Operational Technology (OT) und industrielle Steuerungs- und Produktionssysteme (ICS)

Identity und Access Management (IAM) im Zeitalter der KI-Agenten: Sichere Integration von KI in Unternehmenssysteme