Sicherheitsforscher haben eine alternative Methode entdeckt, um die Windows-Out-of-Box-Experience (OOBE) zu umgehen. Die Lücke ermöglicht es, noch während der Ersteinrichtung auf die Befehlszeile zuzugreifen – und zwar mit den Rechten des Systemkontos „defaultuser0“. Dieses Konto ist standardmäßig Mitglied der lokalen Administratorengruppe und erlaubt dadurch weitreichende Systemeingriffe.

Eine neu dokumentierte Schwachstelle in der Out-of-Box-Experience (OOBE) von Windows ermöglicht es Benutzern, Sicherheitsbeschränkungen zu umgehen und vollständigen Administratorzugriff auf die Eingabeaufforderungsfunktionen zu erhalten, selbst wenn die von Microsoft vorgesehenen Schutzmaßnahmen aktiv sind.

Sicherheitsforscher haben eine alternative Methode zum Ausnutzen der Windows-OOBE identifiziert, die die bekannten Einschränkungen der Tastenkombination Umschalt+F10 umgeht.

Die Sicherheitslücke ermöglicht es Benutzern, über das Konto „defaultuser0“, das während des Ersteinrichtungsprozesses Mitglied der lokalen Administratorengruppe bleibt, eine erweiterte Befehlszeilenshell mit Administratorrechten zu starten.

Was ist OOBE?

Die Windows Out-of-Box-Experience (OOBE) bezeichnet eine Abfolge von Bildschirmen, die beim ersten Start nach der Installation des Betriebssystems angezeigt werden. Sie kann auch manuell ausgelöst werden – etwa durch das Windows-Tool Sysprep, das den Rechner nach einem Neustart in den OOBE-Zustand versetzt.

OOBE dient in erster Linie der Ersteinrichtung des Systems. Dazu gehören die Auswahl von Sprache und Tastaturlayout, das Anlegen erster Benutzerkonten sowie die Konfiguration der Datenschutzeinstellungen.

Grafik Quelle: kanbach.org

Blast from the past: Umschalt + F10 für die erweiterte Eingabeaufforderung

In der Geschichte von OOBE ist die Tastenkombination Umschalt + F10 eine bekannte, aber gefährliche Funktion innerhalb von OOBE, die von regulären Domänenbenutzern ausgenutzt werden könnte, die zunächst über das Intune-Unternehmensportal einen Push-Button-Reset durchführen, um ihren PC zurückzusetzen, und dann Umschalt + F10 in OOBE verwenden, um eine erweiterte Eingabeaufforderung zu starten.

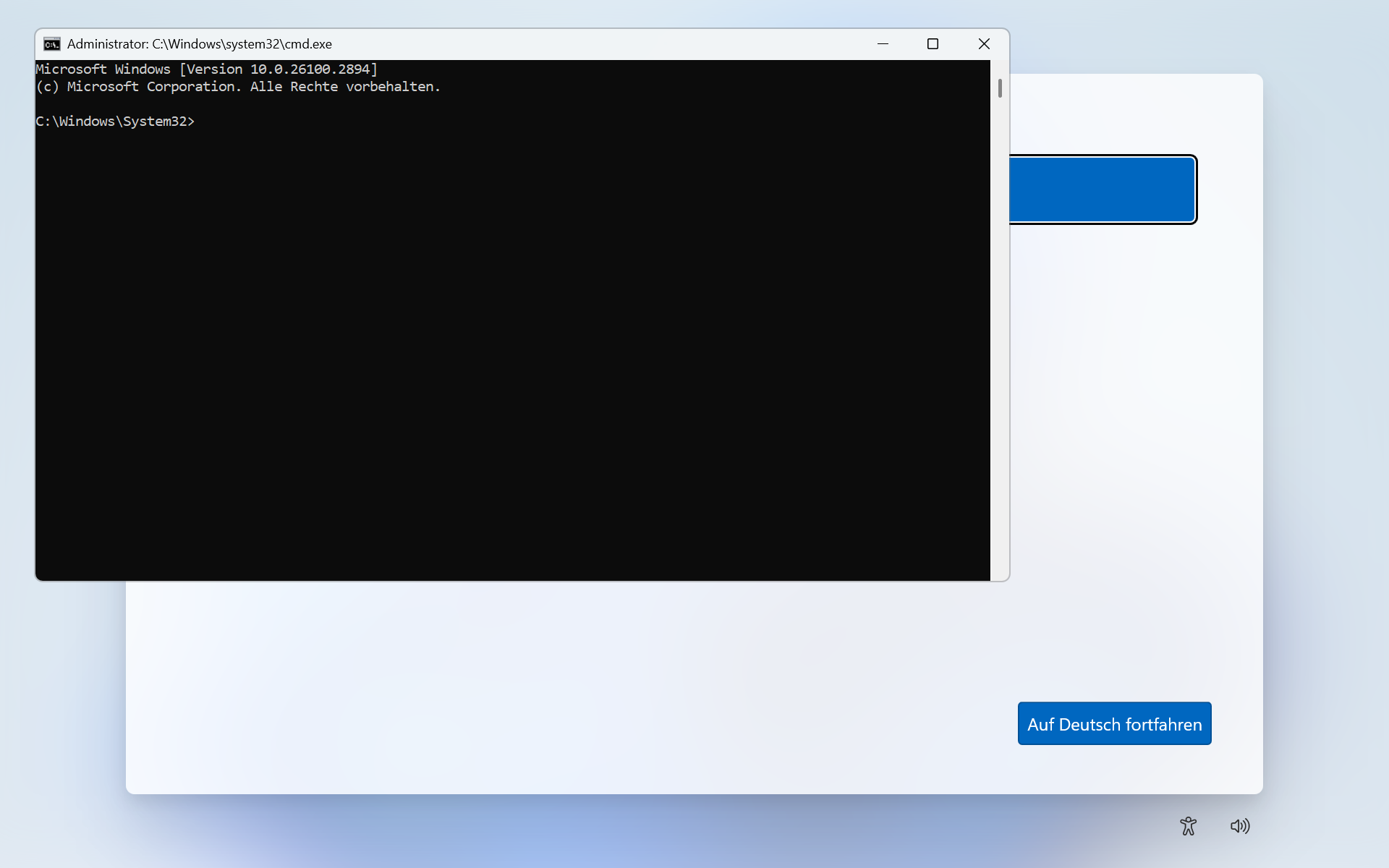

Grafik Quelle: kanbach.org

OOBE wird im Kontext des lokalen Benutzerkontos „defaultuser0“ ausgeführt, das während OOBE ein temporärer Benutzer ist und Mitglied der lokalen Administratorengruppe ist. Eine als dieser Benutzer ausgeführte Befehlsshell könnte verwendet werden, um weitere lokale Administratorkonten zu erstellen, das Kennwort des integrierten Administrators zu ändern oder eine Hintertür im Betriebssystem einzurichten.

Glücklicherweise gibt es eine Möglichkeit, die Verknüpfung zu deaktivieren, indem eine leere Datei mit dem Namen DisableCMDRequest.tag im Ordner C:\Windows\Setup\Scripts\ abgelegt wird. Die Datei muss nach jedem Löschvorgang vorhanden sein. Wie dies erreicht werden kann, ist unter https://call4cloud.nl/the-oobe-massacre-the-beginning-of-shift-f10/ ausführlich beschrieben.

Nun könnte man also davon ausgehen, dass durch das Erstellen dieser Datei kein Ausbruch mehr möglich ist, oder? Nicht ganz, denn im folgenden Abschnitt wird die neue Methode zum Starten einer Shell mit erhöhten Rechten beschrieben.

Alternative Möglichkeit zum Starten einer Shell: Win + R zur Rettung

Innerhalb von OOBE ist es möglich, eine versteckte Befehls-Shell zu starten oder beliebige andere Befehle über den Dialog „Ausführen“ auszuführen. Diese Technik ist nicht mit der Tastenkombination „Umschalt + F10“ verbunden.

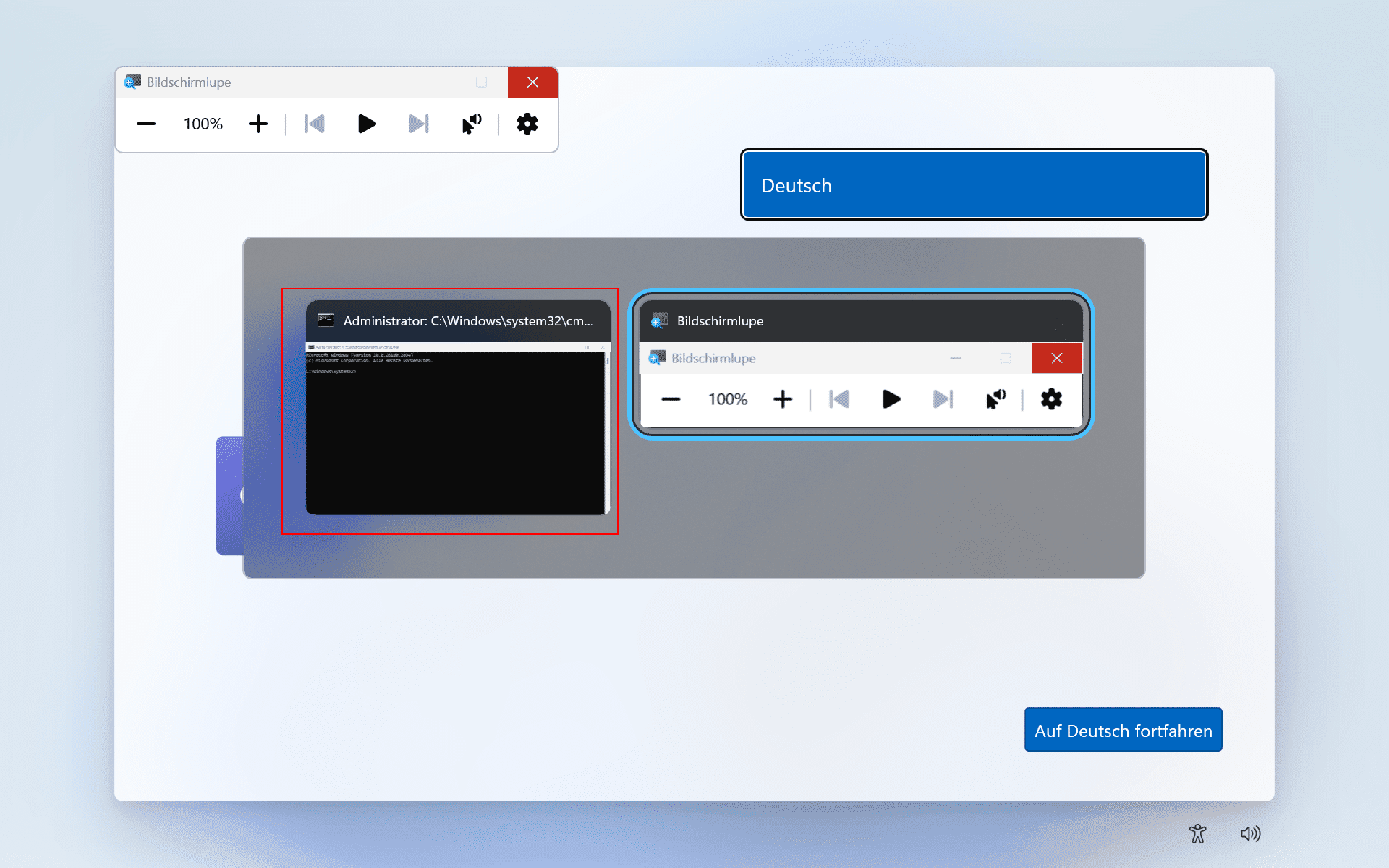

Um den Dialog „Ausführen“ zu starten, können Sie die Tastenkombination Win + R verwenden, wie Sie es in einer normalen Windows-Sitzung tun würden. Moment mal … ist das wirklich so einfach? Nun, fast – damit diese Tastenkombination funktioniert, muss der Fokus zunächst auf einem anderen Fenster liegen. Als Beispiel kann das Tool Magnify.exe über die Eingabehilfen geöffnet werden. Wenn Sie auf das Fenster „Magnify“ klicken und Win + R eingeben, wird der Dialog „Ausführen“ gestartet.

Dieser Dialog befindet sich jedoch im Hintergrund und ist nicht direkt sichtbar. Seine Existenz kann jedoch durch Eingabe von Alt+Tab zum Wechseln zwischen den Fenstern angezeigt werden. Wie bereits erwähnt, ist der Benutzer, der mit dem Dialog und allen nachfolgenden Aktionen verknüpft ist, defaultuser0. Da dieser Benutzer ein Administrator ist, kann über den Dialog „Ausführen“

Um Ausführen zum Starten einer Shell mit erhöhten Rechten zu verwenden, muss zunächst der Fokus auf das Dialogfeld Ausführen gesetzt werden. Durch Eingabe von cmd.exe und anschließendem Drücken von Strg + Umschalt + Eingabetaste wird eine Berechtigungsabfrage ausgeführt (Zustimmung). Wenn diese UAC-Abfrage durch Klicken auf „Ja“ akzeptiert wird, wird eine Eingabeaufforderung mit erhöhten Rechten geöffnet, die jedoch weiterhin im Hintergrund ausgeführt wird. Durch Eingabe von Befehlen ist es dennoch möglich, mit dieser Shell zu interagieren.

Grafik Quelle: kanbach.org

Grafik Quelle: kanbach.org

Lokale Benutzer könnten dieses Verhalten ausnutzen, um Hintertürkonten zu erstellen oder das System willkürlich zu verändern. Dies funktioniert sogar, wenn die Datei C:\Windows\Setup\Scripts\DisableCMDRequest.tag vorhanden ist, eine Datei, die verhindern soll, dass die bekannte Tastenkombination Umschalt + F10 eine sichtbare Shell mit erhöhten Rechten öffnet.

Derzeit ist keine Abhilfe bekannt, und Microsoft betrachtet diese Tastenkombination nicht als Sicherheitsproblem („[…] da OOBE in einer Administratorsitzung ausgeführt wird und das unbeaufsichtigt lassen eines neuen Geräts während OOBE dem Entriegeln des Computers entspricht.“).

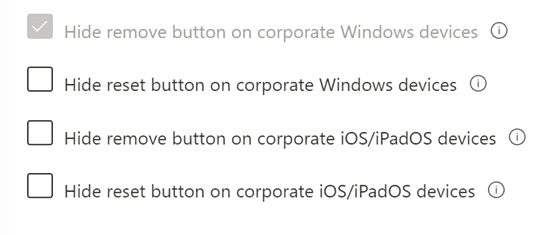

Aus diesem Grund besteht die beste Möglichkeit, Domänenbenutzer daran zu hindern, ihren PC über das Unternehmensportal zurückzusetzen und dann als lokaler Administrator in OOBE zu agieren, darin, die Schaltfläche „Zurücksetzen“ für Benutzer im Unternehmensportal auszublenden. Navigieren Sie dazu zunächst zum Microsoft Intune Admin Center, wählen Sie dann im linken Bereich Mandantenverwaltung und anschließend Anpassung. Ändern Sie anschließend entweder die Standardrichtlinie oder eine benutzerdefinierte Richtlinie, falls Sie in der Vergangenheit eine erstellt haben. Stellen Sie in der Richtlinie sicher, dass „Zurücksetzen-Schaltfläche auf Windows-Geräten des Unternehmens ausblenden“ aktiviert ist.

Fazit des Sicherheitsexperten

Die Windows-Out-of-Box-Experience (OOBE) läuft standardmäßig mit hohen Benutzerrechten – ein potenzielles Risiko, wenn sie von Mitarbeitern mit eingeschränkten Konten genutzt werden kann. Über Funktionen wie den Push-Button-Reset in Microsoft Intune lässt sich OOBE in manchen Fällen sogar gezielt aufrufen.

Microsoft hat zwar Maßnahmen eingeführt, um zu verhindern, dass während der OOBE-Sitzung unkompliziert eine Shell geöffnet werden kann. Diese Schutzmechanismen sind jedoch unvollständig: Bestimmte Tastenkombinationen bleiben weiterhin wirksam und ermöglichen es, eine Eingabeaufforderung zu starten. Da der Konzern den Vorfall als „won’t fix“ einstuft, sollten Administratoren genau abwägen, welchen Nutzern sie Push-Button-Reset-Berechtigungen einräumen.

Quelle: blog.kanbach.org

Entdecken Sie mehr

Fachartikel

ShinyHunters-Angriffe: Mandiant zeigt wirksame Schutzmaßnahmen gegen SaaS-Datendiebstahl

Phishing-Angriff: Cyberkriminelle missbrauchen Microsoft-Infrastruktur für Betrugsmaschen

Wie Angreifer proprietäre KI-Modelle über normale API-Zugriffe stehlen können

KI-Agenten in cyber-physischen Systemen: Wie Deepfakes und MCP neue Sicherheitslücken öffnen

Sicherheitslücke in Cursor-IDE: Shell-Befehle werden zur Angriffsfläche

Studien

Deutsche Unicorn-Gründer bevorzugen zunehmend den Standort Deutschland

IT-Modernisierung entscheidet über KI-Erfolg und Cybersicherheit

Neue ISACA-Studie: Datenschutzbudgets werden trotz steigender Risiken voraussichtlich schrumpfen

Cybersecurity-Jahresrückblick: Wie KI-Agenten und OAuth-Lücken die Bedrohungslandschaft 2025 veränderten

![Featured image for “Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum”](https://cdn-ileiehn.nitrocdn.com/EZdGeXuGcNedesCQNmzlOazGKKpdLlev/assets/images/optimized/rev-68905f9/www.all-about-security.de/wp-content/uploads/2025/12/phishing-4.jpg)

Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum

Whitepaper

DigiCert veröffentlicht RADAR-Bericht für Q4 2025

Koordinierte Cyberangriffe auf polnische Energieinfrastruktur im Dezember 2025

Künstliche Intelligenz bedroht demokratische Grundpfeiler

Insider-Risiken in Europa: 84 Prozent der Hochrisiko-Organisationen unzureichend vorbereitet

ETSI veröffentlicht weltweit führenden Standard für die Sicherung von KI

Hamsterrad-Rebell

NIS2: „Zum Glück gezwungen“ – mit OKR-basiertem Vorgehen zum nachhaltigen Erfolg

Cyberversicherung ohne Datenbasis? Warum CIOs und CISOs jetzt auf quantifizierbare Risikomodelle setzen müssen

Identity Security Posture Management (ISPM): Rettung oder Hype?

Platform Security: Warum ERP-Systeme besondere Sicherheitsmaßnahmen erfordern