Zeitmangel und die unklare Priorisierung von Schwachstellen und Patches setzen Unternehmen Risiken von Cyberangriffen aus

Ivanti, die Automatisierungsplattform, die IT-Assets von der Cloud bis zum Edge entdeckt, verwaltet, sichert und wartet, hat die Ergebnisse einer Studie zum Thema Patching veröffentlicht. Demnach empfindet eine Mehrheit (71 %) der IT- und Sicherheitsexperten Patchen als zu komplex, umständlich und zeitaufwändig. Auch die Corona-Pandemie zeigt Auswirkungen auf das Thema: So gaben 57 % der Befragten an, dass Remote-Arbeit die Komplexität und den Umfang des Patch-Managements gesteigert hat. Nicht zuletzt deshalb rückt Patching häufig vor anderen Aufgaben in den Hintergrund, wie 62 % der Befragten angaben.

Patches kosten (zu viel) Zeit

Doch wofür wenden Sicherheitsteams im Detail beim Patching ihre Zeit auf? 53 % der Umfrageteilnehmer gaben an, dass das Management und die Priorisierung kritischer Schwachstellen den größten Teil ihrer Zeit in Anspruch nimmt. Auf Platz zwei folgt die Bereitstellung von Lösungen für fehlgeschlagene Patches (19 %), dann das Testen von Patches (15 %) und schließlich die Koordination mit anderen Abteilungen (10 %). Die Herausforderungen, mit denen IT- und Sicherheitsteams beim Patching konfrontiert sind, könnten der Grund dafür sein, dass 49 % der Befragten die derzeitigen Patch-Management-Protokolle ihres Unternehmens nicht ausreichend finden, um Risiken wirksam zu minimieren.

Angreifer machen Tempo

Gleichzeitig nimmt die Geschwindigkeit weiter zu, mit der Schwachstellen als Waffe eingesetzt werden. Deshalb ist Tempo auch ein wesentlicher Faktor bei der Abwehr von Angriffen. Zur Verdeutlichung: Es dauert im Schnitt zwischen 100 und 120 Tage, bis Unternehmen einen verfügbaren Patch ausrollen. Bedrohungsakteure benötigen jedoch durchschnittlich nur 22 Tage nach Veröffentlichung einer Schwachstelle, um einen funktionsfähigen Exploit zu entwickeln, so eine Analyse der Rand Corporation.

Johannes Carl, Expert Manager PreSales – UxM & Security bei Ivanti, bewertet die Studie: „Diese Ergebnisse kommen zu einer Zeit, in der IT- und Sicherheitsteams mit den Herausforderungen des ,Everywhere Workplace‘ konfrontiert sind: Teams arbeiten zunehmend verteilt – in einem ganz neuen Ausmaß. In diesem Zusammenhang nehmen auch Ransomware-Angriffe zu, mit den entsprechenden Auswirkungen auf Wirtschaft und Politik. Die meisten Unternehmen verfügen nicht über den Überblick oder die Ressourcen, um aktuelle Bedrohungen wie Ransomware mit allen dazugehörigen ausgenutzten Schwachstellen in Verbindung zu bringen. Die Kombination aus risikobasierter Schwachstellenpriorisierung und automatisierter Patch Intelligence aber kann Schwachstellen offenlegen, die aktiv in Verbindung mit Ransomware ausgenutzt werden. So können IT- und Sicherheitsteams nahtlos Patches bereitstellen und Probleme lösen, die ein Risiko für Unternehmen darstellen.“ Das Analystenhaus Gartner bezeichnet risikobasiertes Schwachstellenmanagement als eines der wichtigsten Sicherheitsprojekte, auf das sich Experten für Sicherheits- und Risikomanagement im Jahr 2021 einstellen müssen.

Der WannaCry-Ransomware-Angriff, bei dem schätzungsweise 200.000 Computer in 150 Ländern verschlüsselt wurden, ist ein Paradebeispiel für die schwerwiegenden Folgen, die auftreten können, wenn Patches nicht rechtzeitig angewendet werden. Ein Patch für die Sicherheitslücke, die von der Ransomware ausgenutzt wurde, existierte bereits mehrere Monate vor dem ersten Angriff, doch viele Organisationen haben ihn nicht implementiert. Und selbst jetzt, vier Jahre später, haben zwei Drittel der Unternehmen ihre Systeme immer noch nicht gepatcht. Dennoch werden Organisationen auf der ganzen Welt immer noch von WannaCry-Ransomware-Angriffen heimgesucht; von Januar bis März 2021 stieg die Zahl der von WannaCry-Ransomware betroffenen Organisationen um 53 %.

Ivanti befragte für die Studie über 500 IT- und Sicherheitsexperten in Unternehmen in Nordamerika und EMEA. Hier geht es zum Download der Studie.

Fachartikel

Anwendungsmodernisierung mit KI-Agenten: Erwartungen versus Realität in 2026

Von NGINX Ingress zur Gateway API: Airlock Microgateway als Sicherheitsupgrade für Kubernetes

Nosey Parker: CLI-Werkzeug spürt sensible Informationen in Textdaten und Code-Repositories auf

Cyberkriminelle nutzen Google Tasks für großangelegte Phishing-Angriffe

KI-gestütztes Penetrationstest-Framework NeuroSploit v2 vorgestellt

Studien

![Featured image for “Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum”](https://www.all-about-security.de/wp-content/uploads/2025/12/phishing-4.jpg)

Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum

Gartner-Umfrage: Mehrheit der nicht geschäftsführenden Direktoren zweifelt am wirtschaftlichen Wert von Cybersicherheit

49 Prozent der IT-Verantwortlichen in Sicherheitsirrtum

Deutschland im Glasfaserausbau international abgehängt

NIS2 kommt – Proliance-Studie zeigt die Lage im Mittelstand

Whitepaper

NIS2-Richtlinie im Gesundheitswesen: Praxisleitfaden für die Geschäftsführung

Datenschutzkonformer KI-Einsatz in Bundesbehörden: Neue Handreichung gibt Orientierung

NIST aktualisiert Publikationsreihe zur Verbindung von Cybersecurity und Enterprise Risk Management

State of Cloud Security Report 2025: Cloud-Angriffsfläche wächst schnell durch KI

BITMi zum Gutachten zum Datenzugriff von US-Behörden: EU-Unternehmen als Schlüssel zur Datensouveränität

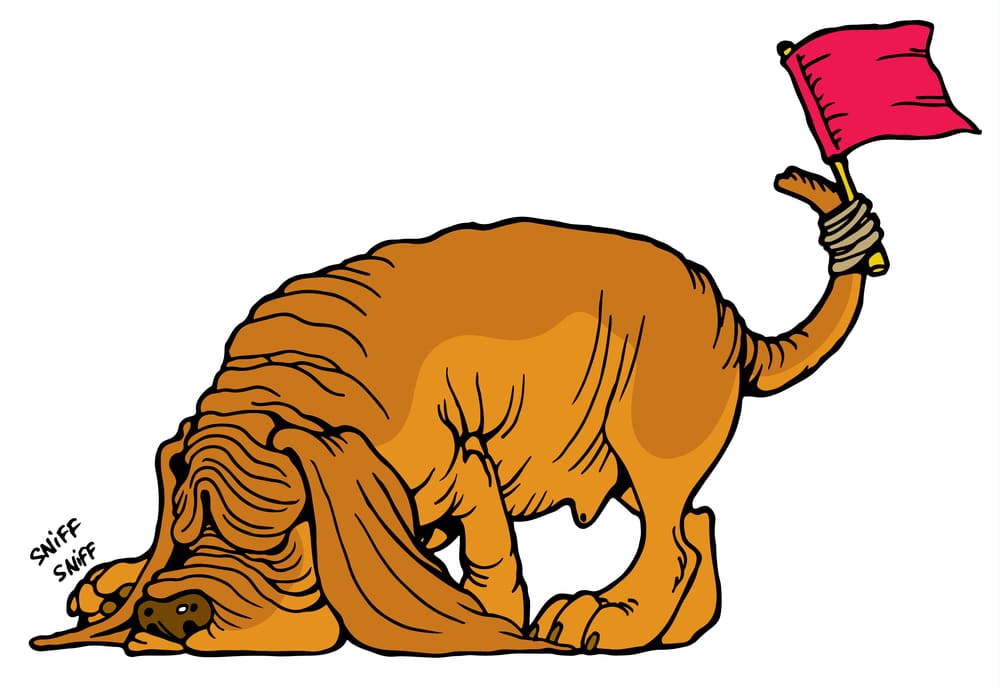

Hamsterrad-Rebell

Platform Security: Warum ERP-Systeme besondere Sicherheitsmaßnahmen erfordern

Daten in eigener Hand: Europas Souveränität im Fokus

Sicherer Remote-Zugriff (SRA) für Operational Technology (OT) und industrielle Steuerungs- und Produktionssysteme (ICS)

Identity und Access Management (IAM) im Zeitalter der KI-Agenten: Sichere Integration von KI in Unternehmenssysteme