Seit ihrem Auftauchen im April 2024 sorgt die Ransomware-as-a-Service-Gruppe (RaaS) „Embargo“ für Aufsehen in der Cyberkriminalität. Laut einem Bericht von TRM Labs dürfte die Gruppe bisher rund 34,2 Millionen US-Dollar an Transaktionsvolumina generiert haben. Besonders betroffen sind Unternehmen aus den USA, vor allem aus den Bereichen Gesundheitswesen, Unternehmensdienstleistungen und Fertigung.

Zu den prominenten Opfern zählen unter anderem American Associated Pharmacies, das Memorial Hospital and Manor in Georgia sowie das Weiser Memorial Hospital in Idaho. Die geforderten Lösegelder lagen teilweise bei bis zu 1,3 Millionen US-Dollar.

Der Bericht bietet einen detaillierten Einblick in die Arbeitsweise der noch jungen, aber hochentwickelten Ransomware-Gruppe und beleuchtet ihre Verbindungen zur bekannten Ransomware-Bande BlackCat.

Wichtigste Erkenntnisse

- TRM geht davon aus, dass Embargo aufgrund mehrerer technischer und verhaltensbezogener Ähnlichkeiten – darunter die Verwendung der Programmiersprache Rust, eine ähnlich gestaltete Website für Datenlecks und Überschneidungen in der Blockchain durch eine gemeinsame Wallet-Infrastruktur – eine Umbenennung oder Nachfolgeorganisation von BlackCat (ALPHV) sein könnte.

- Embargo wäscht Lösegeldzahlungen über Zwischen-Wallets, risikoreiche Börsen und sanktionierte Plattformen wie Cryptex.net. Etwa 18,8 Millionen US-Dollar liegen in nicht zugeordneten Wallets brach – ein Muster, das wahrscheinlich auf bewusste Umgehungstaktiken hindeutet.

- Die technische Raffinesse von Embargo lässt vermuten, dass künstliche Intelligenz (KI) und maschinelles Lernen (ML) eingesetzt werden, um Angriffe zu skalieren, überzeugendere Phishing-Köder zu entwickeln, Malware anzupassen und Operationen zu beschleunigen.

Ransomware-Gruppe „Embargo“: Kryptowährungen, Taktiken und Ziele

Die Ransomware-Gruppe Embargo nutzt Kryptowährungen wie Bitcoin und Monero, um Lösegeldzahlungen anonym und international zu erhalten. Trotz verstärkter Ermittlungen passen die Täter ihre Methoden kontinuierlich an, um Entdeckungen zu vermeiden.

Seit ihrem Auftauchen sorgt Embargo durch technische Raffinesse und gezielte Angriffe für Aufmerksamkeit. Nach einem RaaS-Modell stellt die Gruppe Partnern die nötigen Tools zur Verfügung, behält aber Kontrolle über Infrastruktur und Zahlungsabwicklung. Damit kann sie Angriffe schnell skalieren und verschiedene Branchen ins Visier nehmen, insbesondere Gesundheitswesen, Unternehmensdienstleistungen und Fertigung.

Im Gegensatz zu bekannteren Ransomware-Gruppen verzichtet Embargo auf auffälliges Branding oder medienwirksame Taktiken. Die Gruppe kombiniert finanzielle Motive mit gelegentlichen politischen Botschaften, was auf mögliche staatliche Verbindungen hinweist.

Embargo greift über ungepatchte Software-Schwachstellen oder Social Engineering ein, verschlüsselt Daten und exfiltriert sensible Informationen. Über eine eigene Website setzt die Gruppe säumige Opfer unter Druck. Die doppelte Erpressung – Verschlüsselung plus Datenabzug – erhöht den Druck erheblich und verstärkt finanzielle und reputative Schäden.

Geografisch konzentriert sich Embargo auf die USA, operiert aber auch in Europa und Asien, wobei besonders das Gesundheitswesen im Fokus steht, um maximale Wirkung zu erzielen.

Ist Embargo eine umbenannte Version von BlackCat?

TRM geht davon aus, dass Embargo eine umbenannte oder weiterentwickelte Nachfolgeversion von BlackCat sein könnte, die wahrscheinlich 2024 einen Exit-Scam durchgeführt hat, basierend auf den folgenden Off-Chain-Ähnlichkeiten:

- Beide Gruppen verwenden die Programmiersprache Rust. Rust bietet Angreifern mehrere technische Vorteile, darunter plattformübergreifende Kompatibilität und verbesserte Verschleierung. Dies ermöglicht die Entwicklung von Malware, die sowohl Windows- als auch Linux-Umgebungen angreifen kann.

- Die Datenleck-Website von Embargo ähnelt stark der von BlackCat – nicht nur im visuellen Design, sondern auch in der zugrunde liegenden Funktionalität und Inhaltsstruktur.

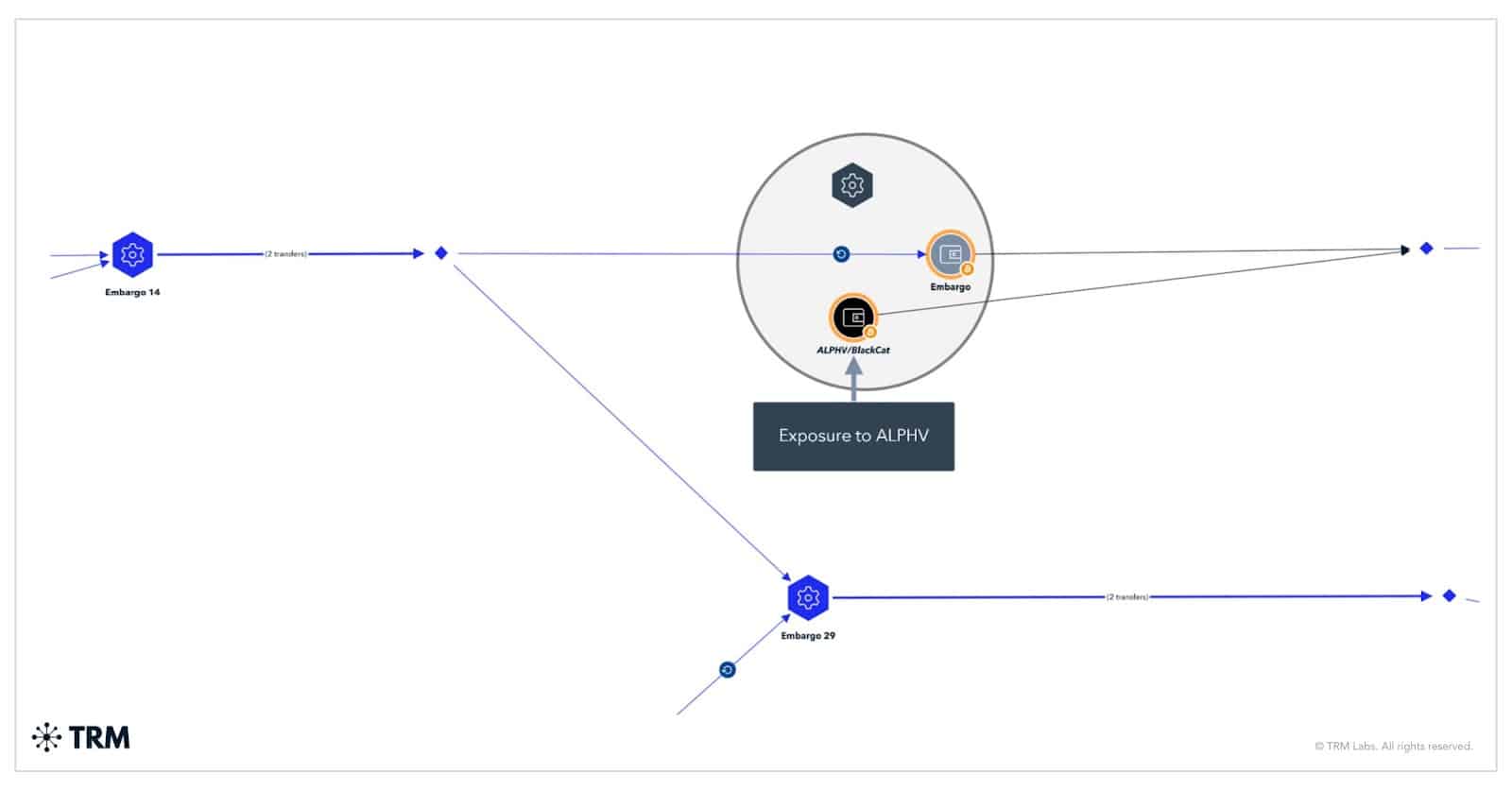

On-Chain-Links zu BlackCat

TRM hat außerdem bemerkenswerte Überschneidungen zwischen Embargo und BlackCat Ransomware in der Blockchain festgestellt, was die Einschätzung bestätigt, dass Embargo eine umbenannte Version der inzwischen aufgelösten Gruppe sein könnte. Historische Adressen mit Verbindungen zu BlackCat haben Gelder an Wallet-Cluster weitergeleitet, die mit Opfern von Embargo in Verbindung stehen. Darüber hinaus haben Embargo-Partner im Einklang mit ihrem RaaS-Modell an Kampagnen für andere Ransomware-Gruppen teilgenommen, was die opportunistische und flexible Natur der Beteiligung von Partnern an mehreren Operationen widerspiegelt.

Wie wäscht Embargo Gelder in der Blockchain?

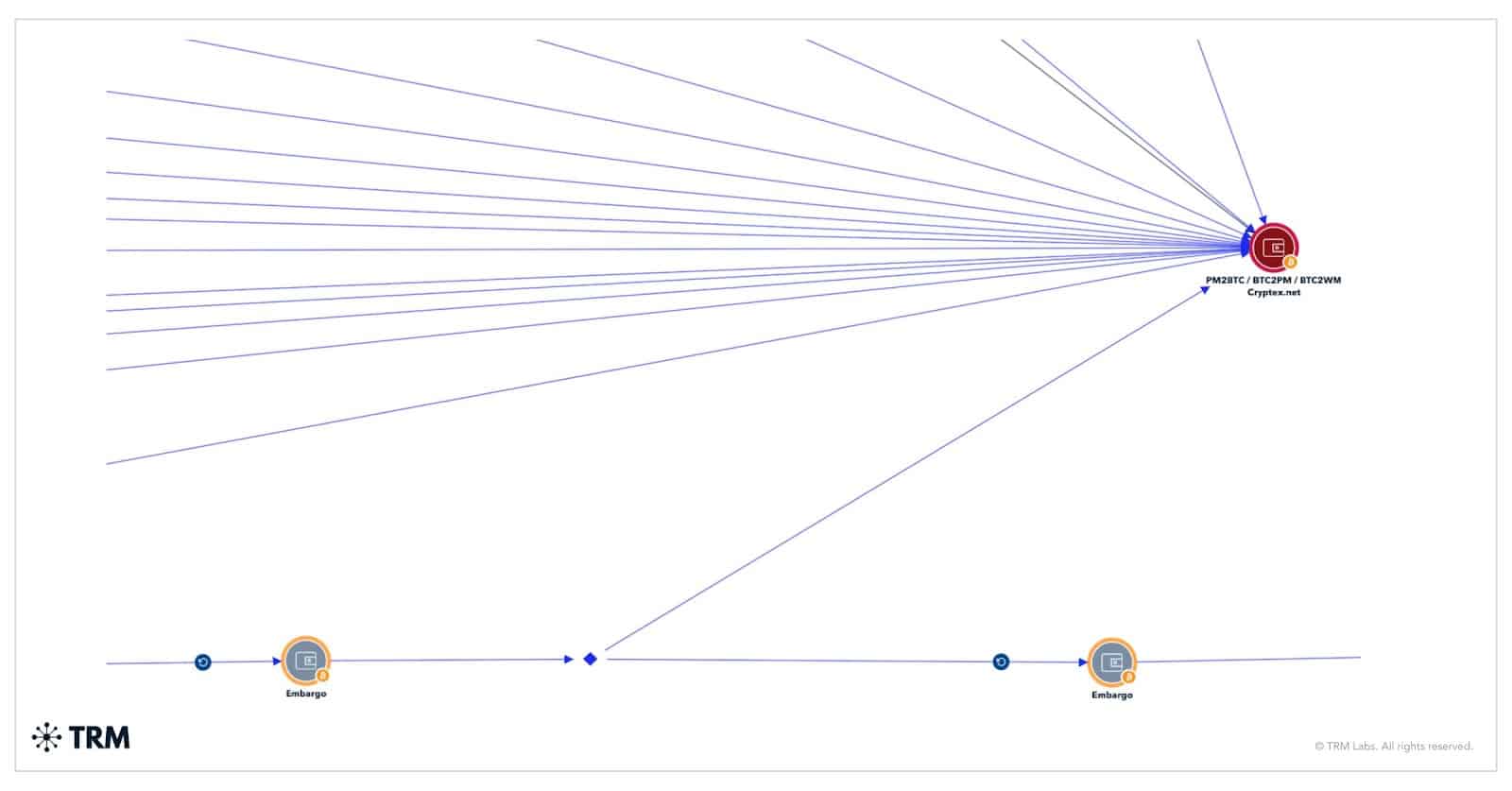

TRM hat Gelder von Zahlungsadressen der Opfer von Embargo zu einer Reihe von Zielen zurückverfolgt, darunter globale Anbieter von Dienstleistungen für virtuelle Vermögenswerte (VASPs), nicht verwahrende und risikoreiche Börsen, Mixing-Dienste, Peer-to-Peer-Marktplätze und die inzwischen sanktionierte Plattform Cryptex.net.

Während des gesamten Geldwäscheprozesses identifizierte TRM Hunderte von Einzahlungen in Höhe von insgesamt etwa 13,5 Millionen US-Dollar, die auf mehrere VASPs verteilt waren. Darüber hinaus beobachtete TRM zwischen Mai und August 2024 etwa 17 Einzahlungen in Höhe von insgesamt mehr als 1 Million US-Dollar, die über Cryptex.net geleitet wurden.

Einzahlungen von Embargo an Cryptnex.net

Zwischen-Wallets

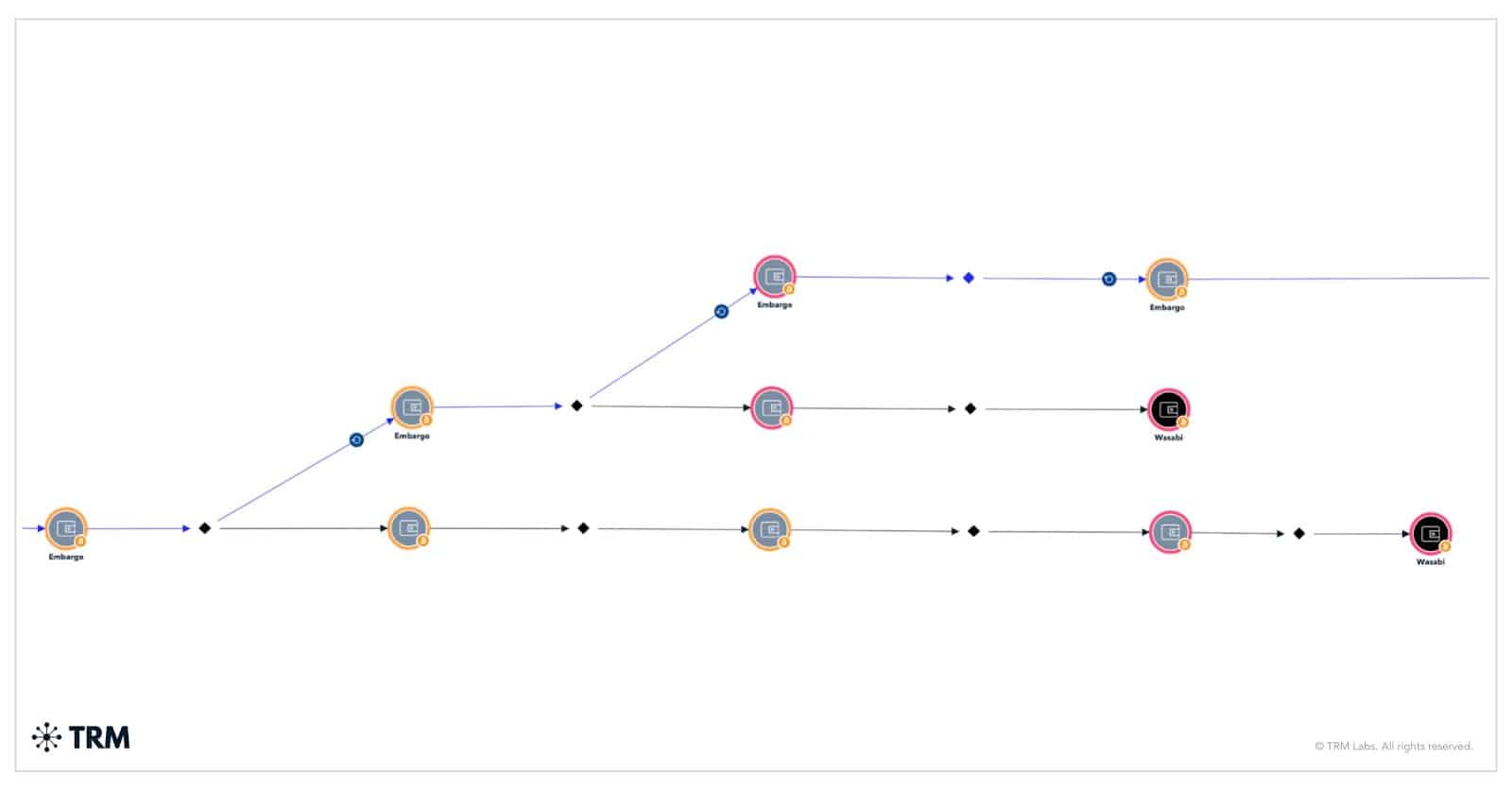

Obwohl TRM zwei Einzahlungen in den Wasabi-Mixer identifiziert hat, verlässt sich Embargo nicht in hohem Maße auf Mixer oder Cross-Chain-Bridges, um seine Aktivitäten zu verschleiern. Stattdessen wäscht die Gruppe Gelder in der Regel über Zwischen-Wallets – oft durch die Schichtung von Transaktionen über mehrere Adressen – bevor sie schließlich direkt bei VASPs eingezahlt werden.

Einzahlungen mit Embargo-Geldern, die zum Wasabi-Mixer transferiert werden

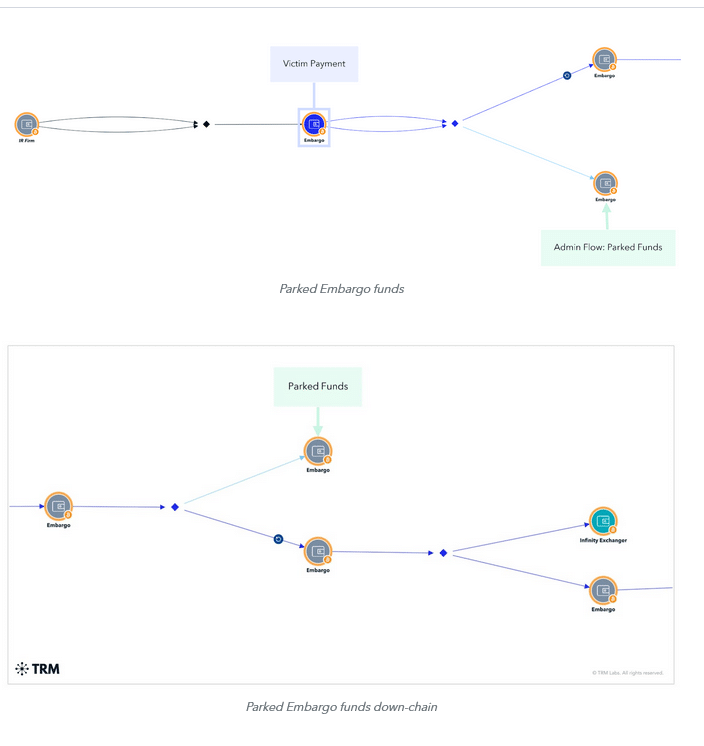

Parkende Gelder

TRM beobachtete auch Fälle, in denen Gelder nach der ersten Aufteilung ungenutzt blieben – darunter ein Geldfluss, der wahrscheinlich mit der administrativen Infrastruktur in Verbindung stand, und ein weiterer, der mit einem verbundenen Unternehmen in Verbindung stand. Weitere Assets wurden in verschiedenen Phasen des Geldwäschprozesses geparkt. Insgesamt verbleiben rund 18,8 Millionen US-Dollar an Geldern der Opfer auf nicht zugeordneten Adressen.

Dies ist wahrscheinlich eine bewusste Taktik, um einer Aufdeckung zu entgehen, indem Verhaltensmuster unterbrochen oder Bewegungen verzögert werden, bis die äußeren Bedingungen günstiger sind, z. B. aufgrund von Medienaufmerksamkeit, Netzwerkgebühren oder Liquidität. Verzögerungen können auch operative Faktoren widerspiegeln, darunter die Notwendigkeit von Unterstützung bei der weiteren Geldwäsche, interne Streitigkeiten zwischen den Akteuren oder der mögliche Verlust des Zugriffs auf Wallets.

TRM Labs: KI senkt die Eintrittsbarriere für RaaS-Gruppen

Die Ransomware-Gruppe Embargo könnte laut TRM Labs bereits mit KI-gestützten Tools arbeiten, um ihre Operationen zu optimieren. Der Einsatz von Künstlicher Intelligenz in der Ransomware-Szene nimmt zu: Gruppen nutzen sie zur Automatisierung von Angriffsschritten – von der Aufklärung und Schwachstellensuche über die Entwicklung von Malware mit mutierendem Code bis hin zur Erstellung überzeugender Phishing-Mails und Deepfakes.

KI als Waffe – und als Abwehrmittel

Während KI Angriffe beschleunigt und komplexer macht, setzen auch Verteidiger auf diese Technologie. Sie dient zur Erkennung verdächtigen Nutzerverhaltens, untypischer Dateiverschlüsselung und anderer Anzeichen einer Kompromittierung. Erfolgreiche Abwehr erfordert jedoch mehr: Kooperation zwischen öffentlichem und privatem Sektor, Blockchain-Analysen zur Nachverfolgung von Lösegeldflüssen sowie grundlegende Schutzmaßnahmen wie zeitnahes Patchen, Endpoint Detection & Response und gezielte Mitarbeiterschulungen.

Fazit

Embargo gilt weiterhin als hochentwickelte Bedrohung im Ransomware-Ökosystem. Der Einsatz der Programmiersprache Rust, komplexe Umgehungstechniken und doppelte Erpressung unterstreichen die Gefährlichkeit der Gruppe. Hinweise auf eine mögliche Verbindung oder Nachfolge zu BlackCat zeigen, wie flexibel sich solche Netzwerke neu formieren, um Identifizierung zu vermeiden und Partnerstrukturen zu erhalten. Für Unternehmen ist ein tiefes Verständnis der TTPs solcher Gruppen entscheidend, um Widerstandsfähigkeit und Reaktionsfähigkeit zu stärken.

*TRM Labs bietet Blockchain-Intelligence, um Strafverfolgungs- und nationale Sicherheitsbehörden, Finanzinstitute und Kryptowährungsunternehmen bei der Aufdeckung, Untersuchung und Bekämpfung von Krypto-Betrug und Finanzkriminalität zu unterstützen.

Weitere Tipps & Themen

Fachartikel

Diesel Vortex: Russische Phishing-Gruppe greift systematisch Logistikunternehmen an

Oblivion: Neue Android-Malware umgeht Sicherheitsschichten auf Samsung, Xiaomi und Co.

Starkiller: Phishing-Framework setzt auf Echtzeit-Proxy statt HTML-Klone

LockBit-Ransomware über Apache-ActiveMQ-Lücke: Angriff in zwei Wellen

Infoblox erweitert DDI-Portfolio: Neue Integrationen für Multi-Cloud und stärkere Automatisierung

Studien

KI beschleunigt Cyberangriffe: IBM X-Force warnt vor wachsenden Schwachstellen in Unternehmen

Finanzsektor unterschätzt Cyber-Risiken: Studie offenbart strukturelle Defizite in der IT-Sicherheit

CrowdStrike Global Threat Report 2026: KI beschleunigt Cyberangriffe und weitet Angriffsflächen aus

IT-Sicherheit in Großbritannien: Hohe Vorfallsquoten, steigende Budgets – doch der Wandel stockt

IT-Budgets 2026: Deutsche Unternehmen investieren mehr – und fordern messbaren Gegenwert

Whitepaper

Third Party Risk Management – auch das Procurement benötigt technische Unterstützung

EU-Toolbox für IKT-Lieferkettensicherheit: Gemeinsamer Rahmen zur Risikominderung

EU-Behörden stärken Cybersicherheit: CERT-EU und ENISA veröffentlichen neue Rahmenwerke

WatchGuard Internet Security Report zeigt über 1.500 Prozent mehr neuartige Malware auf

Armis Labs Report 2026: Früherkennung als Schlüsselfaktor im Finanzsektor angesichts KI-gestützter Bedrohungen

Hamsterrad-Rebell

Incident Response Retainer – worauf sollte man achten?

KI‑basierte E‑Mail‑Angriffe: Einfach gestartet, kaum zu stoppen

NIS2: „Zum Glück gezwungen“ – mit OKR-basiertem Vorgehen zum nachhaltigen Erfolg

Cyberversicherung ohne Datenbasis? Warum CIOs und CISOs jetzt auf quantifizierbare Risikomodelle setzen müssen