Das AhnLab Security Intelligence Center (ASEC) berichtet in einem Blogbeitrag über eine neue Angriffsmethode, bei der Proxyware über die Werbeanzeigen einer Freeware-Website verbreitet wird. Der verantwortliche Angreifer setzt seine Aktivitäten fort; in Südkorea wurden bereits mehrere Infektionsfälle registriert. Der Bericht enthält aktuelle Angriffsszenarien sowie Indikatoren für eine Kompromittierung (IoCs).

Bei den Angriffen kommt überwiegend Proxyware des Anbieters DigitalPulse zum Einsatz, die bereits in früheren Proxyjacking-Kampagnen genutzt wurde. In einigen Fällen wurde jedoch auch Software von Honeygain verteilt.

Proxyjacking: Bandbreite wird unbemerkt abgezweigt

Proxyjacking bezeichnet eine Angriffsmethode, bei der Cyberkriminelle ohne Zustimmung der Betroffenen Proxyware auf deren Systemen installieren. Diese Software leitet Teile der Internetbandbreite an externe Parteien weiter. Normalerweise erhalten Nutzer, die Proxyware bewusst installieren, eine finanzielle Gegenleistung. Erfolgt die Installation jedoch unbemerkt, profitieren allein die Angreifer, während die Ressourcen der Opfer heimlich missbraucht werden.

Das Vorgehen ähnelt dem bekannten Cryptojacking. Statt Kryptowährungen zu schürfen, nutzen die Angreifer hier die Bandbreite der infizierten Systeme.

Mehrere Sicherheitsunternehmen, darunter ASEC, haben Proxyjacking-Angriffe dokumentiert. Bereits 2023 entdeckte LevelBlue eine groß angelegte Kampagne mit der Proxyware DigitalPulse, die rund 400.000 Windows-Systeme infizierte. Auch in Korea wurden mehrfach entsprechende Angriffe gemeldet – und sie dauern an.

Als YouTube-Download-Seiten getarnte Angriffe

Einige Nutzer suchen bei Google nach relevanten Stichwörtern, um YouTube-Videos kostenlos herunterzuladen. Das Problem dabei ist, dass beim Versuch, Videos von Websites wie der unten abgebildeten herunterzuladen, Malware heruntergeladen wird.

YouTube-Videodownload-Seite Grafik Quelle: AhnLab Security Intelligence Center

Wenn ein Nutzer die URL eines YouTube-Videos eingibt, zeigt die Website einen Download-Button an. Durch Klicken auf den Button „Jetzt herunterladen“ werden Nutzer auf eine Werbeseite oder eine Seite weitergeleitet, auf der sie zum Download von Malware aufgefordert werden.

Gefälschte Videodownload-Seite und Malware-Download-Seite Grafik Quelle: AhnLab Security Intelligence Center

Der Angreifer nutzte GitHub als Plattform zur Verbreitung von Malware. Im Folgenden sind mehrere Repositorys aufgeführt, in denen Malware-Varianten hochgeladen wurden.

Auf GitHub hochgeladene Malware Grafik Quelle: AhnLab Security Intelligence Center

Malware analysieren

Flussdiagramm der Malware-Installation Grafik Quelle: AhnLab Security Intelligence Center

Die Funktionsweise der Malware entspricht früheren Fällen. Sie tarnt sich als Installationsdatei mit dem Namen „QuickScreenRecoder“ (quick-screen-recorder.exe), führt jedoch tatsächlich ein PowerShell-Skript aus. Ähnlich wie in früheren Fällen erstellt und führt sie nach der Überprüfung auf Sandboxes und virtuelle Maschinen ein PowerShell-Skript aus, um Proxyware zu installieren. Dabei installiert sie NodeJS, lädt schädliches JavaScript herunter und registriert es im Taskplaner.

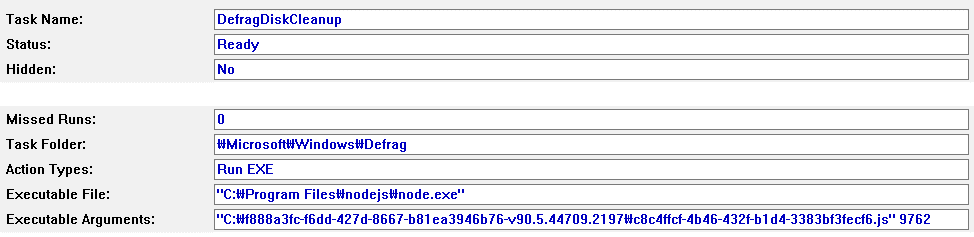

Die Aufgabe, bösartiges JavaScript über NodeJS auszuführen, wird unter dem Namen „DefragDiskCleanup“ registriert. Wenn JavaScript über NodeJS ausgeführt wird, verbindet es sich mit dem C&C-Server, überträgt grundlegende Informationen über das System im gleichen Format wie im vorherigen Fall und führt dann basierend auf der Antwort zusätzliche Befehle aus. Die heruntergeladene Antwort ist letztendlich ein PowerShell-Befehl, der Proxyware installiert.

Registrierte Aufgabe Grafik Quelle: AhnLab Security Intelligence Center

Die Download-Antwort ist ein PowerShell-Befehl, der ein PowerShell-Skript herunterlädt und ausführt, das für die Installation der Proxyware von DigitalPulse verantwortlich ist. Es gab jedoch Fälle, in denen stattdessen die Proxyware von Honeygain installiert wurde. Der Angreifer installiert die Proxyware „hgsdk.dll“ von Honeygain und registriert einen Launcher namens „FastCleanPlus.exe“ im Taskplaner, um sie auszuführen.

Komprimierte Datei mit Honeygain Proxyware Grafik Quelle: AhnLab Security Intelligence Center

Der Launcher ist dafür verantwortlich, die Funktion hgsdk_start() von „hgsdk.dll“ mit der API des Bedrohungsakteurs als Argument aufzurufen.

Routine des Honeygain Proxyware-Startprogramms Grafik Quelle: AhnLab Security Intelligence Center

Fazit

Kürzlich wurden DigitalPulse und Honeygain Proxyware über eine YouTube-Video-Download-Seite verbreitet. DigitalPulse ist dafür bekannt, dass es durch eine frühere Proxyjacking-Kampagne mindestens 400.000 Windows-Systeme infiziert hat. In diesem aktuellen Fall wurde ein anderes Zertifikat verwendet, aber dieselbe Proxyware. Die Proxyware-Malware ähnelt Coinminern, da sie die Ressourcen des Systems nutzt, um Gewinne zu erzielen.

Benutzer sollten vorsichtig sein bei Verhaltensweisen wie der Installation von ausführbaren Dateien von verdächtigen Websites oder Filesharing-Seiten, die keine offiziellen Websites sind und Werbung und Pop-ups anzeigen. Wenn ein System bereits infiziert ist, muss das V3-Produkt installiert werden, um weitere Malware-Infektionen zu verhindern.

File Detection

- Dropper/Win.Proxyware.C5783593 (2025.07.30.02)

- Unwanted/Win.Proxyware.R712792 (2025.07.14.00)

- Unwanted/Win.Proxyware.R716288 (2025.07.30.02)

- Trojan/Win.Proxyware.C5783607 (2025.07.30.02)

- Trojan/Win.Proxyware.C5783598 (2025.07.30.02)

- Downloader/Powershell.Proxyware.SC288772 (2025.07.20.00)

- Downloader/Powershell.Proxyware.SC287573 (2025.07.25.02)

- Downloader/JS.Proxyware.SC289893 (2025.07.29.00)

- Unwanted/Win.Proxyware.C5783612 (2025.07.30.02)

- Unwanted/Win.Proxyware.C5783613 (2025.07.30.02)

- Downloader/JS.Proxyware.SC290084 (2025.07.30.02)

- Downloader/JS.Proxyware.SC290112 (2025.07.31.00)

- Downloader/JS.Proxyware.SC290113 (2025.07.31.00)

- Downloader/Powershell.Proxyware.SC290085 (2025.07.30.02)

- Downloader/Powershell.Proxyware.SC290086 (2025.07.30.02)

- Downloader/Powershell.Proxyware.SC290087 (2025.07.30.02)

- Downloader/Powershell.Proxyware.SC290088 (2025.07.30.02)

Behavioral Diagnosis

- Execution/MDP.Powershell.M2514

Schauen Sie mal hier vorbei

Bild/Quelle: https://depositphotos.com/de/home.html

Fachartikel

Wenn Angreifer selbst zum Ziel werden: Wie Forscher eine Infostealer-Infrastruktur kompromittierten

Mehr Gesetze, mehr Druck: Was bei NIS2, CRA, DORA & Co. am Ende zählt

WinDbg-UI blockiert beim Kopieren: Ursachenforschung führt zu Zwischenablage-Deadlock in virtuellen Umgebungen

RISE with SAP: Wie Sicherheitsmaßnahmen den Return on Investment sichern

Jailbreaking: Die unterschätzte Sicherheitslücke moderner KI-Systeme

Studien

Deutsche Unicorn-Gründer bevorzugen zunehmend den Standort Deutschland

IT-Modernisierung entscheidet über KI-Erfolg und Cybersicherheit

Neue ISACA-Studie: Datenschutzbudgets werden trotz steigender Risiken voraussichtlich schrumpfen

Cybersecurity-Jahresrückblick: Wie KI-Agenten und OAuth-Lücken die Bedrohungslandschaft 2025 veränderten

![Featured image for “Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum”](https://www.all-about-security.de/wp-content/uploads/2025/12/phishing-4.jpg)

Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum

Whitepaper

ETSI veröffentlicht weltweit führenden Standard für die Sicherung von KI

Allianz Risk Barometer 2026: Cyberrisiken führen das Ranking an, KI rückt auf Platz zwei vor

Cybersecurity-Jahresrückblick: Wie KI-Agenten und OAuth-Lücken die Bedrohungslandschaft 2025 veränderten

NIS2-Richtlinie im Gesundheitswesen: Praxisleitfaden für die Geschäftsführung

Datenschutzkonformer KI-Einsatz in Bundesbehörden: Neue Handreichung gibt Orientierung

Hamsterrad-Rebell

Cyberversicherung ohne Datenbasis? Warum CIOs und CISOs jetzt auf quantifizierbare Risikomodelle setzen müssen

Identity Security Posture Management (ISPM): Rettung oder Hype?

Platform Security: Warum ERP-Systeme besondere Sicherheitsmaßnahmen erfordern

Daten in eigener Hand: Europas Souveränität im Fokus