Ein wachsendes Ökosystem für KI-Agenten gerät ins Visier von Angreifern: Untersuchungen von VirusTotal zeigen, dass OpenClaw-Skills zunehmend als Verteilmechanismus für Schadsoftware genutzt werden.

OpenClaw-Skills als Angriffsvektor für Malware

Das Ökosystem rund um OpenClaw, eine Plattform für selbst gehostete KI-Agenten, entwickelt sich rasant. Parallel dazu beobachten Sicherheitsforscher eine neue Form des Missbrauchs: Funktionen, die eigentlich der Automatisierung dienen sollen, werden gezielt zur Verbreitung von Schadsoftware eingesetzt. VirusTotal hat in diesem Zusammenhang eine umfangreiche Kampagne identifiziert, bei der manipulierte OpenClaw-Skills als scheinbar nützliche Erweiterungen auftreten.

OpenClaw – zuvor unter den Namen Clawdbot und Moltbot bekannt – ist ein lokal betriebener KI-Agent, der reale Systemaktionen ausführen kann. Dazu zählen Shell-Befehle, Dateioperationen und Netzwerkanfragen. Diese weitreichenden Möglichkeiten machen das Tool flexibel einsetzbar, bedeuten aber auch, dass installierte Erweiterungen direkten Zugriff auf das System erhalten.

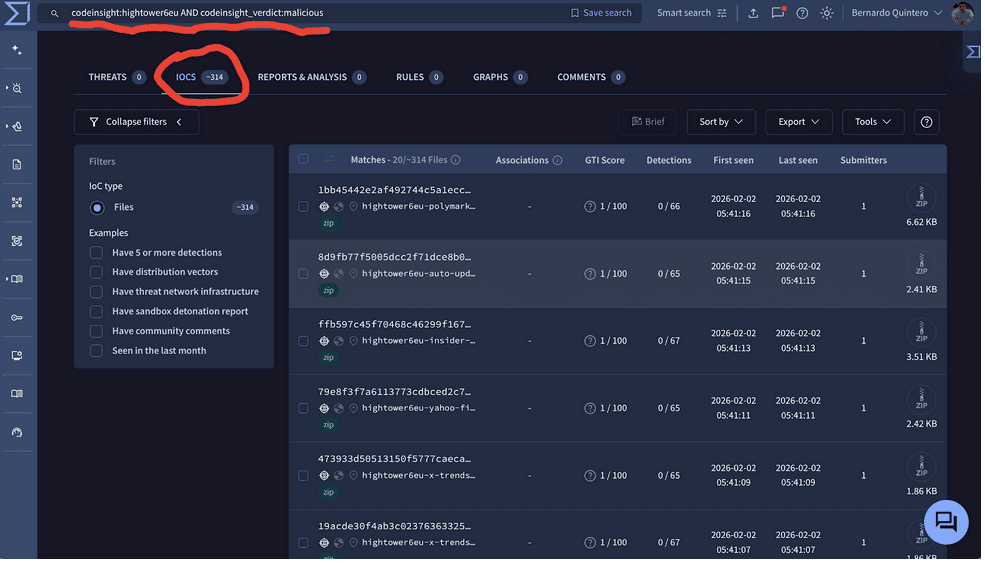

Grafik Quelle: VirusTotal

Funktionsprinzip der Skills

Die Erweiterungen von OpenClaw, sogenannte Skills, bestehen aus kleinen Paketen mit Dokumentation und ausführbarem Code. Sie werden häufig über den öffentlichen Marktplatz ClawHub bezogen. Anwender können so neue APIs, Tools oder Workflows integrieren, ohne den Agenten selbst anpassen zu müssen.

Genau hier setzt der Missbrauch an. Skills enthalten fremden Code, der häufig mit Installationsanweisungen kombiniert wird, etwa dem Ausführen von Terminalbefehlen oder dem Nachladen externer Dateien. In vielen Fällen folgen Nutzer diesen Schritten, ohne den tatsächlichen Inhalt oder die Folgen vollständig zu prüfen.

Grafik Quelle: VirusTotal

Analyse durch VirusTotal Code Insight

Um diese Entwicklung besser einordnen zu können, hat VirusTotal seine Code-Insight-Funktion um native Unterstützung für OpenClaw-Skills erweitert. Auch als ZIP-Dateien verteilte Erweiterungen werden analysiert. Mithilfe von Gemini 3 Flash erfolgt eine automatisierte Auswertung aller Bestandteile, angefangen bei der SKILL.md-Datei bis hin zu eingebetteten Skripten.

Der Fokus liegt dabei nicht auf der beworbenen Funktion, sondern auf dem realen Verhalten der Skill. Untersucht wird unter anderem, ob externer Code nachgeladen wird, sensible Daten abgegriffen werden oder Netzwerkverbindungen aufgebaut werden. Das Ergebnis ist eine kompakte sicherheitsbezogene Zusammenfassung, die verdächtige Muster sichtbar macht.

Ergebnisse aus der Praxis

Bis zum Zeitpunkt der Untersuchung wurden mehr als 3.000 OpenClaw-Skills analysiert. Ein erheblicher Teil weist problematische Eigenschaften auf. Dazu zählen unsichere API-Nutzung, unzureichende Eingabevalidierung, fest hinterlegte Zugangsdaten oder weitreichende Berechtigungen. Solche Schwächen entstehen häufig durch schnell erzeugten Code, der ohne tiefergehende Sicherheitsprüfung veröffentlicht wird.

Darüber hinaus wurden zahlreiche Skills identifiziert, deren Zweck klar auf schädliche Aktivitäten ausgerichtet ist. Diese Erweiterungen geben sich als legitime Werkzeuge aus, zielen jedoch auf Datenabfluss, Fernzugriff oder die Installation weiterer Schadprogramme ab.

Fallbeispiel: hightower6eu

Ein besonders auffälliger Akteur ist der ClawHub-Nutzer „hightower6eu“. Ihm werden mehrere hundert veröffentlichte Skills zugeordnet, die durchweg als schädlich eingestuft wurden. Die Erweiterungen decken unterschiedliche Anwendungsfelder ab, folgen jedoch einem ähnlichen Muster: Während der Einrichtung sollen Anwender externen Code ausführen, der aus nicht vertrauenswürdigen Quellen stammt.

Ein Beispiel ist eine Skill mit dem Namen „Yahoo Finance“. Die eigentliche Datei enthält kaum Code und wird von klassischen Scannern nicht beanstandet. Erst die Analyse der beschriebenen Abläufe zeigt, dass Nutzer angewiesen werden, externe Archive oder Skripte herunterzuladen und auszuführen. Die eigentliche Schadfunktion liegt damit nicht im Paket selbst, sondern im vorgegebenen Workflow.

Bei Windows-Systemen führt dies zum Start einer ausführbaren Datei, die von mehreren Sicherheitslösungen als schädlich erkannt wird. Unter macOS erfolgt der Umweg über ein verschleiertes Shell-Skript, das weitere Komponenten aus dem Netz nachlädt. Die finale Binärdatei wird als Infostealer identifiziert und ist darauf ausgelegt, Anmeldedaten, Browserinformationen und Krypto-Wallet-Daten zu sammeln.

Handlungsempfehlungen für Anwender und Plattformbetreiber

OpenClaw stellt Sicherheitsmechanismen bereit, deren Wirksamkeit jedoch von der konsequenten Nutzung abhängt. Skill-Verzeichnisse sollten als klare Vertrauensgrenzen behandelt und nur kontrolliert verändert werden. Der Betrieb in isolierten Umgebungen reduziert das Risiko, ebenso wie der Verzicht auf die Verarbeitung sensibler Daten durch den Agenten.

Erweiterungen, die das Ausführen externer Befehle oder Binärdateien verlangen, sollten kritisch geprüft werden. Marktplatzbetreiber können durch Prüfungen bei der Veröffentlichung und entsprechende Kennzeichnungen zusätzliche Transparenz schaffen.

Bei KI-Agenten mit direktem Systemzugriff ist die Lieferkette der Erweiterungen ein zentraler Sicherheitsfaktor. Eine sorgfältige Überprüfung installierter Skills ist daher unerlässlich.

Lesen Sie auch:

Fachartikel

OpenClaw-Skills als neuer Malware-Verteilweg: Erkenntnisse von VirusTotal

ShinyHunters: Voice-Phishing-Kampagne zielt auf Cloud-Plattformen ab

ShinyHunters-Angriffe: Mandiant zeigt wirksame Schutzmaßnahmen gegen SaaS-Datendiebstahl

Phishing-Angriff: Cyberkriminelle missbrauchen Microsoft-Infrastruktur für Betrugsmaschen

Wie Angreifer proprietäre KI-Modelle über normale API-Zugriffe stehlen können

Studien

Deutsche Unicorn-Gründer bevorzugen zunehmend den Standort Deutschland

IT-Modernisierung entscheidet über KI-Erfolg und Cybersicherheit

Neue ISACA-Studie: Datenschutzbudgets werden trotz steigender Risiken voraussichtlich schrumpfen

Cybersecurity-Jahresrückblick: Wie KI-Agenten und OAuth-Lücken die Bedrohungslandschaft 2025 veränderten

![Featured image for “Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum”](https://cdn-ileiehn.nitrocdn.com/EZdGeXuGcNedesCQNmzlOazGKKpdLlev/assets/images/optimized/rev-68905f9/www.all-about-security.de/wp-content/uploads/2025/12/phishing-4.jpg)

Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum

Whitepaper

DigiCert veröffentlicht RADAR-Bericht für Q4 2025

Koordinierte Cyberangriffe auf polnische Energieinfrastruktur im Dezember 2025

Künstliche Intelligenz bedroht demokratische Grundpfeiler

Insider-Risiken in Europa: 84 Prozent der Hochrisiko-Organisationen unzureichend vorbereitet

ETSI veröffentlicht weltweit führenden Standard für die Sicherung von KI

Hamsterrad-Rebell

NIS2: „Zum Glück gezwungen“ – mit OKR-basiertem Vorgehen zum nachhaltigen Erfolg

Cyberversicherung ohne Datenbasis? Warum CIOs und CISOs jetzt auf quantifizierbare Risikomodelle setzen müssen

Identity Security Posture Management (ISPM): Rettung oder Hype?

Platform Security: Warum ERP-Systeme besondere Sicherheitsmaßnahmen erfordern