Sicherheitsforscher von Unit 42 haben eine bislang unbekannte Android‑Spyware‑Familie entdeckt, die sie „LANDFALL“ nennen. Die Schadsoftware zielte gezielt auf Samsung‑Geräte und wurde offenbar über manipulierte Bilddateien verteilt, die eine bislang unbehobene Schwachstelle in Samsungs Bildverarbeitungsbibliothek ausnutzten (CVE‑2025‑21042).

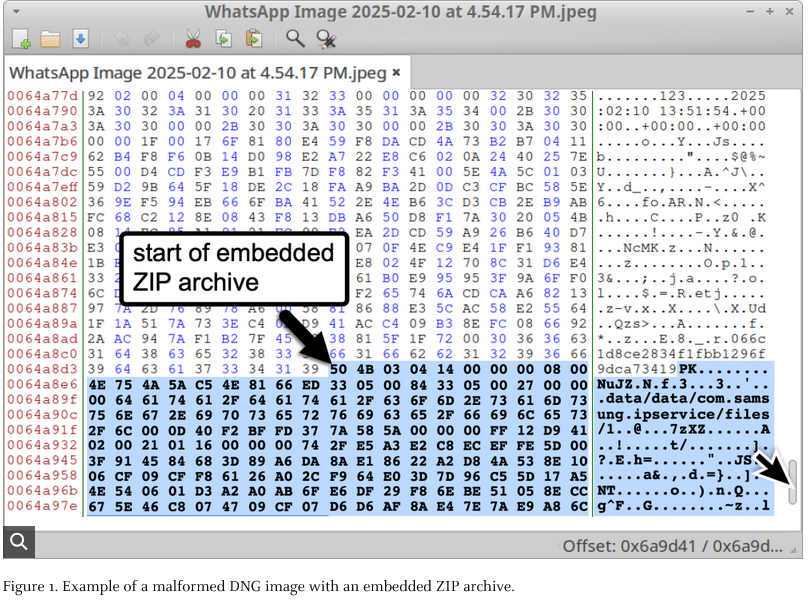

Den Erkenntnissen zufolge verwendeten die Angreifer bösartige DNG‑Bilddateien, die per WhatsApp verschickt wurden. Die kompromittierten Dateien enthielten einen Exploit für die Samsung‑Bibliothek, der bereits Mitte 2024 aktiv eingesetzt wurde — Monate bevor Samsung den Fehler im April 2025 schloss. Unit 42 stellte außerdem fest, dass die verwendete Schwachstelle Teil eines Musters ähnlicher Probleme ist, die auf mehreren mobilen Plattformen identifiziert wurden.

Technisch erlaubte LANDFALL umfassende Überwachungsfunktionen: Zurückgelassene Module sollen Mikrofonaufzeichnungen gestartet, Standortdaten gesendet sowie Fotos, Kontakte und Anrufprotokolle gesammelt haben. Die Angriffe deuten nach Analyse der Infrastruktur und der eingesetzten Werkzeuge auf professionelle Offensivakteure hin — Muster, wie sie bereits von kommerzieller Spyware im Nahen Osten bekannt sind.

Obwohl die Kampagne über WhatsApp‑Bilder lief, fand das Team keine bislang unbekannten Sicherheitslücken in WhatsApp selbst. Die Angriffstechnik erinnert an frühere Exploit‑Ketten, die auch Apple‑ und WhatsApp‑Zielsysteme betrafen und im August 2025 öffentlich diskutiert wurden. Eine weitere, in der gleichen Bibliothek liegende Zero‑Day‑Schwachstelle (CVE‑2025‑21043) wurde später, im September, ebenfalls gepatcht.

Wichtig ist: LANDFALL operierte monatelang unerkannt und wurde erst nachträglich dokumentiert. Die aktuelle Lage hat sich durch die von Samsung veröffentlichten Updates verbessert — Nutzer, die ihre Geräte seit April 2025 aktualisiert haben, gelten laut Unit 42 nicht mehr als unmittelbar gefährdet. Die Untersuchung konzentriert sich nun auf die historischen Angriffe und liefert einen seltenen Einblick in eine fortgeschrittene Spionageoperation, die bislang nicht öffentlich bekannt war.

Kernergebnisse

-

LANDFALL ist eine zielgerichtete Android‑Spyware, die vor allem Samsung‑Galaxy‑Geräte ins Visier nahm.

-

Verbreitung erfolgte über manipulierte DNG‑Bilddateien, die die Zero‑Day‑Lücke CVE‑2025‑21042 ausnutzten.

-

Aktivitätszeitraum begann mindestens Mitte 2024; die Lücke wurde von Samsung im April 2025 gepatcht.

-

Funktionsumfang: Mikrofonaufzeichnung, Standortverfolgung, Zugriff auf Fotos, Kontakte und Anrufprotokolle.

-

Hinweise in Infrastruktur und Technik sprechen für Verbindungen zu professionellen privaten Offensivakteuren im Nahen Osten.

Entdeckung der Android‑Spyware „LANDFALL“

Unit 42 hat bei Nachforschungen zu einer im August 2025 veröffentlichten iOS‑Exploit‑Kette eine bisher unbeachtete Android‑Spyware entdeckt, die das Team „LANDFALL“ nennt. Die Forscher fanden mehrere DNG‑Bilddateien mit eingebetteter Spyware, die offenbar in einer Exploit‑Kette auf Samsung‑Galaxy‑Geräte zielte. Analysen zeigen, dass diese Dateien die Schwachstelle CVE‑2025‑21042 in Samsungs Bildverarbeitungsbibliothek ausnutzen und so LANDFALL verbreiten — möglicherweise über Zero‑Click‑Exploits in Messaging‑Apps.

Die Suche begann nach den im August publik gewordenen iOS‑Security‑Patches für CVE‑2025‑43300 und einer WhatsApp‑Lücke (CVE‑2025‑55177), deren Kombination Zero‑Click‑Codeausführung durch manipulierte Bilder ermöglichte. Da zu dieser Exploit‑Kette kaum Beispiel‑Exploits öffentlich verfügbar waren, durchsuchte Unit 42 einschlägige Repositorien und stieß auf DNG‑Dateien, die im Verlauf von 2024 und Anfang 2025 auf VirusTotal hochgeladen worden waren.

Grafik Quelle: Unit 42

Dateinamen wie „WhatsApp Image …“ und „WA000“ deuten laut Unit 42 darauf hin, dass die Angreifer die Dateien über WhatsApp verbreiteten. Technisch extrahieren die fehlerhaften DNG‑Dateien ein angehängtes ZIP‑Archiv; daraus werden Shared‑Object‑Dateien (.so) entpackt und ausgeführt. Die Schwachstelle betrifft die Bibliothek libimagecodec.quram.so, die Samsung im April 2025 behoben hat. WhatsApp‑Forscher meldeten zudem eine ähnliche DNG‑Lücke (CVE‑2025‑21043) an Samsung.

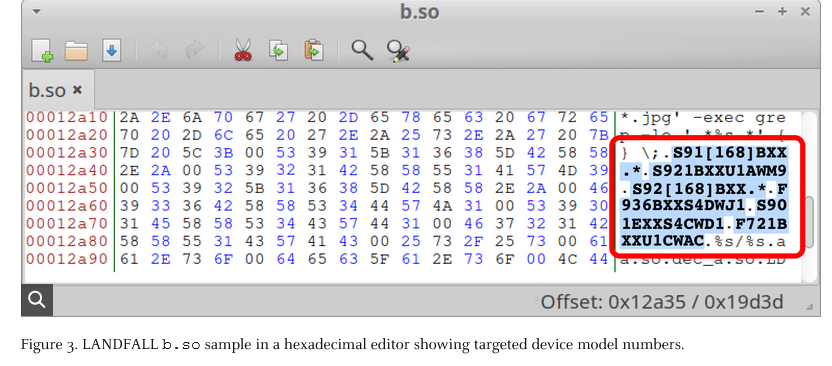

LANDFALL ist modular aufgebaut und offenbar auf Überwachung und Datenexfiltration ausgelegt. Zwei in den DNG‑Dateien eingebettete Komponenten sind laut Unit 42 der Loader b.so — ein ARM64‑ELF‑Shared‑Object, das als Backdoor dient — und l.so, ein SELinux‑Policy‑Manipulator, der erweiterte Berechtigungen und Persistenz ermöglichen soll. Die Analyse konzentriert sich vorerst auf b.so als initialen Loader des umfassenderen LANDFALL‑Frameworks.

Mögliche Funktionen von LANDFALL

Die Analyse der Komponente b.so deutet darauf hin, dass sie zahlreiche Funktionen vorbereitet, viele String‑Hinweise aber auf externe Module verweisen. Folgende Fähigkeiten lassen sich aus den eingebetteten Befehlsstrings und Ausführungspfaden ableiten:

Geräte‑ und Nutzerdaten

-

Geräte‑Fingerprint: OS‑Version, Hardware‑ID (IMEI), IMSI, SIM‑Seriennummer, Benutzerkonto, Voicemail‑Nummer, Netzwerkkonfiguration

-

Inventar installierter Apps, VPN‑Status, Standortzugriff, USB‑Debugging, Bluetooth‑Status

Datendiebstahl

-

Mikrofonaufnahmen, Anrufaufzeichnung, Anrufliste, Kontakte, SMS/Messaging‑Daten, Kamerafotos, beliebige Dateien, lokale Datenbanken (z. B. Browserverlauf)

Ausführung, Laden und Persistenz

-

Laden nativer *.so‑Module und DEX‑Dateien (aus Speicher und Festplatte), Prozessinjektion, Ausführung via LD_PRELOAD, Ausführen beliebiger Befehle

-

Manipulation der SELinux‑Richtlinie (mittels komprimierter Binärdatei) zur Erhöhung von Rechten und Persistenz

-

Überwachen des WhatsApp‑Medienverzeichnisses, Registrierung des WhatsApp‑Webclients, Manipulation von App‑Dateisystemen

Umgehung und Abwehr

-

Erkennung von TracerPid‑Debuggern, Frida und Xposed

-

Laden dynamischer Bibliotheken mit Namespace‑Manipulation, Certificate‑Pinning für C2‑Kommunikation, Bereinigung der WhatsApp‑Bild‑Payload

Anvisierte Geräte

-

Galaxy S23‑Serie (S91[168]BXX.*)

-

Galaxy S24‑Serie (S921BXXU1AWM9, S92[168]BXX.*)

-

Galaxy Z Fold4 (F936BXXS4DWJ1)

-

Galaxy S22 (S901EXXS4CWD1)

-

Galaxy Z Flip4 (F721BXXU1CWAC)

Grafik Quelle: Unit 42

Wie LANDFALL ins Gesamtbild passt

LANDFALL ist Teil eines Musters von Exploit-Ketten, die mobile Geräte über Schwachstellen in DNG-Bildverarbeitungsbibliotheken angreifen. Die Kampagne zeigt, dass manipulierte DNG-Dateien ein wiederkehrender Angriffsvektor sind. Die von LANDFALL genutzte Schwachstelle CVE‑2025‑21042 ist kein Einzelfall: Samsung identifizierte Anfang 2025 eine weitere Lücke in derselben Bibliothek (CVE‑2025‑21043), parallel wurde auf iOS CVE‑2025‑43300 und CVE‑2025‑55177 in WhatsApp ausgenutzt.

Bezug zu CVE‑2025‑21043 (SVE‑2025‑1702)

Obwohl LANDFALL diese Lücke nicht ausnutzte, zeigen die Ähnlichkeiten zu CVE‑2025‑21042, dass beide Schwachstellen DNG-Dateien betreffen, die über Messaging-Apps verteilt werden. Samsung patchte CVE‑2025‑21043 im September 2025.

Apples CVE‑2025‑43300

Im August 2025 schloss Apple eine Zero-Day-Lücke in der DNG-Verarbeitung, die Remote-Code-Ausführung durch bösartige Bilder erlaubte. Ob dieselben Angreifer wie bei LANDFALL aktiv waren, lässt sich nicht bestätigen. Die zeitliche Nähe der Veröffentlichungen zeigt jedoch, dass DNG-Sicherheitslücken ein gängiger Angriffspfad für mobile Spyware sind.

Zeitlinie der LANDFALL-Kampagne

-

Juli 2024 – Februar 2025: Erste bösartige DNG-Dateien mit LANDFALL tauchen auf VirusTotal auf.

-

-

September 2024: Sicherheitslücke CVE‑2025‑21042 wird Samsung privat gemeldet.

-

-

April 2025: Samsung veröffentlicht Firmware-Update zur Behebung von SVE‑2024‑1969 (später CVE‑2025‑21042).

-

August 2025: Apple schließt CVE‑2025‑43300; WhatsApp meldet CVE‑2025‑55177.

-

September 2025: Samsung patcht CVE‑2025‑21043 (SVE‑2025‑1702) und ordnet CVE‑2025‑21042 offiziell zu.

LANDFALL verdeutlicht damit die wiederkehrende Gefahr durch DNG-basierte Exploits auf mobilen Plattformen.

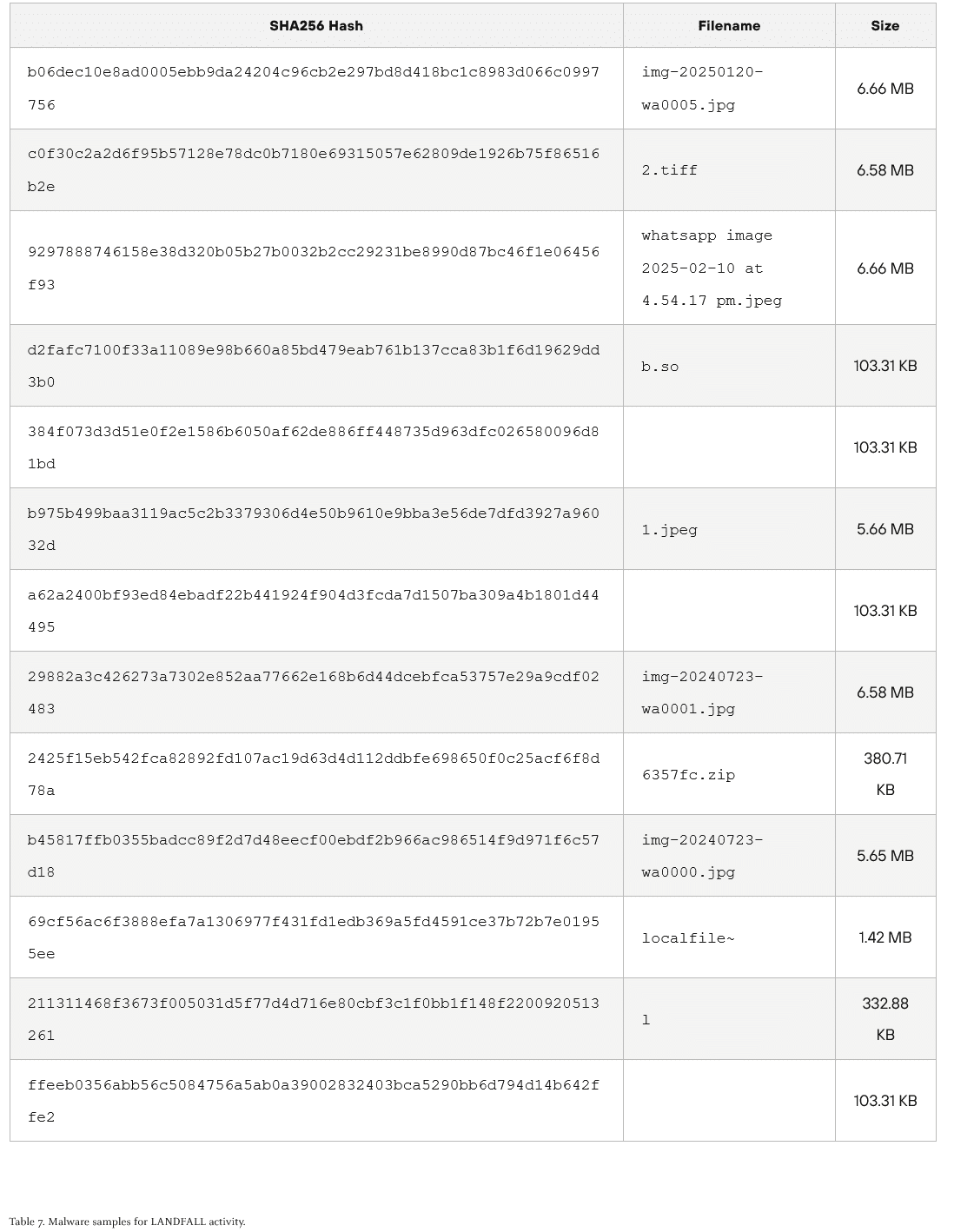

Indikatoren für Kompromittierung

Grafik Quelle: Unit 42

Zusammenfassung: LANDFALL-Spyware

Die Entdeckung von LANDFALL zeigt eine gezielte Kampagne gegen Samsung-Android-Geräte. Die Exploit-Kette nutzt CVE‑2025‑21042, die Samsung im April 2025 behob. Die Spyware versteckte sich in DNG-Bilddateien mit WhatsApp-ähnlichen Dateinamen, was auf eine Verbreitung über Messaging-Apps hindeutet.

Erste Samples tauchten im Juli 2024 auf, was verdeutlicht, dass ausgeklügelte Exploits über Monate in öffentlichen Repositorien verbleiben können, bevor sie vollständig analysiert werden. Die Untersuchung des Loaders deutet auf kommerzielle Fähigkeiten hin: LANDFALL ermöglicht Tarnung, Persistenz und umfassende Datensammlung auf modernen Samsung-Geräten. Die Analyse der nachgelagerten Komponenten steht noch aus und könnte weitere Einblicke in die Angriffsmethoden liefern.

Schutz für Kunden von Palo Alto Networks

-

Advanced WildFire: maschinelles Lernen und Analysen wurden auf die Indikatoren von LANDFALL aktualisiert.

-

Advanced URL Filtering & Advanced DNS Security: erkennen bekannte bösartige Domains und URLs.

-

Advanced Threat Prevention: erkennt Exploits in Echtzeit dank integrierter, ML-basierter Erkennung.

Vielleicht gefällt Ihnen auch:

Bild/Quelle: https://depositphotos.com/de/home.html

Fachartikel

UNC1069: Nordkoreanische Hacker setzen auf KI-gestützte Angriffe gegen Finanzbranche

KI-gestütztes Programmieren bedroht Open-Source-Ökosystem

Einfache Trainingsabfrage hebelt Sicherheit von 15 KI-Modellen aus

Künstliche Intelligenz verstärkt Arbeitsbelastung statt sie zu verringern

Schatten-DNS-Netzwerk nutzt kompromittierte Router für verdeckte Werbeumleitung

Studien

Sicherheitsstudie 2026: Menschliche Faktoren übertreffen KI-Risiken

Studie: Unternehmen müssen ihre DNS- und IP-Management-Strukturen für das KI-Zeitalter neu denken

Deutsche Unicorn-Gründer bevorzugen zunehmend den Standort Deutschland

IT-Modernisierung entscheidet über KI-Erfolg und Cybersicherheit

Neue ISACA-Studie: Datenschutzbudgets werden trotz steigender Risiken voraussichtlich schrumpfen

Whitepaper

KuppingerCole legt Forschungsagenda für IAM und Cybersecurity 2026 vor

IT-Budgets 2026 im Fokus: Wie Unternehmen 27 % Cloud-Kosten einsparen können

DigiCert veröffentlicht RADAR-Bericht für Q4 2025

Koordinierte Cyberangriffe auf polnische Energieinfrastruktur im Dezember 2025

Künstliche Intelligenz bedroht demokratische Grundpfeiler

Hamsterrad-Rebell

KI‑basierte E‑Mail‑Angriffe: Einfach gestartet, kaum zu stoppen

NIS2: „Zum Glück gezwungen“ – mit OKR-basiertem Vorgehen zum nachhaltigen Erfolg

Cyberversicherung ohne Datenbasis? Warum CIOs und CISOs jetzt auf quantifizierbare Risikomodelle setzen müssen

Identity Security Posture Management (ISPM): Rettung oder Hype?