Die wichtigsten Neuigkeiten im Überblick:

- Microsoft zerschlägt weltweit aktive Malware-Infrastruktur: In Kooperation mit internationalen Strafverfolgungsbehörden wie Europol und dem US-Justizministerium wurde das Info-Stealing-Tool „Lumma Stealer“ massiv eingeschränkt.

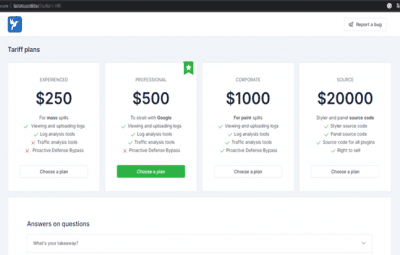

- Malware-as-a-Service: Die Schadsoftware wird über Internetforen vermarktet, ist modular erweiterbar und schwer zu erkennen.

- Hunderttausende infizierte Geräte identifiziert: Zwischen März und Mai 2025 wurden mehr als 394.000 infizierte Windows-Systeme weltweit entdeckt – darunter viele in Europa. Die Malware bedroht nahezu alle Branchen.

- Koordiniertes Vorgehen mit Industriepartnern: Unternehmen wie ESET, Lumen, Bitsight, Cloudflare, CleanDNS und GMO Registry unterstützten Microsoft bei der schnellen Deaktivierung der Infrastruktur.

- Microsoft investiert weiter in Prävention: Die Digital Crimes Unit (DCU) arbeitet kontinuierlich daran, neue Bedrohungen frühzeitig zu erkennen, Angriffsvektoren zu unterbrechen und Nutzer sowie kritische Infrastrukturen zu schützen

Ein großer Erfolg im Kampf gegen Cyberkriminalität: Microsoft hat gemeinsam mit internationalen Strafverfolgungsbehörden und Partnerorganisationen einen bedeutenden Schlag gegen die Schadsoftware „Lumma Stealer“ erzielt. Die Digital Crimes Unit (DCU) des Konzerns reichte am Dienstag, dem 13. Mai, vor dem U.S. District Court im Northern District of Georgia eine Klage gegen die Hintermänner des Informationsstealers ein. Die Malware wurde weltweit von Cyberkriminellen eingesetzt, um sensible Daten wie Passwörter, Kreditkartennummern, Bankzugänge und Kryptowährungs-Wallets zu stehlen.

Basierend auf der gerichtlichen Anordnung konnte Microsoft rund 2.300 Domains identifizieren, beschlagnahmen und deaktivieren, die das technische Rückgrat der Lumma-Infrastruktur bildeten. Parallel setzte das US-Justizministerium das zentrale Kontrollsystem der Schadsoftware außer Betrieb und störte Handelsplattformen, über die das Tool an andere Kriminelle vertrieben wurde.

Internationale Unterstützung kam unter anderem vom European Cybercrime Centre (EC3) bei Europol sowie vom japanischen Cybercrime Control Center (JC3). Diese halfen dabei, lokale Infrastrukturen von Lumma in ihren jeweiligen Regionen zu deaktivieren.

Zwischen dem 16. März und dem 16. Mai 2025 entdeckte Microsoft weltweit über 394.000 Windows-Geräte, die mit der Malware infiziert waren. Durch enge Zusammenarbeit mit Ermittlungsbehörden und IT-Partnern gelang es, die Verbindung zwischen den betroffenen Systemen und den Steuerungsservern der Angreifer zu unterbrechen.

Insgesamt wurden mehr als 1.300 Domains entweder beschlagnahmt oder an Microsoft übertragen. Darunter befinden sich auch rund 300 Domains, die Europol gemeinsam mit Ermittlungsbehörden identifizieren konnte. Diese werden nun auf sogenannte Sinkholes von Microsoft umgeleitet. Diese Technik ermöglicht es, das Verhalten der Malware weiter zu analysieren und Sicherheitslücken zu schließen.

Microsoft wertet die gesammelten Daten aus, um seine Schutzmaßnahmen weiter zu verbessern und Nutzer*innen weltweit effektiver zu schützen. Zudem werden die Erkenntnisse mit öffentlichen und privaten Partnern geteilt, um laufende Ermittlungen zu unterstützen und weitere Schäden durch Lumma zu verhindern.

Das koordinierte Vorgehen zielt darauf ab, die Geschwindigkeit und Reichweite künftiger Angriffe zu begrenzen, kriminelle Netzwerke zu schwächen und deren Einnahmequellen auszutrocknen – ein bedeutender Schritt im globalen Kampf gegen Cyberkriminalität.

Heatmap zeigt weltweite Verbreitung der Lumma-Stealer-Malware auf Windows-Geräten

Hinweisseite auf über 900 von Microsoft beschlagnahmten Domains

Fachartikel

ShinyHunters-Angriffe: Mandiant zeigt wirksame Schutzmaßnahmen gegen SaaS-Datendiebstahl

Phishing-Angriff: Cyberkriminelle missbrauchen Microsoft-Infrastruktur für Betrugsmaschen

Wie Angreifer proprietäre KI-Modelle über normale API-Zugriffe stehlen können

KI-Agenten in cyber-physischen Systemen: Wie Deepfakes und MCP neue Sicherheitslücken öffnen

Sicherheitslücke in Cursor-IDE: Shell-Befehle werden zur Angriffsfläche

Studien

Deutsche Unicorn-Gründer bevorzugen zunehmend den Standort Deutschland

IT-Modernisierung entscheidet über KI-Erfolg und Cybersicherheit

Neue ISACA-Studie: Datenschutzbudgets werden trotz steigender Risiken voraussichtlich schrumpfen

Cybersecurity-Jahresrückblick: Wie KI-Agenten und OAuth-Lücken die Bedrohungslandschaft 2025 veränderten

![Featured image for “Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum”](https://cdn-ileiehn.nitrocdn.com/EZdGeXuGcNedesCQNmzlOazGKKpdLlev/assets/images/optimized/rev-68905f9/www.all-about-security.de/wp-content/uploads/2025/12/phishing-4.jpg)

Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum

Whitepaper

DigiCert veröffentlicht RADAR-Bericht für Q4 2025

Koordinierte Cyberangriffe auf polnische Energieinfrastruktur im Dezember 2025

Künstliche Intelligenz bedroht demokratische Grundpfeiler

Insider-Risiken in Europa: 84 Prozent der Hochrisiko-Organisationen unzureichend vorbereitet

ETSI veröffentlicht weltweit führenden Standard für die Sicherung von KI

Hamsterrad-Rebell

NIS2: „Zum Glück gezwungen“ – mit OKR-basiertem Vorgehen zum nachhaltigen Erfolg

Cyberversicherung ohne Datenbasis? Warum CIOs und CISOs jetzt auf quantifizierbare Risikomodelle setzen müssen

Identity Security Posture Management (ISPM): Rettung oder Hype?

Platform Security: Warum ERP-Systeme besondere Sicherheitsmaßnahmen erfordern