Ein Sicherheitsforscher hat entdeckt, dass zahlreiche selbst gehostete TeslaMate-Instanzen im Netz ohne jeglichen Zugangsschutz erreichbar sind. Die Folge: Hochsensible Daten wie der aktuelle Standort, Ladegewohnheiten oder Fahrverläufe von Tesla-Besitzern lassen sich in Echtzeit einsehen – für jedermann.

Was ist TeslaMate?

TeslaMate ist ein weit verbreiteter Open-Source-Datenlogger, der die offizielle Tesla-API abfragt und Informationen wie GPS-Koordinaten, Batteriestatus, Ladevorgänge, Fahrtenhistorie und sogar Kabinentemperaturen sammelt. Die Anwendung läuft in der Regel auf Port 4000 und wird oft zusammen mit einem Grafana-Dashboard auf Port 3000 betrieben, das die gesammelten Daten visualisiert.

Gefahr durch ungesicherte Installationen

Eigentlich ist TeslaMate für den privaten Gebrauch gedacht, etwa auf einem Heimserver. Doch viele Nutzer installieren die Software auf Cloud-Servern – oftmals ohne Authentifizierung. Damit sind die Dashboards und Schnittstellen nicht nur für die Besitzer, sondern für das gesamte Internet zugänglich.

Der Vorfall macht deutlich, wie riskant es sein kann, Dienste ohne Sicherheitsmaßnahmen im Netz zu betreiben – besonders dann, wenn es um Bewegungs- und Fahrdaten von Fahrzeughaltern geht.

Das Experiment: Aufspüren ungesicherter Instanzen

Der Sicherheitsforscher entwickelte einen kleinen Proof-of-Concept-Scanner, um herauszufinden, wie viele TeslaMate-Installationen frei im Netz zugänglich sind. Die Vorgehensweise war simpel, aber wirkungsvoll:

masscan -p4000 0.0.0.0/0 --exclude 255.255.255.255 --rate 500000 -oX output.txt Mit dem Tool Masscan durchsuchte er den gesamten IPv4-Adressraum gezielt nach offenen Ports – in diesem Fall Port 4000, auf dem die TeslaMate-Anwendung läuft. Durch den Einsatz mehrerer Hochleistungsserver mit 10-Gigabit-Anbindung konnte die Suche in großem Maßstab und in sehr kurzer Zeit durchgeführt werden.

Gezielte Suche nach TeslaMate-Instanzen

Nachdem der Sicherheitsforscher zunächst alle Hosts mit offenem Port 4000 identifiziert hatte, nutzte er das Tool httpx, um gezielt nach dem charakteristischen Fingerabdruck von TeslaMate zu suchen – dem Standard-HTTP-Titel der Anwendung. Auf diese Weise ließ sich die Trefferliste auf tatsächlich aktive TeslaMate-Installationen eingrenzen.

httpx -l output.txt -title -silent -threads 1000 -rl 500 -retries 0 -timeout 2 -p 4000 -ms TeslaMate -o httpx-teslamate.txt Daten aus frei zugänglichen Dashboards

Um die Inhalte dieser Server auszuwerten, programmierte der Forscher zudem einen schlanken Webcrawler. Die Ergebnisse waren brisant: Neben exakten GPS-Koordinaten von geparkten oder kürzlich bewegten Fahrzeugen ließen sich auch Modellnamen, individuelle Spitznamen, Softwareversionen und Update-Historien auslesen. Ebenso zugänglich waren Zeitstempel von Fahrten und Ladevorgängen.

In manchen Fällen ermöglichten die gesammelten Informationen sogar die Rekonstruktion täglicher Routinen – inklusive Wohnadresse, Pendelstrecken und häufig besuchter Orte der Fahrzeugbesitzer.

Visualisierung des Risikos

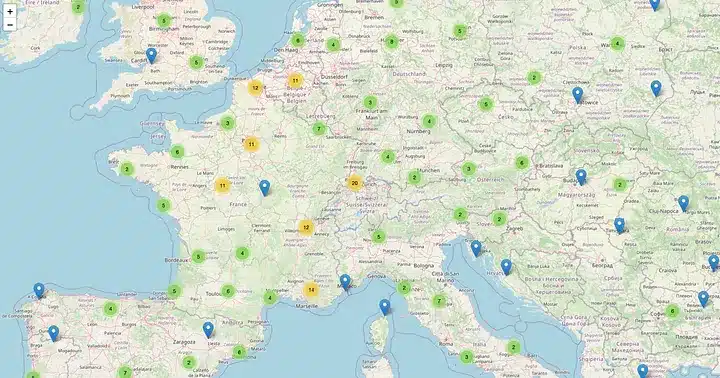

Um die Tragweite seiner Entdeckung zu verdeutlichen, kombinierte der Sicherheitsforscher die ausgelesenen GPS-Daten mit frei verfügbaren JavaScript-Kartenbibliotheken. So entstanden Karten, die die Standorte von Hunderten ungeschützten Tesla-Fahrzeugen sichtbar machten.

Karte erstellt aus exponierten TeslaMate-Instanzen – Quelle: Seyfullah KILIÇ

Das Szenario zeigt die Brisanz: Wer Zugriff auf diese Daten hat, könnte nicht nur die Wohnadresse eines Besitzers nachvollziehen, sondern auch erkennen, wann das Fahrzeug unterwegs ist – und mit welchem Ladezustand. Für potenzielle Kriminelle wäre dies weit mehr als eine technische Spielerei: Es eröffnet konkrete physische Sicherheitsrisiken.

Warum das wichtig ist

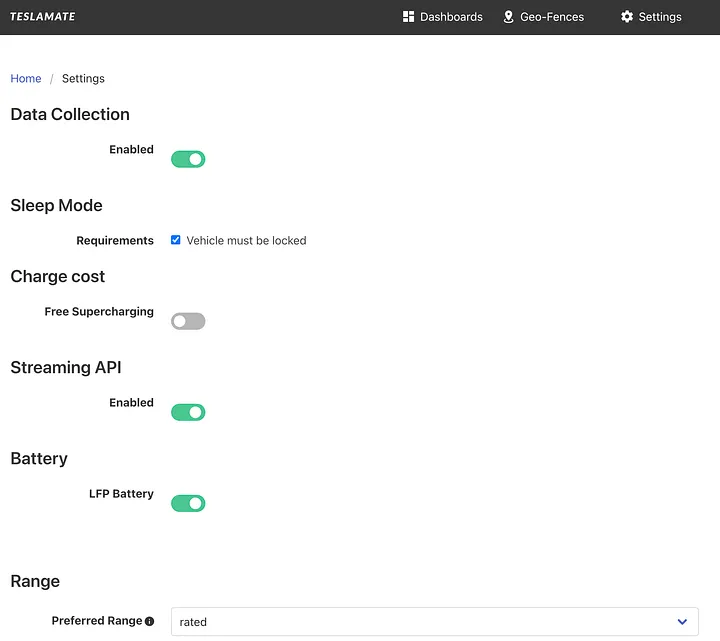

Das Grundproblem ist einfach: TeslaMate verfügt über keine integrierte Authentifizierung für kritische Endpunkte.

- Wenn Sie den Port

4000dem Internet zugänglich machen, kann jeder Ihre Tesla-Daten einsehen. - Die Einstellungsseite verfügt ebenfalls über keine Zugriffskontrolle, sodass Angreifer potenziell Konfigurationen ändern könnten.

- Grafana (Port

3000) wird häufig mit Standard-/schwachen Anmeldedaten ausgeliefert, was ein weiteres häufiges Versäumnis darstellt.

Für Tesla-Besitzer, die TeslaMate täglich nutzen, ist dies gefährlich. Sie geben unbeabsichtigt die Bewegungen Ihres Autos, Ihre Ladegewohnheiten und sogar Ihre Urlaubszeiten für die ganze Welt frei.

TeslaMate “Settings” page – Quelle: Seyfullah KILIÇ

Verantwortungsbewusste Einrichtung: So bleiben Sie sicher

Wenn Sie TeslaMate auf einem öffentlich zugänglichen Server ausführen möchten, müssen Sie ihn sichern:

Aktivieren Sie die Basisauthentifizierung

Selbst eine einfache Benutzername/Passwort-Ebene reicht aus, um gelegentliche Scan-Angriffe zu verhindern.

Beispiel mit Nginx-Reverse-Proxy:

location / {

auth_basic "Restricted";

auth_basic_user_file /etc/nginx/.htpasswd;

proxy_pass http://localhost:4000;

} Firewall

Beschränken Sie den Zugriff auf vertrauenswürdige IPs oder binden Sie den Dienst an localhost und geben Sie ihn nur über ein VPN frei.

Fazit: Starke Software, schwache Absicherung

Der Sicherheitsforscher betont, dass TeslaMate ein wertvolles Open-Source-Projekt sei, das Tesla-Fahrern tiefe Einblicke in ihr Fahrzeug ermöglicht. Doch wie bei vielen Community-Tools gilt: Es wurde für den privaten Einsatz konzipiert – nicht für den Betrieb im offenen Internet.

Das Problem liegt weniger in der Software selbst als im Umgang vieler Nutzer damit. Wer TeslaMate ohne Absicherung betreibt, setzt unbewusst hochsensible Daten frei und öffnet damit Tür und Tor für Missbrauch.

Die Empfehlung des Forschers ist eindeutig: Tesla-Besitzer sollten ihre Installationen dringend mit grundlegenden Schutzmaßnahmen versehen. Und Entwickler ähnlicher Projekte sollten sich bewusst machen, dass Authentifizierung und Zugriffskontrollen kein „Nice-to-have“ sind – sondern ein unverzichtbarer Bestandteil sicherer Software.

Ethischer Hinweis: Diese Untersuchung wurde ausschließlich zu Bildungszwecken durchgeführt. Es wurden keine Daten missbraucht, und alle Ergebnisse wurden verantwortungsbewusst offengelegt, um das Bewusstsein für dieses Problem zu schärfen.

Lesen Sie auch

Fachartikel

ShinyHunters-Angriffe: Mandiant zeigt wirksame Schutzmaßnahmen gegen SaaS-Datendiebstahl

Phishing-Angriff: Cyberkriminelle missbrauchen Microsoft-Infrastruktur für Betrugsmaschen

Wie Angreifer proprietäre KI-Modelle über normale API-Zugriffe stehlen können

KI-Agenten in cyber-physischen Systemen: Wie Deepfakes und MCP neue Sicherheitslücken öffnen

Sicherheitslücke in Cursor-IDE: Shell-Befehle werden zur Angriffsfläche

Studien

Deutsche Unicorn-Gründer bevorzugen zunehmend den Standort Deutschland

IT-Modernisierung entscheidet über KI-Erfolg und Cybersicherheit

Neue ISACA-Studie: Datenschutzbudgets werden trotz steigender Risiken voraussichtlich schrumpfen

Cybersecurity-Jahresrückblick: Wie KI-Agenten und OAuth-Lücken die Bedrohungslandschaft 2025 veränderten

![Featured image for “Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum”](https://cdn-ileiehn.nitrocdn.com/EZdGeXuGcNedesCQNmzlOazGKKpdLlev/assets/images/optimized/rev-68905f9/www.all-about-security.de/wp-content/uploads/2025/12/phishing-4.jpg)

Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum

Whitepaper

DigiCert veröffentlicht RADAR-Bericht für Q4 2025

Koordinierte Cyberangriffe auf polnische Energieinfrastruktur im Dezember 2025

Künstliche Intelligenz bedroht demokratische Grundpfeiler

Insider-Risiken in Europa: 84 Prozent der Hochrisiko-Organisationen unzureichend vorbereitet

ETSI veröffentlicht weltweit führenden Standard für die Sicherung von KI

Hamsterrad-Rebell

NIS2: „Zum Glück gezwungen“ – mit OKR-basiertem Vorgehen zum nachhaltigen Erfolg

Cyberversicherung ohne Datenbasis? Warum CIOs und CISOs jetzt auf quantifizierbare Risikomodelle setzen müssen

Identity Security Posture Management (ISPM): Rettung oder Hype?

Platform Security: Warum ERP-Systeme besondere Sicherheitsmaßnahmen erfordern