Google erweitert die clientseitige Verschlüsselung für Google Tabellen. Nutzer können verschlüsselte Dateien jetzt vollständig importieren, exportieren, entschlüsseln und im Office-Modus bearbeiten – inklusive Konvertierung nach Microsoft Excel.

Die Neuerung erleichtert die Einhaltung von Compliance-Vorgaben und sorgt für volle Interoperabilität mit Microsoft-Dateiformaten.

Erste Schritte

- Administratoren: Diese Funktion ist standardmäßig für Organisationen mit clientseitiger Verschlüsselung verfügbar und kann auf Organisationseinheitsebene konfiguriert werden. Weitere Informationen zur Verwendung des Datenexport-Tools oder von Google Vault zum Exportieren verschlüsselter Tabellenkalkulationsdateien aus Google Workspace, zum Entschlüsselungstool zum Entschlüsseln der exportierten Dateien und zum Konvertieren exportierter und entschlüsselter Google-Dateien in Microsoft Office-Dateien finden Sie im Hilfezentrum. Oder erfahren Sie, wie Sie mit verschlüsselten Excel-Dateien in Drive arbeiten.

- Endnutzer: Es sind keine Maßnahmen erforderlich. In unserem Hilfezentrum erfahren Sie, wie Sie mit verschlüsselten Dateien in Drive, Docs, Sheets und Slides beginnen und wie Sie mit Office-Dateien mithilfe der Office-Bearbeitung arbeiten.

Konvertieren Sie eine vorhandene Datei über die Menüoption „Kopie erstellen“ in eine verschlüsselte Datei. Quelle: Google

Eine verschlüsselte Excel-Datei, die mit Google Sheets geöffnet wurde, mit der Option zum Herunterladen und Entschlüsseln. Quelle: Google

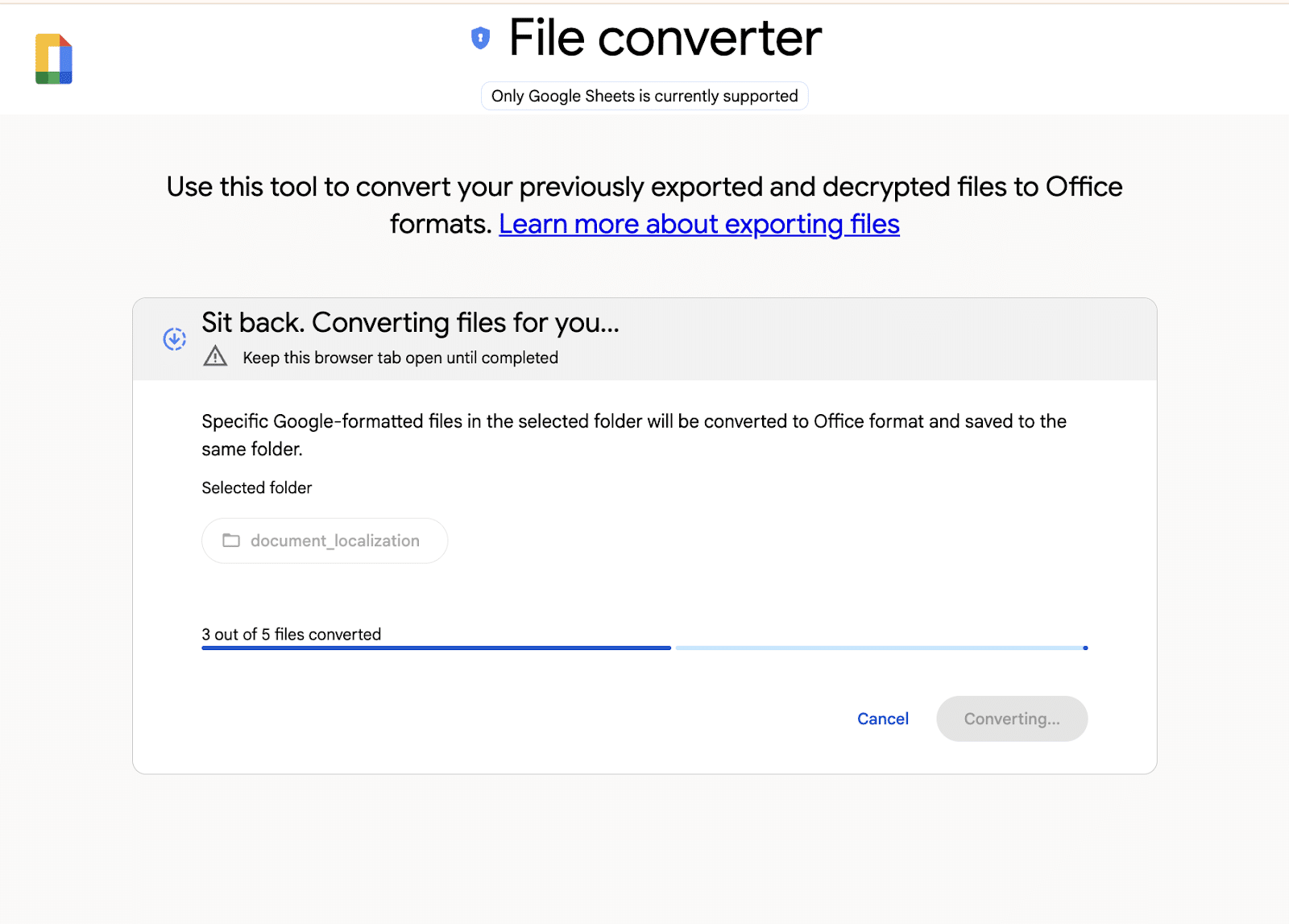

Das Konvertierungstool, mit dem exportierte Google Sheets-Dateien in das Microsoft Office-Format konvertiert werden können. Quelle: Google

Einführungszeitpunkt

- Rapid Release-Domains: Schrittweise Einführung (bis zu 15 Tage für die Sichtbarkeit der Funktion) ab dem 4. September 2025

- Scheduled Release-Domains: Schrittweise Einführung (bis zu 15 Tage für die Sichtbarkeit der Funktion) ab dem 18. September 20205

Verfügbarkeit

Verfügbar für Google Workspace-Kunden mit

- Enterprise Plus

- Education Standard und Plus

- Frontline Plus

Entdecken Sie mehr

Bild/Quelle: https://depositphotos.com/de/home.html

Fachartikel

Solaranlagen im Visier von Hackern: Wie veraltete Protokolle die Energiewende gefährden

Wie Cyberkriminelle Microsoft-Nutzer mit gefälschten Gerätecodes täuschen

OpenAI präsentiert GPT-5.2-Codex: KI-Revolution für autonome Softwareentwicklung und IT-Sicherheit

Speicherfehler in Live-Systemen aufspüren: GWP-ASan macht es möglich

Geparkte Domains als Einfallstor für Cyberkriminalität: Über 90 Prozent leiten zu Schadsoftware weiter

Studien

![Featured image for “Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum”](https://www.all-about-security.de/wp-content/uploads/2025/12/phishing-4.jpg)

Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum

Gartner-Umfrage: Mehrheit der nicht geschäftsführenden Direktoren zweifelt am wirtschaftlichen Wert von Cybersicherheit

49 Prozent der IT-Verantwortlichen in Sicherheitsirrtum

Deutschland im Glasfaserausbau international abgehängt

NIS2 kommt – Proliance-Studie zeigt die Lage im Mittelstand

Whitepaper

State of Cloud Security Report 2025: Cloud-Angriffsfläche wächst schnell durch KI

BITMi zum Gutachten zum Datenzugriff von US-Behörden: EU-Unternehmen als Schlüssel zur Datensouveränität

Agentic AI als Katalysator: Wie die Software Defined Industry die Produktion revolutioniert

OWASP veröffentlicht Security-Framework für autonome KI-Systeme

Malware in Bewegung: Wie animierte Köder Nutzer in die Infektionsfalle locken

Hamsterrad-Rebell

Platform Security: Warum ERP-Systeme besondere Sicherheitsmaßnahmen erfordern

Daten in eigener Hand: Europas Souveränität im Fokus

Sicherer Remote-Zugriff (SRA) für Operational Technology (OT) und industrielle Steuerungs- und Produktionssysteme (ICS)

Identity und Access Management (IAM) im Zeitalter der KI-Agenten: Sichere Integration von KI in Unternehmenssysteme