Am 5. September 2025 hat GitGuardian einen großangelegten Angriff auf die Software-Lieferkette aufgedeckt. Unter dem Namen GhostAction kompromittierten Angreifer 327 GitHub-Nutzer und schleusten bösartige Workflows in 817 Repositorys ein. Insgesamt wurden 3.325 Geheimnisse wie PyPI-, npm- und DockerHub-Token über HTTP-POST-Anfragen an einen Remote-Server exfiltriert.

Entdeckung des Angriffs

Der Angriff fiel erstmals im Zusammenhang mit dem Projekt FastUUID auf. Am 2. September hatte der kompromittierte Maintainer mit dem Nutzernamen Grommash9 einen Commit mit dem Titel Add Github Actions Security workflow eingespielt. Darin befand sich eine manipulierte Workflow-Datei, die auf das Abgreifen von Tokens ausgelegt war.

Am 5. September meldete GitGuardian den Vorfall an PyPI, woraufhin das Projekt zunächst schreibgeschützt wurde. Noch am selben Tag machte der Maintainer den schädlichen Commit rückgängig. Durch die schnelle Reaktion blieb der Schaden für FastUUID begrenzt, obwohl das Paket als Abhängigkeit in größeren Projekten wie BerriAI/litellm genutzt wird.

Größere Dimension

Untersuchungen ergaben, dass der Angriff weit über FastUUID hinausging. Der kompromittierte Nutzer hatte identische Workflows in weitere öffentliche und private Repositorys eingeschleust. Mithilfe historischer Commit-Daten identifizierte GitGuardian schließlich Hunderte ähnliche Angriffe. Insgesamt wurden 327 Entwickler kompromittiert.

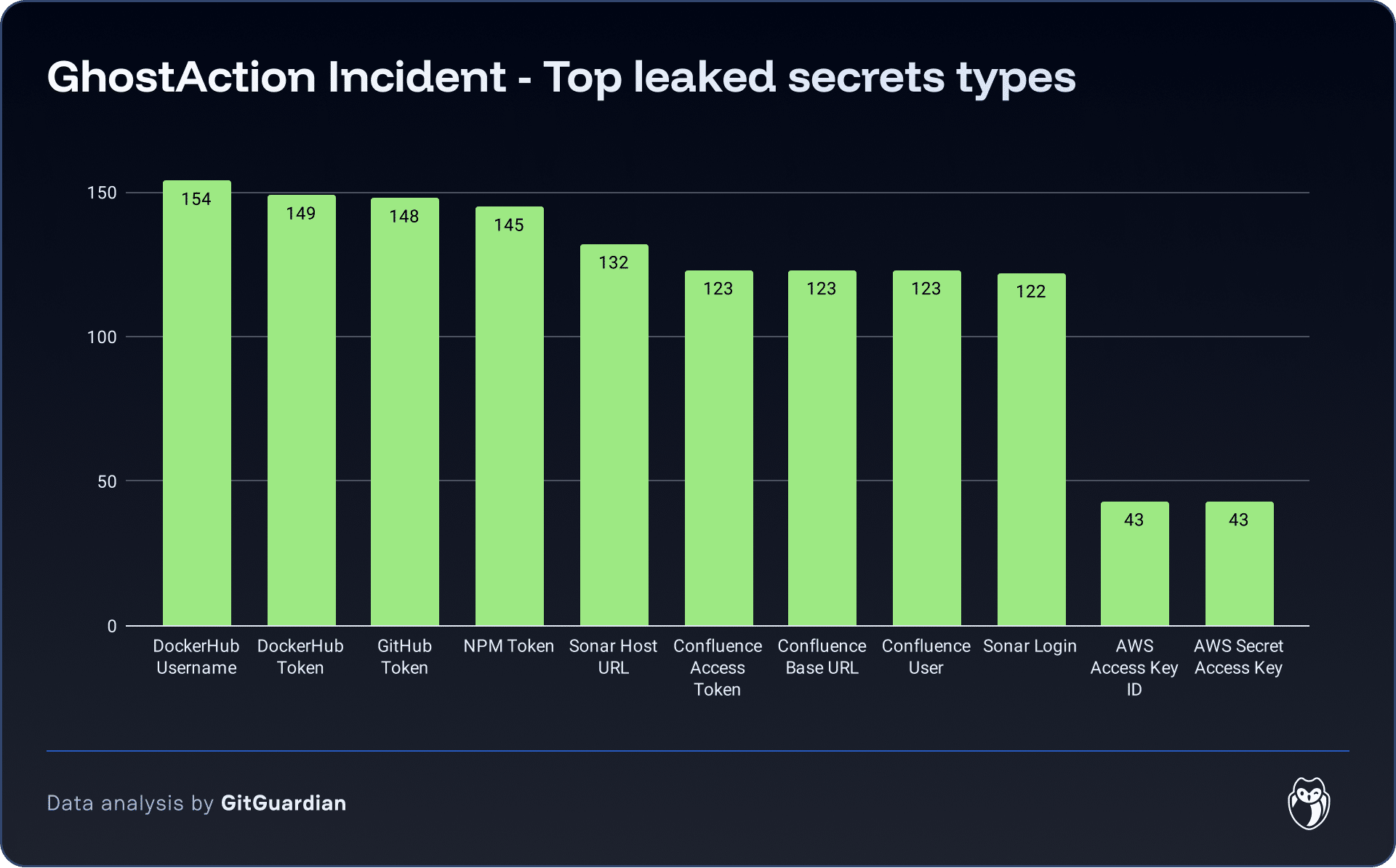

Die Analyse zeigte, dass 3.325 Geheimnisse betroffen waren – darunter vor allem DockerHub-Anmeldedaten, GitHub- und npm-Token. Besonders die kompromittierten npm-Zugangsdaten bergen ein anhaltendes Risiko für die Lieferkette.

Der Exfiltrationsserver war unter der Domain hxxps://bold-dhawan.45-139-104-115.plesk.page erreichbar und bis zum 5. September 2025 aktiv.

Grafik Quelle: GitGuardian

Reaktionen und Folgen

GitGuardian begann unmittelbar nach der Entdeckung mit der Benachrichtigung betroffener Entwickler. Von den 817 kompromittierten Repositorys waren zu diesem Zeitpunkt 100 bereits bereinigt. In 573 weiteren konnte GitGuardian Warnmeldungen hinterlegen. Erste Rückmeldungen bestätigten, dass Angreifer die gestohlenen Zugangsdaten, darunter auch AWS-Schlüssel und Datenbank-Logins, aktiv nutzten.

Die Untersuchung zeigte, dass neben Python- auch Rust-, JavaScript- und Go-Projekte betroffen waren. Teilweise wurden ganze SDK-Portfolios einzelner Unternehmen kompromittiert.

Am 5. September informierte GitGuardian die Sicherheitsteams von GitHub, npm und PyPI. Erste Einschätzungen deuten darauf hin, dass in den folgenden Tagen neun npm- und 15 PyPI-Pakete von einer weiteren Kompromittierung bedroht waren.

Zur Unterstützung veröffentlichte GitGuardian Indikatoren für eine mögliche Betroffenheit, darunter den Namen der schädlichen Workflow-Dateien, Commit-Beschreibungen sowie die Adresse des Exfiltrationsservers.

Einschätzung

Die GhostAction-Kampagne gilt als eine der bislang größten Kompromittierungen von GitHub-Workflows. Hunderte Projekte waren betroffen, Tausende Geheimnisse wurden entwendet. Die Untersuchungen dauern an.

Unsere Leseempfehlungen

Bild/Quelle:Pixabay

Fachartikel

OpenAI präsentiert GPT-5.2-Codex: KI-Revolution für autonome Softwareentwicklung und IT-Sicherheit

Speicherfehler in Live-Systemen aufspüren: GWP-ASan macht es möglich

Geparkte Domains als Einfallstor für Cyberkriminalität: Über 90 Prozent leiten zu Schadsoftware weiter

Umfassender Schutz für geschäftskritische SAP-Systeme: Strategien und Best Practices

Perfide Masche: Wie Cyberkriminelle über WhatsApp-Pairing ganze Konten übernehmen

Studien

![Featured image for “Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum”](https://www.all-about-security.de/wp-content/uploads/2025/12/phishing-4.jpg)

Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum

Gartner-Umfrage: Mehrheit der nicht geschäftsführenden Direktoren zweifelt am wirtschaftlichen Wert von Cybersicherheit

49 Prozent der IT-Verantwortlichen in Sicherheitsirrtum

Deutschland im Glasfaserausbau international abgehängt

NIS2 kommt – Proliance-Studie zeigt die Lage im Mittelstand

Whitepaper

State of Cloud Security Report 2025: Cloud-Angriffsfläche wächst schnell durch KI

BITMi zum Gutachten zum Datenzugriff von US-Behörden: EU-Unternehmen als Schlüssel zur Datensouveränität

Agentic AI als Katalysator: Wie die Software Defined Industry die Produktion revolutioniert

OWASP veröffentlicht Security-Framework für autonome KI-Systeme

Malware in Bewegung: Wie animierte Köder Nutzer in die Infektionsfalle locken

Hamsterrad-Rebell

Platform Security: Warum ERP-Systeme besondere Sicherheitsmaßnahmen erfordern

Daten in eigener Hand: Europas Souveränität im Fokus

Sicherer Remote-Zugriff (SRA) für Operational Technology (OT) und industrielle Steuerungs- und Produktionssysteme (ICS)

Identity und Access Management (IAM) im Zeitalter der KI-Agenten: Sichere Integration von KI in Unternehmenssysteme