Wie Bitdefender berichtet, nutzen Cyberkriminelle erneut Facebook-Anzeigen, um bösartige Browser-Erweiterungen zu verbreiten. Ziel der aktuellen Malvertising-Kampagne sind vor allem Content-Ersteller und Unternehmen.

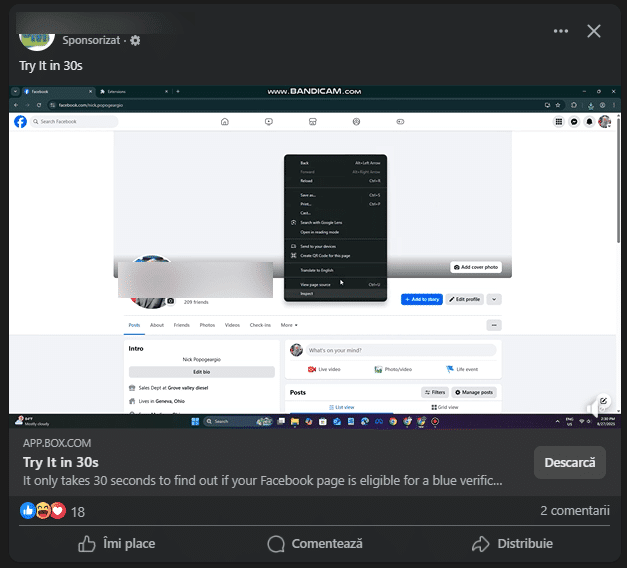

Die Anzeigen sind mit einem Video-Tutorial verknüpft, das vermeintlich den Installationsprozess einer Erweiterung erklärt, die das blaue Verifizierungshäkchen oder weitere Sonderfunktionen auf Facebook freischalten soll. Der Anschein von Seriosität wird durch die Anleitung verstärkt. Tatsächlich handelt es sich jedoch um Schadsoftware, die auf den Diebstahl von Kontodaten ausgelegt ist.

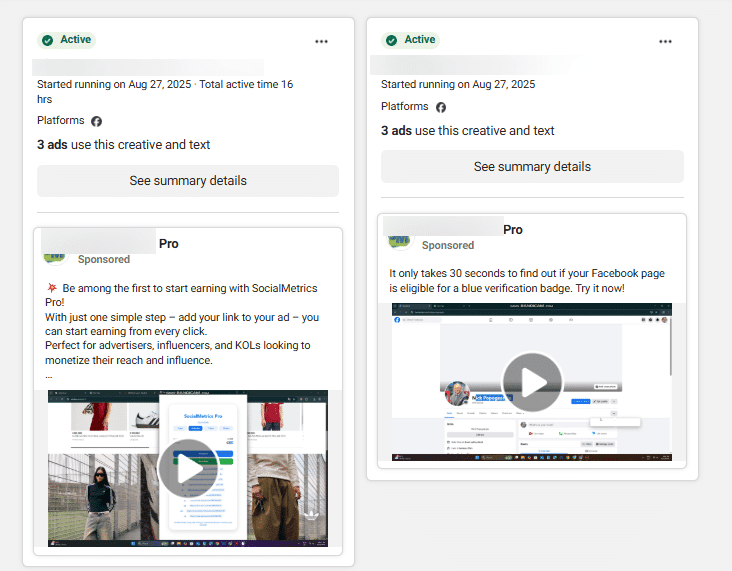

Nach Angaben von Bitdefender-Forscher Ionut Baltariu wurden mindestens 37 solcher Anzeigen über ein einziges Facebook-Konto geschaltet. Sowohl die Tutorials als auch der Code tragen Merkmale vietnamesischsprachiger Akteure. Kommentare in Videos und im Code erklären unter anderem, wie sich Größe und Position eines gefälschten Verifizierungssymbols anpassen lassen.

Auffällig sei zudem, dass der Programmcode offenbar von KI generiert wurde. Er wirke unbeholfen, sei nur schwach verschleiert und enthalte generische Variablennamen, erfülle aber dennoch seinen Zweck. Inline-Kommentare markieren Stellen für individuelle Anpassungen, sodass Angreifer schnell neue Varianten erstellen können.

Die Verteilung erfolgt über den Cloud-Dienst Box.com. Durch die Nutzung dieser legitimen Plattform lassen sich massenhaft Links generieren, in Tutorials einbetten und Kampagnen flexibel aktualisieren. Bitdefender sieht darin ein weiteres Beispiel für die zunehmende Industrialisierung von Malvertising, bei der Angreifer Werbematerial und Anleitungen in großen Mengen automatisiert erstellen.

Grafiken Quelle: Bitdender

Facebook-Cookies im Visier: Malware verkauft Geschäftskonten über Telegram

Nach der Installation verfolgt die bösartige Erweiterung ein klares Ziel: das Abgreifen von Facebook-Session-Cookies. Diese werden an einen von den Angreifern kontrollierten Telegram-Bot weitergeleitet. Parallel erfasst die Malware die IP-Adresse der Opfer über den Dienst ipinfo.io.

Die Schadsoftware beschränkt sich jedoch nicht auf den Cookie-Diebstahl. Einige Varianten nutzen gestohlene Zugriffstoken, um direkt mit der Facebook Graph API zu interagieren. Auf diese Weise lassen sich Geschäftskonten mit höherem Wert als private Profile identifizieren. Solche Konten werden anschließend exfiltriert und in Telegram-Kanälen zum Verkauf angeboten – samt Zugangsdaten, die dort wie Waren präsentiert werden.

Gestohlene Konten dienen nicht nur dem Weiterverkauf auf Untergrundmärkten. Sie können auch für neue Wellen von Malvertising eingesetzt werden, die wiederum weitere Opfer ins Visier nehmen. Damit finanzieren die kompromittierten Konten die nächste Generation betrügerischer Kampagnen.

Warum Content-Ersteller und kleine Unternehmen besonders gefährdet sind

Das blaue Verifizierungszeichen gilt als Symbol für Authentizität, höhere Sichtbarkeit und Schutz vor Identitätsdiebstahl. Seit Meta die Verifizierung als kostenpflichtiges Abo-Modell anbietet, wächst der Anreiz, vermeintliche Abkürzungen zu nutzen. Genau darauf setzen die Betrüger: Sie locken mit gefälschten Tools, die das Symbol kostenlos versprechen.

In Verbindung mit einem simplen Video-Tutorial innerhalb einer Facebook-Anzeige wirkt das Angebot glaubwürdig und leicht zugänglich. Nutzer unterschätzen die Gefahr und installieren unbewusst Malware.

Relevanz für alle Nutzer

-

Für Unternehmen und Kreative: Der Verlust eines Geschäftskontos kann bedeuten, über Nacht Marke, Reichweite und Einnahmequelle zu verlieren.

-

Für Privatnutzer: Auch vermeintlich „unwichtige“ Profile lassen sich missbrauchen – etwa um weitere bösartige Anzeigen zu schalten und Betrugsversuche an Freunde und Familie weiterzugeben.

Entdecken Sie mehr

Bild/Quelle: https://depositphotos.com/de/home.html

Fachartikel

ShinyHunters-Angriffe: Mandiant zeigt wirksame Schutzmaßnahmen gegen SaaS-Datendiebstahl

Phishing-Angriff: Cyberkriminelle missbrauchen Microsoft-Infrastruktur für Betrugsmaschen

Wie Angreifer proprietäre KI-Modelle über normale API-Zugriffe stehlen können

KI-Agenten in cyber-physischen Systemen: Wie Deepfakes und MCP neue Sicherheitslücken öffnen

Sicherheitslücke in Cursor-IDE: Shell-Befehle werden zur Angriffsfläche

Studien

Deutsche Unicorn-Gründer bevorzugen zunehmend den Standort Deutschland

IT-Modernisierung entscheidet über KI-Erfolg und Cybersicherheit

Neue ISACA-Studie: Datenschutzbudgets werden trotz steigender Risiken voraussichtlich schrumpfen

Cybersecurity-Jahresrückblick: Wie KI-Agenten und OAuth-Lücken die Bedrohungslandschaft 2025 veränderten

![Featured image for “Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum”](https://cdn-ileiehn.nitrocdn.com/EZdGeXuGcNedesCQNmzlOazGKKpdLlev/assets/images/optimized/rev-68905f9/www.all-about-security.de/wp-content/uploads/2025/12/phishing-4.jpg)

Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum

Whitepaper

DigiCert veröffentlicht RADAR-Bericht für Q4 2025

Koordinierte Cyberangriffe auf polnische Energieinfrastruktur im Dezember 2025

Künstliche Intelligenz bedroht demokratische Grundpfeiler

Insider-Risiken in Europa: 84 Prozent der Hochrisiko-Organisationen unzureichend vorbereitet

ETSI veröffentlicht weltweit führenden Standard für die Sicherung von KI

Hamsterrad-Rebell

NIS2: „Zum Glück gezwungen“ – mit OKR-basiertem Vorgehen zum nachhaltigen Erfolg

Cyberversicherung ohne Datenbasis? Warum CIOs und CISOs jetzt auf quantifizierbare Risikomodelle setzen müssen

Identity Security Posture Management (ISPM): Rettung oder Hype?

Platform Security: Warum ERP-Systeme besondere Sicherheitsmaßnahmen erfordern