Das Jahr 2025 markiert einen Wendepunkt in der Geschichte von DDoS-Angriffen: Die Zahl der Attacken hat sich mehr als verdoppelt, während ein einzelner Angriff mit 31,4 Terabit pro Sekunde alle bisherigen Dimensionen sprengt. Der aktuelle Quartalsbericht von Cloudflare dokumentiert eine Entwicklung, die etablierte Schutzkonzepte an ihre Grenzen bringt.

loudflare dokumentiert dramatischen Anstieg der DDoS-Bedrohungslage

Der Sicherheitsanbieter Cloudflare hat seinen Bedrohungsbericht für das vierte Quartal 2025 vorgelegt. Die darin enthaltenen Daten basieren auf Analysen des globalen Cloudflare-Netzwerks und zeichnen das Bild einer eskalierenden Angriffssituation.

Das Schlussquartal 2025 war geprägt durch eine massive Angriffswelle des Aisuru-Kimwolf-Botnetzes. Diese unter dem Namen „The Night Before Christmas“ bekannte Kampagne richtete sich gegen Cloudflare-Kunden sowie die eigene Infrastruktur des Unternehmens. HTTP-basierte Attacken erreichten Spitzenwerte von über 200 Millionen Anfragen pro Sekunde – nur wenige Wochen nach einem volumetrischen Rekordangriff von 31,4 Terabit pro Sekunde.

Verdopplung der Angriffszahlen innerhalb eines Jahres

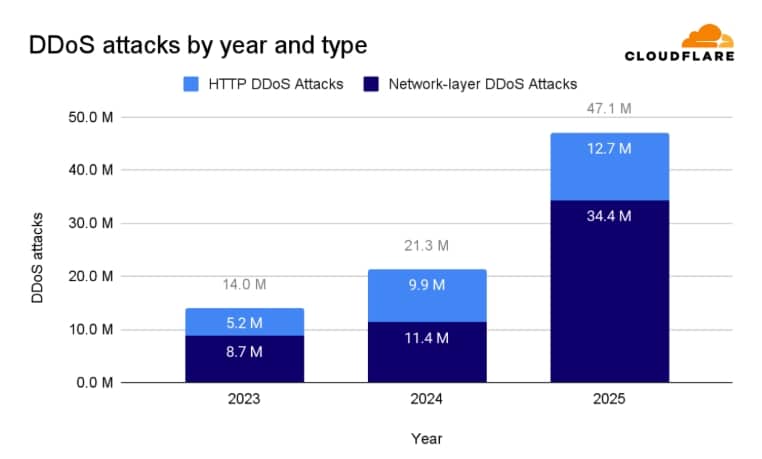

Im Gesamtjahr 2025 registrierte Cloudflare 47,1 Millionen DDoS-Angriffe – ein Anstieg um 121 Prozent gegenüber dem Vorjahr. Stündlich wurden durchschnittlich 5.376 Attacken automatisiert abgewehrt, davon 3.925 auf Netzwerkebene und 1.451 HTTP-Angriffe.

Besonders ausgeprägt entwickelte sich die Zahl der Netzwerk-Layer-Attacken, die sich im Jahresvergleich mehr als verdreifachte: von 11,4 Millionen in 2024 auf 34,4 Millionen in 2025. Zwischen 2023 und 2025 ergibt sich ein Gesamtwachstum von 236 Prozent.

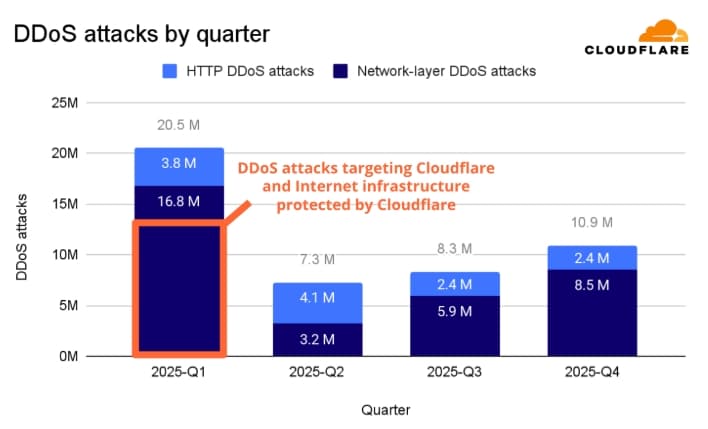

Ein erheblicher Anteil der Netzwerkangriffe – rund 13,5 Millionen – konzentrierte sich im ersten Quartal 2025 auf eine 18-tägige Kampagne gegen globale Internetinfrastruktur. Diese Multi-Vektor-Offensive kombinierte SYN-Flood-Angriffe, Mirai-generierte Attacken und SSDP-Amplification-Methoden. Die automatischen Systeme von Cloudflare erkannten und neutralisierten diese Angriffe, ohne dass manuelle Eingriffe erforderlich waren.

Im vierten Quartal stiegen die Angriffszahlen um 31 Prozent gegenüber dem Vorquartal und um 58 Prozent im Vergleich zum vierten Quartal 2024. Netzwerk-Layer-Attacken machten dabei 78 Prozent aller registrierten Angriffe aus.

Aisuru-Kimwolf: Botnetz aus Millionen infizierter Android-TVs

Am 19. Dezember 2025 startete das Aisuru-Kimwolf-Botnetz eine konzertierte Angriffskampagne gegen die Cloudflare-Infrastruktur. Das Besondere: Die Attacken erreichten hypervolumetrische Dimensionen mit über 20 Millionen Anfragen pro Sekunde.

Das Botnetz besteht überwiegend aus kompromittierten Android-Fernsehgeräten und umfasst schätzungsweise ein bis vier Millionen infizierte Geräte. Die Angriffskraft reicht nach Einschätzung von Cloudflare aus, um kritische Infrastrukturen lahmzulegen, ältere Cloud-basierte Schutzsysteme zu überlasten und potenziell die Internetverbindung ganzer Länder zu beeinträchtigen.

Während der Kampagne registrierten die Cloudflare-Systeme insgesamt 902 hypervolumetrische Angriffe – durchschnittlich 53 pro Tag. Diese teilten sich auf in 384 paketintensive, 329 bitintensive und 189 anfrageintensive Attacken.

Die durchschnittlichen Angriffswerte lagen bei 3 Milliarden Paketen pro Sekunde, 4 Terabit pro Sekunde und 54 Millionen Anfragen pro Sekunde. Die Spitzenwerte erreichten 9 Milliarden Pakete pro Sekunde, 24 Terabit pro Sekunde und 205 Millionen Anfragen pro Sekunde.

Zum Vergleich: 205 Millionen Anfragen pro Sekunde entsprechen der Situation, als würden alle Einwohner Großbritanniens, Deutschlands und Spaniens gleichzeitig eine URL eingeben und die Eingabetaste drücken.

Rekordangriff dauerte nur 35 Sekunden

Trotz der Intensität der Weihnachtskampagne stellte diese nur einen Bruchteil der hypervolumetrischen Angriffe des Jahres 2025 dar. Im vierten Quartal nahmen diese Attacken um 40 Prozent gegenüber dem Vorquartal zu.

Parallel zum quantitativen Wachstum stieg auch die Angriffsgröße um über 700 Prozent. Der Rekordangriff erreichte 31,4 Terabit pro Sekunde bei einer Dauer von lediglich 35 Sekunden. Cloudflare dokumentiert damit eine Serie von Weltrekorden – jeweils die größten öffentlich bekannt gewordenen Attacken ihrer Zeit.

Die automatischen Abwehrsysteme erkannten und neutralisierten auch diesen Rekordangriff eigenständig, ohne manuellen Eingriff.

Telekommunikationsbranche primäres Angriffsziel

Die Analyse der Zieldistribution zeigt, dass hypervolumetrische Angriffe sich vorrangig gegen Kunden aus der Telekommunikations-, Service-Provider- und Carrier-Branche richteten. Auch Unternehmen aus dem Gaming-Sektor sowie Anbieter generativer KI-Dienste wurden intensiv attackiert. Die Cloudflare-Infrastruktur selbst war mehrfach Ziel verschiedener Angriffsvektoren wie HTTP-Floods, DNS-Attacken und UDP-Floods.

Bei Betrachtung aller Angriffsgrößenordnungen bestätigt sich die Telekommunikationsbranche als am stärksten betroffener Sektor – ein Titel, der zuvor von der Informations- und Dienstleistungsbranche gehalten wurde.

Auf den Plätzen drei und vier folgen Glücksspiel/Casinos sowie Gaming. Die größten Veränderungen innerhalb der Top 10 zeigten sich bei Computersoftware und Unternehmensdienstleistungen, die jeweils mehrere Positionen gewannen.

Die Branchenmuster korrelieren mit der Funktion als kritische Infrastruktur, der Rolle als Rückgrat für andere Unternehmen oder der direkten finanziellen Vulnerabilität bei Ausfällen und Latenz.

Geografische Verschiebungen: Hongkong und UK deutlich stärker betroffen

Die geografische Verteilung der Angriffsziele zeigt sowohl Kontinuität als auch markante Verschiebungen. China bleibt in den Top 5, zusammen mit Deutschland, Brasilien und den USA.

Hongkong verzeichnete einen signifikanten Sprung um zwölf Positionen auf Platz zwei. Noch ausgeprägter fiel der Aufstieg des Vereinigten Königreichs aus, das 36 Plätze gutmachte und nun Rang sechs belegt.

Vietnam behauptete Position sieben, gefolgt von Aserbaidschan (Platz 8), Indien (Platz 9) und Singapur (Platz 10).

Bangladesch löst Indonesien als Hauptursprungsland ab

Bei den Angriffsursprüngen übernahm Bangladesch im vierten Quartal die Führungsposition von Indonesien, das nach einem Jahr an der Spitze auf Platz drei zurückfiel. Ecuador stieg um zwei Positionen auf Rang zwei.

Bemerkenswert ist der Aufstieg Argentiniens um 20 Plätze zur viertgrößten Angriffsquelle. Hongkong gewann drei Positionen und erreichte Platz fünf. Die Ukraine folgt auf Rang sechs, dahinter Vietnam, Taiwan, Singapur und Peru.

Cloud-Infrastruktur und Telekommunikationsnetze als Hauptquellen

Die Analyse der Ursprungsnetzwerke offenbart, dass die meisten Angriffe von IP-Adressen großer Cloud-Computing-Plattformen ausgehen. In den Top 10 finden sich DigitalOcean (AS 14061), Microsoft (AS 8075), Tencent (AS 132203), Oracle (AS 31898) und Hetzner (AS 24940). Diese Konzentration, stark ausgeprägt in den Vereinigten Staaten, demonstriert den Zusammenhang zwischen einfach bereitstellbaren virtuellen Maschinen und groß angelegten Attacken.

Ergänzt werden diese Cloud-Quellen durch traditionelle Telekommunikationsanbieter, vorwiegend aus dem asiatisch-pazifischen Raum einschließlich Vietnam, China, Malaysia und Taiwan.

Die geografische und organisatorische Diversität bestätigt eine duale Realität: Während das größte Volumen häufig von globalen Cloud-Zentren ausgeht, verteilt sich das Problem weltweit über die Hauptverbindungswege des Internets. Viele Angriffe nutzen Tausende verschiedener Quell-ASNs, was die globale Distribution von Botnetz-Knoten verdeutlicht.

Kostenloser Bedrohungsfeed für Service-Provider

Um Hosting-Anbieter, Cloud-Plattformen und Internet-Service-Provider bei der Identifizierung und Entfernung missbrauchter IP-Adressen und Konten zu unterstützen, stellt Cloudflare einen kostenlosen DDoS-Botnet-Bedrohungsfeed bereit. Über 800 Netzwerke weltweit haben sich diesem Feed angeschlossen. Die Community arbeitet nach eigenen Angaben erfolgreich zusammen, um Botnetz-Knoten zu eliminieren.

Cloudflare bietet unbegrenzten Schutz für alle Kunden

DDoS-Angriffe entwickeln sich in Komplexität und Volumen kontinuierlich weiter und überschreiten dabei frühere Vorstellungsgrenzen. Diese dynamische Bedrohungslage stellt Organisationen vor erhebliche Herausforderungen. Cloudflare empfiehlt Unternehmen, die noch auf lokale Schutzsysteme oder On-Demand-Scrubbing setzen, eine Überprüfung ihrer Abwehrstrategien.

Das Unternehmen hat sich zum Ziel gesetzt, allen Kunden kostenlosen, unbegrenzten DDoS-Schutz bereitzustellen – unabhängig von Größe, Dauer oder Volumen der Angriffe. Grundlage bilden das globale Netzwerk und die automatisierten Abwehrsysteme.

Cloudforce One, das Bedrohungsanalyseteam von Cloudflare, nutzt Telemetriedaten aus dem globalen Netzwerk, das etwa 20 Prozent des Internets schützt. Ziel ist die Analyse von Bedrohungen und der gezielte Schutz kritischer Systeme von Millionen Organisationen weltweit.

Das sollten Sie sich ansehen:

Fachartikel

DDoS-Attacken 2025: Rekordangriff mit 31,4 Tbit/s und 121% mehr Angriffe

SonicWall-VPN-Einbruch: Angreifer deaktivieren EDR über Kernel-Ebene mit widerrufenen Treibern

OpenClaw-Skills als neuer Malware-Verteilweg: Erkenntnisse von VirusTotal

ShinyHunters: Voice-Phishing-Kampagne zielt auf Cloud-Plattformen ab

ShinyHunters-Angriffe: Mandiant zeigt wirksame Schutzmaßnahmen gegen SaaS-Datendiebstahl

Studien

Sicherheitsstudie 2026: Menschliche Faktoren übertreffen KI-Risiken

Studie: Unternehmen müssen ihre DNS- und IP-Management-Strukturen für das KI-Zeitalter neu denken

Deutsche Unicorn-Gründer bevorzugen zunehmend den Standort Deutschland

IT-Modernisierung entscheidet über KI-Erfolg und Cybersicherheit

Neue ISACA-Studie: Datenschutzbudgets werden trotz steigender Risiken voraussichtlich schrumpfen

Whitepaper

IT-Budgets 2026 im Fokus: Wie Unternehmen 27 % Cloud-Kosten einsparen können

DigiCert veröffentlicht RADAR-Bericht für Q4 2025

Koordinierte Cyberangriffe auf polnische Energieinfrastruktur im Dezember 2025

Künstliche Intelligenz bedroht demokratische Grundpfeiler

Insider-Risiken in Europa: 84 Prozent der Hochrisiko-Organisationen unzureichend vorbereitet

Hamsterrad-Rebell

KI‑basierte E‑Mail‑Angriffe: Einfach gestartet, kaum zu stoppen

NIS2: „Zum Glück gezwungen“ – mit OKR-basiertem Vorgehen zum nachhaltigen Erfolg

Cyberversicherung ohne Datenbasis? Warum CIOs und CISOs jetzt auf quantifizierbare Risikomodelle setzen müssen

Identity Security Posture Management (ISPM): Rettung oder Hype?