Das Security Operations Center (SOC) des Cybersicherheitsunternehmens BlueVoyant hat kürzlich eine ausgeklügelte Phishing-Kampagne aufgedeckt, die es gezielt auf Zugangsdaten für den E-Mail-Dienst Twilio SendGrid abgesehen hatte.

Der Angriff richtete sich ursprünglich gegen einen Kunden von BlueVoyant und konnte durch das SOC-Team erfolgreich abgewehrt werden. Im Anschluss analysierte die interne Threat Fusion Cell (TFC) die Angriffsmethoden und -strukturen detailliert. Die Erkenntnisse dieser Untersuchung veröffentlichte BlueVoyant nun in einem Blogbeitrag.

Der Cloud-basierte E-Mail-Dienst Twilio SendGrid wird von vielen Unternehmen zur Verwaltung ihrer internen und externen Kommunikation genutzt. Da er hierzu in wichtige Geschäftssysteme integriert ist und wertvolle Daten, wie Kontaktlisten, E-Mail-Vorlagen und API-Schlüssel, enthält, stellt die Kompromittierung eines SendGrid-Kontos für Angreifer ein interessantes Ziel dar. Über die Infrastruktur können sie Phishing- oder Spam-E-Mails versenden, sensible Informationen sammeln und herkömmliche E-Mail-Sicherheitskontrollen umgehen.

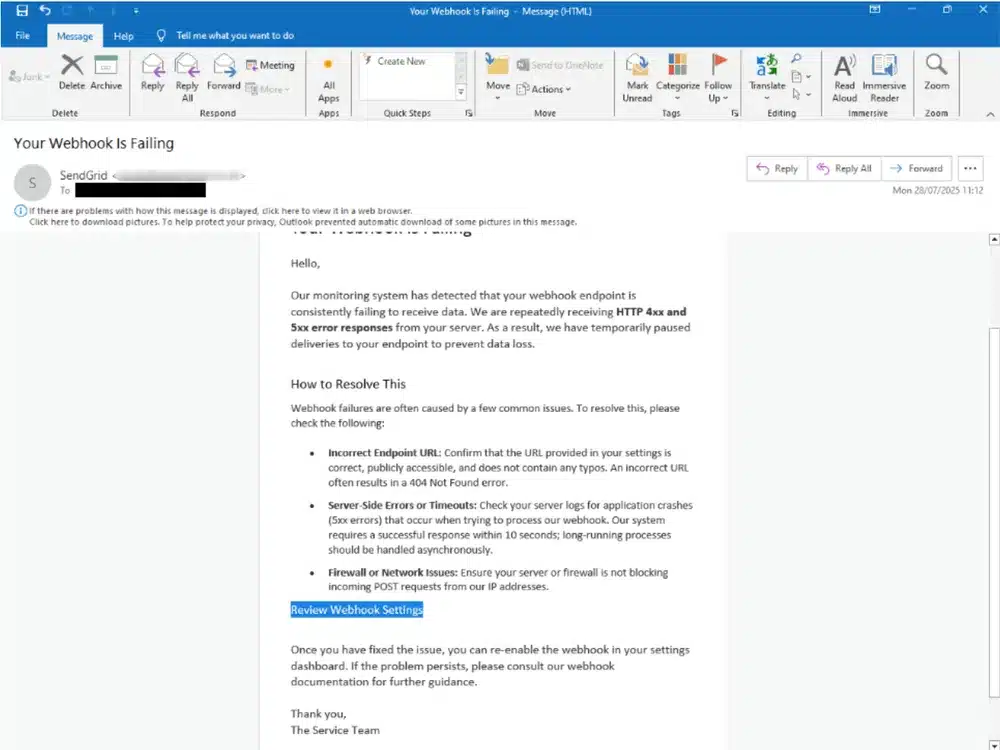

Um an die Anmeldedaten zu gelangen, versandten die Angreifer an Unternehmen unterschiedlicher Branchen E-Mails mit dem Betreff „Your Webhook is Failing”– meist an Mitarbeiter der jeweiligen IT-Abteilung. Um die wahre Absenderadresse zu verschleiern, wählten sie ‚SendGrid‘ als Absendername. In der E-Mail selbst stand dann, dass ein SendGrid-Webhook auf Kundenseite fehlgeschlagen sei. SendGrid habe keine Daten empfangen können. Es folgten detaillierte Anweisungen zur Diagnose des angeblichen Problems und – am Ende der Nachricht – ein als Verknüpfung zu den Webhook-Einstellungen getarnter Phishing-Link.

Um dessen wahre Zieladresse zu verschleiern – und etwaige E-Mail-Filter passieren zu können – griffen die Angreifer auf verschiedene legitime E-Mail-Dienste zurück, darunter auch SendGrid selbst. Nach einem Klick auf den Phishing-Link wurde das Opfer auf eine CAPTCHA-Seite weitergeleitet, dann auf eine Fake-Landing Page, auf der es aufgefordert wurde, seine Twilio SendGrid-Anmeldedaten einzugeben.

Um Phishing-Angriffe wie diese rechtszeitig zu erkennen und präventiv abzuwehren, empfehlen die Experten von BlueVoyant, zusätzlich zu Anti-Phishing-Trainings und der Implementierung eines Zero Trust-Ansatzes, auch erweiterte E-Mail-Sicherheitsmaßnahmen zu ergreifen: etwa die Durchsetzung von DMARC/DKIM/SPF zur Bekämpfung von Domain-Spoofing und das Sandboxing verdächtiger Links, um Phishing-Risiken zu reduzieren. Für den Schutz von SendGrid raten die Experten von BlueVoyant zudem zu Multi-Faktor-Authentifizierungen (MFA) und proaktiven API-Schlüsselrotationen.

Die Phishing-Kampagne auf Twilio SendGrid-Anmeldedaten zeigt, dass Cyberkriminelle zunehmend Tools mit hohem operativem Wert (z. B. E-Mail-Dienste, Cloud-Anbieter) anstelle von einzelnen Endpunkten ins Visier nehmen, um den „Return on Investment“, je kompromittiertem Konto, so groß wie möglich zu halten.

Grafik Quelle: BlueVoyant

Weitere lesenswerte Artikel im Überblick

Fachartikel

OpenClaw-Skills als neuer Malware-Verteilweg: Erkenntnisse von VirusTotal

ShinyHunters: Voice-Phishing-Kampagne zielt auf Cloud-Plattformen ab

ShinyHunters-Angriffe: Mandiant zeigt wirksame Schutzmaßnahmen gegen SaaS-Datendiebstahl

Phishing-Angriff: Cyberkriminelle missbrauchen Microsoft-Infrastruktur für Betrugsmaschen

Wie Angreifer proprietäre KI-Modelle über normale API-Zugriffe stehlen können

Studien

Deutsche Unicorn-Gründer bevorzugen zunehmend den Standort Deutschland

IT-Modernisierung entscheidet über KI-Erfolg und Cybersicherheit

Neue ISACA-Studie: Datenschutzbudgets werden trotz steigender Risiken voraussichtlich schrumpfen

Cybersecurity-Jahresrückblick: Wie KI-Agenten und OAuth-Lücken die Bedrohungslandschaft 2025 veränderten

![Featured image for “Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum”](https://www.all-about-security.de/wp-content/uploads/2025/12/phishing-4.jpg)

Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum

Whitepaper

DigiCert veröffentlicht RADAR-Bericht für Q4 2025

Koordinierte Cyberangriffe auf polnische Energieinfrastruktur im Dezember 2025

Künstliche Intelligenz bedroht demokratische Grundpfeiler

Insider-Risiken in Europa: 84 Prozent der Hochrisiko-Organisationen unzureichend vorbereitet

ETSI veröffentlicht weltweit führenden Standard für die Sicherung von KI

Hamsterrad-Rebell

NIS2: „Zum Glück gezwungen“ – mit OKR-basiertem Vorgehen zum nachhaltigen Erfolg

Cyberversicherung ohne Datenbasis? Warum CIOs und CISOs jetzt auf quantifizierbare Risikomodelle setzen müssen

Identity Security Posture Management (ISPM): Rettung oder Hype?

Platform Security: Warum ERP-Systeme besondere Sicherheitsmaßnahmen erfordern