Das Security Operations Center (SOC) des Cybersicherheitsunternehmens BlueVoyant hat kürzlich eine ausgeklügelte Phishing-Kampagne aufgedeckt, die es gezielt auf Zugangsdaten für den E-Mail-Dienst Twilio SendGrid abgesehen hatte.

Der Angriff richtete sich ursprünglich gegen einen Kunden von BlueVoyant und konnte durch das SOC-Team erfolgreich abgewehrt werden. Im Anschluss analysierte die interne Threat Fusion Cell (TFC) die Angriffsmethoden und -strukturen detailliert. Die Erkenntnisse dieser Untersuchung veröffentlichte BlueVoyant nun in einem Blogbeitrag.

Der Cloud-basierte E-Mail-Dienst Twilio SendGrid wird von vielen Unternehmen zur Verwaltung ihrer internen und externen Kommunikation genutzt. Da er hierzu in wichtige Geschäftssysteme integriert ist und wertvolle Daten, wie Kontaktlisten, E-Mail-Vorlagen und API-Schlüssel, enthält, stellt die Kompromittierung eines SendGrid-Kontos für Angreifer ein interessantes Ziel dar. Über die Infrastruktur können sie Phishing- oder Spam-E-Mails versenden, sensible Informationen sammeln und herkömmliche E-Mail-Sicherheitskontrollen umgehen.

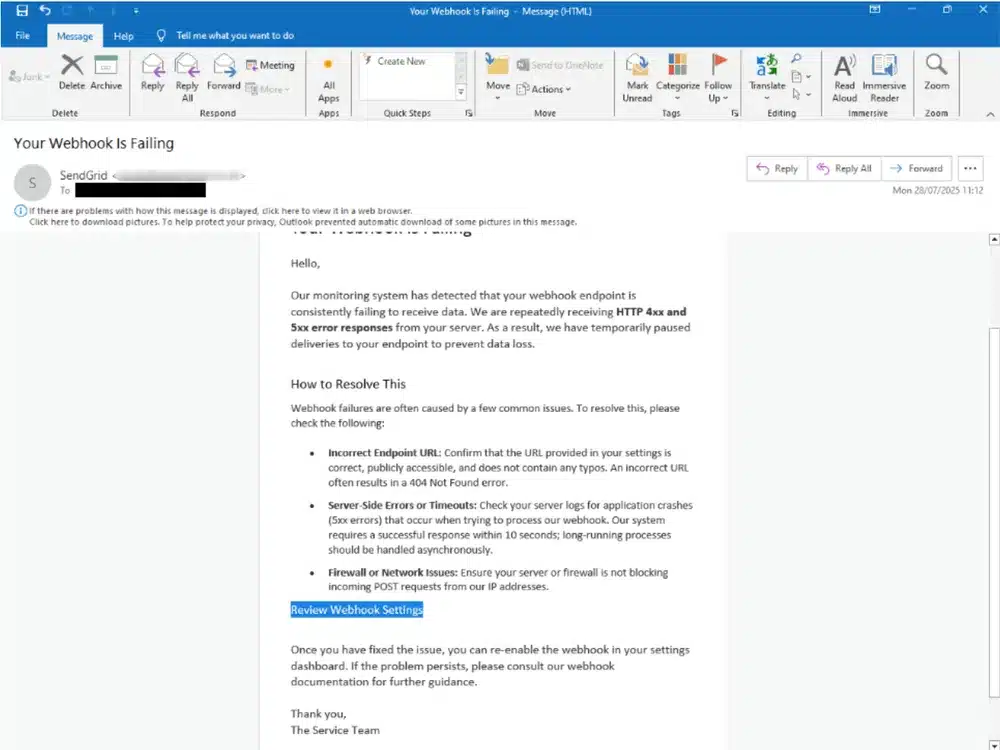

Um an die Anmeldedaten zu gelangen, versandten die Angreifer an Unternehmen unterschiedlicher Branchen E-Mails mit dem Betreff „Your Webhook is Failing”– meist an Mitarbeiter der jeweiligen IT-Abteilung. Um die wahre Absenderadresse zu verschleiern, wählten sie ‚SendGrid‘ als Absendername. In der E-Mail selbst stand dann, dass ein SendGrid-Webhook auf Kundenseite fehlgeschlagen sei. SendGrid habe keine Daten empfangen können. Es folgten detaillierte Anweisungen zur Diagnose des angeblichen Problems und – am Ende der Nachricht – ein als Verknüpfung zu den Webhook-Einstellungen getarnter Phishing-Link.

Um dessen wahre Zieladresse zu verschleiern – und etwaige E-Mail-Filter passieren zu können – griffen die Angreifer auf verschiedene legitime E-Mail-Dienste zurück, darunter auch SendGrid selbst. Nach einem Klick auf den Phishing-Link wurde das Opfer auf eine CAPTCHA-Seite weitergeleitet, dann auf eine Fake-Landing Page, auf der es aufgefordert wurde, seine Twilio SendGrid-Anmeldedaten einzugeben.

Um Phishing-Angriffe wie diese rechtszeitig zu erkennen und präventiv abzuwehren, empfehlen die Experten von BlueVoyant, zusätzlich zu Anti-Phishing-Trainings und der Implementierung eines Zero Trust-Ansatzes, auch erweiterte E-Mail-Sicherheitsmaßnahmen zu ergreifen: etwa die Durchsetzung von DMARC/DKIM/SPF zur Bekämpfung von Domain-Spoofing und das Sandboxing verdächtiger Links, um Phishing-Risiken zu reduzieren. Für den Schutz von SendGrid raten die Experten von BlueVoyant zudem zu Multi-Faktor-Authentifizierungen (MFA) und proaktiven API-Schlüsselrotationen.

Die Phishing-Kampagne auf Twilio SendGrid-Anmeldedaten zeigt, dass Cyberkriminelle zunehmend Tools mit hohem operativem Wert (z. B. E-Mail-Dienste, Cloud-Anbieter) anstelle von einzelnen Endpunkten ins Visier nehmen, um den „Return on Investment“, je kompromittiertem Konto, so groß wie möglich zu halten.

Grafik Quelle: BlueVoyant

Weitere lesenswerte Artikel im Überblick

Fachartikel

OpenAI präsentiert GPT-5.2-Codex: KI-Revolution für autonome Softwareentwicklung und IT-Sicherheit

Speicherfehler in Live-Systemen aufspüren: GWP-ASan macht es möglich

Geparkte Domains als Einfallstor für Cyberkriminalität: Über 90 Prozent leiten zu Schadsoftware weiter

Umfassender Schutz für geschäftskritische SAP-Systeme: Strategien und Best Practices

Perfide Masche: Wie Cyberkriminelle über WhatsApp-Pairing ganze Konten übernehmen

Studien

![Featured image for “Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum”](https://www.all-about-security.de/wp-content/uploads/2025/12/phishing-4.jpg)

Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum

Gartner-Umfrage: Mehrheit der nicht geschäftsführenden Direktoren zweifelt am wirtschaftlichen Wert von Cybersicherheit

49 Prozent der IT-Verantwortlichen in Sicherheitsirrtum

Deutschland im Glasfaserausbau international abgehängt

NIS2 kommt – Proliance-Studie zeigt die Lage im Mittelstand

Whitepaper

State of Cloud Security Report 2025: Cloud-Angriffsfläche wächst schnell durch KI

BITMi zum Gutachten zum Datenzugriff von US-Behörden: EU-Unternehmen als Schlüssel zur Datensouveränität

Agentic AI als Katalysator: Wie die Software Defined Industry die Produktion revolutioniert

OWASP veröffentlicht Security-Framework für autonome KI-Systeme

Malware in Bewegung: Wie animierte Köder Nutzer in die Infektionsfalle locken

Hamsterrad-Rebell

Platform Security: Warum ERP-Systeme besondere Sicherheitsmaßnahmen erfordern

Daten in eigener Hand: Europas Souveränität im Fokus

Sicherer Remote-Zugriff (SRA) für Operational Technology (OT) und industrielle Steuerungs- und Produktionssysteme (ICS)

Identity und Access Management (IAM) im Zeitalter der KI-Agenten: Sichere Integration von KI in Unternehmenssysteme