Sicherheitsforscher von Trustwave SpiderLabs warnen vor einer neuen Malware-Kampagne, die WhatsApp als Verbreitungskanal missbraucht. Der Banking-Trojaner „Eternidade Stealer“ kombiniert Social Engineering mit automatisierter Kontakt-Exfiltration und zielt primär auf brasilianische Bank- und Kryptowährungskunden ab. Die Angreifer setzen dabei auf eine hybride Angriffskette aus Python-Skripten, verschleierten VBScripts und einem in Delphi entwickelten Credential Stealer.

WhatsApp als Einfallstor für Schadsoftware

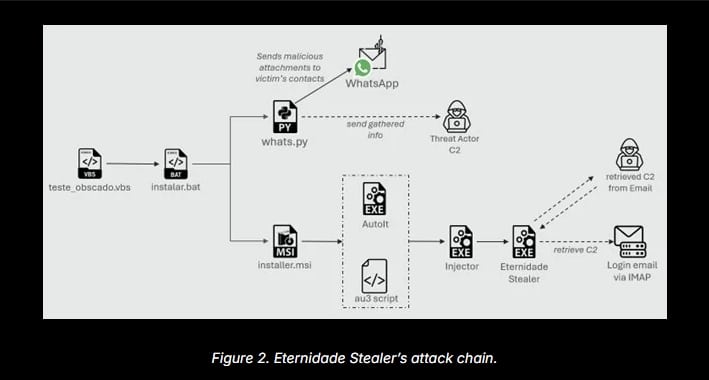

WhatsApp hat sich als bevorzugter Angriffsvektor im brasilianischen Cybercrime-Ökosystem etabliert. Die Tätergruppe hinter Eternidade nutzt die Popularität des Messenger-Dienstes systematisch aus: Nach der Erstinfektion kapert die Malware den WhatsApp-Account des Opfers und versendet automatisiert schädliche Dateien an alle gespeicherten Kontakte.

Im Gegensatz zu früheren PowerShell-basierten Varianten setzt die aktuelle Kampagne auf Python-Skripte. Diese laden die JavaScript-Bibliothek „wppconnect-w.js“ von GitHub nach, um programmatischen Zugriff auf WhatsApp Web zu erhalten.

Grafik Quelle: Trustwave

Intelligente Kontakt-Filterung und Exfiltration

Die Kernfunktion der Malware extrahiert gezielt WhatsApp-Kontaktlisten. Dabei filtert sie automatisch Gruppen, Geschäftskontakte und Broadcast-Listen heraus und konzentriert sich ausschließlich auf Einzelkontakte. Für jeden Kontakt werden Telefonnummer, Name und Speicherstatus erfasst.

Die gestohlenen Daten werden unmittelbar nach der Erhebung per HTTP POST im Klartext an den Command-and-Control-Server übermittelt – inklusive Sitzungs-ID und Computername zur Zuordnung mehrerer Infektionen.

Mehrstufige Infektionskette

Der Angriff beginnt mit einem verschleierten VBScript, das eine Batch-Datei ablegt. Diese lädt zwei zentrale Komponenten nach:

- WhatsApp-Wurm: Python-basiertes Tool zur automatisierten Verbreitung

- MSI-Installer: Dropper für den eigentlichen Banking-Trojaner

Der MSI-Installer enthält verschlüsselte Payloads und einen AutoIt-Skript-Loader, der umfangreiche Anti-Erkennungsmechanismen implementiert.

Gezielte Angriffe auf brasilianische Opfer

Eternidade prüft die Systemsprache und bricht die Ausführung ab, wenn brasilianisches Portugiesisch nicht erkannt wird. Diese Geolokalisierung minimiert das Risiko einer vorzeitigen Entdeckung durch internationale Sicherheitsforschung.

Die Malware scannt kontinuierlich aktive Fenster und laufende Prozesse nach spezifischen Zeichenfolgen brasilianischer Finanzinstitute:

Banken: Santander, Banco do Brasil, Bradesco, Itaú, BTG Pactual, Caixa Econômica Federal

Zahlungsdienste: MercadoPago, RecargaPay, Stripe

Krypto-Börsen: Binance, Coinbase, OKX, Kraken, Bybit

Wallets: MetaMask, Trust Wallet, Ledger Live, Exodus, Electrum

Erst bei Übereinstimmung aktiviert die Malware ihre verschlüsselte Payload und startet den Credential-Diebstahl.

Dynamische C2-Infrastruktur via IMAP

Eine bemerkenswerte technische Besonderheit: Eternidade nutzt fest codierte E-Mail-Zugangsdaten, um die aktuelle C2-Adresse dynamisch via IMAP abzurufen. Diese Methode erschwert die Abschaltung der Infrastruktur erheblich, da der Server jederzeit gewechselt werden kann, ohne die bereits installierten Malware-Instanzen zu aktualisieren.

Bei Verbindungsproblemen greift die Malware auf eine fest codierte Fallback-Adresse zurück.

Umfangreiche Systemprofilierung

Vor der eigentlichen Credential-Extraktion sammelt der Trojaner detaillierte Systeminformationen:

- Computername und Betriebssystem-Version

- Prozessormodell und RAM-Kapazität

- Lokale und öffentliche IP-Adresse

- Installierte Sicherheitssoftware (AV, Firewall, Anti-Spyware)

- Anmeldedomäne

Diese Daten werden an den C2-Server übermittelt und ermöglichen den Angreifern eine präzise Bewertung der infizierten Systeme.

Globale Reichweite trotz regionalem Fokus

Analysierte Infrastruktur-Logs zeigen eine überraschend globale Reichweite: Von 454 protokollierten Verbindungsversuchen stammten 196 aus den USA, 37 aus den Niederlanden und 32 aus Deutschland. Lediglich drei Verbindungen wurden von brasilianischen IP-Adressen registriert.

Das Redirector-Panel der Angreifer blockiert gezielt Zugriffe außerhalb Brasiliens und Argentiniens und leitet diese zu google.com/error um. Von 453 Zugriffsversuchen wurden 451 blockiert.

Die Betriebssystem-Statistik zeigt primär Desktop-Systeme: 40 Prozent unbekannte OS-Typen (vermutlich verschleierte User-Agents), 25 Prozent Windows, 21 Prozent macOS, zehn Prozent Linux und nur vier Prozent Android.

Schutzmechanismen der Angreifer

Das identifizierte Admin-Panel offenbart ausgefeilte Schutzfunktionen:

- Anti-Bot-Mechanismen

- VPN- und Proxy-Blockierung

- Filterung von Hosting-Server-IPs

- Erkennung verdächtiger IP-Adressen

- Blockierung leerer User-Agents

- Verbindungslimitierung pro IP

Diese Maßnahmen erschweren die Analyse durch Sicherheitsforscher und automatisierte Crawling-Systeme.

Delphi als bevorzugte Entwicklungsumgebung

Die Wahl von Delphi für den Banking-Trojaner ist kein Zufall: Die Programmiersprache ermöglicht schnelle Entwicklung nativer Windows-Executables mit einfacher API-Integration und Verschleierung. In Lateinamerika existiert zudem eine große Entwickler-Community mit Delphi-Kenntnissen aus der legitimen Softwareentwicklung der 2000er Jahre.

Frei verfügbarer Quellcode, geknackte IDEs und portugiesischsprachige Tutorials senken die Einstiegshürde für Cyberkriminelle zusätzlich.

Handlungsempfehlungen

Sicherheitsverantwortliche sollten folgende Maßnahmen priorisieren:

- Monitoring: Verdächtige WhatsApp-Aktivitäten und ungewöhnliche MSI-Installationen überwachen

- Awareness: Mitarbeiter für Social-Engineering-Angriffe via Messenger sensibilisieren

- Endpoint Protection: Ausführung von VBScript und unverifizierten MSI-Dateien einschränken

- Network Security: HTTP-POST-Verkehr zu unbekannten Zielen analysieren

- Geolocation: Ungewöhnliche internationale Verbindungsversuche aus Brasilien/Argentinien prüfen

Die Kampagne ist aktiv und entwickelt sich kontinuierlich weiter. Die dynamische C2-Infrastruktur und die ausgefeilten Evasion-Techniken machen Eternidade zu einer ernstzunehmenden Bedrohung für international tätige Unternehmen mit brasilianischen Niederlassungen oder Kunden.

„Die in diesem Beitrag bereitgestellten Informationen wurden sorgfältig recherchiert, erheben jedoch keinen Anspruch auf Vollständigkeit oder absolute Richtigkeit. Sie dienen ausschließlich der allgemeinen Orientierung und ersetzen keine professionelle Beratung. Die Redaktion übernimmt keine Haftung für eventuelle Fehler, Auslassungen oder Folgen, die aus der Nutzung der Informationen entstehen.“

Vielleicht spannend für Sie

Bild/Quelle: https://depositphotos.com/de/home.html

Fachartikel

OpenAI präsentiert GPT-5.2-Codex: KI-Revolution für autonome Softwareentwicklung und IT-Sicherheit

Speicherfehler in Live-Systemen aufspüren: GWP-ASan macht es möglich

Geparkte Domains als Einfallstor für Cyberkriminalität: Über 90 Prozent leiten zu Schadsoftware weiter

Umfassender Schutz für geschäftskritische SAP-Systeme: Strategien und Best Practices

Perfide Masche: Wie Cyberkriminelle über WhatsApp-Pairing ganze Konten übernehmen

Studien

![Featured image for “Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum”](https://www.all-about-security.de/wp-content/uploads/2025/12/phishing-4.jpg)

Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum

Gartner-Umfrage: Mehrheit der nicht geschäftsführenden Direktoren zweifelt am wirtschaftlichen Wert von Cybersicherheit

49 Prozent der IT-Verantwortlichen in Sicherheitsirrtum

Deutschland im Glasfaserausbau international abgehängt

NIS2 kommt – Proliance-Studie zeigt die Lage im Mittelstand

Whitepaper

State of Cloud Security Report 2025: Cloud-Angriffsfläche wächst schnell durch KI

BITMi zum Gutachten zum Datenzugriff von US-Behörden: EU-Unternehmen als Schlüssel zur Datensouveränität

Agentic AI als Katalysator: Wie die Software Defined Industry die Produktion revolutioniert

OWASP veröffentlicht Security-Framework für autonome KI-Systeme

Malware in Bewegung: Wie animierte Köder Nutzer in die Infektionsfalle locken

Hamsterrad-Rebell

Platform Security: Warum ERP-Systeme besondere Sicherheitsmaßnahmen erfordern

Daten in eigener Hand: Europas Souveränität im Fokus

Sicherer Remote-Zugriff (SRA) für Operational Technology (OT) und industrielle Steuerungs- und Produktionssysteme (ICS)

Identity und Access Management (IAM) im Zeitalter der KI-Agenten: Sichere Integration von KI in Unternehmenssysteme