Die chinesische APT-Gruppe APT24 hat ihre Angriffsstrategie fundamental verändert. Wie die Google Threat Intelligence Group (GTIG) in einer aktuellen Analyse aufdeckt, setzt die Hackergruppe seit drei Jahren den hochgradig verschleierten Downloader BADAUDIO ein – und hat dabei ihre Taktik von breit gestreuten Watering-Hole-Angriffen auf komplexe Multi-Vektor-Operationen erweitert. Im Fokus stehen taiwanesische Unternehmen, die über kompromittierte Marketing-Dienstleister und gezielte Phishing-Kampagnen infiltriert werden.

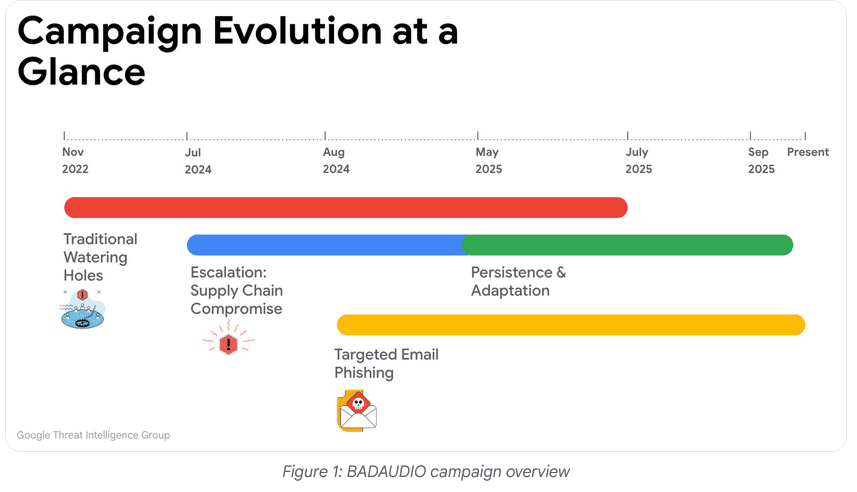

Grafik Quelle: Google Threat Intelligence

BADAUDIO: Verschleierter Downloader als Einfallstor

Das Herzstück der APT24-Operationen bildet die maßgeschneiderte Malware BADAUDIO – ein in C++ entwickelter First-Stage-Downloader mit ausgefeilten Tarnmechanismen. Die Schadsoftware lädt verschlüsselte Payloads von fest kodierten Command-and-Control-Servern herunter und führt diese direkt im Arbeitsspeicher aus.

BADAUDIO nutzt Control Flow Flattening, eine fortgeschrittene Verschleierungsmethode, die den Programmcode in unzusammenhängende Blöcke zerlegt. Diese werden von einem zentralen Dispatcher gesteuert, was sowohl automatisierte als auch manuelle Reverse-Engineering-Analysen erheblich erschwert.

Die Malware sammelt grundlegende Systeminformationen wie Hostname, Benutzername und Architektur, verschlüsselt diese mit AES und übermittelt sie als Cookie-Parameter im HTTP-Header – eine subtile Beaconing-Methode, die netzwerkbasierte Erkennungssysteme umgeht.

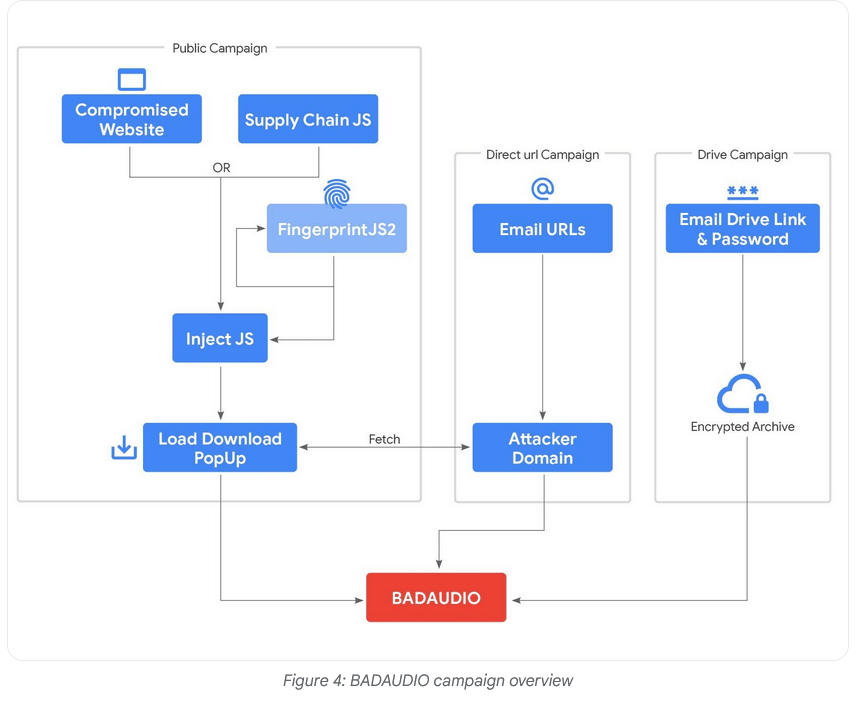

Grafik Quelle: Google Threat Intelligence

DLL-Hijacking und Cobalt Strike als zweite Stufe

BADAUDIO manifestiert sich typischerweise als bösartige DLL-Datei und nutzt DLL Search Order Hijacking für die Ausführung über legitime Anwendungen. Aktuelle Varianten werden in verschlüsselten Archiven ausgeliefert, die zusätzlich VBS-, BAT- und LNK-Dateien enthalten. Diese automatisieren die Platzierung der Schadfunktionen und etablieren Persistenz über legitime Autostart-Einträge.

In mindestens einem dokumentierten Fall folgte auf BADAUDIO die Auslieferung eines Cobalt Strike Beacon. Das enthaltene Wasserzeichen verknüpft die Attacke mit früheren APT24-Operationen und dient als digitaler Fingerabdruck der Angreiferinfrastruktur.

Drei Jahre Kampagnenentwicklung: Vom Gießkannenprinzip zur Präzision

Die Angriffsstrategie von APT24 durchlief seit November 2022 eine bemerkenswerte Evolution, die Googles Sicherheitsforscher über drei Jahre hinweg dokumentieren konnten.

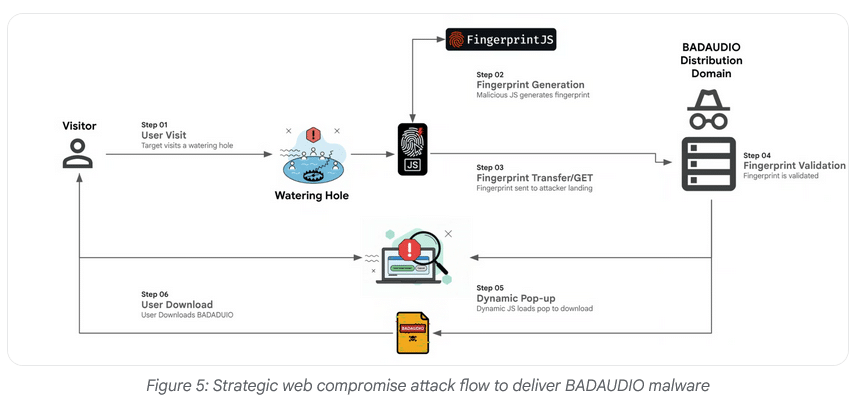

Phase 1: Strategische Web-Kompromittierung im großen Stil

Anfangs kompromittierte APT24 über 20 legitime Websites unterschiedlichster Branchen – von Industrieunternehmen bis zu Freizeitportalen. Die Angreifer injizierten bösartiges JavaScript, das FingerprintJS zur Browser-Identifikation nutzte und gezielt Windows-Systeme anvisierte. iOS, Android und macOS wurden explizit ausgeschlossen.

Der generierte Browser-Fingerabdruck diente als Selektionsmechanismus: Nur validierte Opfer erhielten gefälschte Popup-Fenster, die zum Download der BADAUDIO-Malware verleiteten. Die Angreifer wechselten kontinuierlich zwischen neu registrierten und zuvor kompromittierten Domains – eine Taktik, die bis September 2025 beobachtet wurde.

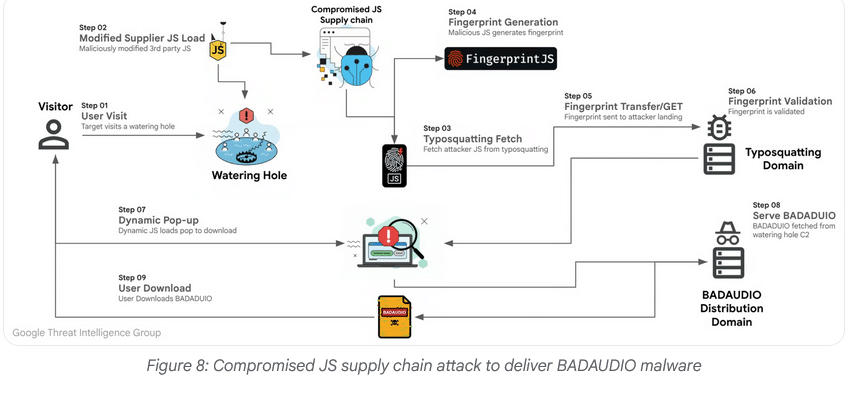

Phase 2: Supply-Chain-Angriff auf Marketing-Dienstleister

Im Juli 2024 eskalierte APT24 ihre Operationen dramatisch: Die Kompromittierung eines taiwanesischen Digital-Marketing-Unternehmens betraf auf einen Schlag über 1.000 Domains. Besonders alarmierend: Das Unternehmen wurde mehrfach erneut infiltriert, was auf systematisches Targeting hinweist.

Die Angreifer injizierten Schadcode in weit verbreitete JavaScript-Bibliotheken und nutzten Typosquatting-Domains, die legitime CDNs imitierten. Die mehrstufige Infektionskette umfasste:

- Dynamisches Laden: Legitime jQuery- und FingerprintJS2-Bibliotheken wurden bei Bedarf nachgeladen

- JSON-Verschleierung: Bei Angriffen im Juli 2025 versteckten die Täter Schadcode in modifizierten JSON-Dateien – ein ungewöhnlicher Dateityp für Code-Ausführung

- Erweiterte Fingerprinting: MurmurHash3-Algorithmus erzeugt eindeutige 128-Bit-Kennungen aus Browsermerkmalen

- Datenexfiltration: Base64-kodierte Erkundungsdaten werden per POST-Request übermittelt

- Adaptive Auslieferung: C2-Server entscheiden dynamisch über Payload-Bereitstellung basierend auf Fingerprint-Bewertung

Im August 2025 hoben die Angreifer zeitweise ihre Domain-Beschränkungen auf und kompromittierten für zehn Tage alle 1.000 Websites gleichzeitig – bevor sie zur selektiven Ansprache zurückkehrten.

Phase 3: Gezielte Phishing-Operationen

Parallel zu den webbasierten Angriffen führte APT24 hochgradig personalisierte Social-Engineering-Kampagnen durch. Köder wie vermeintliche E-Mails von Tierrettungsorganisationen sollten Opfer zu direkten Malware-Downloads verleiten.

Weitere Kampagnen missbrauchten legitime Cloud-Plattformen wie Google Drive und OneDrive zur Verbreitung verschlüsselter BADAUDIO-Archive. Google konnte diese Angriffe durch automatisches Spam-Filtering abwehren.

Die Angreifer integrierten Pixel-Tracking-Links, um E-Mail-Öffnungsraten zu messen und interessierte Ziele für Folgeattacken zu identifizieren – ein Ansatz, der Marketing-Techniken für Spionagezwecke adaptiert.

Grafik Quelle: Google Threat Intelligence

Googles Gegenmaßnahmen und Schutzstrategien

GTIG reagierte mit umfassenden Abwehrmaßnahmen auf die APT24-Kampagne. Alle identifizierten Websites, Domains und Dateien wurden der Safe Browsing-Blockliste hinzugefügt, wodurch Nutzer aller gängigen Browser geschützt werden.

Die betroffenen Organisationen erhielten detaillierte Warnmeldungen mit technischen Analysen der Kompromittierungen. Für die Supply-Chain-Angriffe entwickelte Google spezialisierte Erkennungslogik, die das modifizierte JavaScript identifiziert und blockiert.

Einordnung: Chinas Cyber-Spionage wird heimtückischer

Die APT24-Kampagne exemplifiziert einen breiteren Trend in der chinesischen Cyber-Spionage: Der Übergang von opportunistischen Massenangriffen zu chirurgisch präzisen, mehrschichtigen Operationen. Die Kombination aus Supply-Chain-Kompromittierung, Advanced Obfuscation und Missbrauch legitimer Dienste zeigt die Reife staatlich unterstützter Bedrohungsakteure.

GTIG beobachtet bei verschiedenen China-assoziierten Gruppen zunehmend heimliche Taktiken zur Umgehung von Detektionssystemen. Die kontinuierliche Anpassungsfähigkeit von APT24 – erkennbar an wiederholten Angriffen auf bereits gesäuberte Infrastruktur – unterstreicht die Notwendigkeit persistenter Verteidigungsstrategien.

Fazit: Wachsamkeit bleibt oberstes Gebot

Die dreijährige APT24-Operation demonstriert eindrücklich die strategische Geduld und technische Versiertheit chinesischer Cyber-Akteure. Organisationen sollten besonderes Augenmerk auf Supply-Chain-Risiken legen und JavaScript-Integrität durch Subresource Integrity (SRI) absichern.

Google wird seine Erkenntnisse weiterhin mit der Security-Community teilen, um branchenweite Schutzmaßnahmen zu stärken und die Bedrohungssuche zu verbessern. Die Transparenz über Angreifertaktiken bleibt essentiell für effektive kollektive Verteidigung.

Ursprünglich veröffentlicht von Google Threat Intelligence

Lesen Sie mehr

Bild/Quelle: https://depositphotos.com/de/home.html

Fachartikel

Diesel Vortex: Russische Phishing-Gruppe greift systematisch Logistikunternehmen an

Oblivion: Neue Android-Malware umgeht Sicherheitsschichten auf Samsung, Xiaomi und Co.

Starkiller: Phishing-Framework setzt auf Echtzeit-Proxy statt HTML-Klone

LockBit-Ransomware über Apache-ActiveMQ-Lücke: Angriff in zwei Wellen

Infoblox erweitert DDI-Portfolio: Neue Integrationen für Multi-Cloud und stärkere Automatisierung

Studien

KI beschleunigt Cyberangriffe: IBM X-Force warnt vor wachsenden Schwachstellen in Unternehmen

Finanzsektor unterschätzt Cyber-Risiken: Studie offenbart strukturelle Defizite in der IT-Sicherheit

CrowdStrike Global Threat Report 2026: KI beschleunigt Cyberangriffe und weitet Angriffsflächen aus

IT-Sicherheit in Großbritannien: Hohe Vorfallsquoten, steigende Budgets – doch der Wandel stockt

IT-Budgets 2026: Deutsche Unternehmen investieren mehr – und fordern messbaren Gegenwert

Whitepaper

Third Party Risk Management – auch das Procurement benötigt technische Unterstützung

EU-Toolbox für IKT-Lieferkettensicherheit: Gemeinsamer Rahmen zur Risikominderung

EU-Behörden stärken Cybersicherheit: CERT-EU und ENISA veröffentlichen neue Rahmenwerke

WatchGuard Internet Security Report zeigt über 1.500 Prozent mehr neuartige Malware auf

Armis Labs Report 2026: Früherkennung als Schlüsselfaktor im Finanzsektor angesichts KI-gestützter Bedrohungen

Hamsterrad-Rebell

Incident Response Retainer – worauf sollte man achten?

KI‑basierte E‑Mail‑Angriffe: Einfach gestartet, kaum zu stoppen

NIS2: „Zum Glück gezwungen“ – mit OKR-basiertem Vorgehen zum nachhaltigen Erfolg

Cyberversicherung ohne Datenbasis? Warum CIOs und CISOs jetzt auf quantifizierbare Risikomodelle setzen müssen