Mit dem neuen A19-Chip und der Funktion Memory Integrity Enforcement (MIE) präsentiert Apple nach eigenen Angaben den größten Fortschritt in der Speichersicherheit, den es jemals in einem Verbraucherbetriebssystem gegeben hat.

Schutz vor hochentwickelter Spyware

MIE soll Angriffe auf den Arbeitsspeicher – ein häufiges Einfallstor für Hacker und Spyware – künftig massiv erschweren. Laut Apple wird die Entwicklung und Aufrechterhaltung solcher Angriffe damit „unvergleichlich teurer und schwieriger“. Betroffen sind insbesondere Exploit-Ketten, wie sie von kommerziellen Spyware-Anbietern oder staatlich finanzierten Angreifern eingesetzt werden. Diese nutzen Speicherlücken, um Schadcode einzuschleusen – Angriffe, die Millionen kosten und meist nur auf ausgewählte Zielpersonen abzielen.

Fünf Jahre Entwicklungsarbeit

Die Funktion ist das Ergebnis einer fünfjährigen Entwicklungsphase, in der Apple eng verzahnt Hard- und Software-Schutzmechanismen entwickelt hat. Dabei flossen zusätzliche Ressourcen in CPU-Leistung, Geschwindigkeit und Speicherverwaltung. Ziel war es, den Schutz lückenlos und dauerhaft aktiv zu gestalten – ohne Einbußen bei Performance und Nutzererlebnis.

Technische Grundlage: Enhanced Memory Tagging Extension

Bereits 2018 hatte Apple mit den Pointer Authentication Codes (PAC) im A12 Bionic einen wichtigen Baustein für Speichersicherheit gelegt. Die neue Schutzfunktion baut nun auf der gemeinsam mit Arm entwickelten Enhanced Memory Tagging Extension (EMTE) auf. Dabei wird jeder Speicherbereich mit einem geheimen Code versehen, der bei jedem Zugriff überprüft wird. Stimmen die Codes nicht überein, wird der Zugriff blockiert – ein effektives Mittel gegen Use-after-free- oder Out-of-Bounds-Schwachstellen.

Anders als bei herkömmlichen Implementierungen setzt Apple auf eine synchronisierte und stets aktive Überprüfung, die keinen Spielraum für zeitverzögerte Angriffe lässt. Gleichzeitig wurde das Betriebssystem so angepasst, dass die Integrität der Speichertags gewahrt bleibt.

Grenzen und Ausblick

Vollständig ausschließen lässt sich Speicherbeschädigung auch mit MIE nicht. Seltene Angriffe wie Intra-Allocation-Overflows könnten weiterhin möglich bleiben. Doch Apple betont, dass diese in der Praxis kaum zu einem vollständigen Exploit führen.

MIE ergänzt frühere Maßnahmen wie den sicheren Speicherzuweiser kalloc_type im Kernel (eingeführt mit iOS 15) und xzone malloc auf Benutzerebene (iOS 17). Zudem setzt Apple verstärkt auf die Programmiersprache Swift, die Speicherfehler von Grund auf verhindern soll.

Verfügbarkeit

Memory Integrity Enforcement ist ab sofort in allen Geräten mit A19- und A19 Pro-Chip, darunter iPhone 17 und iPhone Air, standardmäßig aktiviert. Entwickler erhalten über Xcode Zugriff auf EMTE als Teil der neuen „Enhanced Security“-Funktion.

Mit diesem Schritt will Apple die Lücke zwischen Hardware-Schutz und Software-Sicherheit weiter schließen – und sich im Wettrennen gegen immer teurere und raffiniertere Spyware einen entscheidenden Vorsprung sichern.

Apples Konzept der Speicherintegritäts-Durchsetzung

Die von Apple vorgestellte Memory Integrity Enforcement (MIE)-Technologie baut auf einem mehrstufigen Ansatz auf, der bereits bei den Speicherzuweisern beginnt. Zum Einsatz kommen hier kalloc_type, xzone malloc sowie WebKits libpas – Allokatoren, die mithilfe von Typ-Informationen entscheiden, wie Speicher organisiert und verwaltet wird.

Herkömmliche Angriffe wie Use-after-free oder Out-of-Bounds zielen darauf ab, überlappende Speicherbereiche gezielt so zu manipulieren, dass Schadcode ausgeführt werden kann. Apples typbewusste Allokatoren sollen genau das verhindern: Sie ordnen Speicherblöcke so an, dass sich kritische Überlappungen gar nicht erst ergeben. Laut Apple bieten diese Mechanismen mindestens die gleiche, oft sogar eine bessere Leistung als die früher verwendeten Standard-Allokatoren.

Schutz auf mehreren Ebenen

Auf Betriebssystemebene setzen die Allokatoren Schutzmaßnahmen auf Seitenebene um – unter iOS beträgt die Seitengröße 16 KB. Diese Technik eignet sich besonders für größere Speicherblöcke und soll Angriffe über verschiedene Typ-Buckets hinweg unterbinden. Doch für kleinere Zuweisungen reicht dieser Schutz nicht aus, da dort Angriffe innerhalb desselben Typ-Buckets möglich bleiben.

Genau an dieser Stelle greift das Enhanced Memory Tagging Extension (EMTE) ein. Jede Speicherzuweisung wird dabei mit einem geheimen Tag versehen. Stimmen die Tags beim Zugriff nicht überein, blockiert die Hardware den Vorgang und das Betriebssystem beendet den betroffenen Prozess.

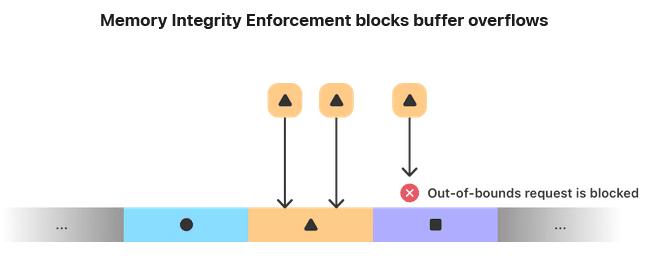

Beispiel: Pufferüberlauf

Besonders deutlich wird die Wirkung beim Schutz vor Pufferüberläufen. Hier stellt der Allokator sicher, dass angrenzende Speicherblöcke unterschiedliche Tags tragen. Ein Zugriff über die Grenzen hinaus wird so sofort erkannt. Greift ein Prozess etwa mit dem Tag 🔼 auf einen benachbarten Block mit dem Tag ⏹️ zu, verweigert die Hardware den Zugriff. Nur Zugriffe auf Speicher mit identischem Tag sind zulässig.

Mit diesem mehrschichtigen Ansatz kombiniert Apple präventive Speicherorganisation mit einer hardwaregestützten Echtzeit-Kontrolle – und will so selbst hochentwickelten Speicherangriffen die Grundlage entziehen.

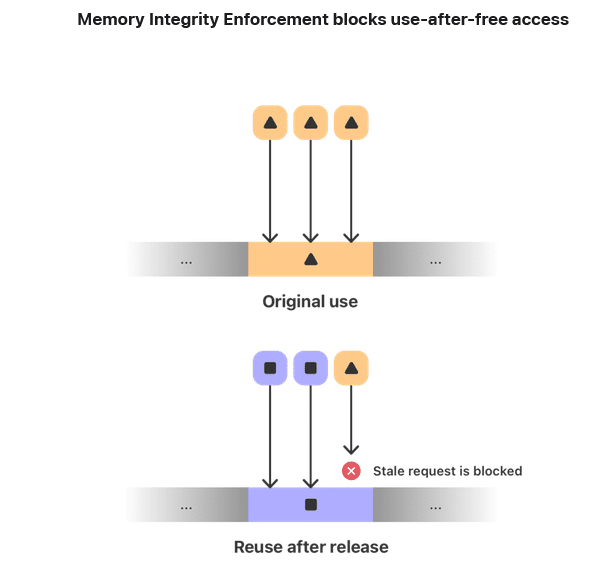

Der Allokator ist auch dafür verantwortlich, Speicher neu zu kennzeichnen, wenn er für andere Zwecke wiederverwendet wird. In der Abbildung unten wird die Zuweisung 🔼 nach ihrer Freigabe und Neuzuweisung durch das System als ⏹️ neu markiert. Wenn eine Anfrage an den neu markierten Speicher mit dem älteren Tag 🔼 gestellt wird, wie dies bei Use-after-free-Exploits der Fall ist, blockiert die Hardware diese und lässt das Betriebssystem weitere Maßnahmen ergreifen.

Apple verstärkt Schutz durch Memory Integrity Enforcement

Eine Schwachstelle der ursprünglichen Memory Tagging Extension (MTE) lag darin, dass Zugriffe auf nicht getaggten Speicher – etwa globale Variablen – von der Hardware nicht überprüft wurden. Angreifer hatten so weniger Hürden, um zentrale Anwendungen zu manipulieren. Mit der Enhanced MTE (EMTE) hat Apple diese Lücke geschlossen: Der Zugriff auf nicht getaggten Speicher aus einem getaggten Bereich erfordert nun ebenfalls die Kenntnis des entsprechenden Tags. Out-of-Bounds-Fehler lassen sich damit deutlich schwerer ausnutzen.

Zusätzlich hat Apple die Tag Confidentiality Enforcement entwickelt, um die Geheimhaltung der EMTE-Tags sicherzustellen – auch gegenüber Seitenkanal- und spekulativen Ausführungsangriffen. Grundlage sind typisierte Allokatoren und EMTE, die beide auf der Vertraulichkeit von Kernel-Datenstrukturen und den vom Allokator vergebenen Tags beruhen. Zum Schutz dieser Strukturen setzt Apple den Secure Page Table Monitor ein, der selbst bei einer Kernel-Kompromittierung Garantien bietet. Zudem gelten für den Kernel beim Speichzugriff dieselben Tag-Prüfungsregeln wie im Userspace.

Schutz vor spekulativen Angriffen

Moderne Prozessoren nutzen spekulative Ausführung, um Befehle vorab zu berechnen. Falsche Vorhersagen werden verworfen – doch die dabei entstehenden Zeitunterschiede können Angreifern Rückschlüsse auf sensible Daten ermöglichen. Apple identifizierte während der Entwicklung von Memory Integrity Enforcement (MIE) drei solche spekulativen Schwachstellen und beseitigte sie gezielt:

-

Tag-Prüfung ohne Lecks: Die Apple-Silicon-Implementierung verhindert, dass die spekulative Auswertung von Tag-Prüfungen Zeitunterschiede offenbart. Untersuchungen hatten gezeigt, dass MTE auf Pixel-Geräten von Google in dieser Hinsicht angreifbar war.

-

Unvorhersehbare Tags: Um zu vermeiden, dass Angreifer die vom System gewählten Tag-Werte erraten können, wird der zugrunde liegende Zufallsgenerator regelmäßig neu initialisiert.

-

Spectre V1-Abwehr: Gegen die bekannte Spectre-Variante 1 hat Apple eine neuartige Technik entwickelt, die nahezu ohne CPU-Kosten auskommt. Sie begrenzt die Reichweite möglicher Leaks so stark, dass Angriffe praktisch unbrauchbar werden.

Enge Verzahnung von Hard- und Software

Um MIE zu realisieren, stellte Apple nach eigenen Angaben so viele Ressourcen für die Sicherheit bereit wie nie zuvor – darunter zusätzliche CPU-Kapazitäten und Speicher für die Tag-Verwaltung. Die EMTE-Prüfungen sind auf besonders kleine Speicherzuweisungen zugeschnitten, die von Software-Allokatoren allein nicht abgesichert werden können. Da Apple von Beginn an wusste, wo EMTE zum Einsatz kommt, konnte der Chip exakt auf diesen Bedarf abgestimmt werden.

Die Entwicklung erfolgte in enger Abstimmung zwischen Hardware- und Softwareteams, um Leistungseinbußen so gering wie möglich zu halten. Laut Apple profitieren auch ältere iPhone-Generationen, die EMTE nicht unterstützen, von den Verbesserungen bei den sicheren Allokatoren.

Offensive Tests von Anfang an

Von 2020 bis 2025 prüfte Apples Offensive-Research-Team das System kontinuierlich – von theoretischen Angriffsszenarien über Simulationen bis hin zu Tests auf Hardware-Prototypen. Erkenntnisse aus diesen Angriffssimulationen flossen direkt in die Implementierung ein und halfen, Schwachstellen noch vor einer möglichen Ausnutzung zu schließen.

MIE steht nicht nur für das Betriebssystem selbst zur Verfügung, sondern auch für Drittanbieter-Apps. Über Xcode können Entwickler den Schutz aktivieren und ihre Anwendungen gegen Speicherfehler absichern. Besonders Apps mit hoher Angriffsfläche – etwa soziale Netzwerke oder Messenger – sollen so profitieren.

Mit Memory Integrity Enforcement will Apple Angriffe auf Speicherschwachstellen standardmäßig verhindern. Die Kombination aus sicheren Allokatoren, EMTE, Tag-Vertraulichkeit und spekulativen Schutzmechanismen hebt sich laut Apple deutlich von anderen MTE-Implementierungen ab. Dabei bleibt die Funktion für Nutzer unsichtbar – und soll zugleich den bislang stärksten Speicherschutz in einem Verbraucherbetriebssystem bieten.

Sicherheitsbewertung von Memory Integrity Enforcement

Memory Integrity Enforcement (MIE) verfolgt ein klares Ziel: Speicherbeschädigungsbasierte Spyware-Angriffe sollen deutlich teurer und schwieriger zu entwickeln und aufrechtzuerhalten sein. Vollkommene Sicherheit gibt es nicht, doch MIE ist darauf ausgelegt, den Handlungsspielraum von Angreifern erheblich einzuschränken.

Während der Entwicklung und Implementierung prüfte Apples Offensive Research Team die Fortschritte anhand komplexer Exploit-Ketten, die zuvor gegen iOS eingesetzt wurden, sowie anhand aktueller Schwachstellen und interner Forschungsergebnisse. Zunächst wurden bekannte Exploit-Ketten an Systeme mit MIE angepasst. Gleichzeitig bewertete das Team neue Schwachstellen, die theoretisch die Schutzmaßnahmen umgehen könnten, und listete mögliche Ausnutzungswege detailliert auf – ähnlich wie bei der Analyse von SockPuppet gegen kalloc_type.

Beide Ansätze führten zu demselben Ergebnis: MIE reduziert die Angriffsstrategien auf ein Minimum. Zwar lassen sich einige Speicherfehler nicht vollständig verhindern, doch die verbleibenden Effekte sind unzuverlässig und bieten Angreifern nicht genügend Ansatzpunkte für erfolgreiche Exploits.

Eine Visualisierung zeigt, wie sechs getestete Exploit-Ketten an unterschiedlichen Punkten durch MIE – sichere Allokatoren, EMTE oder beides – gestoppt werden. Angreifer treffen MIE bereits früh im Exploit-Prozess. Selbst wenn einzelne Probleme wie Pufferüberläufe innerhalb einer Zuweisung bestehen bleiben, sind diese äußerst selten und nur schwer für einen vollständigen Exploit nutzbar. Oft reicht schon ein einziger Schritt, um die gesamte Angriffskette zu unterbrechen.

Fazit

Die meisten iPhone-Nutzer werden ohnehin nie mit Angriffen auf Systemebene konfrontiert. Apples Speichersicherheitsmaßnahmen richten sich vor allem gegen kommerzielle Spyware- und Überwachungsakteure, die Millionen investieren, um ausgewählte Personen anzugreifen.

Mit MIE integriert Apple seine Hardware- und Software-Technologien zu einem umfassenden Schutzsystem. Es deckt zentrale Angriffsflächen ab – einschließlich des Kernels und über 70 Userland-Prozesse –, basiert auf der Enhanced Memory Tagging Extension (EMTE) und wird durch sichere typisierte Allokatoren sowie Tag-Vertraulichkeitsmechanismen unterstützt.

Nach Tests gegen ausgefeilte Spyware-Angriffe der letzten drei Jahre schätzt Apple, dass MIE die Entwicklung und Aufrechterhaltung von Exploit-Ketten erheblich verteuert, viele der effektivsten Exploit-Techniken der letzten 25 Jahre neutralisiert und die Speichersicherheitslandschaft für Apple-Produkte neu definiert. Durch die drastische Einschränkung der Angriffsflächen gilt MIE laut Apple als bedeutendste Verbesserung der Speichersicherheit in der Geschichte von Verbraucherbetriebssystemen.

Auch interessant für Sie

Bild/Quelle: https://depositphotos.com/de/home.html

Fachartikel

Solaranlagen im Visier von Hackern: Wie veraltete Protokolle die Energiewende gefährden

Wie Cyberkriminelle Microsoft-Nutzer mit gefälschten Gerätecodes täuschen

OpenAI präsentiert GPT-5.2-Codex: KI-Revolution für autonome Softwareentwicklung und IT-Sicherheit

Speicherfehler in Live-Systemen aufspüren: GWP-ASan macht es möglich

Geparkte Domains als Einfallstor für Cyberkriminalität: Über 90 Prozent leiten zu Schadsoftware weiter

Studien

![Featured image for “Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum”](https://www.all-about-security.de/wp-content/uploads/2025/12/phishing-4.jpg)

Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum

Gartner-Umfrage: Mehrheit der nicht geschäftsführenden Direktoren zweifelt am wirtschaftlichen Wert von Cybersicherheit

49 Prozent der IT-Verantwortlichen in Sicherheitsirrtum

Deutschland im Glasfaserausbau international abgehängt

NIS2 kommt – Proliance-Studie zeigt die Lage im Mittelstand

Whitepaper

State of Cloud Security Report 2025: Cloud-Angriffsfläche wächst schnell durch KI

BITMi zum Gutachten zum Datenzugriff von US-Behörden: EU-Unternehmen als Schlüssel zur Datensouveränität

Agentic AI als Katalysator: Wie die Software Defined Industry die Produktion revolutioniert

OWASP veröffentlicht Security-Framework für autonome KI-Systeme

Malware in Bewegung: Wie animierte Köder Nutzer in die Infektionsfalle locken

Hamsterrad-Rebell

Platform Security: Warum ERP-Systeme besondere Sicherheitsmaßnahmen erfordern

Daten in eigener Hand: Europas Souveränität im Fokus

Sicherer Remote-Zugriff (SRA) für Operational Technology (OT) und industrielle Steuerungs- und Produktionssysteme (ICS)

Identity und Access Management (IAM) im Zeitalter der KI-Agenten: Sichere Integration von KI in Unternehmenssysteme