npm-Pakete debug und chalk kompromittiert + Mindestens 18 weit verbreitete JavaScript-Pakete mit zusammen über zwei Milliarden wöchentlichen Downloads sind kurzzeitig mit Schadcode versehen worden. Hintergrund ist ein Phishing-Angriff auf einen der beteiligten Entwickler. Zwar wurde der Angriff rasch eingedämmt, er zielte ausschließlich auf den Diebstahl von Kryptowährungen ab. Sicherheitsexperten warnen jedoch, dass ähnliche Attacken mit gefährlicherer Schadsoftware weitaus gravierendere Folgen haben könnten.

Am 8. September um 13:16 Uhr UTC meldete der Aikido-Intel-Feed verdächtige Uploads auf npm, die bösartigen Code enthielten. Betroffen waren unter anderem diese Pakete:

-

backslash (0,26 Mio. Downloads/Woche)

-

chalk-template (3,9 Mio.)

-

supports-hyperlinks (19,2 Mio.)

-

has-ansi (12,1 Mio.)

-

simple-swizzle (26,26 Mio.)

-

color-string (27,48 Mio.)

-

error-ex (47,17 Mio.)

-

color-name (191,71 Mio.)

-

is-arrayish (73,8 Mio.)

-

slice-ansi (59,8 Mio.)

-

color-convert (193,5 Mio.)

-

wrap-ansi (197,99 Mio.)

-

ansi-regex (243,64 Mio.)

-

supports-color (287,1 Mio.)

-

strip-ansi (261,17 Mio.)

-

chalk (299,99 Mio.)

-

debug (357,6 Mio.)

-

ansi-styles (371,41 Mio.)

Zusammen erreichen diese Bibliotheken über zwei Milliarden Downloads pro Woche.

Die manipulierten Versionen enthielten Schadcode, der im Browser unbemerkt Krypto- und Web3-Aktivitäten überwachte, Wallet-Interaktionen veränderte und Zahlungsziele umleitete – mit dem Ergebnis, dass Gelder und Berechtigungen auf Konten der Angreifer flossen.

Das belgische Sicherheitsunternehmen Aikido, das Code-Updates in großen Open-Source-Repositories überwacht, entdeckte die Manipulation. In einem Blogbeitrag bestätigte Aikido den Fund in den 18 betroffenen npm-Paketen.

JavaScript wird von unzähligen Websites eingesetzt, um interaktive Funktionen bereitzustellen. Entwickler greifen dabei häufig auf vorgefertigte Pakete aus npm zurück. Gelingt es Angreifern, über Phishing die Zugangsdaten von Maintainer-Konten zu stehlen, können sie Schadcode in weit verbreitete Bibliotheken einschleusen und so die Kontrolle über Nutzerinteraktionen im Browser gewinnen.

Aikido zufolge handelte es sich bei dem Angriff um eine Malware, die als „browserbasierter Interceptor“ sowohl Netzwerkverkehr als auch API-Aufrufe manipulierte. Dadurch konnte sie Inhalte verändern, API-Aufrufe abfangen und Transaktionen im Hintergrund umleiten – selbst wenn für den Nutzer alles normal erschien.

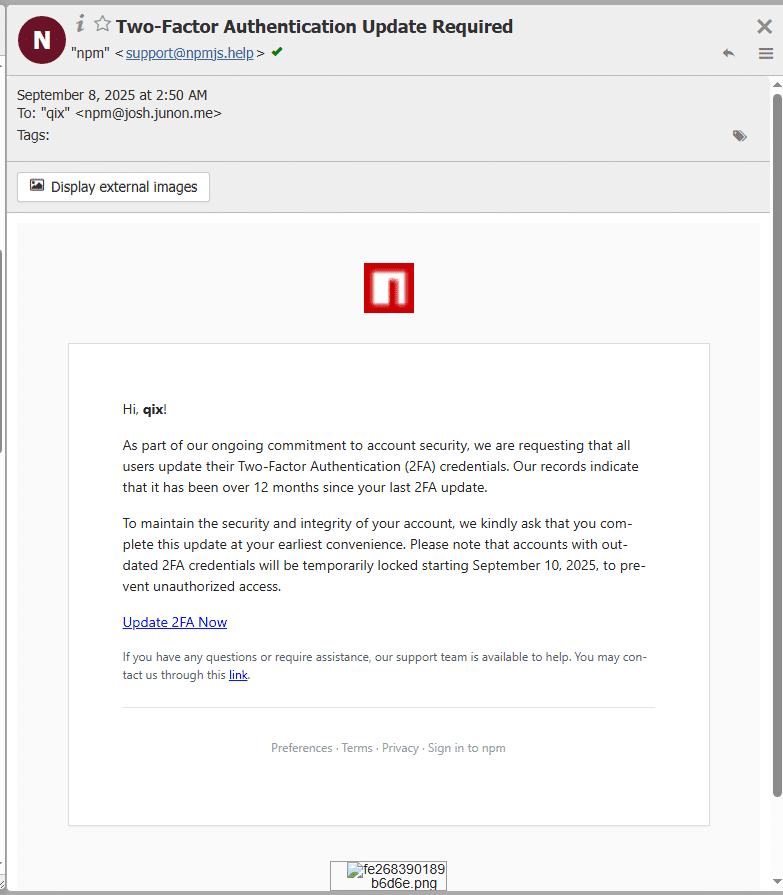

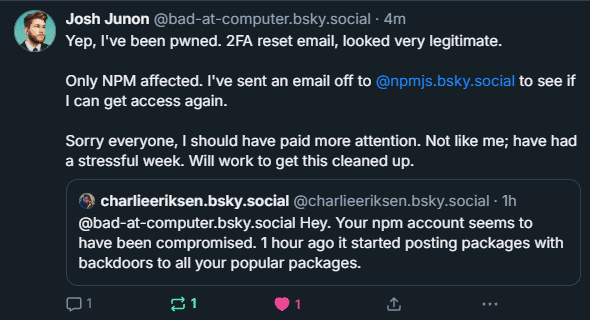

Aikido informierte den betroffenen Entwickler Josh Junon über das soziale Netzwerk Bsky. Junon bestätigte, Opfer einer Phishing-Attacke geworden zu sein. Die Täuschungs-Mail war Teil einer Kampagne, die vorgab, von npm zu stammen, und Nutzer aufforderte, ihre Zwei-Faktor-Authentifizierung zu aktualisieren. Die gefälschte Website fing sowohl Zugangsdaten als auch 2FA-Codes ab. Anschließend änderten die Angreifer die E-Mail-Adresse in Junons npm-Konto und sperrten ihn kurzfristig aus.

Was ist passiert?

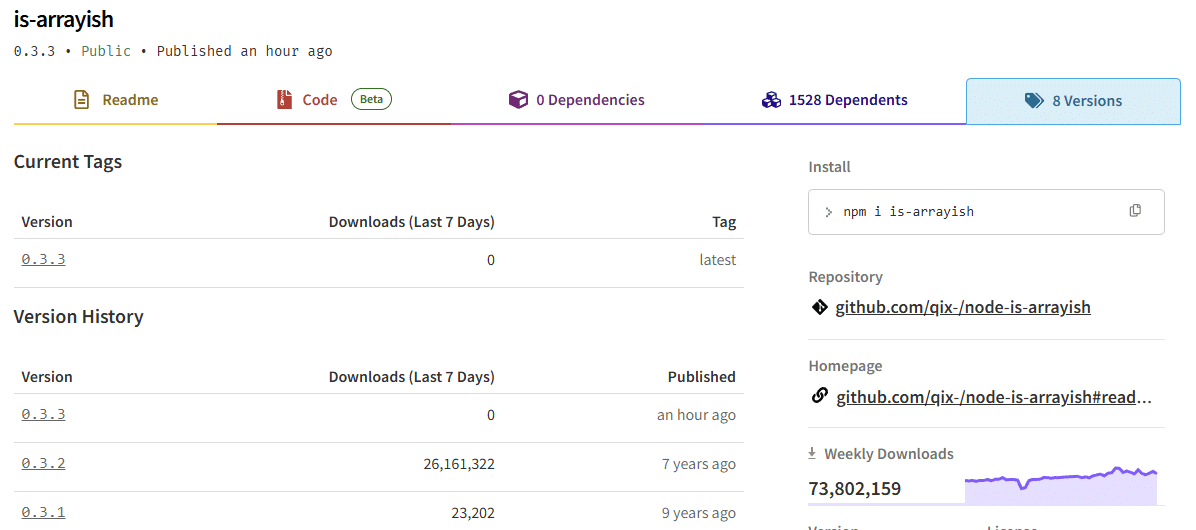

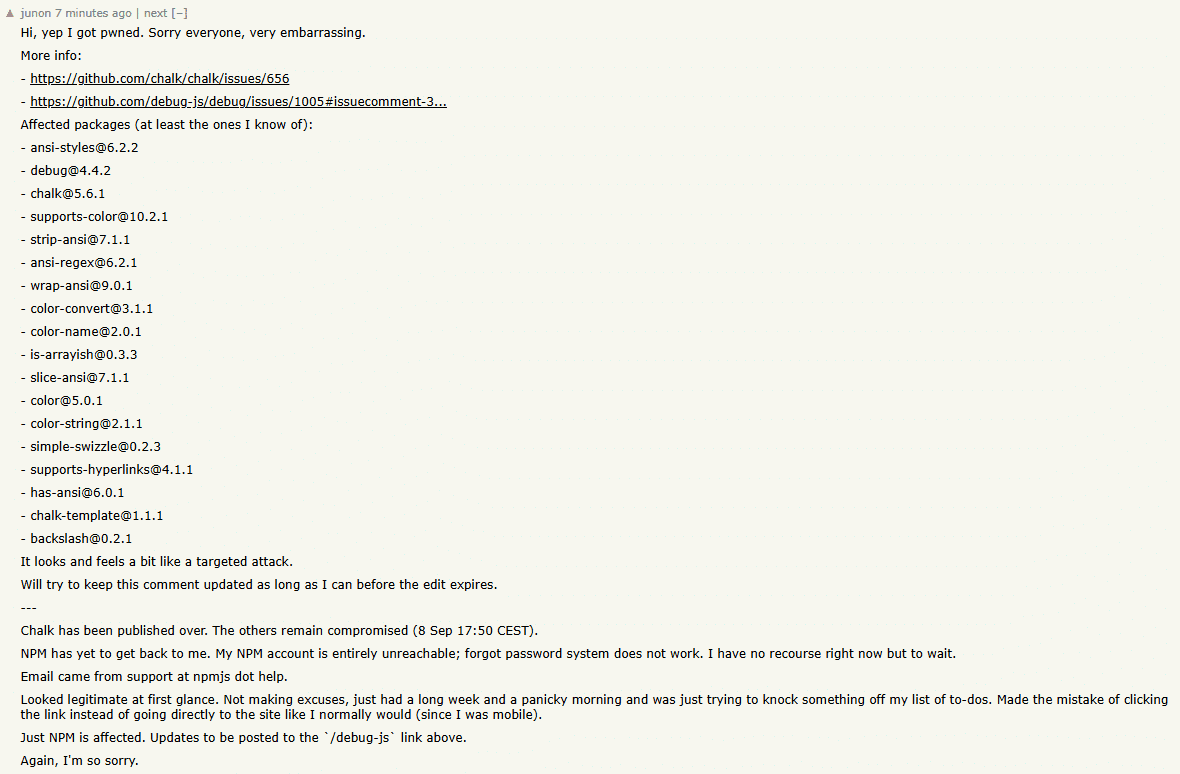

Für alle oben genannten Pakete wurden neue Versionen veröffentlicht, ein Beispiel hierfür ist is-arrayish:

Grafik Quelle: Aikido

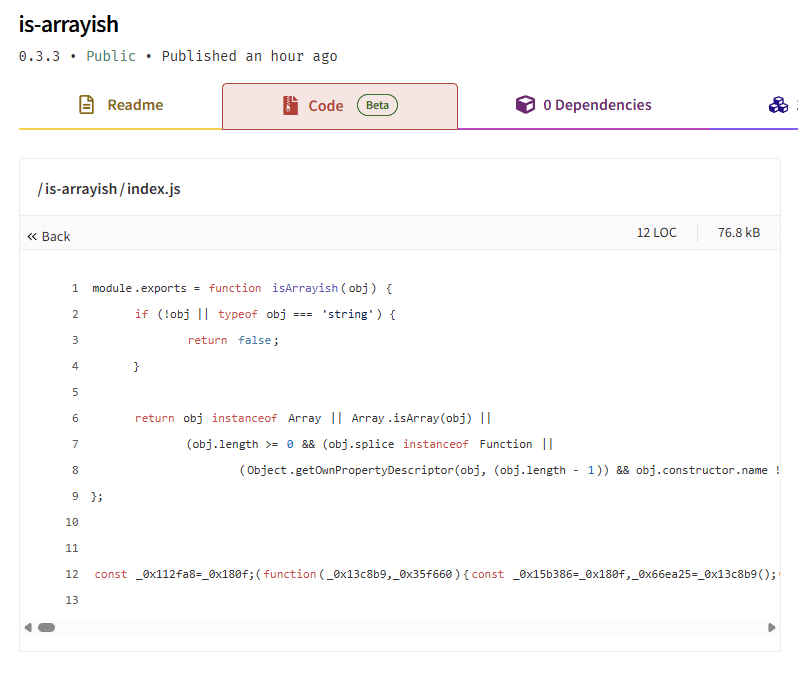

Wir können sehen, dass die Datei index.js geändert wurde und verschleierten Code enthält:

Grafik Quelle: Aikido

Diese Malware ist im Wesentlichen ein browserbasierter Interceptor, der sowohl den Netzwerkverkehr als auch Anwendungs-APIs kapert. Sie injiziert sich selbst in Funktionen wie fetch, XMLHttpRequestund gängige Wallet-Schnittstellen und schreibt dann unbemerkt Werte in Anfragen und Antworten um. Das bedeutet, dass alle sensiblen Identifikatoren, wie Zahlungsziele oder Genehmigungsziele, gegen solche ausgetauscht werden können, die vom Angreifer kontrolliert werden, bevor der Benutzer sie überhaupt sieht oder unterzeichnet. Um die Änderungen schwerer erkennbar zu machen, verwendet sie eine String-Matching-Logik, die Ziele durch ähnliche Werte ersetzt.

Was sie so gefährlich macht, ist, dass sie auf mehreren Ebenen operiert: Sie verändert die auf Websites angezeigten Inhalte, manipuliert API-Aufrufe und manipuliert das, was die Apps der Benutzer glauben zu unterschreiben. Selbst wenn die Schnittstelle korrekt aussieht, kann die zugrunde liegende Transaktion im Hintergrund umgeleitet werden.

So funktioniert die Malware – Schritt für Schritt

Einschleusen in den Browser

Die Schadsoftware injiziert sich direkt in den Browser und klinkt sich in zentrale Funktionen wie fetch, XMLHttpRequest sowie Wallet-APIs (window.ethereum, Solana u. a.) ein. Dadurch kann sie sowohl den Webverkehr als auch Aktivitäten in Krypto-Wallets abfangen.

Überwachung sensibler Daten

Sie scannt Netzwerkantworten und Transaktions-Payloads nach möglichen Wallet-Adressen oder Übertragungen. Unterstützt werden Formate unter anderem für Ethereum, Bitcoin, Solana, Tron, Litecoin und Bitcoin Cash.

Manipulation der Zieladressen

Legitime Empfängeradressen werden durch Adressen der Angreifer ersetzt. Um die Manipulation zu verschleiern, nutzt die Malware ähnlich aussehende Adressen über String-Matching.

Abfangen von Transaktionen

Noch vor der Signatur verändert die Schadsoftware Parameter von Ethereum- und Solana-Transaktionen, darunter Empfänger, Genehmigungen und Zulagen. Auch wenn die Oberfläche unverändert wirkt, wird die Transaktion im Hintergrund an den Angreifer umgeleitet.

Unauffälliges Vorgehen

Wird eine Krypto-Wallet erkannt, verzichtet die Malware auf offensichtliche Änderungen in der Benutzeroberfläche. Stattdessen laufen im Hintergrund unauffällige Hooks, die reale Transaktionen erfassen und manipulieren.

Die Phishing-E-Mail

Der Maintainer teilte mit, dass er durch Phishing kompromittiert wurde, und zwar mithilfe dieser E-Mail, die von support [at] npmjs [dot] help stammte:

Grafik Quelle: Aikido

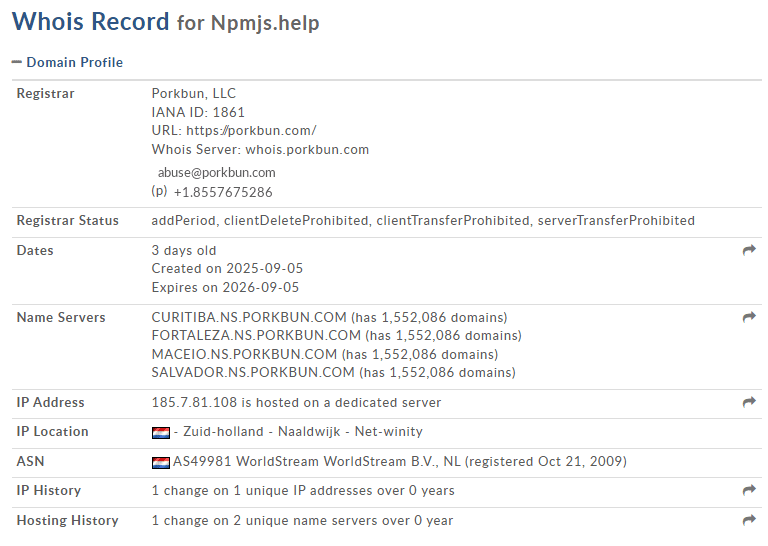

Die Domain wurde erst am 5. September 2025, registriert:

Grafik Quelle: Aikido

Antwort des Betreuers

Nachdem Aikido den Betreuer auf Bluesky benachrichtigt hatte, antwortete dieser um 15:15 UTC, dass er sich der Kompromittierung bewusst sei und mit der Bereinigung der kompromittierten Pakete begonnen habe.

Grafik Quelle: Aikido

Der Autor teilte außerdem mit, dass die Phishing-E-Mail von

support [at] npmjs [dot] help

Grafik Quelle: Aikido

Der Autor scheint den größten Teil des kompromittierten Pakets gelöscht zu haben, bevor er den Zugriff auf sein Konto verlor. Zum Zeitpunkt der Erstellung dieses Artikels ist das Paket simple-swizzle noch immer kompromittiert.

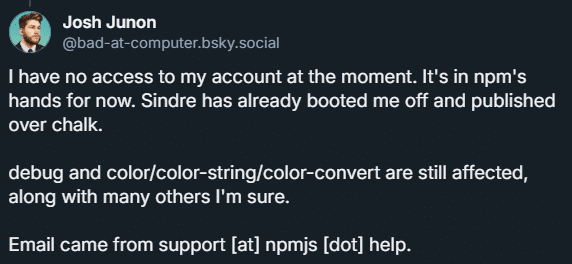

Der Autor äußerte sich weiter auf HackerNews:

Grafik Quelle: Aikido

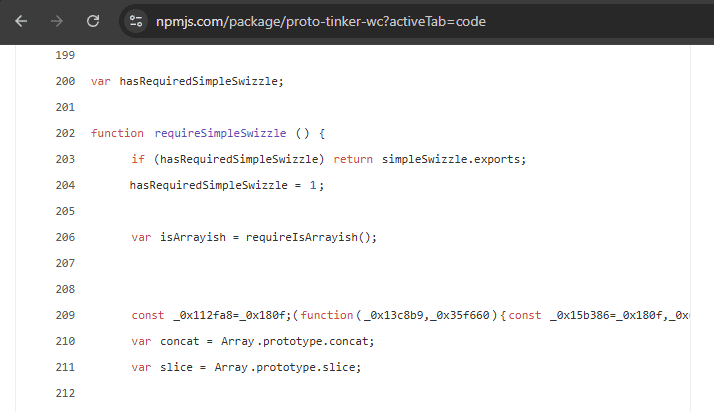

Angreifer nehmen einen weiteren Maintainer ins Visier

Um 16:58 UTC hat unser System ein weiteres Paket entdeckt, das offenbar von denselben Angreifern kompromittiert wurde:

proto-tinker-wc@0.1.87

Die Datei dist/cjs/proto-tinker.cjs.entry.js enthält den folgenden bösartigen Code:

Grafik Quelle: Aikido

Indicators of compromise

Phishing domain

-

npmjs.help

Verfasst von Charlie Eriksen Malware-Forscher

Charlie Eriksen ist Sicherheitsforscher bei Aikido Security und verfügt über umfangreiche Erfahrung im Bereich IT-Sicherheit, unter anderem in Produkt- und Führungspositionen. Er ist Gründer von jswzl und war zuvor als Sicherheitsforscher bei Secure Code Warrior tätig. Außerdem ist er Mitbegründer von Adversary.

Unsere Leseempfehlungen

Bild/Quelle: https://depositphotos.com/de/home.html

Fachartikel

ShinyHunters-Angriffe: Mandiant zeigt wirksame Schutzmaßnahmen gegen SaaS-Datendiebstahl

Phishing-Angriff: Cyberkriminelle missbrauchen Microsoft-Infrastruktur für Betrugsmaschen

Wie Angreifer proprietäre KI-Modelle über normale API-Zugriffe stehlen können

KI-Agenten in cyber-physischen Systemen: Wie Deepfakes und MCP neue Sicherheitslücken öffnen

Sicherheitslücke in Cursor-IDE: Shell-Befehle werden zur Angriffsfläche

Studien

Deutsche Unicorn-Gründer bevorzugen zunehmend den Standort Deutschland

IT-Modernisierung entscheidet über KI-Erfolg und Cybersicherheit

Neue ISACA-Studie: Datenschutzbudgets werden trotz steigender Risiken voraussichtlich schrumpfen

Cybersecurity-Jahresrückblick: Wie KI-Agenten und OAuth-Lücken die Bedrohungslandschaft 2025 veränderten

![Featured image for “Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum”](https://cdn-ileiehn.nitrocdn.com/EZdGeXuGcNedesCQNmzlOazGKKpdLlev/assets/images/optimized/rev-68905f9/www.all-about-security.de/wp-content/uploads/2025/12/phishing-4.jpg)

Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum

Whitepaper

DigiCert veröffentlicht RADAR-Bericht für Q4 2025

Koordinierte Cyberangriffe auf polnische Energieinfrastruktur im Dezember 2025

Künstliche Intelligenz bedroht demokratische Grundpfeiler

Insider-Risiken in Europa: 84 Prozent der Hochrisiko-Organisationen unzureichend vorbereitet

ETSI veröffentlicht weltweit führenden Standard für die Sicherung von KI

Hamsterrad-Rebell

NIS2: „Zum Glück gezwungen“ – mit OKR-basiertem Vorgehen zum nachhaltigen Erfolg

Cyberversicherung ohne Datenbasis? Warum CIOs und CISOs jetzt auf quantifizierbare Risikomodelle setzen müssen

Identity Security Posture Management (ISPM): Rettung oder Hype?

Platform Security: Warum ERP-Systeme besondere Sicherheitsmaßnahmen erfordern