Sicherheitslücke in Windows Remote Access Connection Manager entdeckt

Bei der Analyse der im Oktober 2025 von Microsoft geschlossenen Schwachstelle CVE-2025-59230 im Windows Remote Access Connection Manager stieß das Team von 0patch auf eine bislang ungepatchte Sicherheitslücke. Diese ermöglicht es lokalen Angreifern ohne administrative Rechte, den RasMan-Dienst zum Absturz zu bringen.

Technischer Hintergrund der Schwachstelle

CVE-2025-59230 ähnelt konzeptionell der kürzlich gepatchten Lücke CVE-2025-49760. Der RasMan-Dienst registriert beim Start einen RPC-Endpunkt, dem andere Dienste vertrauen. Angreifer können diesen Endpunkt übernehmen, wenn der Dienst nicht läuft, und privilegierte Dienste zur Ausführung von Code veranlassen.

Die Herausforderung: RasMan startet normalerweise automatisch mit Windows. Ein erfolgreicher Exploit benötigt daher eine Möglichkeit, den Dienst zu stoppen. Genau diese Fähigkeit bietet die neu entdeckte Schwachstelle.

Fehlerhafte Programmlogik als Ursache

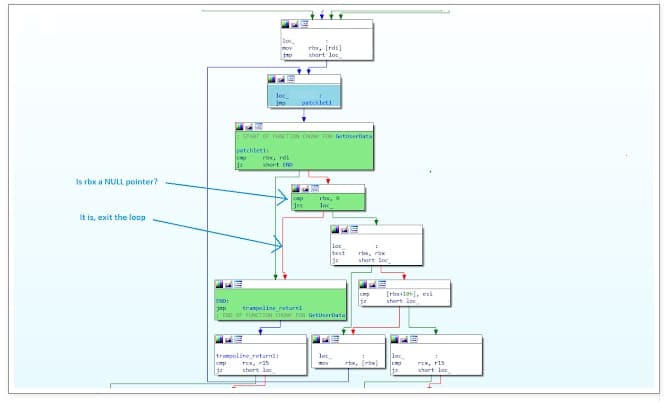

Die Sicherheitslücke liegt in einer fehlerhaften Implementierung beim Durchlaufen einer zirkulären verketteten Liste. Der Code prüft zwar auf NULL-Zeiger, verlässt die Verarbeitungsschleife bei einem NULL-Wert jedoch nicht. Stattdessen versucht das Programm, das nächste Listenelement vom NULL-Zeiger zu lesen, was zu einer Speicherzugriffsverletzung führt.

Die Entwickler gingen davon aus, dass alle Listen korrekt erstellt werden. Die vorsichtshalber eingebaute NULL-Prüfung wurde offenbar nie ausreichend getestet, da in Testszenarien ausschließlich gültige Listen verwendet wurden.

Lösung durch 0patch

Der von 0patch entwickelte Micropatch ergänzt eine zusätzliche Prüfung, die die Schleife beim Auftreten eines NULL-Zeigers korrekt beendet. Demonstrationsvideos zeigen, dass der Exploit ohne aktiven 0patch-Schutz den RasMan-Dienst zum Absturz bringt, während mit aktiviertem Patch kein Absturz erfolgt.

Grafik Quelle: 0patch

Verfügbarkeit und Bereitstellung

Die Mikropatches stehen für alle sicherheitsrelevanten Windows-Versionen zur Verfügung, darunter Windows 11 (alle Versionen von 21H2 bis 25H2), Windows 10 (ab Version 1803), Windows 7, sowie Windows Server 2008 R2 bis 2025.

Die Patches wurden bereits automatisch an alle Online-Computer mit 0patch Agent verteilt und dort angewendet. Bis Microsoft einen offiziellen Fix bereitstellt, ist der 0-Day-Patch im kostenlosen FREE-Plan enthalten.

Microsoft plant offiziellen Patch

Microsoft wurde über die Schwachstelle informiert und wird voraussichtlich in einem der kommenden Windows-Updates einen offiziellen Patch für alle unterstützten Versionen veröffentlichen.

Etwa 40 Prozent der 0patch-Kunden nutzen den Dienst auch auf aktuellen Windows-Versionen wie Windows 11 25H2 und Server 2025 als zusätzliche Schutzebene gegen 0-Day-Angriffe.

Installation und Nutzung

Anwender können ein kostenloses Konto in 0patch Central erstellen, eine Testversion starten und den 0patch Agent installieren. Die Installation erfordert keinen Neustart, alle weiteren Schritte laufen automatisch ab.

0patch bietet darüber hinaus erweiterten Support für Windows 10 sowie Office 2016 und 2019, deren offizieller Support im Oktober auslief. Die Sicherheitsunterstützung durch 0patch ist für mindestens drei weitere Jahre vorgesehen, bei Windows 10 sogar für fünf Jahre.

Auch interessant:

Bild/Quelle: https://depositphotos.com/de/home.html

Fachartikel

DDoS-Attacken 2025: Rekordangriff mit 31,4 Tbit/s und 121% mehr Angriffe

SonicWall-VPN-Einbruch: Angreifer deaktivieren EDR über Kernel-Ebene mit widerrufenen Treibern

OpenClaw-Skills als neuer Malware-Verteilweg: Erkenntnisse von VirusTotal

ShinyHunters: Voice-Phishing-Kampagne zielt auf Cloud-Plattformen ab

ShinyHunters-Angriffe: Mandiant zeigt wirksame Schutzmaßnahmen gegen SaaS-Datendiebstahl

Studien

Sicherheitsstudie 2026: Menschliche Faktoren übertreffen KI-Risiken

Studie: Unternehmen müssen ihre DNS- und IP-Management-Strukturen für das KI-Zeitalter neu denken

Deutsche Unicorn-Gründer bevorzugen zunehmend den Standort Deutschland

IT-Modernisierung entscheidet über KI-Erfolg und Cybersicherheit

Neue ISACA-Studie: Datenschutzbudgets werden trotz steigender Risiken voraussichtlich schrumpfen

Whitepaper

IT-Budgets 2026 im Fokus: Wie Unternehmen 27 % Cloud-Kosten einsparen können

DigiCert veröffentlicht RADAR-Bericht für Q4 2025

Koordinierte Cyberangriffe auf polnische Energieinfrastruktur im Dezember 2025

Künstliche Intelligenz bedroht demokratische Grundpfeiler

Insider-Risiken in Europa: 84 Prozent der Hochrisiko-Organisationen unzureichend vorbereitet

Hamsterrad-Rebell

KI‑basierte E‑Mail‑Angriffe: Einfach gestartet, kaum zu stoppen

NIS2: „Zum Glück gezwungen“ – mit OKR-basiertem Vorgehen zum nachhaltigen Erfolg

Cyberversicherung ohne Datenbasis? Warum CIOs und CISOs jetzt auf quantifizierbare Risikomodelle setzen müssen

Identity Security Posture Management (ISPM): Rettung oder Hype?