Regulatorischer Druck und zunehmende Abhängigkeiten von Cloud-Anbietern rücken digitale Souveränität stärker in den Fokus von IT-Entscheidern. Red Hat reagiert mit einem Selbstbewertungswerkzeug, das Organisationen eine strukturierte Standortbestimmung ermöglicht – und stellt den zugrundeliegenden Code der Öffentlichkeit frei zur Verfügung.

Red Hat veröffentlicht Sovereignty Readiness Assessment Tool

Digitale Souveränität entwickelt sich zunehmend vom Compliance-Thema zur strategischen Unternehmenspriorität. Red Hat positioniert sie als operative Grundlage, die Organisationen die Kontrolle über ihre eigenen Entscheidungsprozesse zurückgibt – unabhängig von den Vorgaben externer Anbieter. Mit dem neu vorgestellten Digital Sovereignty Readiness Assessment Tool liefert das Unternehmen ein Instrument, das diesen Weg konkret messbar machen soll.

Sieben Bewertungsebenen für digitale Kontrolle

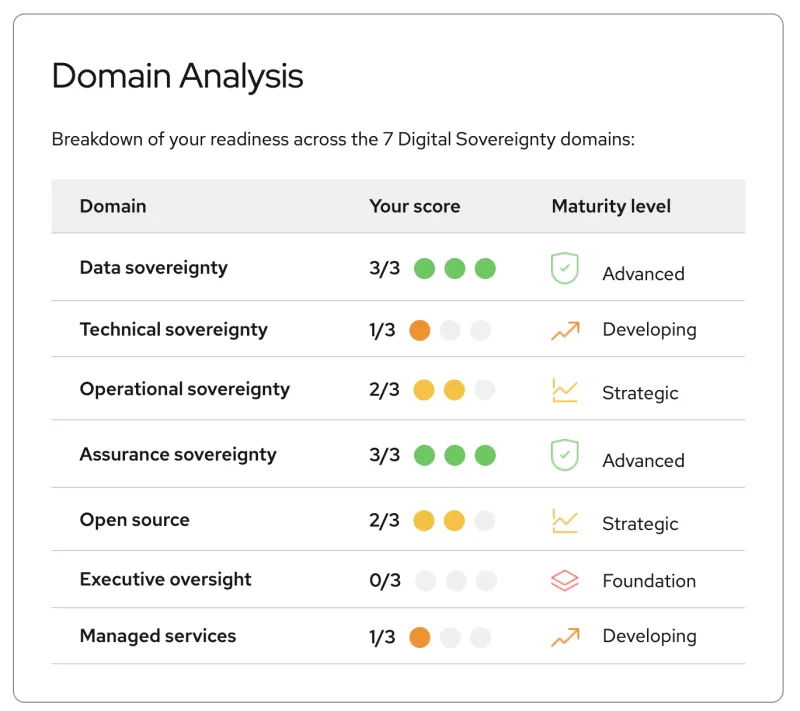

Das Tool basiert auf einer strukturierten Selbsteinschätzung entlang von sieben Dimensionen. Dazu gehören die Datenhoheit, also die physische und rechtliche Verfügungsgewalt über Informationen über deren gesamten Lebenszyklus hinweg, sowie die technische Souveränität, die die Zusammensetzung des eingesetzten Software-Stacks bewertet. Hinzu kommen die operative Souveränität – gemessen an der Fähigkeit interner Teams, Systeme eigenständig zu betreiben und wiederherzustellen – sowie die Sicherheitssouveränität, die unabhängige Prüf- und Validierungsmöglichkeiten in den Blick nimmt.

Weitere Bewertungsbereiche umfassen den Umgang mit Open-Source-Software als Mittel zur Reduzierung von Anbieterabhängigkeiten, die Verankerung von Souveränitätszielen in der Governance auf Führungsebene sowie die Flexibilität bei der Nutzung von Managed Services in verschiedenen Regionen und Rechenzentren.

Vier Reifegrade als Orientierungsrahmen

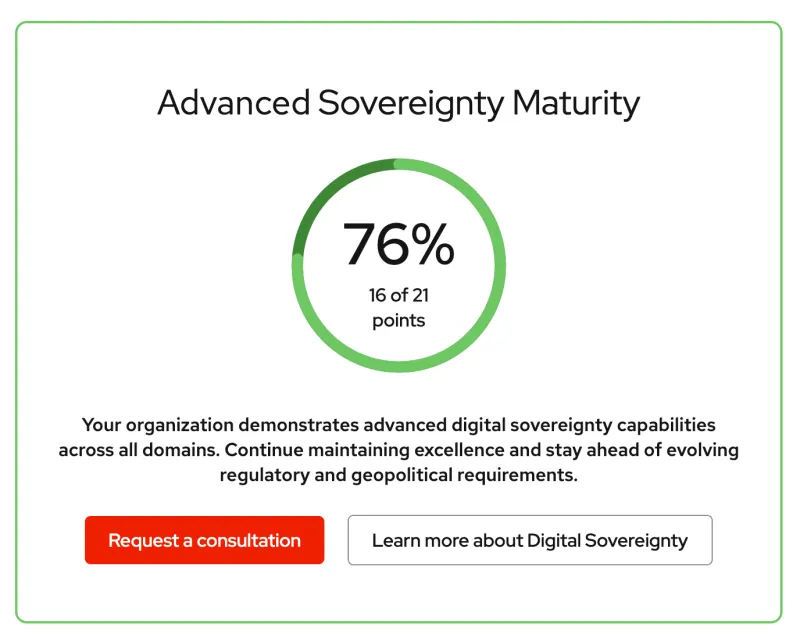

Auf Basis der Auswertung ordnet das Tool Unternehmen einer von vier Reifestufen zu. Die Stufe „Grundlage“ beschreibt Organisationen, die gerade beginnen, ihre Anforderungen zu identifizieren. „Entwicklung“ steht für Unternehmen, die aktiv Fähigkeiten aufbauen und erste Lücken schließen. Die Stufe „Strategisch“ kennzeichnet Organisationen mit belastbaren und wiederholbaren Fähigkeiten in den meisten Bereichen, während „Fortgeschritten“ jene beschreibt, die eine umfassende, proaktive Kontrolle über ihre gesamte digitale Infrastruktur ausüben. Ergänzt werden die Ergebnisse durch einen praxisorientierten Fahrplan mit konkreten Handlungsempfehlungen.

Open-Source-Ansatz als Vertrauensbasis

Einen zentralen Aspekt des Vorhabens bildet die Offenlegung des Bewertungsrahmens. Red Hat veröffentlicht die zugrundeliegenden Kriterien – ursprünglich entwickelt von Chris Jenkins – als Open-Source-Ressource für das globale Technologie-Ökosystem. Die Begründung ist programmatischer Natur: Ein proprietäres Bewertungswerkzeug würde selbst jene Intransparenz verkörpern, die es eigentlich aufdecken soll. Nur nachvollziehbare und öffentlich überprüfbare Methoden könnten eine verlässliche Grundlage für Souveränitätsstrategien bilden.

Das freigegebene Framework soll Kunden, Partnern und anderen Organisationen ermöglichen, ihren individuellen Weg zu einer autonomen Infrastruktur über zahlreiche technische Vektoren hinweg selbstständig zu planen – unabhängig von den Bewertungsergebnissen eines einzelnen Anbieters.

Globale Vorschriften haben die Anforderungen an die operative Widerstandsfähigkeit und die Datenhoheit erhöht. (Quelle: Red Hat)

Die Analyse liefert einen praktischen Fahrplan mit Verbesserungsmaßnahmen und entscheidenden Fragestellungen. (Quelle: Red Hat)

Lesen Sie mehr

Fachartikel

Bluetooth-Scanner enthüllt: Was Ihre Geräte über Ihren Alltag preisgeben

Sicherheitslücken in Passwortmanagern: ETH-Forschende hebeln Zero-Knowledge-Versprechen aus

REMnux v8: Malware-Analyse-Toolkit erhält KI-Integration und erweiterte Funktionen

Cloudflare Pages als Tarnung: Weiterleitungsnetzwerk verteilt Malware über 250 gefälschte Blogs

KI-Framework Zen-AI-Pentest vereint 20 Sicherheitstools unter einem Dach

Studien

KI-Investitionen in Deutschland: Solide Datenbasis, aber fehlende Erfolgsmessung bremst den ROI

Cybersicherheit 2026: Agentic AI auf dem Vormarsch – aber Unternehmen kämpfen mit wachsenden Schutzlücken

IT-Fachkräfte: Warum der deutsche Stellenabbau die Sicherheitslage verschlechtert

Deutsche Wirtschaft unzureichend auf hybride Bedrohungen vorbereitet

Cyberkriminalität im Dark Web: Wie KI-Systeme Betrüger ausbremsen

Whitepaper

Armis Labs Report 2026: Früherkennung als Schlüsselfaktor im Finanzsektor angesichts KI-gestützter Bedrohungen

Active Directory schützen: TÜV Rheinland liefert Leitfaden mit konkreten Handlungsempfehlungen

Sicherheitslücken in Passwortmanagern: ETH-Forschende hebeln Zero-Knowledge-Versprechen aus

MITRE ATLAS analysiert OpenClaw: Neue Exploit-Pfade in KI-Agentensystemen

BSI setzt Auslaufdatum für klassische Verschlüsselungsverfahren

Hamsterrad-Rebell

Incident Response Retainer – worauf sollte man achten?

KI‑basierte E‑Mail‑Angriffe: Einfach gestartet, kaum zu stoppen

NIS2: „Zum Glück gezwungen“ – mit OKR-basiertem Vorgehen zum nachhaltigen Erfolg

Cyberversicherung ohne Datenbasis? Warum CIOs und CISOs jetzt auf quantifizierbare Risikomodelle setzen müssen