Neue Angriffswelle bedroht Unternehmenskonten

Eine raffinierte Phishing-Methode macht derzeit die Runde, bei der Angreifer die legitime Authentifizierungsfunktion von Microsoft ausnutzen. Sowohl staatlich unterstützte Hackergruppen als auch finanziell motivierte Kriminelle setzen verstärkt auf diese Taktik, um sich Zugang zu sensiblen Unternehmensdaten zu verschaffen.

Die Sicherheitsforscher von Proofpoint beobachten seit September 2025 eine besorgniserregende Zunahme dieser Attacken. Besonders brisant: Die Methode funktioniert selbst bei aktivierter Zwei-Faktor-Authentifizierung.

So funktioniert die Betrugsmasche

Der Angriff beginnt typischerweise mit einer täuschend echt wirkenden E-Mail. Die Nachricht enthält entweder einen Link, einen Button oder einen QR-Code, der angeblich zu einem geteilten Dokument führt. Häufige Köder sind gefälschte Gehaltsabrechnungen, Mitarbeiterberichte oder Dokumente, die angeblich zur Freigabe bereitstehen.

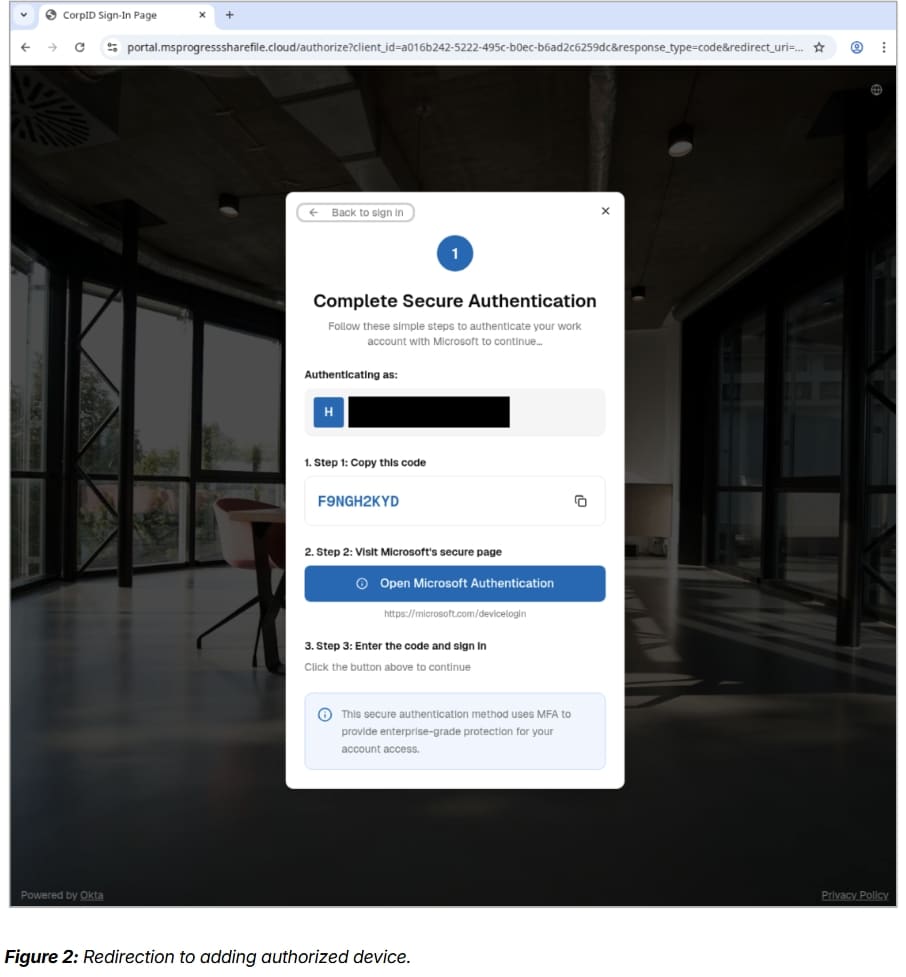

Klickt das Opfer auf den Link, startet eine ausgeklügelte Angriffskette. Die Zielperson landet auf einer Website, die oft sogar das Corporate Design des eigenen Unternehmens trägt. Dort erscheint ein Popup-Fenster mit einem Code und der Aufforderung, diesen auf der offiziellen Microsoft-Seite einzugeben – angeblich zur „sicheren Authentifizierung“.

Die Microsoft-URL ist tatsächlich echt. Gibt der Nutzer den Code auf der legitimen Seite ein, autorisiert er unwissentlich den Zugriff für eine vom Angreifer kontrollierte Anwendung. Der Kriminelle erhält dadurch vollständigen Zugang zum Microsoft 365-Konto.

Grafik Quelle: Proofpoint

Verfügbare Hacking-Tools senken Einstiegshürde

Die rasante Verbreitung dieser Angriffsmethode hat einen simplen Grund: Spezialisierte Tools machen sie auch für weniger versierte Angreifer zugänglich. Proofpoint identifizierte mehrere Programme, die in Hacker-Foren gehandelt werden.

Das Tool SquarePhish2, eine Weiterentwicklung eines ursprünglich für Red-Team-Tests entwickelten Programms, automatisiert große Teile des Angriffs. Es kombiniert QR-Codes mit dem OAuth-Geräteautorisierungsablauf und ahmt dabei den legitimen Prozess nach, den Nutzer zur Einrichtung der Multifaktor-Authentifizierung durchlaufen.

Ein weiteres Kit namens Graphish wird kostenlos in geschlossenen Hackerforen verbreitet. Es ermöglicht die Erstellung überzeugender Phishing-Seiten mithilfe von Azure-App-Registrierungen und Reverse-Proxy-Technologie. Beide Tools sind bewusst benutzerfreundlich gestaltet und erfordern keine tiefgreifenden technischen Kenntnisse.

Massenkampagnen mit gefälschten Dokumenten

Im Dezember dokumentierten die Forscher eine großangelegte Kampagne, bei der angebliche Erinnerungen für ein freigegebenes Dokument verschickt wurden. Die Betreffzeile lautete „Gehaltsbonus + Arbeitgeberleistungen Berichte 25“ – eine Formulierung, die bei vielen Empfängern Neugier weckt.

Die E-Mails stammten von Adressen unter Kontrolle der Angreifer. Nach dem Klick auf den eingebetteten Google-Share-Link gelangte das Opfer auf eine lokalisierte Website, die je nach IP-Adresse das Branding des jeweiligen Zielunternehmens anzeigte.

Finanziell motivierte Akteure im Großeinsatz

Der als TA2723 bezeichnete Bedrohungsakteur fällt durch besonders umfangreiche Kampagnen auf. Die Gruppe ist bekannt für Phishing-Angriffe, bei denen Microsoft OneDrive, LinkedIn und DocuSign imitiert werden. Seit Oktober nutzt TA2723 verstärkt die Device-Code-Methode.

In einer Kampagne Anfang Oktober verschickten die Angreifer E-Mails mit Betreffzeilen wie „[Organisationsname] OCTOBER_SALARY_AMENDED“. Die Nachrichten waren personalisiert und enthielten den Namen des Empfängers sowie einen individualisierten Dateinamen. Ein eingebetteter Link führte zu einer Domain, die zur Eingabe der E-Mail-Adresse aufforderte und anschließend einen angeblichen Einmalcode generierte.

Die Sicherheitsexperten vermuten, dass in dieser Kampagne zunächst SquarePhish2 zum Einsatz kam und später auf das Graphish-Kit gewechselt wurde. Diese Einschätzung basiert auf Veränderungen in den Angriffstechniken und dem Timing der Veröffentlichung des Graphish-Tools in einschlägigen Foren.

Russische Hackergruppe im Visier von Think Tanks

Besorgniserregend ist die Aktivität staatlich gelenkter Akteure. Proofpoint verfolgt seit Januar 2025 mehrere Gruppen, die diese passwortlose Phishing-Technik einsetzen. Am häufigsten wurde sie von mutmaßlich russischen Angreifern verwendet.

Eine Gruppe, die von den Forschern als UNK_AcademicFlare bezeichnet wird, zeigt ein besonders methodisches Vorgehen. Die Angreifer bauen zunächst über harmlose Kontaktaufnahmen eine Beziehung zu ihren Zielen auf – manchmal über mehrere Kommunikationskanäle hinweg.

Seit September nutzt UNK_AcademicFlare kompromittierte E-Mail-Konten von Regierungs- und Militärorganisationen. Die Gruppe spricht gezielt Personen in Regierungsinstitutionen, Think Tanks, Universitäten und Transportunternehmen in den USA und Europa an.

Mehrstufiger Angriff mit langem Atem

Die Vorgehensweise von UNK_AcademicFlare unterscheidet sich deutlich von gewöhnlichen Phishing-Kampagnen. Zunächst wird über die kompromittierte Adresse ein fachlicher Austausch zum Spezialgebiet des Opfers initiiert. Nach dem Aufbau von Vertrauen schlägt der Angreifer ein fiktives Treffen oder Interview vor.

Um sich vorzubereiten, will er angeblich ein Dokument mit Fragen oder Diskussionsthemen teilen. Der bereitgestellte Link führt zu einer Cloudflare Worker-URL, die ein OneDrive-Konto der Organisation vortäuscht, von der die kompromittierte E-Mail-Adresse stammt.

In einem dokumentierten Fall verwendeten die Angreifer ein gehacktes Konto der sambischen Regierung. Der Link führte zu einer Domain, die ein OneDrive-Konto dieser Regierung imitierte: onedrive[.]gov-zm[.]workers[.]dev. Die Landing Page forderte zur Eingabe eines angezeigten Codes auf – ein dynamisch für das jeweilige Ziel generierter Gerätecode.

Fokus auf Russland- und Ukraine-Expertise

Die Forscher ordnen UNK_AcademicFlare mit hoher Wahrscheinlichkeit dem russischen Einflussbereich zu. Diese Einschätzung stützt sich auf mehrere Faktoren: Die Gruppe zielt besonders auf Russland-Spezialisten in verschiedenen Think Tanks sowie auf ukrainische Regierungs- und Energieorganisationen ab.

Zusätzlich verwenden die Angreifer wiederholt Lockinhalte mit Bezug zu Russland und der Ukraine. Auch die gewählte Phishing-Technik deckt sich mit Mustern, die bereits in früheren Berichten über russisch motivierte Hackergruppen beschrieben wurden.

Schutzmaßnahmen für Unternehmen

Sicherheitsexperten empfehlen mehrere Verteidigungsebenen. Die wirksamste Maßnahme ist die vollständige Blockierung des Gerätecode-Flusses über Richtlinien für bedingten Zugriff in der Microsoft-Umgebung. Administratoren können zunächst im Berichtsmodus testen, welche Auswirkungen eine solche Sperre hätte.

Falls eine komplette Blockierung nicht praktikabel ist, sollten Unternehmen einen Whitelist-Ansatz verfolgen. Die Gerätecode-Authentifizierung wird dann nur für bestimmte Benutzergruppen, Betriebssysteme oder IP-Bereiche freigeschaltet – beispielsweise über definierte Standorte.

Eine weitere Schutzschicht bieten Richtlinien, die nur Anmeldungen von registrierten oder konformen Geräten zulassen. Dies funktioniert besonders gut bei Einsatz von Geräteregistrierung oder Mobile Device Management-Lösungen wie Microsoft Intune.

Nutzer-Schulung muss angepasst werden

Traditionelle Phishing-Trainings greifen bei dieser Angriffsmethode zu kurz. Die übliche Empfehlung, URLs auf ihre Legitimität zu prüfen, hilft nicht weiter – schließlich ist die Microsoft-Portal-Adresse tatsächlich echt.

Mitarbeiter müssen stattdessen lernen, grundsätzlich misstrauisch zu sein, wenn sie aufgefordert werden, Gerätecodes von unbekannten Quellen einzugeben. Besondere Vorsicht ist geboten bei unerwarteten E-Mails mit geteilten Dokumenten, selbst wenn diese von scheinbar vertrauenswürdigen Absendern stammen.

Ausblick: Weitere Zunahme erwartet

Die Sicherheitsforscher rechnen mit einer weiteren Verbreitung dieser Angriffstechnik. Ein treibender Faktor ist die zunehmende Einführung von FIDO-konformen Multifaktor-Authentifizierungslösungen. Während diese traditionelle Phishing-Methoden erschweren, eröffnen sie gleichzeitig neue Angriffsvektoren über OAuth-Authentifizierungsabläufe.

Von der Nutzung bösartiger OAuth-Anwendungen bis zum Missbrauch legitimer Microsoft-Funktionen – die Taktiken zur Kontoübernahme entwickeln sich kontinuierlich weiter. Unternehmen müssen ihre OAuth-Kontrollen verstärken und das Bewusstsein ihrer Mitarbeiter für diese sich wandelnden Bedrohungen schärfen.

Die beobachteten Kampagnen setzen stark auf Social Engineering und verwenden überwiegend Köder mit eingebetteten Links oder QR-Codes. Die Opfer werden in dem Glauben gelassen, ihre Konten zu sichern – während sie in Wirklichkeit Angreifern Tür und Tor öffnen.

Entdecke mehr

Fachartikel

DDoS-Attacken 2025: Rekordangriff mit 31,4 Tbit/s und 121% mehr Angriffe

SonicWall-VPN-Einbruch: Angreifer deaktivieren EDR über Kernel-Ebene mit widerrufenen Treibern

OpenClaw-Skills als neuer Malware-Verteilweg: Erkenntnisse von VirusTotal

ShinyHunters: Voice-Phishing-Kampagne zielt auf Cloud-Plattformen ab

ShinyHunters-Angriffe: Mandiant zeigt wirksame Schutzmaßnahmen gegen SaaS-Datendiebstahl

Studien

Sicherheitsstudie 2026: Menschliche Faktoren übertreffen KI-Risiken

Studie: Unternehmen müssen ihre DNS- und IP-Management-Strukturen für das KI-Zeitalter neu denken

Deutsche Unicorn-Gründer bevorzugen zunehmend den Standort Deutschland

IT-Modernisierung entscheidet über KI-Erfolg und Cybersicherheit

Neue ISACA-Studie: Datenschutzbudgets werden trotz steigender Risiken voraussichtlich schrumpfen

Whitepaper

IT-Budgets 2026 im Fokus: Wie Unternehmen 27 % Cloud-Kosten einsparen können

DigiCert veröffentlicht RADAR-Bericht für Q4 2025

Koordinierte Cyberangriffe auf polnische Energieinfrastruktur im Dezember 2025

Künstliche Intelligenz bedroht demokratische Grundpfeiler

Insider-Risiken in Europa: 84 Prozent der Hochrisiko-Organisationen unzureichend vorbereitet

Hamsterrad-Rebell

KI‑basierte E‑Mail‑Angriffe: Einfach gestartet, kaum zu stoppen

NIS2: „Zum Glück gezwungen“ – mit OKR-basiertem Vorgehen zum nachhaltigen Erfolg

Cyberversicherung ohne Datenbasis? Warum CIOs und CISOs jetzt auf quantifizierbare Risikomodelle setzen müssen

Identity Security Posture Management (ISPM): Rettung oder Hype?