Die Schwachstellen krimineller Infrastrukturen können zu deren größtem Problem werden. CyberArk Labs demonstriert dies eindrücklich am Beispiel von StealC: Durch eine einfache XSS-Lücke im Administrationspanel der Infostealer-Malware gelang es Forschern, die Betreiber selbst auszuspionieren und deren Cookies zu entwenden – exakt jene Daten, auf die es die Kriminellen bei ihren Opfern abgesehen haben.

Wie eine MaaS-Plattform zur eigenen Schwachstelle wurde

StealC etablierte sich seit Anfang 2023 als Infostealer-Malware im Malware-as-a-Service-Segment. Das Geschäftsmodell richtet sich an Cyberkriminelle, die Cookies, Zugangsdaten und vertrauliche Informationen von kompromittierten Systemen abgreifen möchten. Die Plattform bietet ein professionell anmutendes Web-Interface, Kampagnenmanagement und ausreichend Funktionalität, um als etabliertes Angebot zu gelten.

Das Frühjahr 2025 brachte für die StealC-Entwickler turbulente Entwicklungen. Nach dem Release der Hauptversion StealC_v2 gelangte der Quellcode des Webpanels an die Öffentlichkeit. TRAC Labs publizierte daraufhin eine technische Analyse unter dem Titel „Autopsy of a Failed Stealer: StealC v2″, die grundlegende Mängel in der Malware-Architektur aufdeckte.

Die eigentliche Brisanz lag jedoch in einem Detail, das zunächst unter dem Radar blieb: Bei der Untersuchung des geleakten Panel-Codes identifizierten CyberArk-Forscher eine Cross-Site-Scripting-Schwachstelle. Diese Sicherheitslücke ermöglichte die Beobachtung und Interaktion mit den StealC-Betreibern selbst. Durch gezielte Ausnutzung ließen sich System-Fingerabdrücke erfassen, aktive Sitzungen monitoren und – ironischerweise – Cookies aus genau der Infrastruktur extrahieren, die für deren Diebstahl konzipiert wurde.

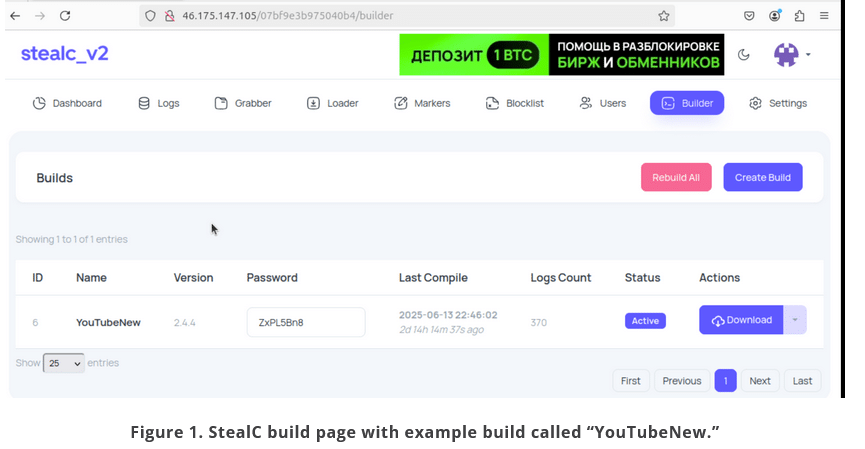

Grafik Quelle: CyberArk

Technische Umsetzung des Exploits

Das durchgesickerte StealC-Webpanel bot Sicherheitsforschern ungewöhnliche Einblicke in die Backend-Strukturen der Malware-Operationen. Die Identifikation einer XSS-Schwachstelle erforderte keinen erheblichen Aufwand. Aus Verantwortungsgründen verzichten die Forscher auf die Veröffentlichung technischer Details zur konkreten Sicherheitslücke, um weder den Entwicklern die Behebung zu erleichtern noch Nachahmer-Projekte zu unterstützen.

Die Ausnutzung der Schwachstelle ermöglichte die Erfassung charakteristischer Merkmale der Angreifer-Systeme, darunter geografische Hinweise und Hardware-Spezifikationen. Zusätzlich gelang der Zugriff auf aktive Sitzungscookies, wodurch die Übernahme von Sitzungen von externen Systemen aus möglich wurde.

Die Ironie der Situation liegt auf der Hand: Eine Operation, deren Kerngeschäft im massenhaften Cookie-Diebstahl besteht, versäumte die Implementierung grundlegender Cookie-Sicherheitsmechanismen wie dem httpOnly-Flag. Diese Schutzfunktion hätte den Zugriff auf Cookies via XSS verhindert. Ausgerechnet die vermeintlichen Cookie-Experten sicherten ihre eigenen Sitzungstokens nicht gegen klassische Angriffsvektoren ab.

YouTubeTA: Profil eines einzelnen Bedrohungsakteurs

Die folgenden Abschnitte konzentrieren sich auf einen spezifischen StealC-Nutzer, den die Forscher als YouTubeTA bezeichnen – eine Kurzform für YouTube Threat Actor. Die Analyse beginnt bei den Verbreitungsmethoden der Malware und dokumentiert anschließend, welche Informationen der XSS-Exploit über die Identität des Akteurs preisgab.

Verbreitungsstrategie über YouTube-Kanäle

Über mehrere Monate im Jahr 2025 kursierten StealC-Samples mit auffälligen Build-Kennungen. Diese von den Betreibern vergebenen Identifikatoren zur Kampagnenunterscheidung trugen die Bezeichnungen YouTube, YouTube2 und YouTubeNew. Die klare thematische Ausrichtung führte zur Benennung des Akteurs als YouTubeTA.

Die Infrastruktur von YouTubeTA verzeichnete über 5.000 Protokolle gestohlener Daten auf dem Command-and-Control-Server. Diese Logs enthielten laut Panel-Statistiken mehr als 390.000 kompromittierte Passwörter sowie über 30 Millionen Cookies – wobei der Großteil aus Tracking- und anderen nicht kritischen Cookies bestand.

Die Build-Bezeichnungen legten eine Verbreitung über YouTube nahe. StealC erstellt bei Ausführung automatisch Screenshots, die an den C2-Server übertragen werden. Durch die XSS-Schwachstelle konnten die Forscher die C2-Aktivitäten beobachten und nachvollziehen, welche Aktionen die Opfer zur Zeit der Malware-Ausführung durchführten. In zahlreichen Fällen suchten Betroffene auf YouTube nach gecrackten Versionen von Adobe Photoshop und Adobe After Effects.

Eine Analyse der missbrauchten YouTube-Kanäle offenbarte ein Muster: Die meisten enthielten mehrere legitim wirkende Videos, die bereits vor längerer Zeit publiziert worden waren. Dies verlieh den Kanälen Glaubwürdigkeit. Viele verfügten über Tausende Abonnenten. Allerdings zeigten sich deutliche Inaktivitätsphasen zwischen den authentischen Videos und jenen, die für gecrackte Software warben. Die Indizien deuten darauf hin, dass YouTubeTA StealC nutzte, um etablierte YouTube-Konten zu übernehmen, die anschließend für die Verbreitung neuer StealC-Varianten instrumentalisiert wurden.

Das StealC-Panel bietet eine „Marker“-Funktion, die es Nutzern erlaubt, gestohlene Zugangsdaten bestimmter Domains nach selbst definierten Kategorien zu kennzeichnen. Diese Funktion dient vermutlich der Durchsicht gestohlener Credentials zur Identifikation interessanter Ziele. Die Analyse zeigte, dass studio.youtube.com eine eigene Kategorie erhielt. Diese Subdomain richtet sich speziell an Content-Creator und stellt Tools für die Kanalverwaltung bereit. Die gezielte Markierung von YouTube-Creator-Zugangsdaten untermauert die These, dass YouTubeTA versucht, etablierte Konten zu kapern.

Erwähnenswert ist, dass einige Screenshots Versuche dokumentierten, die Clickfix-Technik einzusetzen – eine Social-Engineering-Methode, die 2025 an Popularität gewann. Die Bedrohung beschränkt sich folglich nicht ausschließlich auf YouTube-basierte Infektionen.

Technisches Fingerprinting zur Akteurs-Identifikation

Aufmerksamen Lesern dürfte aufgefallen sein, dass YouTubeTA als Einzelperson und nicht als Gruppierung bezeichnet wird. Die Forscher konnten diverse Indikatoren sammeln, die auf einen einzelnen Bedrohungsakteur als Panel-Betreiber hindeuten. Zusätzlich ließ sich die wahrscheinliche geografische Region eingrenzen.

Die erfassten Daten gliedern sich in fünf Hauptkategorien: Panel-Nutzer, Hardware-Fingerprinting, unterstützte Sprachen, Zeitzonen und IP-Adressen.

Panel-Benutzerverwaltung

Der fundamentalste Hinweis auf eine Einzelperson stammt aus dem StealC-Panel selbst. Das System bietet die Möglichkeit, mehrere Benutzer anzulegen und zwischen Administrator- und Standard-Accounts zu differenzieren. Bei YouTubeTA existierte jedoch ausschließlich ein einzelner Nutzer: Admin. In keinem Fall wurden mehrere Benutzerkonten beobachtet, was auf eine geringe Nutzung dieser Funktion hindeutet.

Hardware-Charakteristika

Weitere Indizien für einen Einzelnutzer ergaben sich aus den Hardware-Eigenschaften. Bildschirmbreite und -höhe blieben über alle XSS-Payload-Auslösungen hinweg konstant. Ebenso wurde die JavaScript-Funktion zur Identifikation des WebGL-Renderers genutzt. Bei YouTubeTA deutete der Renderer-Typ auf ein Apple-Pro-Gerät mit M3-Prozessor hin. Diese Konsistenz über alle Payload-Aktivierungen spricht für einen einzelnen Bedrohungsakteur.

Spracheinstellungen und geografische Eingrenzung

Das Fingerprinting ermöglichte nicht nur die Bestätigung einer Einzelperson, sondern auch eine gewisse geografische Lokalisierung. Die unterstützten Sprachen umfassten Englisch und Russisch. Für sich genommen liefert dies keine eindeutigen Erkenntnisse. Englisch ist weitverbreitet, und da die meisten MaaS-Plattformen in russischsprachigen Foren beworben werden, überrascht Russischkenntnis nicht. Bei anderen analysierten StealC-Betreibern erwiesen sich die Spracheinstellungen als aufschlussreicher und reichten von Italienisch bis Hindi.

Zeitzonenanalyse

Ein zusätzliches Geolokalisierungsmerkmal stellt die Zeitzone dar. Das System von YouTubeTA war auf GMT+0300 (osteuropäische Sommerzeit) konfiguriert. Dies hilft bei der Ländereingrenzung. Die osteuropäische Sommerzeit schließt zahlreiche russischsprachige Länder aus, darunter Russland selbst sowie zentralasiatische Staaten wie Kasachstan. Gleichzeitig eliminiert die Zeitzone Länder ohne verbreitete Russischkenntnisse.

IP-Adressanalyse

Das aussagekräftigste Geolokalisierungsmerkmal bildete naturgemäß die IP-Adresse für den Panel-Zugriff. Erwartungsgemäß nutzen die meisten StealC-Betreiber VPN-Dienste für den Webpanel-Zugang, da sie ein offensichtliches Ziel für Forscher darstellen. YouTubeTA verwendete ebenfalls überwiegend VPN-Verbindungen, scheint jedoch einige Male unvorsichtig gewesen zu sein.

Mitte Juli 2025 löste sich die XSS-Payload erneut aus und lieferte die bekannten Fingerprinting-Informationen. Diesmal wurde die IP-Adresse jedoch vom verwendeten Tool nicht als VPN klassifiziert. Da VPN-Erkennungstools keine hundertprozentige Genauigkeit aufweisen, erfolgten Verifizierungen mit mehreren Tools. Die Adresse wurde dem ukrainischen Internetanbieter TRK Cable TV zugeordnet, was mit den vorherigen Erkenntnissen über eine wahrscheinliche osteuropäische Herkunft mit russischsprachigem Hintergrund übereinstimmt.

Erkenntnisse: MaaS-Verwundbarkeit und operative Fehler

Trotz des Alleinbetriebs erwies sich YouTubeTA als bemerkenswert effektiv. Innerhalb weniger Monate wurden Hunderttausende Zugangsdaten von Tausenden weltweiten Opfern kompromittiert. Dies veranschaulicht die Attraktivität des MaaS-Modells für Bedrohungsakteure. Durch Delegation wesentlicher Entwicklungsarbeiten an Dritte können sich Akteure auf Spezialisierungen konzentrieren und größere Auswirkungen erzielen – analog zu etablierten Wirtschaftsbranchen. Der Erfolg von YouTubeTA unterstreicht die Bedeutung von Identity Security, da sich mit verhältnismäßig geringem Aufwand erheblicher Schaden verursachen lässt.

Gleichzeitig entstehen durch die Nutzung von MaaS-Modellen spezifische Risiken für Cyberkriminelle. Durch die Abhängigkeit von extern entwickelter Infrastruktur werden sie anfällig für Supply-Chain-Risiken, wie sie auch in legitimen Branchen existieren. Die StealC-Entwickler wiesen Schwächen sowohl in der Cookie-Sicherheit als auch in der Code-Qualität des Panels auf, was umfangreiche Datenerhebungen über ihre Kunden ermöglichte. Sollte dies auch für andere Malware-Anbieter gelten, können Forscher und Strafverfolgungsbehörden vergleichbare Schwachstellen nutzen, um Einblicke in die Identität zahlreicher Malware-Betreiber zu gewinnen und diese möglicherweise zu identifizieren.

Hinweis: Diese Analyse basiert auf öffentlich zugänglichen Informationen und geleakten Artefakten aus der Security-Community. Die Untersuchung dient Verteidigungs- und Bildungszwecken.

Weitere Informationen

Fachartikel

RC4-Deaktivierung – so müssen Sie jetzt handeln

Plattform-Engineering im Wandel: Was KI-Agenten wirklich verändern

KI-Agenten im Visier: Wie versteckte Web-Befehle autonome Systeme manipulieren

Island und AWS Security Hub: Kontrollierte KI-Nutzung und sicheres Surfen im Unternehmensumfeld

Wie das iOS-Exploit-Kit Coruna zum Werkzeug staatlicher und krimineller Akteure wurde

Studien

KI als Werkzeug für schnelle, kostengünstige Cyberangriffe

KI beschleunigt Cyberangriffe: IBM X-Force warnt vor wachsenden Schwachstellen in Unternehmen

Finanzsektor unterschätzt Cyber-Risiken: Studie offenbart strukturelle Defizite in der IT-Sicherheit

CrowdStrike Global Threat Report 2026: KI beschleunigt Cyberangriffe und weitet Angriffsflächen aus

IT-Sicherheit in Großbritannien: Hohe Vorfallsquoten, steigende Budgets – doch der Wandel stockt

Whitepaper

Cloudflare Threat Report 2026: Ransomware beginnt mit dem Login – KI und Botnetze treiben die Industrialisierung von Cyberangriffen

EBA-Folgebericht: Fortschritte bei IKT-Risikoaufsicht unter DORA – weitere Harmonisierung nötig

Böswillige KI-Nutzung erkennen und verhindern: Anthropics neuer Bedrohungsbericht mit Fallstudien

Third Party Risk Management – auch das Procurement benötigt technische Unterstützung

EU-Toolbox für IKT-Lieferkettensicherheit: Gemeinsamer Rahmen zur Risikominderung

Hamsterrad-Rebell

Incident Response Retainer – worauf sollte man achten?

KI‑basierte E‑Mail‑Angriffe: Einfach gestartet, kaum zu stoppen

NIS2: „Zum Glück gezwungen“ – mit OKR-basiertem Vorgehen zum nachhaltigen Erfolg

Cyberversicherung ohne Datenbasis? Warum CIOs und CISOs jetzt auf quantifizierbare Risikomodelle setzen müssen