Eine Analyse zeigt: 90 Prozent der Studien im Bereich der Computer Vision verarbeiten Daten von Menschen. + Die Analyse bewertete 19.000 Computer-Vision-Publikationen, die zwischen 1990 und 2020 auf der führenden Konferenz für Computer Vision und Mustererkennung veröffentlicht wurden, sowie 23.000 Patente, die diese zitierten. Die Forscher untersuchten eine Zufallsstichprobe von 100 Artikeln und 100 Patenten und stellten fest, dass 90 % der Studien und 86 % der Patente, die diese Artikel zitierten, Daten zur Bildgebung von Menschen und ihren Räumen betrafen. Nur 1 % der Artikel und 1 % der Patente waren darauf ausgelegt, ausschließlich nicht-menschliche Daten zu extrahieren.

Computervision-Forschung dient zunehmend der Überwachung

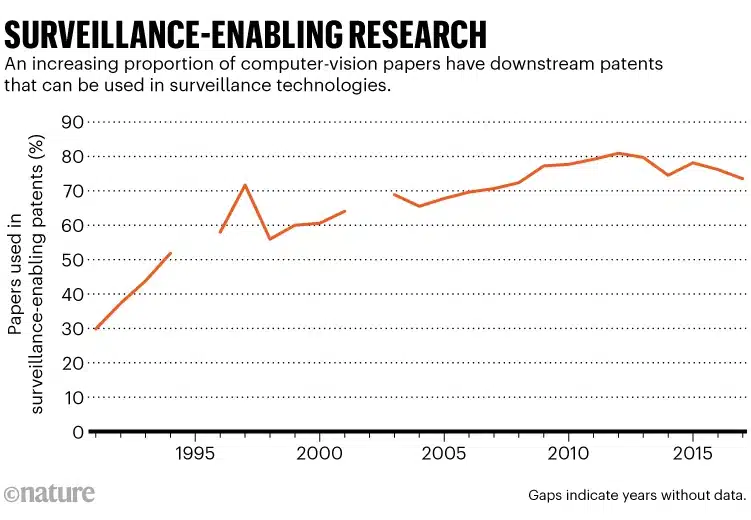

Die Untersuchung zeigt, dass die Bildgebungsforschung im Bereich der Computervision fast immer die Analyse von Menschen und ihrer Umgebung umfasst. Die Mehrheit der daraus resultierenden Patente kann für Überwachungstechnologien genutzt werden.

Die Computervision-Forschung entwickelt Algorithmen, um Informationen aus Bildern und Videos zu gewinnen – etwa zur Erkennung von Krebszellen, zur Bestimmung von Tierarten oder für Anwendungen in der Robotik. Doch wie eine am 25. Juni in Nature veröffentlichte Studie zeigt, werden diese Technologien häufig zur Identifikation und Verfolgung von Personen eingesetzt.

Yves Moreau, Bioinformatiker an der Katholischen Universität Leuven in Belgien, fordert ein Umdenken. Informatiker müssten sich der moralischen Konsequenzen ihrer Arbeit stärker bewusst werden.

Mit dem rasanten Fortschritt bei künstlicher Intelligenz und Bildgebung haben auch Überwachungstechnologien deutlich an Leistungsfähigkeit gewonnen. Sie erfassen Menschen und deren Verhalten – etwa durch Gesichts- oder Gangerkennung oder die Analyse spezifischer Handlungen.

Während Behörden argumentieren, solche Systeme dienten der öffentlichen Sicherheit, warnen Kritiker vor gravierenden Problemen: Die Technik sei fehleranfällig, diskriminiere Minderheiten und könne zur Unterdrückung von Protesten missbraucht werden.

Die Entwicklung hin zur Überwachung hat sich laut Studie weiter verstärkt. In einer erweiterten Analyse durchsuchten die Forscher alle Patente nach Schlüsselbegriffen wie „Iris“, „kriminell“ oder „Gesichtserkennung“. Sie stellten fest, dass in den 2010er-Jahren 78 Prozent der patentierten Computervision-Forschung Überwachungsbezug hatten – gegenüber 53 Prozent in den 1990er-Jahren.

Fachartikel

ShinyHunters-Angriffe: Mandiant zeigt wirksame Schutzmaßnahmen gegen SaaS-Datendiebstahl

Phishing-Angriff: Cyberkriminelle missbrauchen Microsoft-Infrastruktur für Betrugsmaschen

Wie Angreifer proprietäre KI-Modelle über normale API-Zugriffe stehlen können

KI-Agenten in cyber-physischen Systemen: Wie Deepfakes und MCP neue Sicherheitslücken öffnen

Sicherheitslücke in Cursor-IDE: Shell-Befehle werden zur Angriffsfläche

Studien

Deutsche Unicorn-Gründer bevorzugen zunehmend den Standort Deutschland

IT-Modernisierung entscheidet über KI-Erfolg und Cybersicherheit

Neue ISACA-Studie: Datenschutzbudgets werden trotz steigender Risiken voraussichtlich schrumpfen

Cybersecurity-Jahresrückblick: Wie KI-Agenten und OAuth-Lücken die Bedrohungslandschaft 2025 veränderten

![Featured image for “Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum”](https://cdn-ileiehn.nitrocdn.com/EZdGeXuGcNedesCQNmzlOazGKKpdLlev/assets/images/optimized/rev-68905f9/www.all-about-security.de/wp-content/uploads/2025/12/phishing-4.jpg)

Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum

Whitepaper

DigiCert veröffentlicht RADAR-Bericht für Q4 2025

Koordinierte Cyberangriffe auf polnische Energieinfrastruktur im Dezember 2025

Künstliche Intelligenz bedroht demokratische Grundpfeiler

Insider-Risiken in Europa: 84 Prozent der Hochrisiko-Organisationen unzureichend vorbereitet

ETSI veröffentlicht weltweit führenden Standard für die Sicherung von KI

Hamsterrad-Rebell

NIS2: „Zum Glück gezwungen“ – mit OKR-basiertem Vorgehen zum nachhaltigen Erfolg

Cyberversicherung ohne Datenbasis? Warum CIOs und CISOs jetzt auf quantifizierbare Risikomodelle setzen müssen

Identity Security Posture Management (ISPM): Rettung oder Hype?

Platform Security: Warum ERP-Systeme besondere Sicherheitsmaßnahmen erfordern