Neue Bedrohung für Cloud-Umgebungen

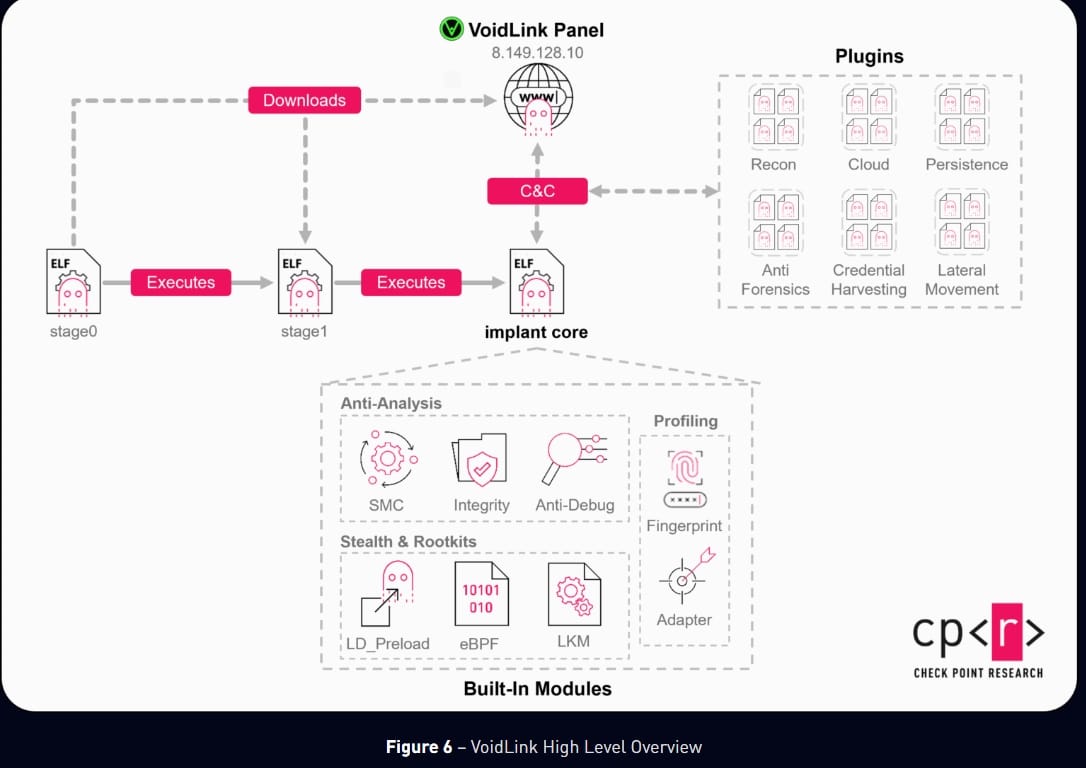

Sicherheitsforscher von Check Point Research haben im Dezember 2024 ein bislang unbekanntes Malware-Framework identifiziert, das speziell für Angriffe auf Linux-basierte Cloud-Infrastrukturen entwickelt wurde. Das als VoidLink bezeichnete System verfügt über mehr als 30 Erweiterungsmodule und ermöglicht Angreifern umfassende Aktivitäten – von der verdeckten Systemanalyse über den Diebstahl von Zugangsinformationen bis zur Ausbreitung innerhalb kompromittierter Netzwerke. Bei Anzeichen von Manipulationsversuchen aktiviert VoidLink Mechanismen zur Selbstzerstörung und beseitigt gezielt Spuren seiner Präsenz.

Chinesischer Ursprung mit professionellem Ansatz

Die in der Programmiersprache Zig entwickelte Software weist auf eine Entwicklungsumgebung mit chinesischem Hintergrund hin. Die Benutzeroberfläche zur Steuerung kompromittierter Systeme ist für chinesischsprachige Anwender lokalisiert. Die technische Umsetzung demonstriert fundiertes Fachwissen in mehreren Programmiersprachen – neben Zig kommen Go, C und React zum Einsatz. Ob das Framework als kommerzielles Produkt, für kriminelle Zwecke oder als Auftragsentwicklung konzipiert wurde, bleibt unklar.

Modulare Architektur und Cloud-Spezialisierung

Die Struktur orientiert sich erkennbar an Penetrationstest-Werkzeugen wie Cobalt Strike. Das Framework setzt auf eine flexible Plugin-API mit 37 Standardmodulen in Kategorien wie Werkzeuge, Anti-Forensik, Aufklärung, Container-Umgebungen und Rechteausweitung.

Nach erfolgreicher Infektion analysiert VoidLink die Systemumgebung und erkennt automatisch Cloud-Plattformen wie AWS, Google Cloud, Azure, Alibaba und Tencent. Für jeden Anbieter ruft es über Metadaten-APIs zusätzliche Informationen ab. Es erkennt zudem Docker-Container und Kubernetes-Pods und passt sein Verhalten entsprechend an. Mehrere Module ermöglichen Container-Escapes und die Extraktion von Secrets.

Neben Cloud-spezifischen Daten sammelt VoidLink auch Anmeldeinformationen für Versionskontrollsysteme wie Git – ein Hinweis darauf, dass Software-Entwickler als potenzielle Ziele für Spionage oder Supply-Chain-Angriffe im Fokus stehen.

Adaptive Tarnung und Rootkit-Funktionen

Ein zentrales Konzept ist die adaptive Anpassung an die vorgefundene Sicherheitsinfrastruktur. Nach dem Start erfasst das System installierte EDR-Lösungen und Kernel-Härtungsmaßnahmen. Anhand dieser Informationen berechnet es eine Risikobewertung und wählt eine angepasste Umgehungsstrategie. In stark überwachten Umgebungen agiert VoidLink zurückhaltender – Port-Scans werden beispielsweise langsamer durchgeführt.

VoidLink integriert mehrere Rootkit-Technologien, die je nach Kernel-Version ausgewählt werden:

- LD_PRELOAD: Bei Kernel-Versionen unter 4.0

- eBPF-Programme: Für Kernel ab Version 5.5

- Loadable Kernel Modules: Bei Kernel-Versionen ab 4.0

Diese Techniken schützen Prozesse, Dateien, Netzwerkverbindungen und die Rootkit-Module selbst vor Entdeckung.

Verschleierte Kommunikation und Selbstschutz

Die Netzwerkkommunikation ist darauf ausgelegt, als legitimer Datenverkehr zu erscheinen. Anfragen und exfiltrierte Daten werden durch Einbettung in PNG-ähnliche Strukturen, Standard-Webinhalte oder durch Nachahmung von API-Traffic getarnt. Das Framework unterstützt HTTP/1.1, HTTP/2, WebSocket, DNS-Tunneling und ICMP.

Zum Schutz vor Entdeckung erkennt VoidLink Debugger und Überwachungswerkzeuge. Eine selbstmodifizierende Code-Komponente verschlüsselt geschützte Bereiche im Arbeitsspeicher, wenn sie nicht genutzt werden. Bei Manipulationsversuchen initiiert das System die Selbstlöschung. Anti-Forensik-Module beseitigen systematisch Spuren: Befehlsverläufe, Anmeldedaten und Systemprotokolle werden nicht nur gelöscht, sondern mit Zufallsdaten überschrieben.

Umfangreiches Plugin-Ökosystem

Die Standardplugins erweitern VoidLink zu einem vollwertigen Post-Exploitation-Framework:

Aufklärung: Systemanalyse, Benutzer- und Prozesserkennung, Netzwerktopologie-Kartierung

Cloud-Funktionen: Kubernetes- und Docker-Erkennung, Container-Escape-Prüfungen, Rechteausweitung

Credential Harvesting: SSH-Schlüssel, Git-Credentials, Browser-Anmeldedaten, API-Schlüssel, System-Keychain

Laterale Bewegung: Dateiverwaltung, Shells, Port-Forwarding, SSH-basierter Wurm

Persistenz: Missbrauch dynamischer Linker, Cron-Jobs, Systemdienste

Anti-Forensik: Log-Manipulation, Timestomping

Webbasiertes Dashboard

Zur Verwaltung verfügt VoidLink über ein chinesischsprachiges Dashboard mit Bereichen für Dashboard, Angriff und Infrastruktur. Ein Generator-Fenster dient als Build-Schnittstelle für maßgeschneiderte Implantat-Varianten. Das Plugin-Verwaltungsfenster ermöglicht die Installation ausgewählter Module und den Upload benutzerdefinierter Plugins.

Konsequenzen für die Verteidigung

VoidLink markiert eine Weiterentwicklung in der Linux-Malware-Landschaft. Die gezielte Ausrichtung auf Cloud- und Container-Umgebungen spiegelt die wachsende Bedeutung dieser Infrastrukturen wider. Die Auslegung auf langfristigen Zugriff, kontinuierliche Überwachung und Datensammlung lässt auf professionelle Entwicklung schließen.

Für Verteidiger ergibt sich die Notwendigkeit, Linux-, Cloud- und Container-Umgebungen proaktiv abzusichern. Die adaptiven Tarnfähigkeiten erhöhen die Gefahr, dass Kompromittierungen über längere Zeiträume unentdeckt bleiben. Check Point Research betont, dass zum Veröffentlichungszeitpunkt keine Hinweise auf aktive Infektionen vorliegen.

Weiterlesen

Fachartikel

DDoS-Attacken 2025: Rekordangriff mit 31,4 Tbit/s und 121% mehr Angriffe

SonicWall-VPN-Einbruch: Angreifer deaktivieren EDR über Kernel-Ebene mit widerrufenen Treibern

OpenClaw-Skills als neuer Malware-Verteilweg: Erkenntnisse von VirusTotal

ShinyHunters: Voice-Phishing-Kampagne zielt auf Cloud-Plattformen ab

ShinyHunters-Angriffe: Mandiant zeigt wirksame Schutzmaßnahmen gegen SaaS-Datendiebstahl

Studien

Sicherheitsstudie 2026: Menschliche Faktoren übertreffen KI-Risiken

Studie: Unternehmen müssen ihre DNS- und IP-Management-Strukturen für das KI-Zeitalter neu denken

Deutsche Unicorn-Gründer bevorzugen zunehmend den Standort Deutschland

IT-Modernisierung entscheidet über KI-Erfolg und Cybersicherheit

Neue ISACA-Studie: Datenschutzbudgets werden trotz steigender Risiken voraussichtlich schrumpfen

Whitepaper

IT-Budgets 2026 im Fokus: Wie Unternehmen 27 % Cloud-Kosten einsparen können

DigiCert veröffentlicht RADAR-Bericht für Q4 2025

Koordinierte Cyberangriffe auf polnische Energieinfrastruktur im Dezember 2025

Künstliche Intelligenz bedroht demokratische Grundpfeiler

Insider-Risiken in Europa: 84 Prozent der Hochrisiko-Organisationen unzureichend vorbereitet

Hamsterrad-Rebell

KI‑basierte E‑Mail‑Angriffe: Einfach gestartet, kaum zu stoppen

NIS2: „Zum Glück gezwungen“ – mit OKR-basiertem Vorgehen zum nachhaltigen Erfolg

Cyberversicherung ohne Datenbasis? Warum CIOs und CISOs jetzt auf quantifizierbare Risikomodelle setzen müssen

Identity Security Posture Management (ISPM): Rettung oder Hype?