Optimierte HTML-Berichte erleichtern den Überblick über die Testabdeckung

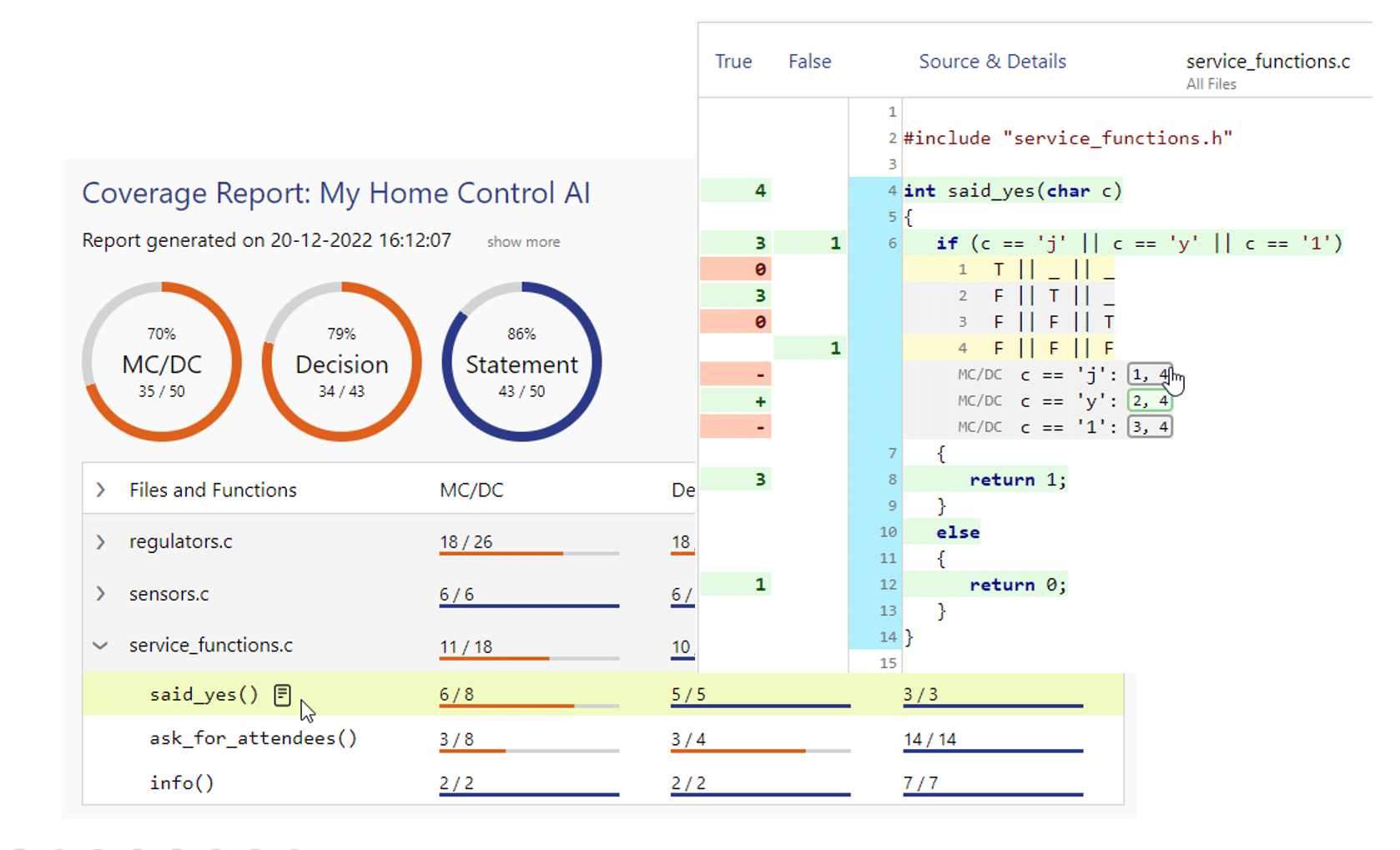

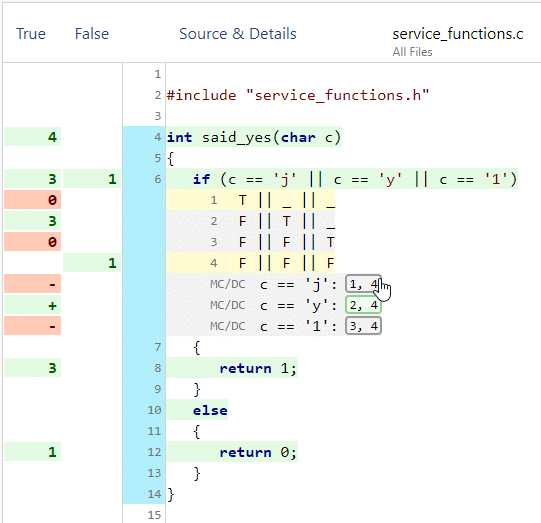

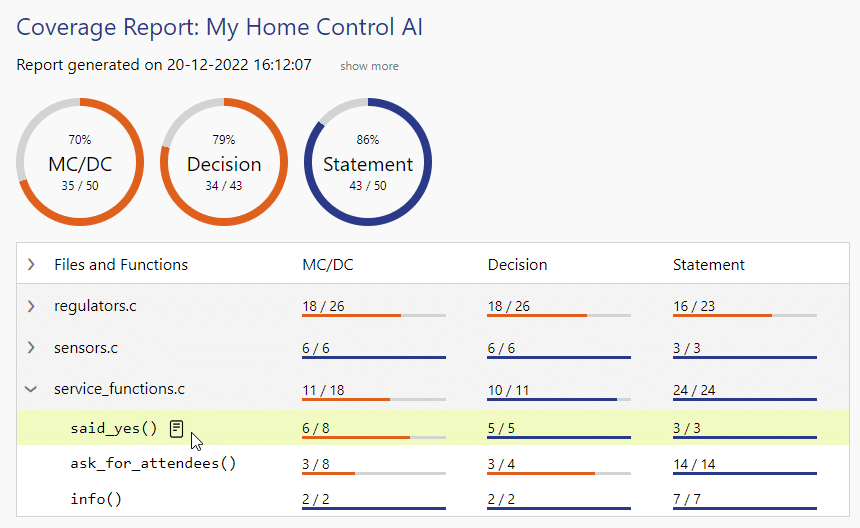

Verifysoft Technology (www.verifysoft.com) präsentiert mit der Version 10 des Code Coverage Analysers Testwell CTC++ ein Major Release mit komplett überarbeiteten HTML-Reports. Die neuen HTML-Berichte in moderner Gestaltung erleichtern Nutzern die Navigation und sorgen durch einen kompakten Aufbau für einen schnellen Überblick. Fehlende Coverage ist dadurch noch klarer und besser nachvollziehbar. Gleichzeitig lassen sich die Berichte durch individuell konfigurierbare Layouts an unterschiedlich strukturierte Projekte anpassen. Dabei können etwa die Detailstufen je nach Bedarf festgelegt werden.

Einfachere Erzeugung der Berichte

Weiter optimiert wurde in Testwell CTC++ 10 auch die Erzeugung der Berichte, die jetzt noch einfacher und performanter erfolgt. So entfällt beispielsweise der bisherige Zwischenschritt über einen reinen Text-Report. Mit der Version 10 vereinfacht sich außerdem die Coverage-Messung für unterschiedlich präprozessierte Header-Varianten und für bedingt kompilierten Code drastisch. Für alle Code-Varianten werden vollständige, gleichartige Berichte generiert.

Integration von Build-Management-Tools

Eine weitere Neuerung betrifft die Integration von Programmierwerkzeugen beziehungsweise Build-Management-Tools. Neben dem bereits seit 2020 verfügbaren ctclaunch für Windows führt Verifysoft Technology in Testwell CTC++ 10 jetzt ctclaunch für Linux ein. Dadurch ist eine direkte Integration mit zahlreichen Build-Systemen wie zum Beispiel Make oder CMake möglich.

Verifysoft Technology hat sich auf Lösungen zur Steigerung der Softwarequalität und für die Messung der Testabdeckung spezialisiert. Testwell CTC++ zählt zu den führenden Code-Coverage-Tools zur Messung der Testabdeckung auf dem Host und auf allen (selbst kleinsten) Embedded Targets. Das Tool unterstützt die Programmiersprachen C und C++ sowie über Add-on Java und C#. Der Coverage Analyser kann in sicherheitskritischen Projekten genutzt werden, die beispielsweise nach DO-178C, ISO 26262, IEC 60880, IEC 61508 oder EN 50128 zertifiziert werden müssen. Dadurch werden unter anderem spezielle Anforderungen in Branchen wie Luftfahrt, Automotive oder Eisenbahn erfüllt. Alle von den Normen verlangten Code-Coverage-Stufen wie Statement-, Branch- und Modified Condition/Decision Coverage (MC/DC) werden durch Testwell CTC++ unterstützt. Zusätzlich zeigt das Werkzeug Line-, Function-, Decision-, Condition- und Multicondition-Coverage an.

Testwell CTC++ arbeitet mit jedem C / C++ Compiler und Cross-Compiler zusammen, lediglich die Compiler-Befehle müssen einmalig konfiguriert werden. Testwell CTC++ ist in die Entwicklungsumgebungen Visual Studio, IAR Embedded Workbench und Eclipse (CDT) integriert. Weitere Integrationen in verschiedene Tool-Chains und die Nutzung in CI-Prozessen sind problemlos möglich.

Weitere Informationen zu Testwell CTC++: https://www.verifysoft.com/de_ctcpp.html

Release-Notes: https://www.verifysoft.com/ctcpp10.0.0.pdf

Fachartikel

KI-Agenten in der Praxis: Anthropic misst Autonomie und Nutzerverhalten im großen Maßstab

Google Play 2025: KI-Systeme blockieren Millionen schädlicher Apps

Details zur Sicherheitslücke im Windows-Editor bekannt geworden

SAP Threat Intelligence 2026: So bauen Unternehmen ein zukunftsfähiges Sicherheitsprogramm auf

PromptSpy: Erste Android-Malware nutzt Googles Gemini-KI zur Persistenz

Studien

IT-Budgets 2026: Deutsche Unternehmen investieren mehr – und fordern messbaren Gegenwert

KI-Investitionen in Deutschland: Solide Datenbasis, aber fehlende Erfolgsmessung bremst den ROI

Cybersicherheit 2026: Agentic AI auf dem Vormarsch – aber Unternehmen kämpfen mit wachsenden Schutzlücken

IT-Fachkräfte: Warum der deutsche Stellenabbau die Sicherheitslage verschlechtert

Deutsche Wirtschaft unzureichend auf hybride Bedrohungen vorbereitet

Whitepaper

WatchGuard Internet Security Report zeigt über 1.500 Prozent mehr neuartige Malware auf

Armis Labs Report 2026: Früherkennung als Schlüsselfaktor im Finanzsektor angesichts KI-gestützter Bedrohungen

Active Directory schützen: TÜV Rheinland liefert Leitfaden mit konkreten Handlungsempfehlungen

Sicherheitslücken in Passwortmanagern: ETH-Forschende hebeln Zero-Knowledge-Versprechen aus

MITRE ATLAS analysiert OpenClaw: Neue Exploit-Pfade in KI-Agentensystemen

Hamsterrad-Rebell

Incident Response Retainer – worauf sollte man achten?

KI‑basierte E‑Mail‑Angriffe: Einfach gestartet, kaum zu stoppen

NIS2: „Zum Glück gezwungen“ – mit OKR-basiertem Vorgehen zum nachhaltigen Erfolg

Cyberversicherung ohne Datenbasis? Warum CIOs und CISOs jetzt auf quantifizierbare Risikomodelle setzen müssen