Am 17. August 2025 wurde eine authentifizierte PHP-Objekt-Injection-Sicherheitslücke im WordPress-Plugin Fluent Forms gemeldet, das auf mehr als 600.000 Websites aktiv ist. Über eine im Plugin vorhandene POP-Kette lässt sich die Schwachstelle ausnutzen, um beliebige Dateien auf dem Server auszulesen, die sensible Daten enthalten könnten.

Die Sicherheitslücke wurde von Webbernaut entdeckt und verantwortungsvoll über das Wordfence Bug Bounty Program gemeldet. Für den Fund erhielt der Sicherheitsforscher eine Prämie in Höhe von 1.729 US-Dollar.

Wordfence berichtet: Sicherheitslücke im WordPress-Plugin Fluent Forms

Das WordPress-Plugin Fluent Forms – Anpassbare Kontaktformulare, Umfragen, Quiz und Konversationsformular-Generator ist in den Versionen 5.1.16 bis 6.1.1 anfällig für eine PHP-Objektinjektion. Ursache ist die Deserialisierung nicht vertrauenswürdiger Eingaben in der Funktion parseUserProperties.

Über die Schwachstelle können authentifizierte Nutzer ab Abonnenten-Level ein PHP-Objekt injizieren. Eine vorhandene POP-Kette ermöglicht Angreifern das Auslesen beliebiger Dateien. Ist die Server-Einstellung allow_url_include aktiviert, könnte dies sogar die Ausführung von Remote-Code erlauben.

Der Anbieter schloss die Lücke zunächst in Version 6.1.0, allerdings verursachte ein fehlender Klassenimport einen Fehler im Patch. Laut Wordfence gilt Version 6.1.2 daher als die vollständig gepatchte und sicherste Version.

Wie funktioniert PHP-Objektinjektion?

„Bevor wir uns mit den technischen Details dieser Schwachstelle befassen, möchten wir Ihnen einige Hintergrundinformationen darüber geben, was genau PHP-Objektinjektion ist und wie sie funktioniert. Dies wurde in einem früheren Artikel, in dem wir eine andere PHP-Objektinjektionsschwachstelle detailliert beschrieben haben, bereits ausführlicher behandelt“, so Wordfence.

Serialisierte Daten sind nützlich, um Einstellungen in großen Mengen zu speichern, und WordPress verwendet sie für viele seiner Einstellungen. Sie können jedoch auch ein Sicherheitsproblem darstellen, da sie zum Speichern von PHP-Objekten verwendet werden können.

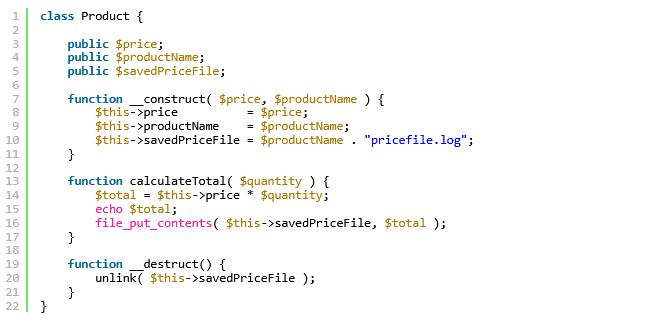

Hier ist ein einfaches Beispiel für eine anfällige Klasse, die Produktpreise berechnet, ein Protokoll speichert und das Protokoll löscht, wenn keine Verweise mehr auf das Objekt vorhanden sind:

Grafik Quelle: Wordfence

Wenn dieser Code auf einer Website mit einer PHP-Objekt-Injection-Sicherheitslücke ausgeführt wird, könnte ein Angreifer ihn ausnutzen, um beliebige Dateien zu löschen. Diese Nutzlast löscht beispielsweise die Datei wp-config.php:

O:7:"Product":3:{s:5:"price";i:2;s:11:"productName";s:6:"apples";s:14:"savedPriceFile";s:13:"wp-config.php";} |

Dadurch würde ein Produkt-Objekt mit $productName auf „Äpfel”, $price auf 2 und $savedPriceFile auf „wp-config.php” gesetzt werden. Auch wenn das Objekt möglicherweise von nichts anderem verwendet wird, würde letztendlich die Methode __destruct ausgeführt werden und die in $savedPriceFile angegebene Datei löschen. In diesem Fall würde das Löschen von wp-config.php die Website zurücksetzen, wodurch ein Angreifer möglicherweise die Kontrolle übernehmen könnte, indem er sie mit einer von ihm kontrollierten Remote-Datenbank verbindet.

Technische Analyse

Fluent Forms ist ein WordPress-Plugin zum Erstellen von Formularen, mit dem Benutzer verschiedene Arten von Formularen mit einem einfachen, benutzerfreundlichen Drag-and-Drop-Builder erstellen können.

Fluent Forms bietet verschiedene dynamische Smart-Codes, die im Formular-Builder verwendet werden können.

Beispielsweise kann der Administrator den folgenden Text zum Einführungs-HTML des Formulars hinzufügen:

Hallo {user.meta.first_name},

Wenn ein angemeldeter Benutzer das Formular aufruft, wird ihm die folgende Nachricht angezeigt:

Hallo Bob,

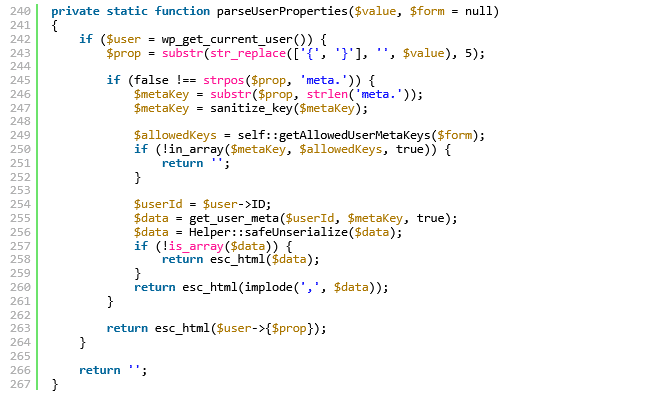

Eine Untersuchung des Codes zeigt, dass das Theme die Funktion parseUserProperties() in der Klasse FluentForm\App\Services\FormBuilder\EditorShortcodeParser verwendet, um Smart-Codes von Benutzern zu analysieren.

Die Funktion deserialisiert den Benutzer-Meta-Wert mithilfe der Funktion maybe_unserialize(), wodurch es einem Angreifer möglich sein kann, eine PHP-Objekt-Injection durchzuführen, indem er ein bösartiges serialisiertes Objekt in seinem eigenen Benutzer-Meta speichert.

Das Plugin enthält eine POP-Kette, die beliebige Dateien liest. Letztendlich ermöglicht dies authentifizierten Angreifern mit minimalen Zugriffsrechten, wie z. B. Abonnenten, beliebige Dateien auf dem Server zu lesen, einschließlich der Datei wp-config.php der Website, die die Anmeldedaten für die Datenbank sowie Schlüssel und Salts für die kryptografische Sicherheit enthält.

Der Patch

Der Anbieter des Fluent Forms-Plugins hat dieses Problem durch Hinzufügen der Funktion Helper::safeUnserialize() behoben, die die Funktion unserialize() mit dem Parameter allowed_classes false verwendet. Dadurch wird sichergestellt, dass das Objekt keine Klassen enthält.

Grafik Quelle: Wordfence

public static function safeUnserialize($data){ if (is_serialized($data)) { // Don't attempt to unserialize data that wasn't serialized going in. return @unserialize(trim($data), ['allowed_classes' => false]); } return $data;Fazit

In diesem Blogbeitrag wurde eine Sicherheitslücke im Fluent Forms-Plugin beschrieben, die die Versionen 5.1.16 bis 6.1.1 betrifft und es authentifizierten Angreifern ermöglicht, beliebige Dateien zu lesen, die sensible Informationen enthalten können. Die Sicherheitslücke wurde in Version 6.1.2 des Plugins behoben.

Wir empfehlen WordPress-Benutzern, so schnell wie möglich zu überprüfen, ob ihre Websites auf die neueste gepatchte Version von Fluent Forms aktualisiert wurden, da diese Sicherheitslücke sehr kritisch ist.

Alle Wordfence-Benutzer, einschließlich derjenigen, die Wordfence Premium, Wordfence Care und Wordfence Response verwenden, sowie Websites, die die kostenlose Version von Wordfence verwenden, sind vollständig vor dieser Sicherheitslücke geschützt.

Weitere Tipps & Themen

Bild/Quelle: https://depositphotos.com/de/home.html

Fachartikel

ShinyHunters-Angriffe: Mandiant zeigt wirksame Schutzmaßnahmen gegen SaaS-Datendiebstahl

Phishing-Angriff: Cyberkriminelle missbrauchen Microsoft-Infrastruktur für Betrugsmaschen

Wie Angreifer proprietäre KI-Modelle über normale API-Zugriffe stehlen können

KI-Agenten in cyber-physischen Systemen: Wie Deepfakes und MCP neue Sicherheitslücken öffnen

Sicherheitslücke in Cursor-IDE: Shell-Befehle werden zur Angriffsfläche

Studien

Deutsche Unicorn-Gründer bevorzugen zunehmend den Standort Deutschland

IT-Modernisierung entscheidet über KI-Erfolg und Cybersicherheit

Neue ISACA-Studie: Datenschutzbudgets werden trotz steigender Risiken voraussichtlich schrumpfen

Cybersecurity-Jahresrückblick: Wie KI-Agenten und OAuth-Lücken die Bedrohungslandschaft 2025 veränderten

![Featured image for “Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum”](https://cdn-ileiehn.nitrocdn.com/EZdGeXuGcNedesCQNmzlOazGKKpdLlev/assets/images/optimized/rev-68905f9/www.all-about-security.de/wp-content/uploads/2025/12/phishing-4.jpg)

Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum

Whitepaper

DigiCert veröffentlicht RADAR-Bericht für Q4 2025

Koordinierte Cyberangriffe auf polnische Energieinfrastruktur im Dezember 2025

Künstliche Intelligenz bedroht demokratische Grundpfeiler

Insider-Risiken in Europa: 84 Prozent der Hochrisiko-Organisationen unzureichend vorbereitet

ETSI veröffentlicht weltweit führenden Standard für die Sicherung von KI

Hamsterrad-Rebell

NIS2: „Zum Glück gezwungen“ – mit OKR-basiertem Vorgehen zum nachhaltigen Erfolg

Cyberversicherung ohne Datenbasis? Warum CIOs und CISOs jetzt auf quantifizierbare Risikomodelle setzen müssen

Identity Security Posture Management (ISPM): Rettung oder Hype?

Platform Security: Warum ERP-Systeme besondere Sicherheitsmaßnahmen erfordern