Eine aktuelle Phishing-Kampagne setzt gezielt neu registrierte .contractors-Domains ein, um Zugangsdaten von Gmail- und Microsoft 365-Nutzern abzugreifen. Wie Sicherheitsexperte Anurag Gawande dokumentiert hat, lassen sich die Aktivitäten dem Tycoon 2FA-Phishing-Kit zuordnen, das durch fortschrittliche Anti-Analyse-Techniken und mehrstufige Authentifizierungsabläufe gekennzeichnet ist.

Koordinierte Angriffswelle mit wechselnden Ködern

In den vergangenen Wochen hat Sicherheitsexperte Anurag Gawande eine Serie von Phishing-Angriffen dokumentiert, die systematisch frisch registrierte Domains mit der Endung .contractors verwenden. Die Angreifer variieren ihre Social-Engineering-Methoden: Sie geben sich als ICANN-Mitarbeiter aus, die eine E-Mail-Verifizierung fordern, versprechen freigegebene Dokumente oder warnen vor angeblichen Sicherheitsproblemen mit Benutzerkonten.

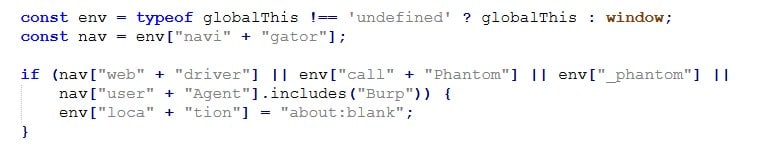

Die technische Infrastruktur bleibt dabei konstant. Nach Analyse der eingesetzten HTML- und JavaScript-Komponenten sowie des Laufzeitverhaltens lässt sich die Kampagne dem Tycoon 2FA-Phishing-Kit zuordnen. Charakteristisch sind die Fähigkeit zur Umgehung der Zwei-Faktor-Authentifizierung, verschleierte clientseitige Skripte und ausgefeilte Mechanismen zur Vermeidung von Sicherheitsanalysen.

Grafiken Quelle: Cybersecurity Blog Anurag Gawande

Technische Merkmale der Tycoon 2FA-Implementierung

Die Untersuchung des extrahierten Codes durch Gawande offenbart mehrere spezifische Verhaltensweisen, die über Standard-Phishing-Tools hinausgehen.

Erkennung und Blockierung von Analysetools

Die gefälschten Webseiten identifizieren aktiv Analyse-Umgebungen und Browser-Entwicklerwerkzeuge. Bei Erkennung wird entweder die Ausführung sofort gestoppt oder der Besucher weitergeleitet. Zusätzliche Schutzschichten deaktivieren gängige Inspektionsmethoden. Diese mehrfach gestaffelte Abwehrlogik ist ein bekanntes Charakteristikum von Tycoon 2FA und wurde bereits in zahlreichen Kampagnen beobachtet, die dieses Phishing-as-a-Service-Framework nutzen.

Zeitbasierte Debugger-Erkennung

Das Kit setzt außerdem eine Timing-basierte Methode ein, um laufende Debugging-Prozesse zu identifizieren und automatisch Weiterleitungen zu initiieren. Diese Technik wird gezielt von Tycoon-Frameworks verwendet, um dynamische Code-Analysen und automatisierte Sandbox-Tests zu umgehen.

ICANN-Täuschung als Einstiegspunkt

Eine der jüngeren Varianten imitiert die Internet Corporation for Assigned Names and Numbers (ICANN) und behauptet, die E-Mail-Adresse des Empfängers müsse verifiziert werden, um Probleme mit Domain-Zuordnungen zu verhindern.

Die gefälschte Nachricht gibt vor:

- Die E-Mail-Adresse sei als Eigentümer-Kontakt einer Domain hinterlegt

- Die Adresse sei nicht verifiziert oder inaktiv

- Fehlende Verifizierung könne zur Sperrung führen

Der bereitgestellte Link ist optisch an ICANN-Seiten angelehnt. Beim Überfahren mit dem Mauszeiger wird jedoch sichtbar, dass er auf eine von den Angreifern kontrollierte Infrastruktur verweist, die nichts mit legitimen ICANN- oder Registrar-Domains zu tun hat.

Die URL enthält die E-Mail-Adresse des Empfängers direkt im Pfad – eine übliche Personalisierungstechnik in gezielten Phishing-Kampagnen, die die Glaubwürdigkeit erhöhen und die erfolgreiche Übermittlung gestohlener Zugangsdaten sicherstellen soll.

CAPTCHA als Verzögerungstaktik

Nach dem Klick auf den Verifizierungslink erscheint nicht direkt eine Login-Seite. Stattdessen werden Betroffene zunächst zu einer nachgeahmten CAPTCHA-Seite geleitet, die als bewusste Verzögerung im Angriffsablauf dient.

Diese Zwischenschaltung erfüllt zwei Funktionen:

Automatisierte Sicherheitsdienste wie URLScan beenden ihre Analyse häufig, bevor die CAPTCHA-Phase erreicht wird. Die eigentliche Phishing-Seite wird daher während automatisierter Scans nicht dargestellt. Gleichzeitig ist eine menschliche Interaktion erforderlich, um fortzufahren, was nicht-menschlichen Traffic herausfiltert und die Entdeckungswahrscheinlichkeit senkt.

Täuschend echte Login-Seiten

Nach Abschluss der CAPTCHA-Prüfung landen Opfer auf detailgetreuen Nachbildungen von Gmail- oder Microsoft 365-Anmeldeseiten, abhängig von der jeweiligen Kampagnenvariante.

Beobachtete Merkmale umfassen:

- Präzise Reproduktion von Benutzeroberfläche und Markendesign

- Vorausgefüllte oder dynamisch referenzierte E-Mail-Adressen

- Übergänge zu mehrstufigen Authentifizierungssequenzen

- Abfangen von MFA-Freigaben und Erfassen sämtlicher Anmeldeinformationen

Trotz unterschiedlicher visueller Gestaltung zeigen beide Köder-Typen identische Loader-Strukturen, Verschleierungsmuster und Laufzeitcharakteristiken, was bestätigt, dass sie zur selben Tycoon 2FA-Operation gehören.

Systematische Nutzung von contractors-Domains

Alle dokumentierten Fälle verwenden konsequent neu registrierte .contractors-Domains, häufig mit zufällig generierten Subdomains und langen URL-Pfaden.

Gemeinsame Kennzeichen dieser Kampagne sind:

- Kürzlich registrierte Domains, insbesondere am 7. Januar 2026 und 14. Januar 2026

- Zufällige URL-Strukturen und Kennungen zur Umgehung von Erkennungssystemen

- Einbettung der Opfer-E-Mail-Adressen direkt in URLs zur Personalisierung und Nachverfolgung

Tarnung durch harmlose Landing-Pages

Wenn eine Sicherheitsanalyse erkannt wird oder die Ausführung fehlschlägt, zeigt die Infrastruktur keine Fehlerseite an. Stattdessen erfolgt eine Umleitung zu unverdächtigen Landing-Page-Vorlagen wie:

- Finquick

- Flowguide

- Desio Copilot

Diese Vorlagen dienen als Täuschungsinhalt und helfen dabei, automatische Erkennungssysteme zu umgehen, bei manueller Überprüfung keinen Verdacht zu erregen und die Nutzungsdauer der Domain zu verlängern. Dieses Ausweichverhalten wurde wiederholt bei Tycoon-basierten Phishing-Operationen dokumentiert.

Dokumentierter Kampagnenumfang

Während der Untersuchung wurden durch URLScan-Einreichungen und Analyse-Verknüpfungen mehrere .contractors-Domains identifiziert, die mit dieser Kampagne verbunden sind.

Die Aktivität stellt eine koordinierte, auf MFA-Umgehung ausgelegte Phishing-Kampagne dar und keine Sammlung isolierter Vorfälle.

Obwohl die Analyse mehrere .contractors-Domains und konsistente Infrastrukturmuster identifiziert hat, ist davon auszugehen, dass weitere Domains und Varianten jenseits der hier dokumentierten existieren. Die Erkenntnisse basieren auf über URLScan beobachteten Artefakten und Infrastrukturen – der tatsächliche Umfang der Kampagne dürfte größer sein.

Erweiterte Infrastruktur-Nutzung

Fortgesetzte Untersuchungen von Gawande haben zusätzliche Domains identifiziert, die denselben Microsoft 365/Outlook Tycoon 2FA-Köder verwenden. Dies deutet auf eine breitere Wiederverwendung der Infrastruktur über die ursprünglich beobachteten .contractors-Cluster hinaus hin.

Diese Domains zeigen denselben Ausführungsablauf, identische CAPTCHA-Zwischenschaltung, dieselbe MFA-fähige Anmeldesequenz und gleiches Verhalten nach der Authentifizierung. Dies bestätigt, dass sie zur selben Phishing-Operation gehören und nicht unabhängig oder opportunistisch wiederverwendet werden.

Hinweis zum Gesamtumfang

Die dokumentierten Domains und Infrastrukturen repräsentieren nur einen Ausschnitt der insgesamt beobachteten Aktivitäten. Zwar wurden deutlich mehr Domains und Varianten identifiziert, eine vollständige Auflistung würde jedoch den Rahmen dieser Analyse sprengen.

Die hier präsentierten Beispiele veranschaulichen repräsentativ die Vorgehensweise und ermöglichen eine klare Zuordnung der Kampagne.

Empfehlung:

Fachartikel

Tycoon 2FA nutzt contractors-Domains für Phishing-Angriffe auf Gmail und Microsoft 365

Europas digitale Verteidigung: Strategien gegen technologische Erpressung

PKI-Management: Wenn Zertifikatsverwaltung zum Kostentreiber wird

Prompt-Injection: Wenn KI-Systeme ihre Anweisungen vergessen

AWS IAM Identity Center: IPv6-Unterstützung für direkte Netzwerkverbindungen

Studien

Deutsche Unicorn-Gründer bevorzugen zunehmend den Standort Deutschland

IT-Modernisierung entscheidet über KI-Erfolg und Cybersicherheit

Neue ISACA-Studie: Datenschutzbudgets werden trotz steigender Risiken voraussichtlich schrumpfen

Cybersecurity-Jahresrückblick: Wie KI-Agenten und OAuth-Lücken die Bedrohungslandschaft 2025 veränderten

![Featured image for “Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum”](https://www.all-about-security.de/wp-content/uploads/2025/12/phishing-4.jpg)

Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum

Whitepaper

Künstliche Intelligenz bedroht demokratische Grundpfeiler

Insider-Risiken in Europa: 84 Prozent der Hochrisiko-Organisationen unzureichend vorbereitet

ETSI veröffentlicht weltweit führenden Standard für die Sicherung von KI

Allianz Risk Barometer 2026: Cyberrisiken führen das Ranking an, KI rückt auf Platz zwei vor

Cybersecurity-Jahresrückblick: Wie KI-Agenten und OAuth-Lücken die Bedrohungslandschaft 2025 veränderten

Hamsterrad-Rebell

NIS2: „Zum Glück gezwungen“ – mit OKR-basiertem Vorgehen zum nachhaltigen Erfolg

Cyberversicherung ohne Datenbasis? Warum CIOs und CISOs jetzt auf quantifizierbare Risikomodelle setzen müssen

Identity Security Posture Management (ISPM): Rettung oder Hype?

Platform Security: Warum ERP-Systeme besondere Sicherheitsmaßnahmen erfordern