Ein massives Datenleck erschüttert die Streaming-Plattform MagentaTV der Deutschen Telekom. Wie das Forschungsteam von Cybernews berichtet, wurden über eine Werbeplattform mehr als 324 Millionen Log-Einträge öffentlich zugänglich gemacht – insgesamt rund 729 Gigabyte an Daten.

MagentaTV zählt nach Schätzungen etwa 4,4 Millionen Nutzer. Die nun offengelegten Informationen werfen Fragen zum Datenschutz und zur IT-Sicherheit des Anbieters auf.

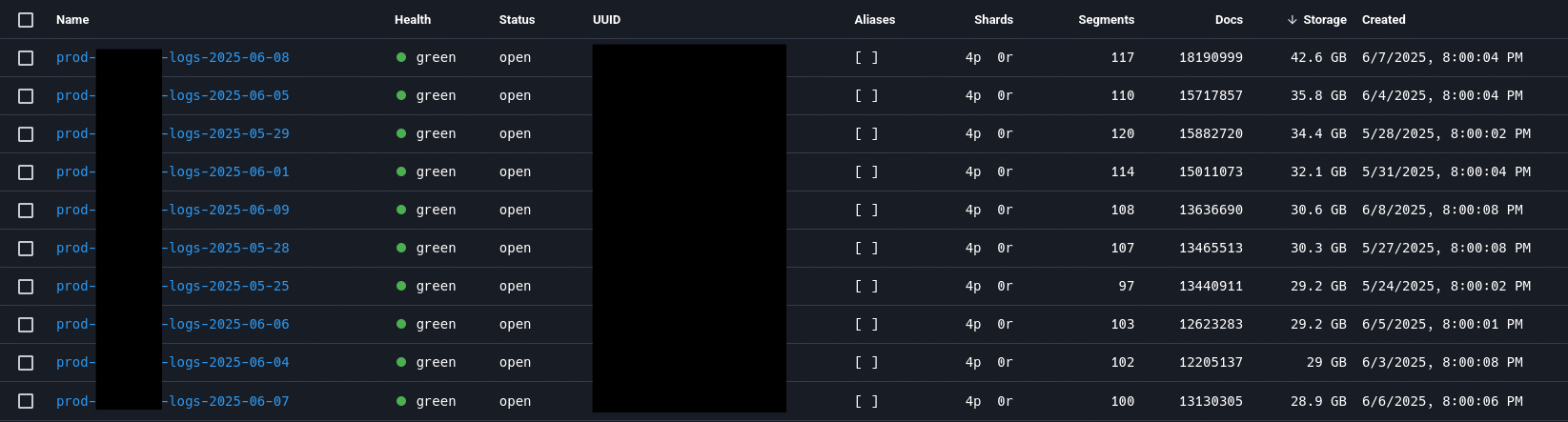

Die Forscher behaupten außerdem, dass die offengelegte Instanz täglich neue Log-Einträge erhielt, wobei täglich zwischen 4 und 18 Millionen Logs hinzugefügt wurden.

Darüber hinaus geht das Team davon aus, dass die Instanz mindestens seit Anfang Februar 2025 öffentlich zugänglich war und vom Unternehmen aus dem öffentlichen Bereich entfernt wurde, nachdem unser Team im Juni Kontakt mit ihm aufgenommen hatte.

Welche Details wurden durch den MagentaTV-Leck offengelegt?

Während die meisten über die exponierte Instanz zugänglichen Informationen als nicht sensibel eingestuft werden können, enthielten einige der geleakten Logs HTTP-Header von Anfragen, die von MagentaTV-Kunden gesendet wurden.

Den Forschern zufolge wurden bei dem Datenleck auch einige Benutzerdaten offengelegt, darunter:

- IP-Adressen

- MAC-Adressen

- Sitzungs-IDs

- Kunden-IDs

- Benutzeragenten

Mögliche Risiken für Benutzer

Angreifer könnten die offengelegten Daten potenziell nutzen, um den Standort von Benutzern zu verfolgen, sie zu identifizieren und gezielte Angriffe auf bestimmte Geräte zu starten.

Darüber hinaus können Kunden zusätzlichen Risiken ausgesetzt sein, wenn Angreifer die offengelegten Daten mit älteren Sicherheitsverletzungen abgleichen, insbesondere wenn sie IP-Adressen zur Identifizierung von Benutzern verwenden.

„Theoretisch könnten HTTP-Header, einschließlich Kunden-IDs und Sitzungs-IDs, für Session-Hijacking verwendet werden, wodurch Angreifer sich in Kundenkonten einloggen könnten, ohne persönliche Kontoinformationen oder Passwörter zu kennen. In der Praxis waren jedoch wahrscheinlich zusätzliche Sicherheitsmaßnahmen vorhanden, die ein solches Session-Hijacking verhindern“, erklärten die Forscher.

Beispiel der durchgesickerten Daten. Bild von Cybernews.

- Leck entdeckt: 18. Juni 2025

- Erste Offenlegung: 18. Juni 2025

- Zertifizierungsstelle kontaktiert: 18. Juni 2025

- Leck geschlossen: 22. Juli 20225

Weitere lesenswerte Artikel im Überblick

Fachartikel

OpenClaw-Skills als neuer Malware-Verteilweg: Erkenntnisse von VirusTotal

ShinyHunters: Voice-Phishing-Kampagne zielt auf Cloud-Plattformen ab

ShinyHunters-Angriffe: Mandiant zeigt wirksame Schutzmaßnahmen gegen SaaS-Datendiebstahl

Phishing-Angriff: Cyberkriminelle missbrauchen Microsoft-Infrastruktur für Betrugsmaschen

Wie Angreifer proprietäre KI-Modelle über normale API-Zugriffe stehlen können

Studien

Deutsche Unicorn-Gründer bevorzugen zunehmend den Standort Deutschland

IT-Modernisierung entscheidet über KI-Erfolg und Cybersicherheit

Neue ISACA-Studie: Datenschutzbudgets werden trotz steigender Risiken voraussichtlich schrumpfen

Cybersecurity-Jahresrückblick: Wie KI-Agenten und OAuth-Lücken die Bedrohungslandschaft 2025 veränderten

![Featured image for “Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum”](https://www.all-about-security.de/wp-content/uploads/2025/12/phishing-4.jpg)

Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum

Whitepaper

DigiCert veröffentlicht RADAR-Bericht für Q4 2025

Koordinierte Cyberangriffe auf polnische Energieinfrastruktur im Dezember 2025

Künstliche Intelligenz bedroht demokratische Grundpfeiler

Insider-Risiken in Europa: 84 Prozent der Hochrisiko-Organisationen unzureichend vorbereitet

ETSI veröffentlicht weltweit führenden Standard für die Sicherung von KI

Hamsterrad-Rebell

NIS2: „Zum Glück gezwungen“ – mit OKR-basiertem Vorgehen zum nachhaltigen Erfolg

Cyberversicherung ohne Datenbasis? Warum CIOs und CISOs jetzt auf quantifizierbare Risikomodelle setzen müssen

Identity Security Posture Management (ISPM): Rettung oder Hype?

Platform Security: Warum ERP-Systeme besondere Sicherheitsmaßnahmen erfordern