Eine aktuelle Untersuchung des Cybersecurity-Portals Cybernews zeigt: Ein Großteil der beliebtesten Chrome-Erweiterungen birgt erhebliche Sicherheitsrisiken. Die Forscher analysierten die 100 meistgenutzten Erweiterungen für Googles Browser – mit alarmierendem Ergebnis: 86 Prozent davon fordern bei der Installation hochkritische Zugriffsrechte.

Besonders brisant: Viele der Erweiterungen verlangen weitreichende Berechtigungen, darunter den vollständigen Zugriff auf sämtliche besuchte Webseiten, die Möglichkeit, Skripte auszuführen, sowie das Lesen und Ändern von Browser-Tabs – inklusive Inhalte und URLs. Auch das Speichern sensibler Nutzerdaten ist oft Teil der Zugriffsrechte. Einige Add-ons können sogar Downloads überwachen, den Verlauf und andere Browserverläufe einsehen oder aktiv in den Datenverkehr eingreifen – etwa durch das Einfügen von Werbung oder gezielte Weiterleitungen auf andere Seiten.

„Nutzer haben kaum Einfluss darauf, welche Rechte sie einer Erweiterung tatsächlich gewähren“, erklärt Teona Patussi, Informationssicherheitsforscherin bei Cybernews. „Sie müssen der vollständigen Liste an Berechtigungen zustimmen oder die Erweiterung gar nicht erst nutzen.“

Um die vollständige Studie zu lesen, klicken Sie bitte hier.

Wichtigste Ergebnisse:

- 86 % der analysierten Chrome-Erweiterungen fordern risikoreiche Berechtigungen an.

- Nur 1 von 100 Erweiterungen erforderte bei der Installation keinen zumindest mäßig gefährlichen Zugriff.

- Nur 5 Erweiterungen funktionieren mit 0 bis 1 Berechtigungen.

- Im Durchschnitt fordert eine Erweiterung 6,4 Berechtigungen an, von denen 5,3 ein hohes oder mittleres Risiko darstellen.

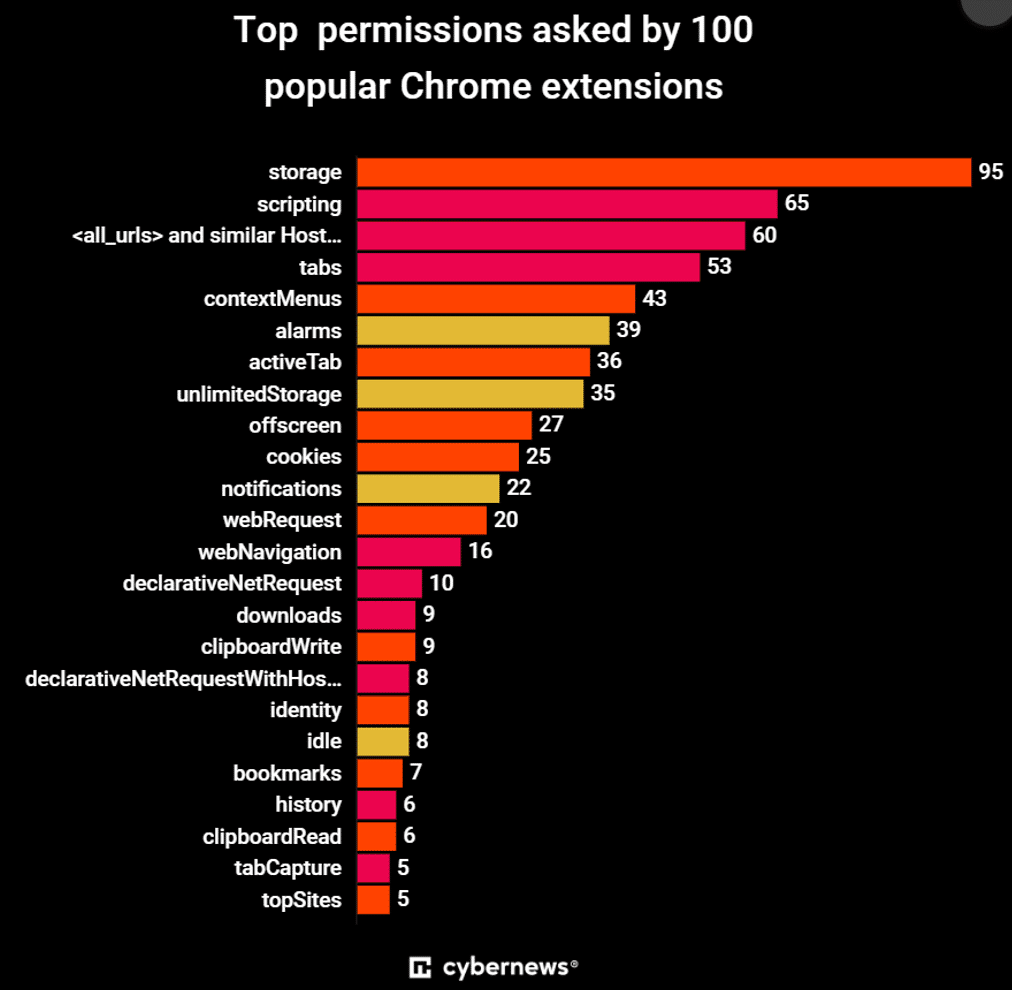

- 60 Erweiterungen fordern Host-Berechtigungen an, die ihnen vollständigen Zugriff auf alle Webinhalte und lokalen Dateien gewähren – laut Google die gefährlichste Art des Zugriffs.

- Speicher, Skripting und Tab-Zugriff waren die am häufigsten angeforderten Berechtigungen – sie wurden von 95, 65 bzw. 53 Erweiterungen angefordert.

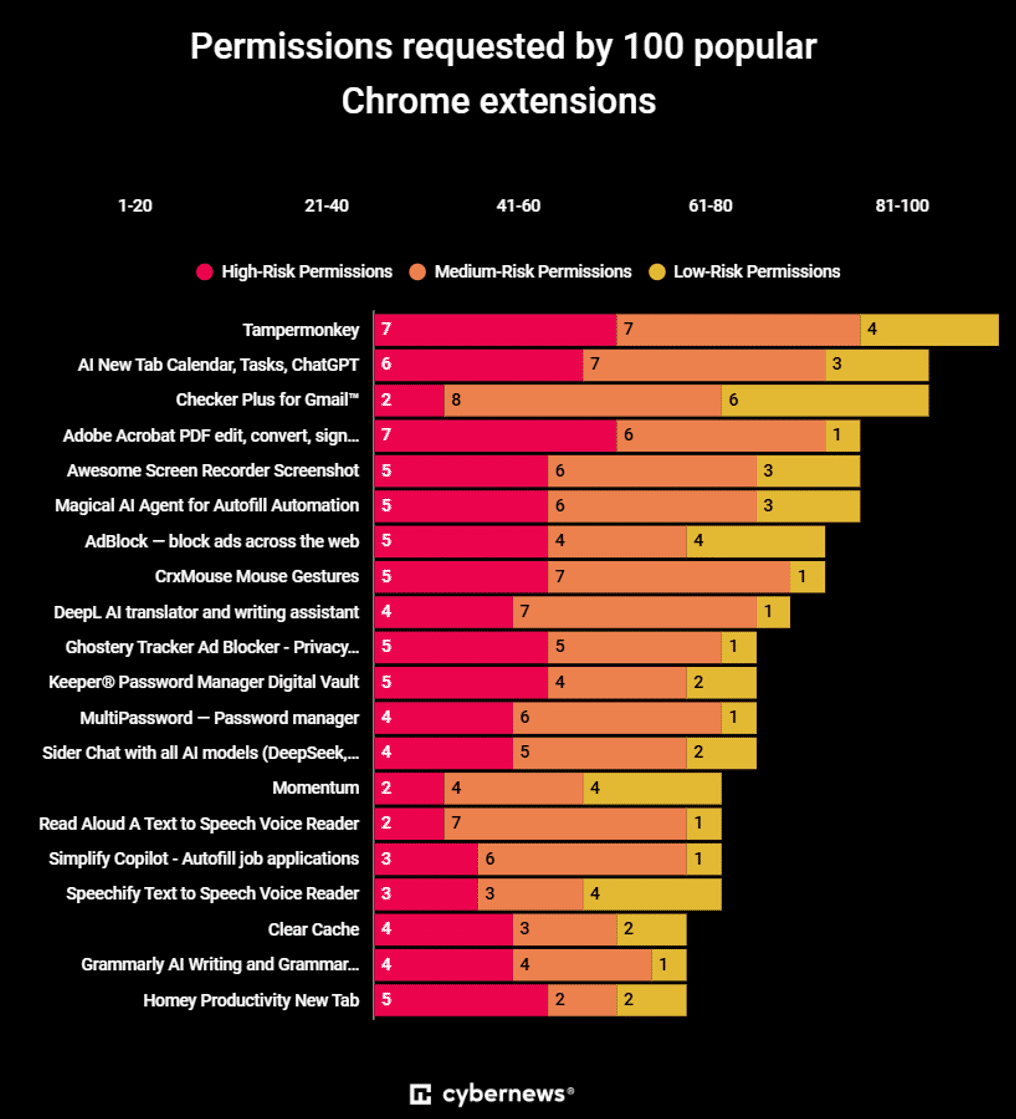

- KI- und Produktivitäts-Tools sind am rechteintensivsten – die Erweiterungen „Tampermonkey“, „AI New Tab: Calendar, Tasks, ChatGPT“ und „Checker Plus for Gmail“ verlangen bis zu 18 Berechtigungen.

- „Magical AI Agent for Autofill Automation“, „Adobe Acrobat PDF edit“ und „Awesome Screen Recorder Screenshot“ benötigen 14 Berechtigungen.

- Adblocker wie AdBlock oder Ghostery gehören ebenso zu den Erweiterungen mit den meisten Berechtigungen wie Passwort-Manager oder Übersetzungsdienste.

- Einige Berechtigungen ermöglichen die Manipulation des Datenverkehrs – 17 Erweiterungen forderten die leistungsstarke API „declarativeNetRequest“, mit der der Netzwerkverkehr abgefangen, umgeleitet oder verändert werden kann.

- 100 Erweiterungen gaben 230 Berechtigungen mit hohem Risiko, 294 Berechtigungen mit mittlerem Risiko und 114 Berechtigungen mit geringem Risiko an.

- Gefährliche Kombinationen von Berechtigungen könnten Keylogging, Datendiebstahl und Phishing ermöglichen.

- Zwei Erweiterungen wurden während der Analyse aus dem Chrome Web Store entfernt – eine davon mit über einer Million Installationen enthielt Berichten zufolge Malware.

Mögliche Risiken: Experten warnen vor weitreichenden Berechtigungen von Chrome-Erweiterungen

Sicherheitsforscher von Cybernews schlagen Alarm: Die Berechtigungen von Chrome-Erweiterungen spielen eine zentrale Rolle für die Sicherheit der Nutzer. Sie bestimmen nicht nur, auf welche Bereiche des Browsers oder Systems eine Erweiterung zugreifen darf, sondern auch, welche Funktionen sie steuern kann.

Daher raten Experten dringend dazu, ausschließlich Erweiterungen von vertrauenswürdigen Entwicklern zu installieren – und diese regelmäßig auf verdächtiges Verhalten zu überprüfen.

Besonders brisant: Laut dem Sicherheitsforscher Patussi geht die größte Gefahr nicht unbedingt von der Anzahl der erteilten Berechtigungen aus. Vielmehr sei es die Kombination bestimmter Zugriffsrechte, die ausreichen könne, um hochriskante Schadsoftware zu entwickeln. „Schon wenige Berechtigungen genügen, um etwa Keylogging, Session-Hijacking oder sogar den vollständigen Diebstahl sensibler Daten zu ermöglichen“, warnt Patussi.

Bild/Quelle: https://depositphotos.com/de/home.html

Fachartikel

ShinyHunters-Angriffe: Mandiant zeigt wirksame Schutzmaßnahmen gegen SaaS-Datendiebstahl

Phishing-Angriff: Cyberkriminelle missbrauchen Microsoft-Infrastruktur für Betrugsmaschen

Wie Angreifer proprietäre KI-Modelle über normale API-Zugriffe stehlen können

KI-Agenten in cyber-physischen Systemen: Wie Deepfakes und MCP neue Sicherheitslücken öffnen

Sicherheitslücke in Cursor-IDE: Shell-Befehle werden zur Angriffsfläche

Studien

Deutsche Unicorn-Gründer bevorzugen zunehmend den Standort Deutschland

IT-Modernisierung entscheidet über KI-Erfolg und Cybersicherheit

Neue ISACA-Studie: Datenschutzbudgets werden trotz steigender Risiken voraussichtlich schrumpfen

Cybersecurity-Jahresrückblick: Wie KI-Agenten und OAuth-Lücken die Bedrohungslandschaft 2025 veränderten

![Featured image for “Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum”](https://cdn-ileiehn.nitrocdn.com/EZdGeXuGcNedesCQNmzlOazGKKpdLlev/assets/images/optimized/rev-68905f9/www.all-about-security.de/wp-content/uploads/2025/12/phishing-4.jpg)

Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum

Whitepaper

DigiCert veröffentlicht RADAR-Bericht für Q4 2025

Koordinierte Cyberangriffe auf polnische Energieinfrastruktur im Dezember 2025

Künstliche Intelligenz bedroht demokratische Grundpfeiler

Insider-Risiken in Europa: 84 Prozent der Hochrisiko-Organisationen unzureichend vorbereitet

ETSI veröffentlicht weltweit führenden Standard für die Sicherung von KI

Hamsterrad-Rebell

NIS2: „Zum Glück gezwungen“ – mit OKR-basiertem Vorgehen zum nachhaltigen Erfolg

Cyberversicherung ohne Datenbasis? Warum CIOs und CISOs jetzt auf quantifizierbare Risikomodelle setzen müssen

Identity Security Posture Management (ISPM): Rettung oder Hype?

Platform Security: Warum ERP-Systeme besondere Sicherheitsmaßnahmen erfordern