Die globale Energiewende nimmt Fahrt auf, doch mit dem Ausbau der Solarinfrastruktur wächst eine unterschätzte Verwundbarkeit: Zahlreiche Überwachungssysteme setzen auf das jahrzehntealte Modbus-Protokoll, das keinerlei Verschlüsselung oder Authentifizierung bietet. Sicherheitsforscher beobachten zunehmend automatisierte Angriffsversuche auf diese Systeme – verstärkt durch KI-Tools, die Aufklärung und Manipulation in Minutenschnelle ermöglichen.

Schwachstelle im System: String-Überwachungsboxen als Einfallstor

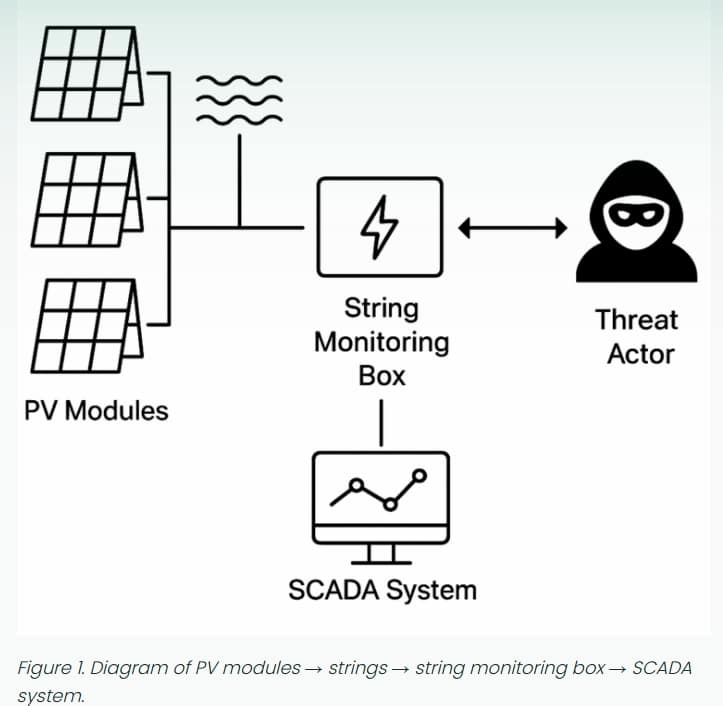

Solaranlagen bestehen aus mehreren technischen Komponenten, die eine effiziente Stromerzeugung gewährleisten. Photovoltaik-Module fangen Sonnenlicht ein und wandeln es in elektrische Energie um. Diese Module werden zu sogenannten Strings zusammengeschaltet. Eine zentrale Rolle spielen String-Überwachungsboxen – auch Kombinationsboxen genannt –, die den Strom mehrerer Strings bündeln, Leistungsdaten erfassen und Fernsteuerungsbefehle empfangen.

Übergeordnet arbeitet ein SCADA-System als zentrale Steuerungseinheit. Es aggregiert Informationen aus allen Überwachungsboxen einer Anlage und ermöglicht Betreibern die Überwachung der Stromerzeugung, die Identifikation von Störungen sowie die Fernsteuerung einzelner Komponenten.

Das Problem liegt in der Kommunikationsschnittstelle: Viele dieser Überwachungsboxen nutzen das Modbus-Protokoll für den Datenaustausch. Dieses industrielle Kommunikationsprotokoll wurde vor Jahrzehnten entwickelt und verzichtet vollständig auf moderne Sicherheitsmechanismen. Gelingt es Angreifern, Zugriff auf eine solche Box zu erlangen, können sie Befehle absetzen, als wären sie Teil des legitimen SCADA-Systems.

Grafik Quelle: Cato Networks

Modbus: Ein Protokoll ohne Schutzmechanismen

Das Modbus-Protokoll kommuniziert über TCP-Port 502 – ein Port, der in vielen Implementierungen ungeschützt über das Internet erreichbar ist. Im Gegensatz zu zeitgemäßen IT-Protokollen fehlen grundlegende Sicherheitsfeatures:

- Fehlende Authentifizierung: Jedes Gerät, das ein Modbus-System erreicht, kann ohne Identitätsprüfung mit ihm interagieren

- Keine Verschlüsselung: Sämtliche Befehle und Daten werden unverschlüsselt übertragen

- Direkte Steuerungsmöglichkeit: Angreifer können Systemregister auslesen und beschreiben

Konkrete Steuerbefehle für Solarüberwachungsboxen verwenden einfache Hexadezimalwerte: 0xAC00 schaltet Systeme ab, 0xAC01 aktiviert sie wieder. Diese Register sind bei vielen Geräten identisch, was systematische Angriffe erleichtert.

Verfügbare Angriffswerkzeuge

Die Manipulation von Modbus-Systemen erfordert keine hochspezialisierten Kenntnisse. Angreifer greifen auf frei verfügbare Tools zurück, die ursprünglich für Ingenieure und Sicherheitsforscher entwickelt wurden:

Nmap-Erweiterungen: Der weit verbreitete Netzwerkscanner enthält spezialisierte Skripte für industrielle Steuerungssysteme. Diese können Modbus-Geräte identifizieren, deren Register auslesen und gültige Geräte-IDs ermitteln.

Kommandozeilen-Dienstprogramme: Tools wie mbtget und mbpoll erlauben das Abfragen und Modifizieren von Modbus-Registern direkt über die Befehlszeile. Die Python-basierte Software modbus-cli bietet ähnliche Funktionen mit erweiterter Flexibilität.

Metasploit-Module: Das bekannte Penetrationstesting-Framework beinhaltet Module zum Scannen und Auslesen von Modbus-Geräten, die sich für automatisierte Kampagnen skalieren lassen.

Spezialisierte Werkzeuge: Frameworks wie Impacket lassen sich für Modbus-Kommunikation anpassen, während Fuzzing-Tools Geräte auf Schwachstellen testen oder in instabile Zustände versetzen können.

KI-gestützte Automatisierung beschleunigt Angriffe

Eine neue Dimension erreicht die Bedrohung durch KI-basierte Angriffsframeworks wie HexStrike AI. Diese Systeme kombinieren etablierte Sicherheitswerkzeuge mit autonomen Agenten und ermöglichen Operationen in einem Tempo, das menschliche Angreifer nicht erreichen können.

Für exponierte Solarüberwachungssysteme bedeutet dies konkret:

- Automatisierte Entdeckung: Systematisches Scannen großer IP-Bereiche zur Identifikation von Modbus-Diensten

- Register-Enumeration: Automatisches Auslesen von Geräteparametern wie Spannung, Status und Konfiguration

- Befehlsinjektion: Gezieltes Senden von Steuerbefehlen an beschreibbare Register

- Persistente Manipulation: Wiederholtes Übermitteln von Befehlen bis zur erfolgreichen Ausführung

Diese Automatisierung verkürzt die Zeitspanne zwischen Identifikation und Kompromittierung drastisch. Was früher Tage oder Wochen dauerte, kann nun in Minuten ablaufen. Angreifer benötigen lediglich eine Internetverbindung und Zugang zu frei verfügbaren Tools, um wie ein legitimierter SCADA-Operator zu agieren – jedoch ohne physische Präsenz oder Autorisierung.

Reale Auswirkungen auf den Betrieb

Die Kompromittierung von Solarüberwachungssystemen ist kein theoretisches Szenario. Sie birgt konkrete betriebliche und finanzielle Risiken:

Netzstabilität: Das unkoordinierte Abschalten von Anlagenteilen führt zu Versorgungslücken, besonders während Spitzenlastzeiten.

Wirtschaftlicher Schaden: Bereits kurze Produktionsausfälle verursachen erhebliche finanzielle Einbußen durch entgangene Einspeisevergütungen.

Sicherheitsrisiken: Schnelle Schaltvorgänge können Wechselrichter beschädigen oder im schlimmsten Fall Überhitzungen und Brandgefahr auslösen.

Die Cato CTRL- und MDR-Teams dokumentieren eine Zunahme von Aufklärungsaktivitäten und Ausnutzungsversuchen gegen Modbus-basierte Systeme in der Praxis.

Empfehlungen der US-Cybersicherheitsbehörde

Die Cybersecurity and Infrastructure Security Agency (CISA) warnt wiederholt vor den Risiken unsicherer industrieller Protokolle. Zentrale Empfehlungen umfassen:

- Keine direkte Internetanbindung für Betriebstechnologie-Geräte

- Strikte Netzwerksegmentierung zwischen IT- und OT-Infrastruktur

- Kontinuierliche Überwachung des internen und externen Datenverkehrs

Technische Schutzmaßnahmen

Die Cato SASE-Plattform adressiert die Sicherheitslücken von Modbus durch mehrschichtige Schutzfunktionen:

- Proaktive Warnmeldungen: Automatische Benachrichtigung bei exponierten Ports wie 502

- Gerätetransparenz: Detailliertes Inventar aller OT-Geräte und ihrer Kommunikationsmuster

- Echtzeit-Monitoring: Überwachung von Modbus-Ereignissen mit Drill-down-Analyse

- Port-Blocking und Segmentierung: Technische Isolation von IT- und OT-Netzwerken

- Mikrosegmentierung: Verhinderung lateraler Bewegungen im Netzwerk

- Threat Hunting: Kontinuierliche Suche nach Modbus-Scans und Exploit-Versuchen

Fazit

Die beschleunigte Einführung erneuerbarer Energien durch Förderprogramme wie den Inflation Reduction Act in den USA, die RED II-Richtlinie in Europa oder das Small-scale Renewable Energy Scheme in Australien schafft kritische Infrastruktur. Gleichzeitig bleiben viele Steuerungssysteme auf veralteten Protokollen ohne adäquate Sicherheitsvorkehrungen aufgebaut.

Solange Modbus-Ports ungeschützt bleiben, existiert eine Fernsteuerungsmöglichkeit für unbefugte Dritte. Die Kombination aus verfügbaren Angriffswerkzeugen und KI-gestützter Automatisierung verschärft diese Situation erheblich. Durch Transparenz, Netzwerksegmentierung und kontinuierliche Überwachung lässt sich das Risiko minimieren und die Solarinfrastruktur vor Manipulation schützen.

Mehr erfahren

Bild/Quelle: https://depositphotos.com/de/home.html

Fachartikel

Angriffsphasen verstehen: Cyber-Kill-Chain in Unternehmens-IT und Industrieanlagen

Schwachstelle in ServiceNow ermöglicht Übernahme von KI-Agenten

Cybersecurity-Jahresrückblick: Wie KI-Agenten und OAuth-Lücken die Bedrohungslandschaft 2025 veränderten

SAP-Sicherheitsupdate Januar 2026: Kritische Schwachstellen in S/4HANA geschlossen

Anwendungsmodernisierung mit KI-Agenten: Erwartungen versus Realität in 2026

Studien

Neue ISACA-Studie: Datenschutzbudgets werden trotz steigender Risiken voraussichtlich schrumpfen

Cybersecurity-Jahresrückblick: Wie KI-Agenten und OAuth-Lücken die Bedrohungslandschaft 2025 veränderten

![Featured image for “Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum”](https://www.all-about-security.de/wp-content/uploads/2025/12/phishing-4.jpg)

Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum

Gartner-Umfrage: Mehrheit der nicht geschäftsführenden Direktoren zweifelt am wirtschaftlichen Wert von Cybersicherheit

49 Prozent der IT-Verantwortlichen in Sicherheitsirrtum

Whitepaper

ETSI veröffentlicht weltweit führenden Standard für die Sicherung von KI

Allianz Risk Barometer 2026: Cyberrisiken führen das Ranking an, KI rückt auf Platz zwei vor

Cybersecurity-Jahresrückblick: Wie KI-Agenten und OAuth-Lücken die Bedrohungslandschaft 2025 veränderten

NIS2-Richtlinie im Gesundheitswesen: Praxisleitfaden für die Geschäftsführung

Datenschutzkonformer KI-Einsatz in Bundesbehörden: Neue Handreichung gibt Orientierung

Hamsterrad-Rebell

Identity Security Posture Management (ISPM): Rettung oder Hype?

Platform Security: Warum ERP-Systeme besondere Sicherheitsmaßnahmen erfordern

Daten in eigener Hand: Europas Souveränität im Fokus

Sicherer Remote-Zugriff (SRA) für Operational Technology (OT) und industrielle Steuerungs- und Produktionssysteme (ICS)