Ein slowenischer IT-Sicherheitsexperte hat bei der Untersuchung des preiswerten Fernwartungsgeräts NanoKVM von Sipeed erhebliche Sicherheitsdefizite aufgedeckt. Ein nicht dokumentiertes Mikrofon lässt sich per SSH-Zugriff aktivieren. Die Analyse offenbart zudem zahlreiche weitere Schwachstellen in Hard- und Software.

Kompakte Fernwartung zum Schnäppchenpreis

Der chinesische Hersteller Sipeed brachte mit dem NanoKVM eine kostengünstige Alternative zu etablierten KVM-over-IP-Lösungen auf den Markt. Für 30 bis 60 Euro ermöglicht das kompakte Gerät die Fernsteuerung von Computern und Servern via Webbrowser. Die Vollversion mit integriertem Display und hochwertigem Gehäuse kostet knapp über 60 Euro – deutlich günstiger als vergleichbare Produkte wie das PiKVM auf Raspberry-Pi-Basis, das rund 400 Euro kostet.

Das Funktionsprinzip ist simpel: Über HDMI wird das Videosignal abgegriffen, während USB-C-Anschlüsse virtuelle Eingabegeräte (Tastatur, Maus) sowie Massenspeicher und Netzwerkadapter simulieren. Ein Ethernet-Port sorgt für die Netzwerkanbindung. Zusätzlich ermöglicht eine spezielle Schnittstelle das Fernsteuern der Stromversorgung des Zielrechners.

Open-Source-Ansatz mit Einschränkungen

Die Nutzung der offenen RISC-V-Architektur und das Versprechen, den Quellcode unter Open-Source-Lizenz zu veröffentlichen, hatten in der Community für Begeisterung gesorgt. Ende 2024 wurde dieser Schritt weitgehend vollzogen, wenngleich einzelne Komponenten weiterhin proprietär blieben. Die Community entwickelt bereits Ersatzlösungen für diese geschlossenen Teile.

Der geringe Stromverbrauch erlaubt den Betrieb direkt über USB vom Zielrechner. Diese Kombination aus Preis, Größe und Energieeffizienz machte das NanoKVM für viele Anwender attraktiv.

Entwicklungstempo versus Sicherheit

Die rasche Markteinführung forderte ihren Tribut: Eine frühe Hardware-Revision wies Designfehler bei der HDMI-Erkennung auf, was zu einem kostenlosen Rückrufprogramm führte. Die Software-Entwicklung konzentrierte sich primär auf Funktionalität, während Sicherheitsaspekte nachrangig behandelt wurden.

Bei ersten Sicherheitsüberprüfungen kamen kuriose Funde ans Licht – darunter ein Katzenbild in der Firmware. Sipeed reagierte auf gemeldete Probleme und behob einige Schwachstellen, doch viele Mängel persistieren.

Katalog der Sicherheitsmängel

Die durchgeführte Sicherheitsanalyse förderte zahlreiche bedenkliche Schwachstellen zutage:

Authentifizierung und Verschlüsselung: Werksseitig war ein Standard-Passwort für SSH-Verbindungen konfiguriert. Nach Meldung durch den Forscher wurde dies korrigiert. Gravierender ist der fest programmierte, geräteübergreifend identische Verschlüsselungsschlüssel für Passwörter in der Weboberfläche. Angreifer können damit Zugangsdaten trivial entschlüsseln.

Web-Interface: Die Benutzeroberfläche weist grundlegende Sicherheitsfeatures nicht auf. CSRF-Schutz fehlt vollständig, Session-Management ist nicht implementiert. Diese Versäumnisse mussten den Entwicklern wiederholt erläutert werden.

Netzwerkkommunikation: Das Gerät nutzt chinesische DNS-Server, wobei die Konfiguration eigener Server umständlich ist. Verbindungen zu Servern des Herstellers in China werden aufgebaut, um die einzige Closed-Source-Komponente zu übertragen. Dabei erfolgt eine Prüfung der Geräte-ID, die unverschlüsselt gespeichert ist.

Update-Mechanismus: Die Integrität von Firmware-Updates wird nicht verifiziert. Dies ermöglicht potentiell das Einspielen manipulierter Software.

Installierte Werkzeuge: Auf dem Produktivsystem sind tcpdump und aircrack-ng vorinstalliert – Tools für Paketanalyse und WLAN-Sicherheitstests, die zu Missbrauchszwecken genutzt werden können.

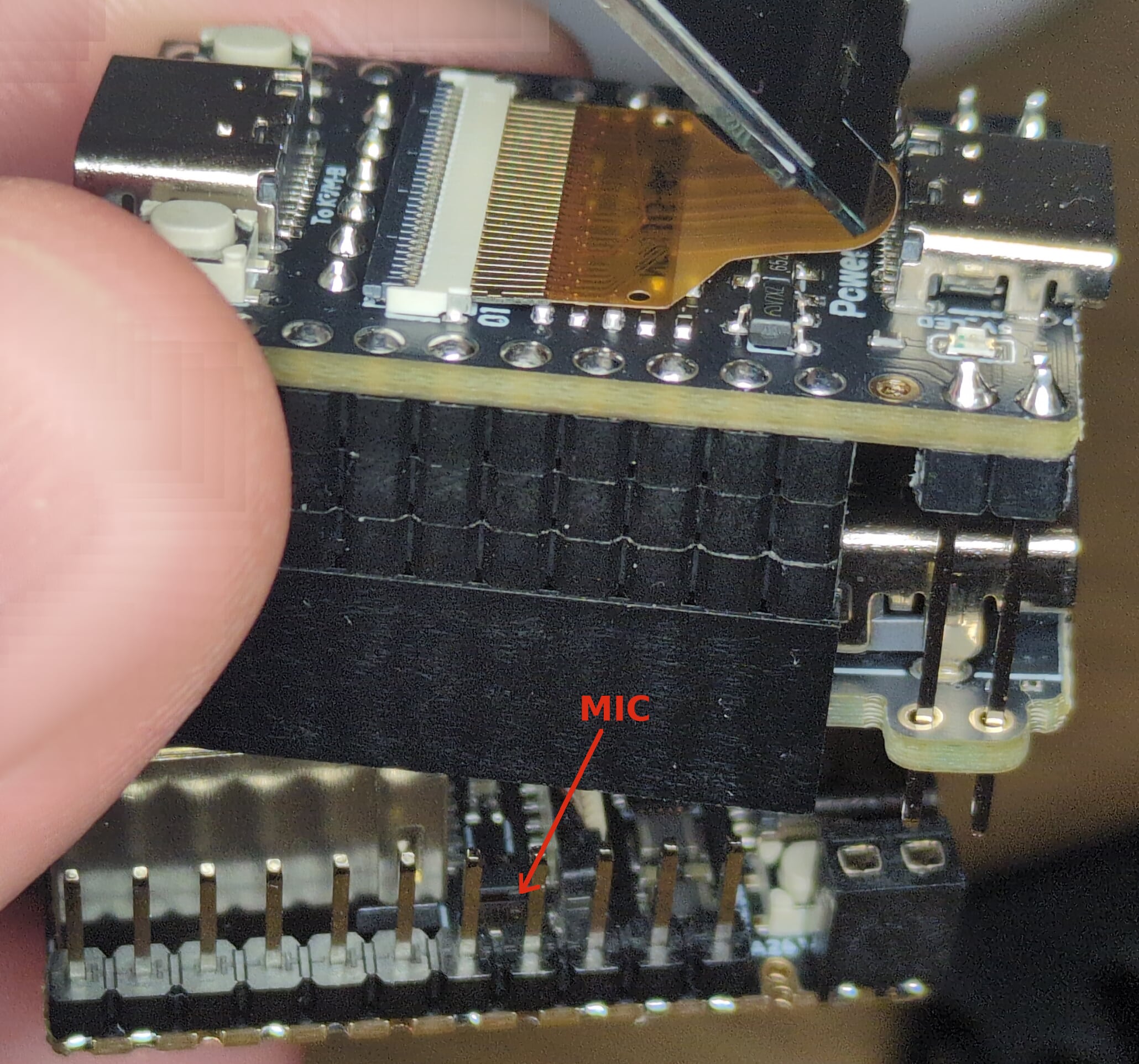

Undokumentiertes Mikrofon als Abhörrisiko

Der kritischste Fund ist ein winziges SMD-Mikrofon (2 x 1 mm), das in der Dokumentation nicht explizit aufgeführt wird. Die erforderliche Software für Audioaufnahmen ist bereits vollständig installiert. Per SSH-Zugriff lassen sich mit den vorhandenen Tools amixer und arecord problemlos Tonaufnahmen starten:

arecord -Dhw:0,0 -d 3 -r 48000 -f S16_LE -t wav recording.wav

Die Aufnahmen können anschließend vom Gerät heruntergeladen werden. Mit zusätzlichem Aufwand wäre Live-Streaming über das Netzwerk realisierbar, was Echtzeit-Überwachung ermöglichen würde.

Die physische Entfernung des Mikrofons erfordert das Öffnen des Gehäuses und Auslöten der Miniaturkomponente – ein Vorgang, der Präzisionswerkzeug und optische Vergrößerung erfordert.

Grafik Quelle: Telefoncek.si

Einordnung und Perspektiven

Die Kombination aus Standardpasswörtern, China-Server-Kommunikation, Hacking-Tools und undokumentiertem Mikrofon mit vollständiger Aufnahme-Software zeichnet ein besorgniserregendes Bild. Der Forscher ordnet dies primär als Resultat von Entwicklungshektik und nicht als bewusste Malware ein – dennoch bleibe ein „schlechter Beigeschmack“.

Das offene Konzept bietet jedoch Auswege: Community-Mitglieder portieren bereits alternative Linux-Distributionen (zunächst Debian, nun Ubuntu) auf das Gerät. Die modifizierte Hersteller-Software läuft bereits darauf, und in absehbarer Zeit könnte eine unabhängige, sicherere Firmware verfügbar sein. Die Installation erfordert allerdings das physische Öffnen des Geräts und Beschreiben der internen SD-Karte.

Fazit

Das NanoKVM demonstriert eindrücklich den Zielkonflikt zwischen schneller Markteinführung und IT-Sicherheit. Während die Hardware-Plattform Potential besitzt, machen die Software-Mängel das Gerät in der Standardkonfiguration zum Sicherheitsrisiko. Nutzer sollten den Einsatz kritisch prüfen oder auf Community-Firmware warten.

Die Analyse wirft zudem grundsätzliche Fragen auf: Wie viele Consumer-Geräte verbergen ähnliche, undokumentierte Funktionen? Und betrifft dies ausschließlich Produkte aus China?

Hinweis: Die beschriebenen Sicherheitslücken wurden dem Hersteller gemeldet, einige wurden zwischenzeitlich geschlossen.

Lesen Sie mehr

Fachartikel

OpenAI präsentiert GPT-5.2-Codex: KI-Revolution für autonome Softwareentwicklung und IT-Sicherheit

Speicherfehler in Live-Systemen aufspüren: GWP-ASan macht es möglich

Geparkte Domains als Einfallstor für Cyberkriminalität: Über 90 Prozent leiten zu Schadsoftware weiter

Umfassender Schutz für geschäftskritische SAP-Systeme: Strategien und Best Practices

Perfide Masche: Wie Cyberkriminelle über WhatsApp-Pairing ganze Konten übernehmen

Studien

![Featured image for “Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum”](https://www.all-about-security.de/wp-content/uploads/2025/12/phishing-4.jpg)

Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum

Gartner-Umfrage: Mehrheit der nicht geschäftsführenden Direktoren zweifelt am wirtschaftlichen Wert von Cybersicherheit

49 Prozent der IT-Verantwortlichen in Sicherheitsirrtum

Deutschland im Glasfaserausbau international abgehängt

NIS2 kommt – Proliance-Studie zeigt die Lage im Mittelstand

Whitepaper

State of Cloud Security Report 2025: Cloud-Angriffsfläche wächst schnell durch KI

BITMi zum Gutachten zum Datenzugriff von US-Behörden: EU-Unternehmen als Schlüssel zur Datensouveränität

Agentic AI als Katalysator: Wie die Software Defined Industry die Produktion revolutioniert

OWASP veröffentlicht Security-Framework für autonome KI-Systeme

Malware in Bewegung: Wie animierte Köder Nutzer in die Infektionsfalle locken

Hamsterrad-Rebell

Platform Security: Warum ERP-Systeme besondere Sicherheitsmaßnahmen erfordern

Daten in eigener Hand: Europas Souveränität im Fokus

Sicherer Remote-Zugriff (SRA) für Operational Technology (OT) und industrielle Steuerungs- und Produktionssysteme (ICS)

Identity und Access Management (IAM) im Zeitalter der KI-Agenten: Sichere Integration von KI in Unternehmenssysteme