Massive Datenlecks durch fehlerhafte Entwicklungspraktiken

Eine aktuelle Sicherheitsanalyse des Cybernews-Forschungsteams deckt erhebliche Schwachstellen in Android-Anwendungen mit KI-Funktionalität auf. Die Untersuchung von 38.630 Apps aus dem Google Play Store zeigt systematische Sicherheitsmängel bei der Verwaltung sensibler Zugangsdaten.

Umfang der Sicherheitsproblematik

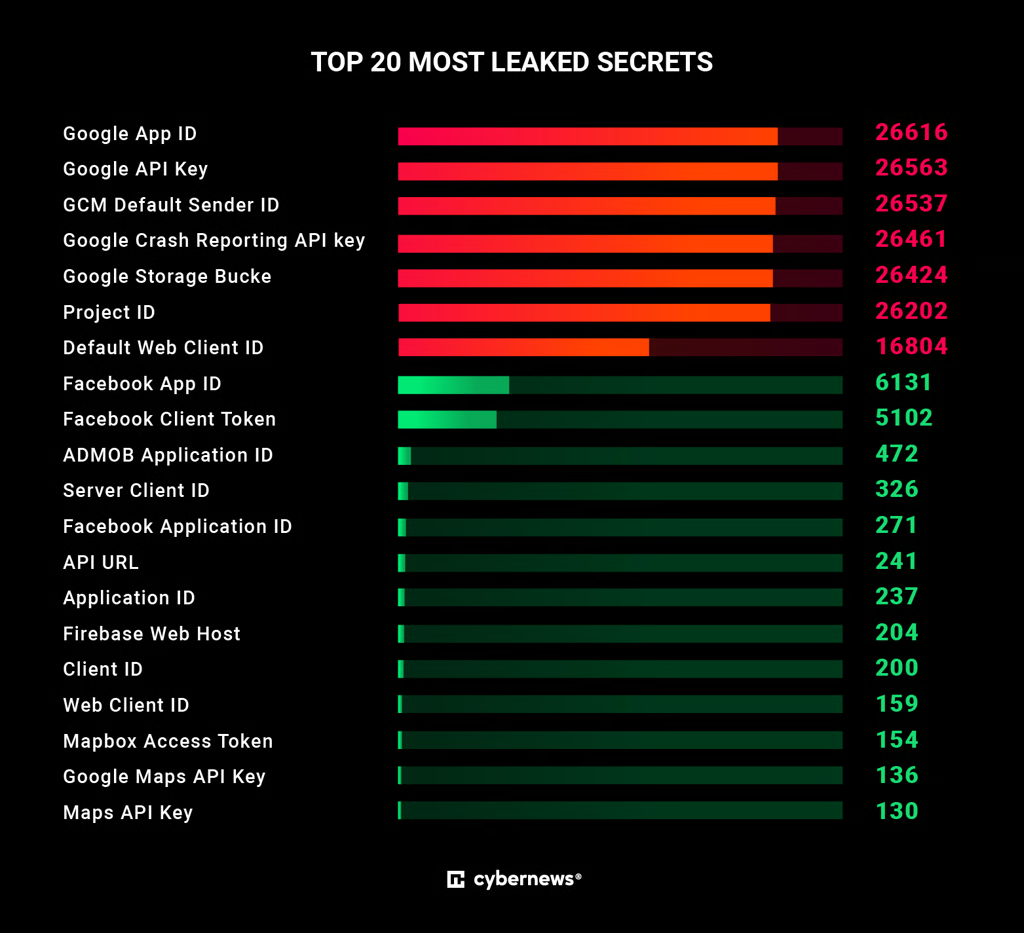

Die Analyse ergab, dass 72 Prozent der untersuchten Anwendungen mindestens eine fest in den Quellcode eingebettete Zugangskennung aufweisen. Pro Anwendung wurden durchschnittlich 5,1 solcher Sicherheitslücken identifiziert. Besonders kritisch: 81,14 Prozent der aufgedeckten Schwachstellen betreffen Google Cloud-Infrastruktur, einschließlich Projekt-IDs, API-Endpunkten und Authentifizierungsschlüsseln.

Die direkte Einbettung von API-Schlüsseln, Passwörtern oder Verschlüsselungscodes in den Programmcode gilt in der Softwareentwicklung seit Jahren als fundamentaler Sicherheitsfehler. Dennoch zeigt die Untersuchung, dass diese Praxis weit verbreitet bleibt.

Bereits aktiv ausgenutzte Schwachstellen

Das Forschungsteam identifizierte 285 Firebase-Datenbanken ohne jegliche Authentifizierungsbarrieren, die frei zugänglich waren. Aus diesen Instanzen wurden insgesamt 1,1 Gigabyte an Nutzerdaten exponiert.

Die Analyse liefert eindeutige Hinweise auf erfolgte Kompromittierungen: In 42 Prozent der Fälle fanden sich Tabellen mit der Bezeichnung „poc“ (Proof of Concept). Weitere Indizien waren Administrator-Konten mit verdächtigen E-Mail-Adressen wie attacker@evil.com in Nutzertabellen.

Das wiederholte Auftreten mehrerer Kompromittierungsanzeichen in denselben Instanzen deutet auf automatisierte Angriffsmuster hin. Verschiedene Akteure scheinen die gleichen Schwachstellen parallel zu scannen und zu nutzen. Problematisch ist zudem, dass viele dieser Datenbanken auch nach erkennbaren Angriffen ungesichert blieben.

Fehlkonfigurierte Google Cloud Storage-Buckets exponierten mehr als 200 Millionen Dateien mit einem Gesamtvolumen von über 720 Terabyte. Jeder offengelegte Bucket enthielt durchschnittlich 1,55 Millionen Dateien und 5,5 Terabyte Daten.

Google-Dienste als Hauptquelle exponierter Credentials

Mehr als 81 Prozent aller identifizierten Sicherheitslücken stehen in Verbindung mit Google Cloud-Projekten. Insgesamt ermittelten die Forscher 197.092 einzigartige Zugangsdaten – durchschnittlich 5,1 pro Anwendung. Lediglich 0,96 dieser Credentials hatten keinen Google-Bezug.

Isoliert betrachtet sind viele der offengelegten Zugangsdaten bei korrekter Konfiguration der Zugriffskontrollen nicht zwingend kritisch. Sie erweitern jedoch die potenzielle Angriffsfläche erheblich. Google-API-Schlüssel sind besonders sensibel, da sie zur Authentifizierung von Anfragen an verschiedene Programmierschnittstellen dienen und Zugang zu Google-Services ermöglichen.

Weitere exponierte Geheimnisse betreffen Nicht-Google-Dienste wie AWS-Zugangsdaten, API-Schlüssel für KI-Plattformen, proprietäre Backend-Systeme, Marketing-Tools und Datenbanken. Die zweithäufigste Kategorie umfasst Facebook-Identifikatoren, hauptsächlich App-IDs und Client-Tokens für Analysefunktionen, Login-Systeme und Werbeintegrationen.

Die Vielfalt der offengelegten Zugangsdaten ist beachtlich: Der Scan erkannte 3.185 unterschiedliche Typen von Credentials.

Risikopotenzial für Finanztransaktionen

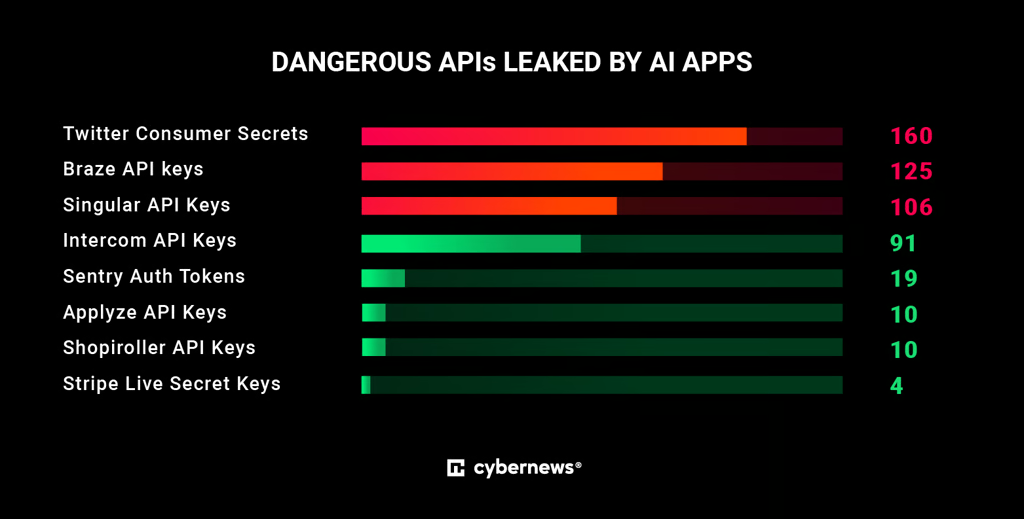

Während viele exponierte Zugangsdaten ein moderates Risikoprofil aufweisen, birgt eine spezifische Untergruppe direkte Gefahren für Nutzer. Einige der offengelegten API-Schlüssel ermöglichen Zugriff auf Dienste, die Finanztransaktionen, Kommunikation, Analysedaten und Kundeninformationen verarbeiten.

Plattform- und Kommunikations-APIs von Twitter, Braze und Intercom ermöglichen es Angreifern, sich als legitime Anwendungen auszugeben, mit Nutzern zu kommunizieren und auf persönliche Informationen zuzugreifen. Kompromittierte Schlüssel könnten zur Ausführung von Aktionen im Namen von Nutzern verwendet werden, zur Extraktion von Profildaten und Aktivitätsverläufen, zum Versand unautorisierter Nachrichten oder Push-Benachrichtigungen sowie zur Manipulation oder Löschung von Nutzerkonten.

Analyse- und Monitoring-APIs wie Singular, Applyze und Sentry legen interne App-Einblicke offen. Angreifer könnten Marketing-Kennzahlen extrahieren oder manipulieren, Engagement- und Monetarisierungsmetriken verfälschen und auf Diagnoseprotokolle mit potenziell sensiblen Informationen zugreifen.

Die schwerwiegendsten Schwachstellen betreffen Finanz- und Belohnungsinfrastrukturen. Shopiroller-Schlüssel erlauben die Manipulation von Treueprogrammen und Transaktionshistorien, was direkten Missbrauch von In-App-Prämien ermöglicht.

Das höchste Risiko stellen Live-Produktionsschlüssel von Stripe dar. Diese bieten vollständige Kontrolle über Zahlungs-Backends, einschließlich der Möglichkeit, Nutzer zu belasten, Rückerstattungen auszustellen, gefälschte Rechnungen zu erstellen und Gelder auf Konten unter Kontrolle von Angreifern umzuleiten.

LLM-API-Schlüssel überwiegend geschützt

Trotz der Sensibilität von Large Language Model-Integrationen fanden die Forscher überraschend wenige exponierte LLM-API-Schlüssel. Die Daten legen nahe, dass diese Zugangsdaten nicht im gleichen Umfang fest codiert werden wie Cloud-Infrastruktur-Identifikatoren oder Analyse-Tokens.

Im gesamten Datensatz wurden nur vereinzelt Schlüssel entdeckt, die direkt mit großen LLM-Anbietern verbunden sind. Die meisten dieser exponierten Credentials weisen ein geringes Risikoprofil auf.

In Standardkonfigurationen könnten kompromittierte LLM-API-Schlüssel einem Angreifer zwar die Erstellung neuer Anfragen ermöglichen, bieten jedoch keinen Zugriff auf historische Eingaben, Antworten oder gespeicherte Konversationen. Dies begrenzt die praktischen Auswirkungen eines Angriffs erheblich.

Zu den am häufigsten exponierten APIs gehörten OpenAI, gefolgt von Google Gemini und Claude.

Hinweis auf mangelhafte Code-Hygiene

Beim Scannen des Anwendungscodes identifizierten die Forscher 26.424 fest codierte Google Cloud-Endpunkte. Dies deutet zunächst auf eine massive Angriffsfläche hin. Tatsächlich existierten jedoch zwei Drittel dieser Endpunkte nicht mehr. Die Buckets waren gelöscht oder umbenannt worden, oder die zugehörigen Projekte waren vollständig eingestellt.

Von den verbleibenden Endpunkten existierten 8.545 Buckets noch, erforderten jedoch Authentifizierung und waren nicht öffentlich zugänglich. Ein vergleichbares Muster zeigte sich bei Firebase-Instanzen.

Dies verweist auf ein anderes Problem: nicht auf unmittelbare Gefährdung, sondern auf mangelnde Code-Hygiene. Anwendungen werden routinemäßig mit Verweisen auf nicht mehr existierende Cloud-Infrastrukturen veröffentlicht. Dies ist für Sicherheitsverantwortliche störend und bietet Angreifern potenzielle Angriffsvektoren.

Untersuchungsmethodik

Das Cybernews-Forschungsteam untersuchte 1,8 Millionen Android-Anwendungen aus dem Google Play Store. Die Auswahl erfolgte durch generische Suchbegriffe, die mittels N-Gramm-basierter Schlüsselwort-Erweiterung zu einem KI-spezifischen Datensatz gefiltert wurden.

Der finale Datensatz umfasste 38.630 Android-Apps, die explizit KI-Funktionalität beanspruchen. Die Forscher luden jede Anwendung herunter, decompilierten sie und scannten sie mit einem speziell entwickelten Skript zur Erkennung fest codierter Geheimnisse und Service-Endpunkte.

Nach der Extraktion wurden alle potenziellen Zugangsdaten fast einen Monat lang validiert und Fehlalarme eliminiert.

Im abschließenden Prozessschritt bewerteten die Forscher die praktischen Auswirkungen. Mithilfe der offengelegten Google-Projekt-IDs scannten sie die zugehörigen Firebase-Echtzeitdatenbanken und Google Cloud Storage-Buckets auf fehlerhafte Zugriffskontrollen.

Dieser Ansatz ermöglichte die Untersuchung, welche Daten diese Anwendungen tatsächlich speichern und exponieren, ohne sich auf Datenschutzerklärungen oder Entwicklerangaben verlassen zu müssen.

Vergleichbare Problematik bei iOS-Anwendungen

Die aktuellen Ergebnisse zu Android-KI-Apps entsprechen einer umfangreichen Studie zu fest codierten Geheimnissen in iOS-Anwendungen.

Die Forscher stellten keinen statistisch signifikanten Unterschied in der Anzahl fest codierter Geheimnisse zwischen Android-KI-Apps und iOS-Apps fest. Anwendungen auf beiden Plattformen zeigen den gleichen problematischen Trend zur Einbettung von Geheimnissen direkt in den Anwendungscode.

In einer früheren Untersuchung hatten die Cybernews-Forscher 156.000 iOS-Apps gescannt und dabei mehr als 815.000 fest codierte Geheimnisse aufgedeckt, darunter Tausende hochsensible Credentials, die direkt zu Sicherheitsverletzungen oder Datenlecks führen könnten.

Wie bei Android-KI-Apps enthielten 70,9 Prozent der iOS-Anwendungen fest codierte Geheimnisse. Jede iOS-App exponierte durchschnittlich 5,52 Credentials, wobei die meisten in Verbindung mit Google Cloud stehen.

Die Forscher identifizierten 836 Google Cloud Storage-Buckets mit insgesamt 76 Milliarden offengelegten Dateien. Dies entspricht 406 Terabyte exponierter Daten – durchschnittlich 90 Millionen Dateien mit 485 Gigabyte pro offenem Bucket.

Zeitlicher Ablauf der Untersuchung

- Forschungsbeginn: 16. September 2025

- Play Store-Recherche nach generischen Apps: 23. September 2025

- Filterung nach KI-Apps: 7. bis 14. Oktober 2025

- Download und Scanning von KI-Apps: 29. Oktober bis 3. November 2025

- Eliminierung von Fehlalarmen: 11. November bis 1. Dezember 2025

- Scanning von Firebase und Google Cloud Storage: 1. bis 3. Dezember 2025

Hier geht’s weiter

Fachartikel

Sicherheitslücken in Android-KI-Apps: 730 Terabyte Nutzerdaten exponiert

SAP-Sicherheit: Autorisierungslücken dominieren Patch-Statistik

Tycoon 2FA nutzt contractors-Domains für Phishing-Angriffe auf Gmail und Microsoft 365

Europas digitale Verteidigung: Strategien gegen technologische Erpressung

PKI-Management: Wenn Zertifikatsverwaltung zum Kostentreiber wird

Studien

Deutsche Unicorn-Gründer bevorzugen zunehmend den Standort Deutschland

IT-Modernisierung entscheidet über KI-Erfolg und Cybersicherheit

Neue ISACA-Studie: Datenschutzbudgets werden trotz steigender Risiken voraussichtlich schrumpfen

Cybersecurity-Jahresrückblick: Wie KI-Agenten und OAuth-Lücken die Bedrohungslandschaft 2025 veränderten

![Featured image for “Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum”](https://www.all-about-security.de/wp-content/uploads/2025/12/phishing-4.jpg)

Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum

Whitepaper

Künstliche Intelligenz bedroht demokratische Grundpfeiler

Insider-Risiken in Europa: 84 Prozent der Hochrisiko-Organisationen unzureichend vorbereitet

ETSI veröffentlicht weltweit führenden Standard für die Sicherung von KI

Allianz Risk Barometer 2026: Cyberrisiken führen das Ranking an, KI rückt auf Platz zwei vor

Cybersecurity-Jahresrückblick: Wie KI-Agenten und OAuth-Lücken die Bedrohungslandschaft 2025 veränderten

Hamsterrad-Rebell

NIS2: „Zum Glück gezwungen“ – mit OKR-basiertem Vorgehen zum nachhaltigen Erfolg

Cyberversicherung ohne Datenbasis? Warum CIOs und CISOs jetzt auf quantifizierbare Risikomodelle setzen müssen

Identity Security Posture Management (ISPM): Rettung oder Hype?

Platform Security: Warum ERP-Systeme besondere Sicherheitsmaßnahmen erfordern