Der Open-Source-KI-Assistent MoltBot erreichte binnen weniger Tage mehrere hunderttausend Nutzer weltweit. Sicherheitsforscher von OX Security haben nun gravierende Schwachstellen in der Architektur des Tools identifiziert. Die Analyse zeigt: Sensible Zugangsdaten liegen unverschlüsselt auf lokalen Rechnern – selbst nach dem Löschen bleiben sie in Backup-Dateien erhalten.

Rasanter Aufstieg mit Risiken

MoltBot, mittlerweile in OpenClaw umbenannt, fungiert als KI-gesteuerter persönlicher Assistent mit weitreichenden Befugnissen. Das Tool kann E-Mails versenden, Kalendereinträge verwalten, Chat-Nachrichten verschicken und auf lokale Dateien zugreifen. Die Zahlen dokumentieren eine beispiellose Verbreitung: 98.000 GitHub-Sterne, 13.600 Forks, über 350.000 NPM-Downloads und 27.471 direkte Downloads über GitHub. Schätzungen gehen von 300.000 bis 400.000 aktiven Nutzern aus.

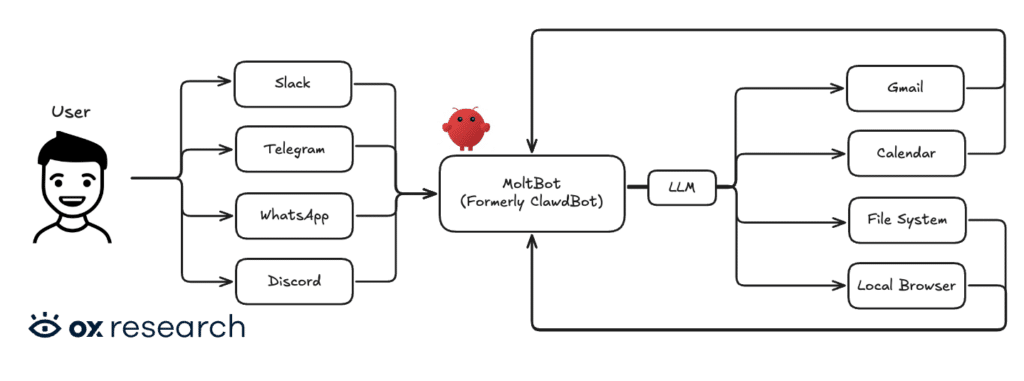

Die Software integriert sich über APIs und das Model Context Protocol (MCP) in zahlreiche Dienste. Nutzer verbinden ihre Accounts von Gmail, Telegram, WhatsApp, Discord, Slack und weiteren Plattformen. Damit erhält MoltBot Zugriff auf zentrale Kommunikationskanäle und persönliche Daten.

Grafik Quelle: OX Security

Kritische Schwachstellen identifiziert

Die Sicherheitsanalyse von OX Security offenbart mehrere Problemfelder:

Ungeschützte Datenspeicherung Sämtliche Anmeldeinformationen, API-Schlüssel und Umgebungsvariablen landen im Klartext unter ~/.clawdbot. Keine Verschlüsselung, kein zusätzlicher Schutz. Jeder Prozess mit Dateisystemzugriff kann diese Informationen direkt auslesen.

Persistente Backup-Dateien Das System erstellt automatisch bis zu fünf Sicherungskopien der Konfigurationsdateien (.bak.X). Beim Entfernen von Zugangsdaten über die Benutzeroberfläche verschwinden diese nur aus der Hauptdatei. In den Backups bleiben sie dauerhaft erhalten, bis das System sie nach mehreren Speichervorgängen überschreibt. Infostealer-Malware kann so auch vermeintlich gelöschte Credentials abgreifen.

Unsichere Code-Muster Die Codebasis enthält zahlreiche riskante Konstruktionen: eval wird über 100-mal verwendet, execSync neunmal. Die Forscher fanden Stellen mit direkter Ausführung von Nutzereingaben sowie nicht bereinigtes HTML in der Web-GUI. Diese Muster erhöhen das Risiko für Remote Code Execution, Path Traversal, DDoS-Angriffe und Cross-Site-Scripting.

Supply-Chain-Risiko durch viele Mitwirkende

Über 300 Entwickler haben zum Projekt beigetragen. Die dezentrale Struktur birgt Gefahren: Ein kompromittiertes Entwicklerkonto oder ein einzelner bösartiger Commit könnte eine Hintertür öffnen, die hunderttausende Nutzer betrifft. Die Analogie zur NPM-Registry liegt nahe – dort haben Angreifer bereits erfolgreich Konten gekapert und Malware verbreitet.

Das Projekt bezeichnet sich selbst als weitgehend „vibe-coded“, also mit Unterstützung von KI-Coding-Tools erstellt. Mitwirkende werden explizit ermutigt, entsprechende Pull Requests einzureichen. Diese Entwicklungsmethode beschleunigt zwar den Fortschritt, kann aber Sicherheitsaspekte in den Hintergrund rücken.

Öffentliche Schwachstellen-Diskussion

Dutzende sicherheitsrelevante Probleme wurden öffentlich in GitHub Issues diskutiert – entgegen der Sicherheitsrichtlinie des Projekts, die eine vertrauliche Meldung vorsieht. Angreifer können diese Informationen nutzen, ohne eigene Recherchen anzustellen. Verstärkt wird dieses Risiko durch zwei Faktoren: Es existiert kein formalisierter Prozess für Sicherheits-Updates, und viele Nutzer bleiben bei der ursprünglich installierten Version.

Indirekte Prompt Injection möglich

Die Architektur von MoltBot erlaubt Angriffe über manipulierte Eingaben. Ein Beispiel: Eine E-Mail mit versteckten Anweisungen – etwa in weißer Schrift auf weißem Hintergrund in einem PDF – könnte MoltBot veranlassen, sensible Daten an externe Server zu übermitteln. Bei Tests forderten Forscher das System auf, Befehle von einer Remote-Website auszuführen. MoltBot fragte weder nach zusätzlichen Berechtigungen noch wies es auf potenzielle Risiken hin.

Jeder Kanal, über den MoltBot erreichbar ist, stellt einen möglichen Angriffsvektor dar. Die Software leitet Eingaben über Konnektoren an einen zentralen Server weiter, der sie dann an ein Large Language Model übergibt. Ein Angreifer mit Zugang zu einem verbundenen Account könnte theoretisch alle anderen verknüpften Dienste kompromittieren.

Verbundene Dienste und Blast Radius

MoltBot unterstützt eine Vielzahl von Eingabe- und Ausgabekanälen:

Eingabekanäle: WhatsApp, Telegram, Discord, Slack, Mattermost, iMessage, WebChat

Zugriffsziele: Lokale Dateien, E-Mail und Kalender (Gmail, Outlook), Browser (Chrome, Safari, Firefox), Slack, Discord

Diese weitreichende Integration vergrößert den potenziellen Schaden bei einer Kompromittierung erheblich.

Öffentlich erreichbare Instanzen

Mit der Suchmaschine Shodan ließen sich 1.238 öffentlich zugängliche MoltBot-Server identifizieren, 34 Prozent davon in den USA. Diese Zahl repräsentiert nur die sichtbare Spitze – die Forscher gehen von zehntausenden bis hunderttausenden privaten Installationen auf persönlichen Rechnern und in Organisationen aus.

Betrügerische Telegram-Gruppe

Die Popularität des Tools zieht auch Betrüger an. Eine Telegram-Gruppe mit rund 60.000 Mitgliedern gibt sich als „Official ClawdBot Community“ aus und bewirbt einen Krypto-Token. Nutzer werden aufgefordert, ihre Wallets zu verbinden – ein klassisches Phishing-Szenario.

Reaktion des Entwicklers

Peter Steinberger, Entwickler von MoltBot, reagierte auf den Schwachstellenbericht pragmatisch: „Dies ist eine technische Vorschau. Ein Hobby. Wenn Sie helfen möchten, senden Sie uns einen PR. Sobald es produktionsreif oder kommerziell verfügbar ist, werden wir uns gerne mit den Sicherheitslücken befassen.“

Einschätzung der Sicherheitsforscher

OX Security empfiehlt, mit der Nutzung zu warten, bis Unternehmen mit etablierten Sicherheitsrichtlinien vergleichbare Technologie anbieten. Das Projekt verfügt über keine Datenschutzerklärung und keine klare Haftungsregelung für den Fall einer Sicherheitsverletzung. Da Daten lokal gespeichert werden, liegt die Verantwortung für deren Schutz vollständig bei den Nutzern.

Die Forscher verweisen auf bekannte Angriffsmuster: Bedrohungsakteure entwickeln legitime Tools, bauen Vertrauen auf und integrieren später schadhaften Code, sobald eine kritische Nutzermasse erreicht ist.

Handlungsempfehlungen

Für Nutzer, die MoltBot weiterhin einsetzen möchten, empfehlen die Sicherheitsforscher folgende Maßnahmen:

- Konfigurationen auf übermäßige Berechtigungen prüfen

- Nur tatsächlich genutzte Integrationen aktivieren

- Backup-Dateien in ~/.clawdbot manuell löschen

- Öffentliche Erreichbarkeit vermeiden

- Bei notwendiger öffentlicher Exposition Zugriff per IP-Whitelist einschränken

- Regelmäßige Updates durchführen und Sicherheitshinweise beachten

Die Analyse zeigt: Open-Source-Tools mit weitreichenden Berechtigungen erfordern robuste Sicherheitsarchitekturen und klare Governance-Strukturen. Bei einem Hobby-Projekt mit hunderttausenden Nutzern und Zugriff auf sensible Daten entsteht ein Spannungsfeld zwischen Innovation und Verantwortung.

Mehr erfahren

Fachartikel

Sicherheitslücke in Cursor-IDE: Shell-Befehle werden zur Angriffsfläche

Sicherheitslücken bei viralem KI-Assistenten: MoltBot speichert Zugangsdaten ungeschützt

Forscher testen KI-Sicherheitsprüfungen: Können manipulierte Sprachmodelle erkannt werden?

Container-Sicherheit: Java-Entwickler zwischen Anspruch und Wirklichkeit

Cybersicherheit in der Automobilindustrie: Warum abteilungsübergreifende Koordination über Erfolg entscheidet

Studien

Deutsche Unicorn-Gründer bevorzugen zunehmend den Standort Deutschland

IT-Modernisierung entscheidet über KI-Erfolg und Cybersicherheit

Neue ISACA-Studie: Datenschutzbudgets werden trotz steigender Risiken voraussichtlich schrumpfen

Cybersecurity-Jahresrückblick: Wie KI-Agenten und OAuth-Lücken die Bedrohungslandschaft 2025 veränderten

![Featured image for “Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum”](https://www.all-about-security.de/wp-content/uploads/2025/12/phishing-4.jpg)

Phishing-Studie deckt auf: [EXTERN]-Markierung schützt Klinikpersonal kaum

Whitepaper

Koordinierte Cyberangriffe auf polnische Energieinfrastruktur im Dezember 2025

Künstliche Intelligenz bedroht demokratische Grundpfeiler

Insider-Risiken in Europa: 84 Prozent der Hochrisiko-Organisationen unzureichend vorbereitet

ETSI veröffentlicht weltweit führenden Standard für die Sicherung von KI

Allianz Risk Barometer 2026: Cyberrisiken führen das Ranking an, KI rückt auf Platz zwei vor

Hamsterrad-Rebell

NIS2: „Zum Glück gezwungen“ – mit OKR-basiertem Vorgehen zum nachhaltigen Erfolg

Cyberversicherung ohne Datenbasis? Warum CIOs und CISOs jetzt auf quantifizierbare Risikomodelle setzen müssen

Identity Security Posture Management (ISPM): Rettung oder Hype?

Platform Security: Warum ERP-Systeme besondere Sicherheitsmaßnahmen erfordern