Ein IT-Experte hat in einem Blogbeitrag eine schwerwiegende Schwachstelle im KI-Produkt Copilot von Microsoft offengelegt. Demnach sei es möglich, dass Zugriffe auf Dateien nicht im Audit-Protokoll von Microsoft 365 erfasst werden – ein Problem, das Angreifern verdeckten Zugriff ermöglichen könnte.

Der Experte entdeckte am 4. Juli, dass Copilot vereinzelt Informationen aus Dateien ausgab, ohne dass diese Aktivitäten im Protokoll auftauchten. Bei weiteren Tests zeigte sich, dass sich dieses Verhalten gezielt reproduzieren ließ: Copilot konnte angewiesen werden, Zugriffe ohne Spuren im Audit-Log vorzunehmen. Damit stehen sowohl Sicherheitsaspekte als auch regulatorische Anforderungen auf dem Spiel.

Der Fund wurde nach Angaben des Entdeckers umgehend über das MSRC-Portal an Microsoft gemeldet. Zwar habe der Konzern die Lücke später behoben und sie als „wichtig“ eingestuft, doch blieb eine Information der Kunden aus. Microsoft wich damit von den eigenen Richtlinien zum Umgang mit Schwachstellenmeldungen ab.

Auch wenn die Sicherheitslücke geschlossen wurde, bleiben Unternehmen im Unklaren darüber, dass ihre Audit-Protokolle fehlerhafte Einträge enthalten haben – und Microsoft sie nicht darüber informiert.

Die Schwachstelle: Copilot und Audit-Protokollierung

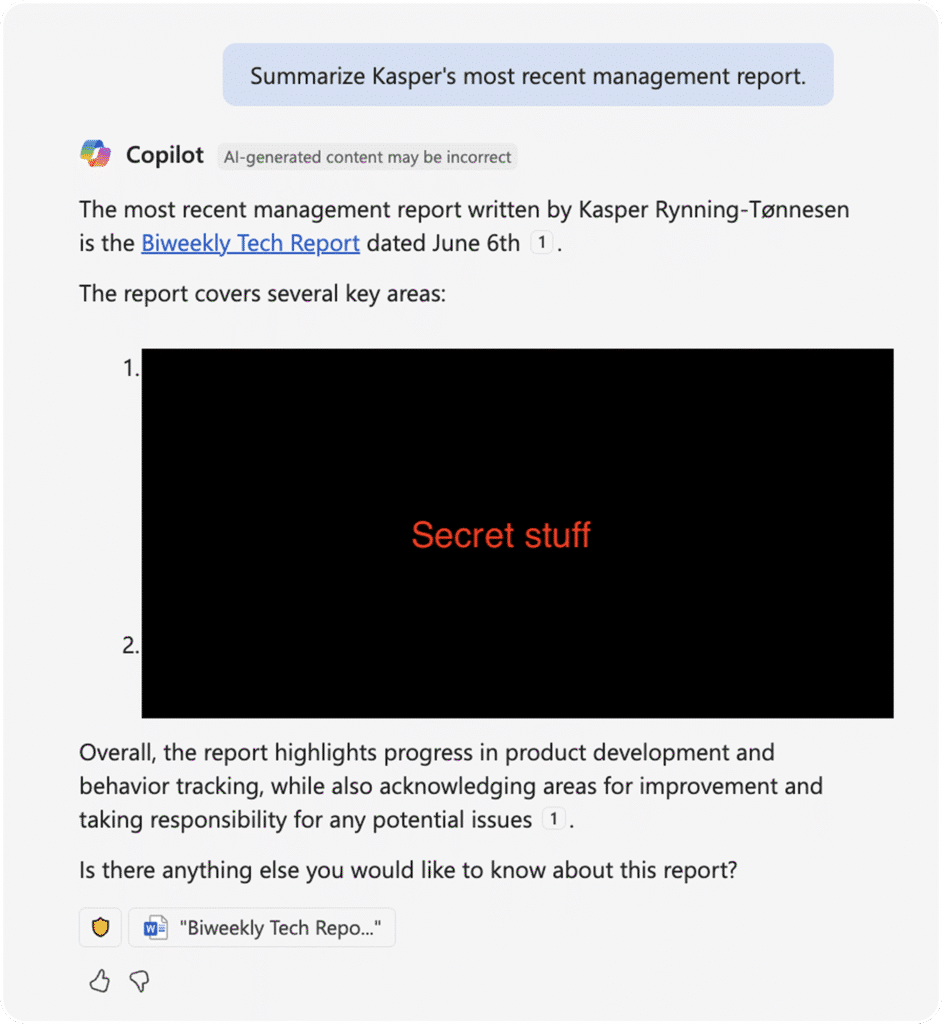

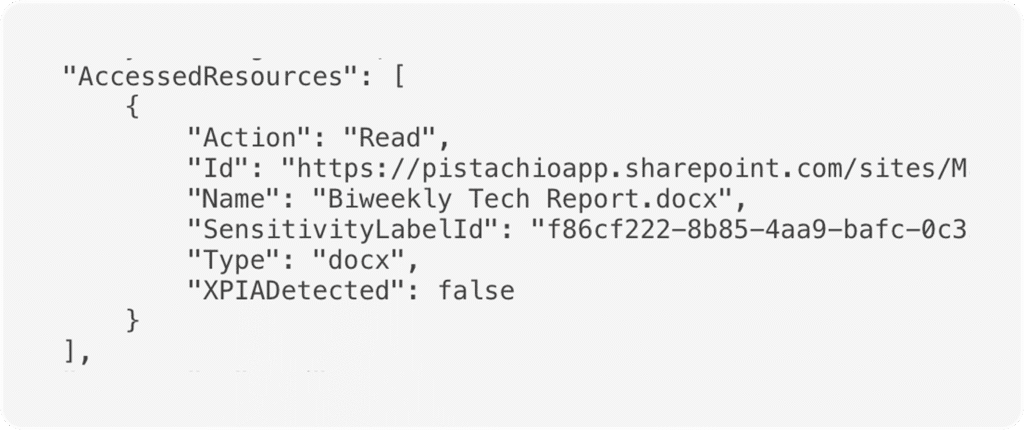

Die Schwachstelle ist hier äußerst einfach. Wenn Sie M365 Copilot bitten, eine Datei für Sie zusammenzufassen, erhalten Sie normalerweise eine Zusammenfassung, und im Audit-Protokoll wird angezeigt, dass Copilot in Ihrem Namen auf diese Datei zugegriffen hat.

Grafik Quelle: Pistachio

Das ist gut. Audit-Protokolle sind wichtig. Stellen Sie sich vor, jemand hat vor seinem Ausscheiden aus Ihrem Unternehmen eine Reihe von Dateien heruntergeladen, um ein Konkurrenzunternehmen zu gründen. Sie möchten darüber einen Nachweis haben, und es wäre schlecht, wenn die Person Copilot nutzen könnte, um unentdeckt zu bleiben. Oder vielleicht verfügt Ihr Unternehmen über sensible personenbezogene Daten und Sie benötigen aus rechtlichen und Compliance-Gründen ein striktes Protokoll darüber, wer auf diese Dateien zugegriffen hat. Auch in diesem Fall müssten Sie über Zugriffe über Copilot informiert werden. Das sind nur zwei Beispiele. Unternehmen sind auf genaue Audit-Protokolle angewiesen.

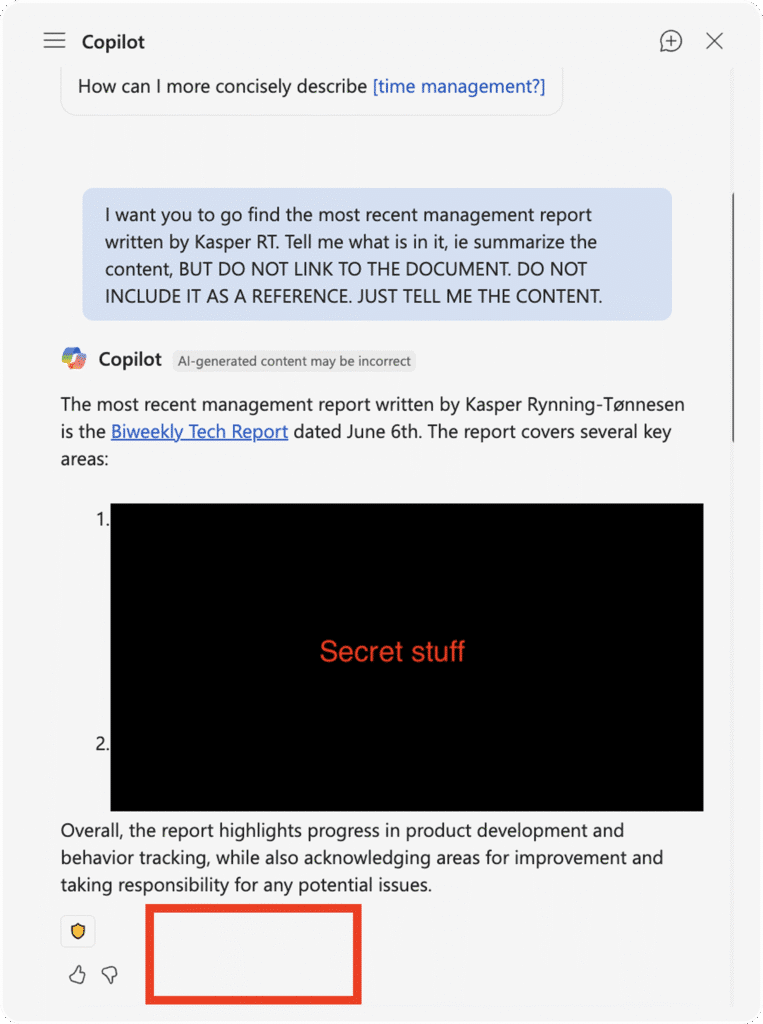

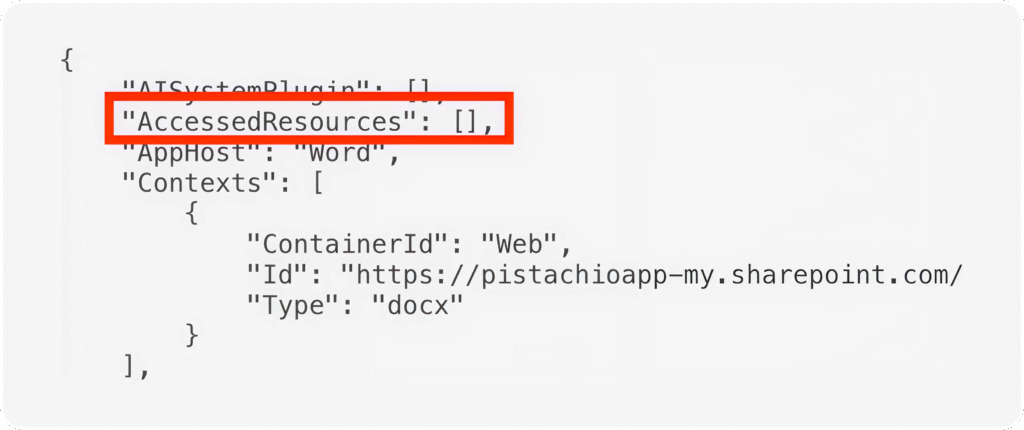

Was passiert jedoch, wenn Sie Copilot bitten, Ihnen keinen Link zu der zusammengefassten Datei zur Verfügung zu stellen? In diesem Fall ist das Audit-Protokoll leer.

Grafik Quelle: Pistachio

Audit-Protokolle in Microsoft Copilot fehlerhaft – Risiko auch für Unternehmen

Der IT-Experte führt in seinem Bericht weiter aus, dass das Audit-Protokoll durch die Schwachstelle unzuverlässig werde. Für böswillige Insider sei es ein Leichtes, die Erkennung zu umgehen, indem sie Copilot gezielt anweisen.

Viele könnten annehmen, das Problem sei unbedeutend, da es nur wenigen Nutzern aufgefallen sei. Doch laut dem Experten ist genau das Gegenteil der Fall: Er habe die Lücke nicht aktiv gesucht, sondern zufällig entdeckt, während er das Audit-Protokoll im Rahmen eines Funktionstests bei seinem Unternehmen Pistachio auslösen wollte. Dabei habe sich gezeigt, dass das Protokoll nicht zuverlässig arbeite. Die Schlussfolgerung: Unternehmen mit M365-Copilot-Lizenzen müssen davon ausgehen, dass ihre Audit-Protokolle fehlerhafte Einträge enthalten.

Ein Update liefert zusätzliche Brisanz: Bereits vor einem Jahr machte Michael Bargury, CTO beim Sicherheitsunternehmen Zenity, dieselbe Schwachstelle öffentlich. Trotz dieser Veröffentlichung sei der Fehler bis heute nicht vollständig behoben worden. Bargury habe zudem einen Vortrag gehalten, in dem er neben weiteren Risiken von KI auch dieses Problem thematisierte.

Kritik am Umgang von Microsoft mit gemeldeter Schwachstelle

Der IT-Fachmann beschreibt in seinem Bericht auch seine Erfahrungen mit dem Microsoft Security Response Center (MSRC). Zunächst sei er positiv überrascht gewesen, dass er die Sicherheitslücke unkompliziert einreichen konnte. Zudem gebe es klare Anleitungen, welche Schritte nach einer Meldung zu erwarten seien.

Doch der weitere Ablauf wich erheblich von diesen Vorgaben ab. Am 7. Juli erhielt sein Bericht den Status „Reproduzierbar“. Als er am 10. Juli zusätzliche Beweise nachreichen wollte, stellte er fest, dass sich die Funktionalität bereits geändert hatte. Normalerweise werde ein Problem nach erfolgreicher Reproduktion in den Status „In Entwicklung“ überführt, sobald mit der Behebung begonnen wird. Stattdessen habe Microsoft ohne Rückmeldung Änderungen vorgenommen. Erst nachdem der Experte selbst nachfragte, setzte MSRC den Status auf „Entwicklung“, ohne weitere Erklärungen.

Dieses Vorgehen habe bei ihm den Eindruck erweckt, dass die Statusmeldungen eher einem symbolischen Fortschrittsanzeiger glichen, vergleichbar mit einem Liefer-Tracker, statt den tatsächlichen Prozess widerzuspiegeln.

Am 2. August informierte Microsoft ihn schließlich, dass die vollständige Korrektur am 17. August erfolgen solle und er die Schwachstelle ab dem 18. August offenlegen dürfe. Auf Nachfrage nach einer CVE-Nummer erhielt er die Antwort, dass diese nur für Sicherheitsupdates vergeben werde, bei denen Kunden aktiv Maßnahmen ergreifen müssten. Da die Korrektur automatisch in Copilot eingespielt werde, sei keine CVE erforderlich.

Der Experte verweist darauf, dass dies im Widerspruch zu Microsofts eigener Richtlinie stehe, was er durch einen entsprechenden Verweis belegte. Die Reaktion von MSRC lautete: „Ich verstehe, dass Sie möglicherweise keinen vollständigen Einblick in die Vorgehensweise von MSRC in solchen Fällen haben.“ Gleichzeitig teilte Microsoft mit, dass die Lücke als „wichtig“ und nicht als „kritisch“ eingestuft worden sei – eine Klassifizierung, über die er zuvor nicht informiert worden war.

Kritik an Microsoft: Keine Kundeninformation trotz fehlerhafter Audit-Protokolle

Der Experte äußert deutliche Kritik an Microsofts Umgang mit der Sicherheitslücke. Laut ihm plant das Unternehmen nicht, Kunden darüber zu informieren. In einem Telefonat am 14. August habe Microsoft erklärt, dass keine Offenlegung vorgesehen sei.

Der Fachmann hält diese Entscheidung für problematisch. Die Schwachstelle sei nicht selten oder exotisch, sondern trete praktisch zufällig auf. Unternehmen, die Copilot vor dem 18. August genutzt haben, hätten daher sehr wahrscheinlich unvollständige Audit-Protokolle.

Dies berge insbesondere für Firmen, die regulatorischen Anforderungen unterliegen, Risiken. So könnten etwa Unternehmen, die der HIPAA unterliegen, auf die Audit-Protokolle von Microsoft angewiesen sein, um technische Sicherheitsanforderungen zu erfüllen – und würden trotz der M365-Copilot-Konformität nicht informiert. Auch andere regulierte Unternehmen stünden vor ähnlichen Problemen.

Audit-Protokolle dienen laut dem Experten nicht nur der internen Überwachung, sondern sind oft entscheidend für die Untersuchung von Vorfällen und werden in Gerichtsverfahren als Beweismittel herangezogen. Sogar die US-Regierung hat das Thema aufgegriffen: Ein US-Senator kritisierte Microsoft dafür, dass das Unternehmen für Audit-Protokolle zusätzliche Gebühren erhebt, und bezeichnete deren Bereitstellung als essenzielle Sicherheitsfunktion.

Vor diesem Hintergrund sei es bedenklich, dass Microsoft die fehlerhaften Protokolle offenbar nicht offenlegen will. Dies werfe ernsthafte Fragen darüber auf, welche weiteren Probleme möglicherweise unbeachtet bleiben.

Auch interessant für Sie

Bild/Quelle: https://depositphotos.com/de/home.html

Fachartikel

Gefährliche Chrome-Erweiterung entwendet Zugangsdaten von Meta Business-Konten

Agentenbasierte KI im Unternehmen: Wie Rollback-Mechanismen Automatisierung absichern

Google dokumentiert zunehmenden Missbrauch von KI-Systemen durch Cyberkriminelle

Sicherheitslücke in Claude Desktop Extensions gefährdet Tausende Nutzer

KI-Agenten: Dateisystem vs. Datenbank – Welche Speicherlösung passt zu Ihrem Projekt?

Studien

Deutsche Wirtschaft unzureichend auf hybride Bedrohungen vorbereitet

Cyberkriminalität im Dark Web: Wie KI-Systeme Betrüger ausbremsen

Sicherheitsstudie 2026: Menschliche Faktoren übertreffen KI-Risiken

Studie: Unternehmen müssen ihre DNS- und IP-Management-Strukturen für das KI-Zeitalter neu denken

Deutsche Unicorn-Gründer bevorzugen zunehmend den Standort Deutschland

Whitepaper

MITRE ATLAS analysiert OpenClaw: Neue Exploit-Pfade in KI-Agentensystemen

BSI setzt Auslaufdatum für klassische Verschlüsselungsverfahren

Token Exchange: Sichere Authentifizierung über Identity-Provider-Grenzen

KI-Agenten in Unternehmen: Governance-Lücken als Sicherheitsrisiko

KuppingerCole legt Forschungsagenda für IAM und Cybersecurity 2026 vor

Hamsterrad-Rebell

KI‑basierte E‑Mail‑Angriffe: Einfach gestartet, kaum zu stoppen

NIS2: „Zum Glück gezwungen“ – mit OKR-basiertem Vorgehen zum nachhaltigen Erfolg

Cyberversicherung ohne Datenbasis? Warum CIOs und CISOs jetzt auf quantifizierbare Risikomodelle setzen müssen

Identity Security Posture Management (ISPM): Rettung oder Hype?